Anatomie eines Angriffs am Endpunkt (Teil 2)

Im ersten Teil letzte Woche wurde betrachtet, wie es Angreifern gelingen kann, sich via Dropper am Endpunkt einzuschleichen. Nach diesem Initialerfolg startet der eigentliche Malware-Übergriff. Ist es per Dropper geglückt, das zugrundeliegende Betriebssystem zu identifizieren und an die kriminelle Gegenseite zurückzumelden, erfolgt meist direkt die „zweite Lieferung“ am Endpunkt. Dabei handelt es sich in der Regel um einen ferngesteuerten Trojaner oder irgendeine Form von Botnet, das eine Reihe zusätzlicher Werkzeuge – wie Keylogger oder Shellskript-Injektoren – umfasst und die Möglichkeit bietet, weitere Module zu laden. Jetzt geht es meist nicht mehr länger um den infizierten Endpunkt selbst. Nach diesem „Ankerwurf“ sind die Angreifer üblicherweise darauf aus, andere Ziele im Netzwerk des Opfers zu identifizieren und anzugehen.

Letzteres gestaltet sich noch einfacher, wenn es der Hacker zudem schafft, in den Besitz gültiger Login-Daten zu kommen und das anvisierte Unternehmen darüber hinaus keine Multifaktor-Authentifizierung einsetzt. Dann kann der Übergriff praktisch ohne Gegenwehr über die digitale Vordertür erfolgen. Anschließend ist der Angreifer in der Lage, entsprechend der „Living off the Land“-Methode die internen Ressourcen des Opfers – wie beispielsweise Scripting-Engines oder Software-Bereitstellungsdienste – zu nutzen, um weiteren Schaden anzurichten. So wird unter anderem gerne auf das Microsoft-Framework „PowerShell“ zurückgegriffen, um sogenannte „dateilose Malware“ auszuführen, die dann wiederum den Diebstahl oder das Verschlüsseln sensibler Daten anstößt.

Einen solch versteckten Angriff konnte das WatchGuard Threat Lab erst vor kurzem „am lebenden Objekt“ aufdecken, als es darum ging, die Panda-Lösung bei einem neuen Kunden einzuführen. Es ist davon auszugehen, dass sich der Hacker zu diesem Zeitpunkt bereits seit längerem im Netzwerk des Unternehmens tummelte. Neben mindestens einem Einzel-Account war auch ein Domain-Account mit Administratorenrechten kompromittiert. Es konnte an dieser Stelle nicht mehr zurückverfolgt werden, wie der Angreifer genau in den Besitz der Zugangsdaten gelangt war oder wie lange er bereits tatsächlich sein Unwesen im Netzwerk trieb. Doch sobald der „Threat Hunting Service“ von WatchGuard seine Arbeit aufnahm, trat die Gefahr dank unterschiedlichster Indikatoren deutlich zutage.

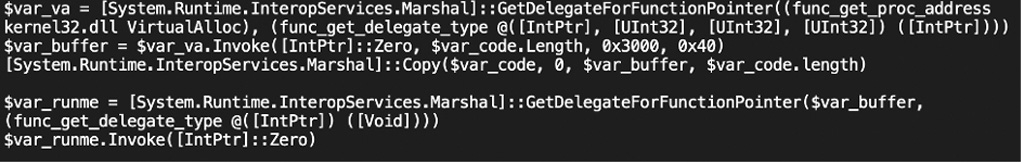

In dem Fall setzten die Angreifer auf eine Kombination aus Visual Basic Scripts (VBS) und zwei beliebten PowerShell-Toolkits – PowerSploit und Cobalt Strike. Hiermit konnten sie das Netzwerk des Opfers umfassend ausleuchten und die Malware einschleusen. Es zeigte sich, dass der Shell-Code-Decoder von Cobalt Strike genutzt wurde, um Schadbefehle in den Arbeitsspeicher zu laden und direkt von dort auszuführen – ohne dabei jemals mit der Festplatte des Opfers in Berührung gewesen zu sein. Solche „dateilosen“ Malware-Angriffe sind von herkömmlichen Anti-Malware-Programmen am Endpunkt, die im Zuge der Identifizierung von Gefahren auf das Scannen von Dateien setzen, nur sehr schwer oder gar nicht erkennbar.

Im selben Netzwerk ließ sich an anderer Stelle beobachten, wie PsExec – ein in Windows integriertes Werkzeug – verwendet wurde, um einen Trojaner mit Fernzugriffsrechten auf System-Ebene zu aktivieren. Möglich wurde dies über kompromittierte Zugangsdaten der Administrator-Domain. Gleichzeitig entdeckte das WatchGuard-Team, wie der Angreifer versucht hatte, mithilfe eines kommandozeilenbasierten Werkzeugs zur Verwaltung eines Cloud-Speichers sensible Daten in ein Dropbox-Konto zu verschieben.

Im selben Netzwerk ließ sich an anderer Stelle beobachten, wie PsExec – ein in Windows integriertes Werkzeug – verwendet wurde, um einen Trojaner mit Fernzugriffsrechten auf System-Ebene zu aktivieren. Möglich wurde dies über kompromittierte Zugangsdaten der Administrator-Domain. Gleichzeitig entdeckte das WatchGuard-Team, wie der Angreifer versucht hatte, mithilfe eines kommandozeilenbasierten Werkzeugs zur Verwaltung eines Cloud-Speichers sensible Daten in ein Dropbox-Konto zu verschieben.

In diesem konkreten Fall konnte die Malware noch rechtzeitig gefunden und beseitigt werden. Um zu verhindern, dass der Angreifer zurückkehrt, wurden zudem unverzüglich die involvierten Login-Informationen geändert. Doch solche glücklichen Zufälle sind eher die Ausnahme. Ein mehrschichtiges Sicherheitskonzept inklusive fortschrittlicher EDR-Technologie (Endpoint Detection and Response) hätte in dieser Situation von Anfang dazu beigetragen, die von den gestohlenen Zugangsinformationen ausgehende Bedrohung aufzuhalten und den damit verbundenen Schaden zu begrenzen.

Fazit: Cyberkriminelle machen bei der Auswahl ihrer Opfer heutzutage kaum noch Unterschiede, selbst ganz kleine Firmen versprechen lohnende Beute. Es reicht in dem Zusammenhang – ganz unabhängig von der Größe und Branche einer Organisation – schon längst nicht mehr aus, auf nur eine Schutzebene zu vertrauen. Stattdessen zählt ein mehrstufiger Sicherheitsansatz, mit dem sich nicht zuletzt auch moderne Angriffe am Endpunkt aufdecken lassen. Der Schutz sollte vom Perimeter bis zum Endpunkt reichen, wobei gerade auch die Schulung der Mitarbeiter eine tragende Säule darstellt – ebenso wie das Konzept der Multifaktor-Authentifizierung. Der Einsatz einer entsprechenden Lösung kann darüber entscheiden, ob sich ein Angriff erfolgreich abwehren lässt oder das Unternehmen als ein weiteres Opfer in die Statistik geglückter Cyberangriffe eingeht.