La vulnérabilité d’un VPN expose un institut nucléaire en Corée du Sud

L’institut de recherche sud-coréen pour l’énergie atomique (KAERI) est l’agence gouvernementale sud-coréenne chargée de la recherche en matière de technologie nucléaire. Il est responsable des structures et éléments tels que les centrales, les réacteurs et la sûreté nucléaire à l’échelle nationale. Cela fait donc de lui une cible pour l’espionnage et les cyberattaques du principal adversaire de Séoul : la Corée du Nord.

Il y a peu, KAERI a révélé avoir été victime d'un incident : un groupe de cyberattaquants a infiltré son réseau interne. Il semblerait que le vecteur d’entrée était là encore une vulnérabilité du réseau VPN de l’agence. L’essor du télétravail en raison de la pandémie a fait de ce vecteur d’entrée une cible de choix des pirates informatiques. L’opposition au gouvernement sud-coréen soutient que les cybercriminels nord-coréens sont parvenus à s’infiltrer en obtenant un email et les informations d’identification d’un ancien conseiller du président Moon-Jae In.

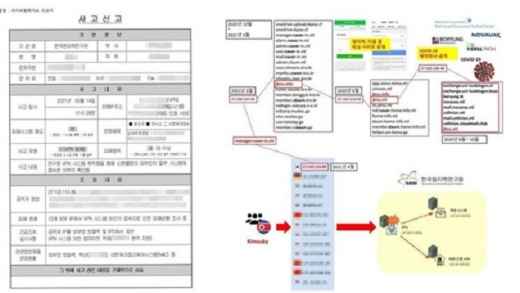

Diagrammes de l’incident survenu à KAERI

Quoi qu’il en soit, l’agence sud-coréenne affirme que les pirates informatiques ont infiltré les systèmes depuis plusieurs endroits. En effet, l’analyse criminalistique montre que 13 adresses IP ont eu accès au réseau interne. Plus important encore, l’une de ces adresses IP avait déjà été utilisée par le groupe Kimsuky.

Une APT spécialisée en infrastructures critiques

Kimsuky est également connu sous les noms Velvet Cholima et Black Banshee. Il s’agit d’une menace persistante avancée (APT) ayant des liens évidents avec le régime nord-coréen. Elle cible généralement les organisations gouvernementales ou les think tanks, mais s’attaque également aux infrastructures critiques telles que les services publics et les unités militaires. Néanmoins, nous savons que la Corée du Sud n’est pas la seule victime. L’Agence internationale de l’énergie atomique (AIEA) et des ambassadeurs d’autres pays ont également été ciblés.

L’an dernier, la Cybersecurity and Infrastructure Security Agency américaine (CISA) a publié un rapport mettant en garde contre ses tactiques les plus courantes. Celles-ci incluent l’hameçonnage mais aussi l’utilisation de scripts malveillants capables de collecter les informations d’identification des utilisateurs.

Mises à jour et firewalls avancés

Les techniques que nous avons décrites impliquent nécessairement un haut niveau de ressources et de sophistication de la part de Kimsuky. Cela prouve à quel point ces attaques sont dangereuses pour les entreprises en charge d’informations ou d’installations sensibles qui intéressent le régime de Pyongyang. Quoi qu’il en soit, et au-delà de la Corée du Nord, Kimsuky met en évidence le risque que les APT représentent pour les entreprises, notamment avec l’incident de KAERI, et le danger que peuvent représenter les VPN utilisés dans le cadre du télétravail.

Dans ce contexte, les MSP doivent d’abord s’assurer que leur logiciel VPN intègre bien les dernières mises à jour afin de minimiser le risque que des vulnérabilités soient exploitées par des cyberattaquants. En plus de cette bonne pratique, ils doivent également disposer de ressources pour garantir la cybersécurité du télétravail au sein de leurs entreprises. À cet égard, les firewalls de WatchGuard hébergés dans le Cloud offrent une excellente sécurité réseau qui aide à équilibrer la charge du trafic VPN.

WatchGuard FireboxV offre une protection complète et fournit les services de réseau et de sécurité également offerts par les firewalls physiques de WatchGuard, notamment l’inspection HTTPS et la prise en charge des appareils mobiles. De plus, il s’exécute sur la plupart des environnements virtuels, peut être facilement géré de n’importe où à l’aide de la console intuitive WatchGuard System Manager et offre une visibilité complète de l’ensemble du réseau. De cette manière, les VPN et réseaux internes des agences telles que KAERI disposeront de capacités de cybersécurité beaucoup plus complètes pour lutter contre les cybermenaces.