Les Remote Access Trojans (RATs) : une véritable menace pour l'industrie aéronautique

En mai dernier, Microsoft prévenait sur son compte Twitter de renseignements sur la cybersécurité qu'une campagne de cyberattaque visant spécifiquement les compagnies aériennes et les sociétés de voyage était en cours. D'après l'entreprise de Redmond, les cyber-attaquants sont parvenus à voler des informations d'identification, à prendre des captures d'écran, à accéder à des webcams, à obtenir des données de navigation et de réseau, et à extraire toutes sortes d'informations. Mais comment s'y sont-ils pris ? Microsoft a déclaré que les pirates informatiques avaient eu recours au spear phishing.

Retour sur le spear phishing

Cette technique devient de plus en plus courante. D'après une étude citée sur le portail Comparitech, 65 % de tous les groupes de cyber-attaquants y ont désormais recours. De plus, par le passé, certaines attaques ont engendré d'énormes pertes pour diverses entreprises, comme l'arnaque à 100 millions de dollars qui a touché les géants Facebook et Google. Il s'agit donc d'une véritable menace pour les entreprises de toutes tailles, quel que soit leur secteur d'activité.

Le spear phishing a tendance à avoir un taux de réussite élevé. Alors que le phishing traditionnel consiste à envoyer des emails frauduleux tous azimuts dans le cadre d'attaques de masse, en se faisant passer pour une entreprise ou une personne légitime, les attaques de spear phishing demandent quant à elles plus d'efforts : elles visent spécifiquement une personne ou une entreprise et ont tendance à être personnalisées et plus détaillées, ce qui les rend plus difficiles à détecter. Les pirates informatiques peuvent ainsi se faire passer pour un autre membre de l'entreprise (voire pour le patron ; c'est ce qu'on appelle la « fraude au président » ou « CEO fraud » en anglais), un fournisseur ou un client.

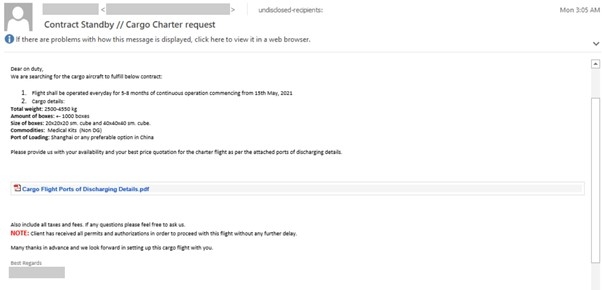

Dans ce cas rapporté par Microsoft, les employés des entreprises dupées ont ouvert des fichiers concernant apparemment le fret aérien. Ils pensaient ouvrir un fichier PDF. Il s'agissait en réalité d'une image contenant un lien caché qui télécharge un code VBScript malveillant. Une fois ce code téléchargé, le malware avait gagné leurs systèmes.

Voici un exemple d'email de phishing utilisé par les cyber-attaquants pour leur campagne. Source : Microsoft Security Intelligence.

Les pirates informatiques ont utilisé des Remote Access Trojans (RATs), qui permettent aux cyber-attaquants de contrôler les systèmes ciblés à distance. Ces RATs se connectaient à des serveurs dynamiques contrôlés par les cyber-attaquants, puis utilisaient diverses techniques sans fichier pour télécharger ou injecter davantage de code, ce qui leur conférait de nouvelles capacités, telles que des données réseau, en utilisant comme outil un programme de chargement appelé Snip3.

Les analystes de Microsoft ont également remarqué qu'ils avaient principalement utilisé le port SMTP 587 pour obtenir les données extraites, ce qui est logique compte tenu du vecteur d'entrée utilisé, car il s'agit de l'un des protocoles standard pour l'envoi et la réception d'emails. Ce port semble assez sûr, car il prend en charge le chiffrement TLS. Toutefois, le fait que l'email soit difficile à intercepter ou à ouvrir par des tiers en raison de ce chiffrement n'en fait pas un vecteur exempt de menaces. Comme l'ont prouvé ces cyberattaques, les malwares peuvent encore atteindre leurs victimes, surtout si celles-ci ne stoppent pas le cheval de Troie dupé par le spear phishing.

MSPs sécurisés à l'échelle du réseau

Les bonnes pratiques en matière de cybersécurité dans les entreprises sont essentielles pour réduire les chances de réussite des cyberattaques. Si les employés savent reconnaître les emails de phishing, ils ne les ouvriront pas et les cyber-attaquants disposeront de moins de techniques pour infiltrer les systèmes d'une entreprise.

Mais il se trouve que ces bonnes pratiques peuvent être mises en œuvre sans difficulté pour les campagnes de phishing de masse car elles sont plus simples à détecter (expéditeurs inconnus ou fautes d'orthographe, par exemple). À l'inverse, elles sont plus difficiles à mettre en place dans le cadre de la lutte contre des tactiques de spear phishing beaucoup plus personnalisées.

C'est pourquoi la cybersécurité ne peut reposer uniquement sur des facteurs humains et doit de plus en plus s'appuyer sur des technologies avancées. Des cas tels que celui-ci démontrent la nécessité pour les MSPs de fournir à leurs clients des outils de sécurité réseau offrant une protection complète. La plateforme WatchGuard Firebox assure cette protection en proposant des firewalls virtuels ou applicatifs, des fonctionnalités SD-WAN avancées, une inspection du contenu HTTPS et une visibilité réseau totale avec WatchGuard Cloud Visibility, qui offre plus de 100 tableaux de bord et autres rapports, afin que vous puissiez visualiser toute votre activité, détecter les anomalies et prendre des mesures rapides pour prévenir les menaces. Tout cela rend les incidents comme celui décrit par Microsoft beaucoup moins probables.