Thumbnail

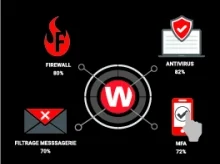

Exemple de rapport Microsoft 365 Defense Goal

Rapport

Exemple de rapport Microsoft 365 Defense Goal

Body

Exemple de rapport Microsoft 365 avec des exemples de risques et de menaces liés à l'usage d'utilisateurs et de fichiers anonymisés.