Gilt für: WatchGuard EPDR, WatchGuard EDR, WatchGuard EPP

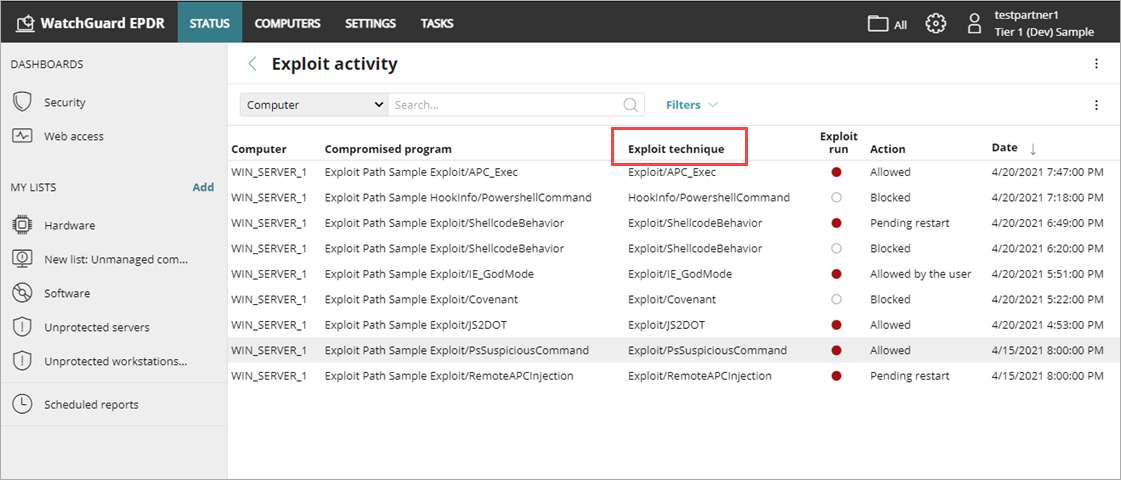

Die Tabelle Exploit-Aktivität zeigt die erkannte Exploit-Technik sowie den Namen des kompromittierten Programms.

Dies sind die verschiedenen überwachten Techniken:

Exploit/Metasploit

Metaploit Shellcode-Signaturerkennung

Exploit/ReflectiveLoader

Reflektierendes Laden von ausführbaren Dateien (Metasploit, Cobalt Strike usw.)

Exploit/RemoteAPCInjection

Code-Injektion remote über APCs

Exploit/DynamicExec

Ausführung von Code auf Seiten ohne Ausführungs-Berechtigungen (nur 32-Bits)

Exploit/HookBypass

HookBypass bei laufenden Funktionen

Exploit/ShellcodeBehavior

Code-Ausführung auf MEM_PRIVATE-Seiten, die keinem PEPE entsprechen

Exploit/ROP1

Ausführung von Speicherverwaltungs-APIs, wenn der Stack außerhalb der Thread-Limits ist

Exploit/IE_GodMode

GodMode-Technik in Internet Explorer

Exploit/RunPE

Prozessaushöhlungstechniken/RunPE

Exploit/PsReflectiveLoader1

Powershell - Reflektierendes Laden von ausführbaren Dateien (mimikatz usw.)

Exploit/PsReflectiveLoader2

Powershell - Reflektierendes Laden von ausführbaren Dateien (mimikatz usw.)

Exploit/NetReflectiveLoader

NET Reflektierendes Laden (Assembly.Load)

Exploit/JS2DOT

JS2DOT-Technik

Exploit/Covenant

Covenant-Erkennungs-Framework

Exploit/DumpLsass

lsass Process Memory Dump

Exploit/APC_Exec

Lokale Code-Ausführung über APC

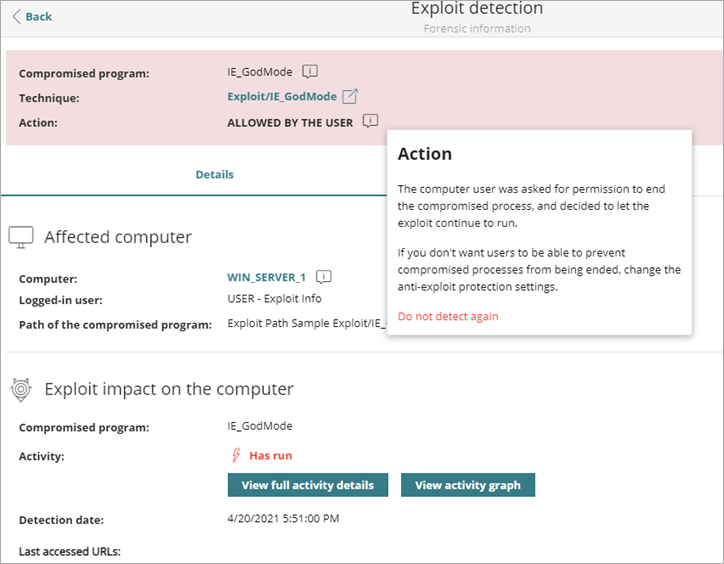

Ausschluss der Erkennungen einer Technik für ein spezifisches Programm:

- Wählen Sie auf der Seite Exploit-Erkennung im Abschnitt Aktion für ein spezifisches Programm Nicht erneut erkennen.