Gilt für: WatchGuard EPDR, WatchGuard EDR

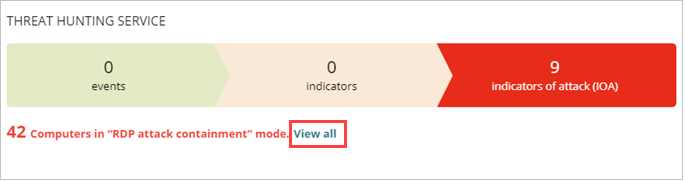

Die Kachel Threat Hunting Service auf dem Angriffsindikatoren-Dashboard zeigt, wenn Computer sich im RDP Angriffseindämmungsmodus befinden. Der RDP Angriffseindämmungsmodus schützt vor Szenarien, in denen ein Hacker über einen gefährdeten Computer Zugriff auf das IT-Netzwerk erhält, dann lateral nach anderen ungeschützten Geräten sucht und RDP nutzt, um von einem Gerät zum anderen zu gelangen.

WatchGuard Endpoint Security überwacht Versuche, über den RDP Dienst eine Verbindung zu einem Computer im IT-Netzwerk herzustellen. Wenn zahlreiche fehlgeschlagene Versuche von einer einzigen IP-Adresse stammen, aktiviert WatchGuard Endpoint Security den RDP Angriffseindämmungsmodus auf dem betroffenen Computer.

Anfänglicher RDP Angriffseindämmungsmodus

Wenn ein Computer viele RDP-Verbindungsversuche erhält, die aufgrund ungültiger Zugangsdaten fehlschlagen, generiert WatchGuard Endpoint Security einen Brute-Force-Angriff gegen RDP IOA und versetzt den Computer in den anfänglichen RDP Angriffseindämmungsmodus.

In diesem Modus ist der RDP-Zugriff zum Computer über IP-Adressen außerhalb des Kundennetzwerks blockiert, die in den letzten 24 Stunden viele Verbindungsversuche unternommen haben.

Wenn Sie Verbindungen von spezifischen zugelassenen IP-Adressen nicht blockieren wollen, können Sie diese IPs zur Zulassungsliste hinzufügen. Weitere Informationen finden Sie unter Einstellungen für RDP Angriff konfigurieren.

Restriktiver RDP Angriffseindämmungsmodus

Wenn der Angreifer sich erfolgreich bei einem Konto anmelden kann, das zuvor aufgrund ungültiger Zugangsdaten fehlgeschlagen ist, geht der Computer aus dem anfänglichen RDP Angriffseindämmungsmodus in den restriktiven RDP Angriffseindämmungsmodus über.

WatchGuard Endpoint Security generiert einen Zugangsdaten nach Brute-Force Angriff auf RDP kompromittiert-IOA. Das Konto gilt als kompromittiert. Alle externen RDP-Verbindungen, die in den letzten 24 Stunden mindestens einmal versucht haben, sich mit dem Zielcomputer zu verbinden, sind blockiert.

Öffnen einer Liste der Computer im RDP Angriffseindämmungsmodus:

- Klicken Sie auf dem Dashboard Status > Angriffsindikatoren auf Alle anzeigen in der Threat Hunting Service-Kachel.

Die Computerschutzstatusliste wird geöffnet, gefiltert um die Computer anzuzeigen, bei denen der RDP Angriffseindämmungsmodus aktiviert ist.

In der Computerschutzstatusliste zeigt ein rotes RDP-Symbol ![]() an, dass der RDP Angriffseindämmungsmodus aktiviert ist. Das RDP-Symbol blinkt orange bis WatchGuard Endpoint Security den RDP Angriffseindämmungsmodus deaktiviert.

an, dass der RDP Angriffseindämmungsmodus aktiviert ist. Das RDP-Symbol blinkt orange bis WatchGuard Endpoint Security den RDP Angriffseindämmungsmodus deaktiviert.

RDP Angriffseindämmungsmodus beenden

24 Stunden nach Beginn des Eindämmungsmodus bewertet WatchGuard Endpoint Security die Anzahl der Verbindungsversuche über RDP. Wenn diese unter der Standardschwelle liegt, beendet WatchGuard Endpoint Security automatisch den RDP Angriffseindämmungsmodus. Wenn die Versuche andauern, wird der Eindämmungsmodus weitere 24 Stunden fortgesetzt.

Wenn Sie das Netzwerk für sicher halten und es keine Gefahr eines RDP-Angriffs mehr gibt, können Sie den RDP Angriffseindämmungsmodus für einen Computer auf der Computerdetails-Seite oder vom Optionen-Menü in der Computerliste manuell beenden. Beim manuellen Beenden des Eindämmungsmodus:

- Alle auf dem Computer erfassten und blockierten IPs werden freigegeben

- Der Computer lässt RDP-Verbindungen zu

Wenn WatchGuard Endpoint Security den Eindämmungsmodus automatisch beendet, gibt es die IPs nicht frei und blockiert diese weiterhin.

Beenden des RDP Angriffseindämmungsmodus von der Computer-Details-Seite:

- Wählen Sie einen Computer aus der Liste.

Die Computer-Details-Seite wird geöffnet. Das Benachrichtigungsfeld zeigt, dass der Computer sich im RDP Angriffseindämmungsmodus befindet. - Um den Modus abzuschalten, klicken Sie auf RDP Angriffseindämmungsmodus beenden.

Beenden des RDP Angriffseindämmungsmodus von der Computerliste:

- Wählen Sie auf der oberen Navigationsleiste Computer.

- Wählen Sie auf der Registerkarte Meine Organisation die Gruppe, die den Computer beinhaltet, bei dem Sie den RDP Angriffseindämmungsmodus beenden wollen.

- Klicken Sie auf der Computer-Seite in der Zeile für einen Computer, der sich im RDP Angriffseindämmungsmodus befindet, auf das Menü Optionen

.

.

Bei Windows-Computer im RDP Angriffseindämmungsmodus wird ein rotes RDP-Symbol neben der IP-Adresse angezeigt.

neben der IP-Adresse angezeigt. - Wählen Sie im Optionen-Menü RDP Angriffseindämmungsmodus beenden.

Das RDP-Symbol blinkt orange bis WatchGuard Endpoint Security den RDP Angriffseindämmungsmodus deaktiviert.

Computereindämmungsstatus

Wenn Sie den RDP Angriffseindämmungsmodus beenden, sendet WatchGuard Endpoint Security den Befehl sofort an alle Empfängercomputer. Falls das Gerät zugänglich ist und Echtzeit-Kommunikation aktiviert hat, wird die Aktion sofort ausgeführt.

Wenn WatchGuard Endpoint Security den Computer nicht kontaktieren kann, bleibt der Computer im Eindämmungsmodus. WatchGuard Endpoint Security sendet den Befehl während der nächsten sieben Tage alle vier Stunden erneut. Wenn die Aktion nicht abgeschlossen werden kann, zeigt die Web UI den Computerstatus im RDP Angriffseindämmungsmodus.