Usar la Autenticación para Restringir las Conexiones Entrantes

Una función de las configuraciones de autenticación de su Firebox es restringir las conexiones salientes. También puede usar la autenticación para restringir las conexiones de red entrantes. Cuando tiene una cuenta de usuario en Firebox, y el Firebox tiene una dirección IP externa pública, puede autenticar al Firebox desde un equipo externo a la red del Firebox. Por ejemplo, puede escribir esta dirección en su explorador web para autenticarse: https://<dirección IP de la interfaz externa del Firebox>:4100/.

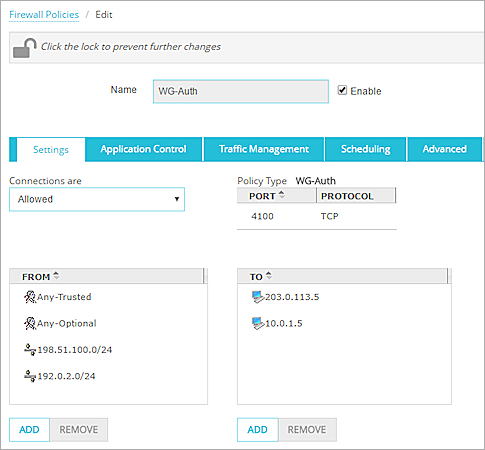

Para una mayor seguridad, recomendamos esta configuración en la política de Autenticación de WatchGuard:

- En la lista De, especifique desde qué direcciones IP, rangos o redes se conectan sus usuarios. Mantenga los alias predeterminados Cualquiera-De Confianza y Cualquiera-Opcional.

- En la lista Para, especifique las direcciones IP para las conexiones de autenticación de usuario. ¡Consejo!

Después de que se autentique, puede conectarse a la red detrás de Firebox, en base a las reglas de acceso definidas en las políticas que estén configuradas en el Firebox. Para obtener más información sobre el acceso autenticado, consulte la sección Usar la Autenticación para Conexiones a Recursos Internos.

- Seleccione Firewall > Políticas de Firewall.

Aparece la página Políticas de Firewall. - Haga clic en la política Autenticación WatchGuard (WG-Auth) para editarla.

Esta política aparece después de que se agrega un usuario o grupo a una configuración de política.

Aparece la página Editar. - Desde la lista desplegable Las conexiones están, asegúrese de que la opción Permitidas esté seleccionada.

- En la sección Desde, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Miembro. - En la lista desplegable Tipo de miembro, seleccione Alias.

- En la lista de miembros, seleccione Cualquiera-De Confianza

- Haga clic en Aceptar.

- Repita los pasos 4 a 5. En la lista de miembros, seleccione Cualquiera-Opcional.

- Repita los pasos 4 a 5. En la lista de miembros, seleccione una opción para conexiones externas.

Por ejemplo, puede seleccionar Red IPv4 y escribir una dirección IP de red. - En la sección Hacia, haga clic en Agregar.

- En la lista desplegable Tipo de miembro, seleccione Alias.

- En la lista de miembros, seleccione una opción.

Por ejemplo, para restringir los intentos de autenticación a una dirección IP determinada, seleccione Host IPv4 y escriba la dirección IP. En nuestro ejemplo, permitimos intentos de autenticación a una dirección IP externa y a una dirección IP interna. ¡Consejo! - Haga clic en Aceptar.

- Haga clic en Guardar.

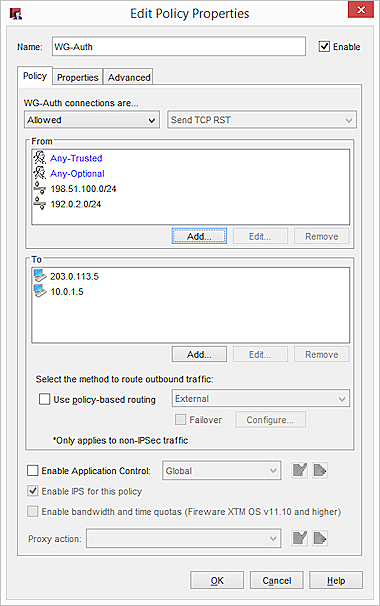

- Abrir el Policy Manager para su dispositivo.

- Haga doble clic en la política Autenticación WatchGuard. Esta política aparece después de que se agrega un usuario o grupo a una configuración de política.

Aparece el cuadro de diálogo Editar Propiedades de Política. - Desde la lista desplegable Las conexiones WG-Auth están, asegúrese de que la opción Permitidas esté seleccionada.

- En la sección Desde, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Dirección. - De la lista Miembros Disponibles, seleccione Cualquiera-De Confianza y Cualquiera-Opcional y haga clic en Agregar.

- Haga clic en Agregar otro.

- En la lista desplegable Elegir Tipo, seleccione una opción para conexiones externas y haga clic en Aceptar.

Por ejemplo, puede seleccionar Red IPv4 y escribir una dirección IP de red. En nuestro ejemplo, permitimos intentos de autenticación desde la red local y las redes externas especificadas. - Haga clic en Aceptar.

- En la sección Hacia, haga clic en Agregar.

- En la lista Miembros Disponibles, seleccione Agregar Otro.

- En la lista desplegable Elegir Tipo, seleccione una opción para conexiones externas y haga clic en Aceptar.

Por ejemplo, puede seleccionar Host IPv4 y escribir una dirección IP. En nuestro ejemplo, permitimos intentos de autenticación a una dirección IP externa y a una dirección IP interna. ¡Consejo! - Haga clic en Aceptar.

- Haga clic en Aceptar para cerrar el cuadro de diálogo Editar Propiedades de la Política.

Usar la Autenticación para Conexiones a Recursos Internos

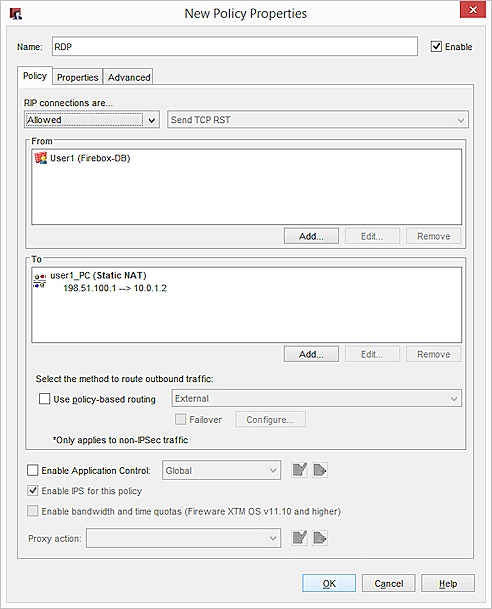

Una VPN es la forma más segura para que los usuarios se conecten a recursos internos. Si no puede conectarse con una VPN, puede proporcionar acceso autenticado a los recursos internos. Por ejemplo, puede configurar una política de RDP que se aplique solo a los usuarios autenticados.

Antes de comenzar, asegúrese de que la política de Autenticación de WatchGuard (WG-Auth) permita conexiones entrantes de usuarios externos. Para permitir que un usuario remoto se autentique desde una red externa, consulte la sección anterior.

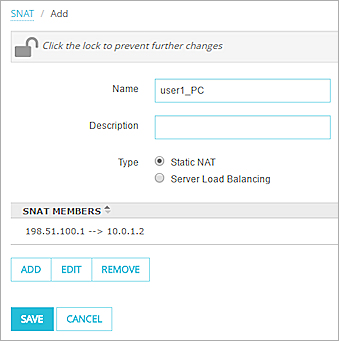

- Siga las instrucciones en Configurar NAT Estático para definir una acción de NAT estático.

En nuestro ejemplo, las direcciones IP son 198.51.100.1 y 10.0.1.2.

- Seleccione Firewall > Políticas de Firewall.

- Haga clic en Agregar Política.

- En la lista desplegable Filtros de Paquetes, seleccione RDP.

- Haga clic en Agregar Política.

- En la lista De, seleccione Cualquiera-De Confianza y haga clic en Eliminar.

- Haga clic en Agregar.

- En la lista desplegable Tipo de Miembro, haga clic en Usuario de Firewall.

- Seleccione un nombre de usuario y haga clic en Aceptar.

- En la lista Hacia, seleccione Cualquiera externa y haga clic en Eliminar.

- Haga clic en Agregar.

- De la lista desplegable Tipo de Miembro, seleccione NAT Estática.

- En la lista adyacente, seleccione el SNAT que creó.

- Haga clic en Aceptar.

- Seleccione Editar >Agregar Política.

- Haga clic en Filtros de Paquetes.

- Seleccione RDP.

- Haga clic en Agregar.

- En la lista De, seleccione Cualquiera-De Confianza y haga clic en Eliminar.

- Haga clic en Agregar Usuario.

- Seleccione un usuario y haga clic en Seleccionar.

- En la lista Hacia, seleccione Cualquiera externa y haga clic en Eliminar.

- Haga clic en Agregar>Agregar SNAT.

- Siga las instrucciones en Configurar NAT Estático para definir una acción de NAT estático.

En nuestro ejemplo, las direcciones IP son 198.51.100.1 y 10.0.1.2.

Ahora tiene dos políticas:

- Una política de Autenticación de WatchGuard (WG-Auth) que permite a los usuarios autenticarse en el Firebox en https://[dirección IP externa o nombre de dominio]:4100

- Una política de RDP que solo permite que el Usuario1 obtenga acceso al equipo en 10.0.1.2 con RDP.

Este es solo un ejemplo de acceso autenticado. Puede agregar más usuarios, configurar políticas para diferentes servicios y configurar el acceso a diferentes redes.

Usar la Autenticación a Través de un Firebox de Puerta de Enlace

El Firebox de puerta de enlace es el Firebox de WatchGuard puesto en su red para proteger su Management Server de la Internet.

Para más información, consulte Acerca del Firebox de Puerta de Enlace.

Para enviar una solicitud de autenticación a través de un Firebox de puerta de enlace a un dispositivo diferente, debe tener una política que permita las conexiones de autenticación en el dispositivo de puerta de enlace. Si las conexiones de autenticación son denegadas en el dispositivo de puerta de enlace, puede agregar la política WG-Auth. Esta política controla las conexiones en el puerto TCP 4100. Debe configurar la política para permitir las conexiones hacia la dirección IP del dispositivo de destino.