Configurar 1-to-1 NAT a través de un Túnel VPN de Sucursal

Cuando crea un túnel VPN de Sucursal entre dos redes que usan el mismo rango de direcciones IP privadas, se produce un conflicto de direcciones IP. Para crear un túnel sin este conflicto, ambas redes deben aplicar la 1-to-1 NAT a la VPN. La 1-to-1 NAT hace que las direcciones IP en sus equipos parezcan ser diferentes de las verdaderas direcciones IP cuando el tráfico pasa por la VPN.

La 1-to-1 NAT crea un mapa de una o más direcciones IP en un rango a un segundo rango de direcciones IP del mismo tamaño. Cada dirección IP en el primer rango corresponde a una dirección IP en el segundo rango. En este tema, llamamos al primer rango de direcciones IP reales y al segundo rango, enmascaradas. Para obtener más información acerca de 1 to 1 NAT, consulte Acerca de 1-to-1 NAT.

1-to-1 NAT y VPN

Cuando usa 1-to-1 NAT a través de un túnel BOVPN:

- Cuando un equipo en su red envía tráfico a un equipo en la red remota, el Firebox cambia la dirección IP de origen del tráfico a una dirección IP en el rango de direcciones IP enmascaradas. La red remota ve las direcciones IP enmascaras como el origen del tráfico.

- Cuando un equipo en la red remota envía tráfico a un equipo en su red a través de VPN, la oficina remota envía el tráfico al rango de direcciones IP enmascarada. El Firebox cambia la dirección IP de destino a la dirección correcta en el rango de direcciones IP real y después envía el tráfico al destino correcto.

La 1-to-1 NAT a través de una VPN sólo afecta el tráfico que atraviesa esa VPN. Las reglas que ve cuando selecciona Red> NAT no afectan el tráfico que atraviesa una VPN.

En Fireware v12.4 o superior, en la configuración de la puerta de enlace de VPN, si selecciona Direcciones IPv6 como la familia de direcciones, no se encuentran disponibles los ajustes NAT en la configuración del túnel. Para configurar 1-to-1 NAT a través de un túnel BOVPN, debe seleccionar Direcciones IPv4 como la familia de direcciones.

Otras Razones por las Cuales usar Una 1-to-1 NAT por una VPN

También puede usar 1-to-1 NAT a través de una VPN si la red a la que desea hacer una conexión VPN ya tiene una VPN a una red que tenga las mismas direcciones IP privadas que usa en su red. Un dispositivo IPSec no puede enviar tráfico a dos redes remotas diferentes cuando las dos redes tienen las mismas direcciones IP privadas. Se usa 1-to-1 NAT por VPN para permitir que los equipos de su red parezcan tener direcciones IP diferentes (enmascaradas). Sin embargo, a diferencia de la situación descrita al principio de este tema, se debe usar NAT solo en su extremo de la VPN, en lugar de en ambos extremos.

Una situación similar se da cuando dos oficinas remotas tienen las mismas direcciones IP privadas y ambas desean hacer una VPN hacia su Firebox. En ese caso, una de las oficinas remotas debe usar NAT a lo largo de la VPN hacia su Firebox para solucionar el conflicto de direcciones IP.

Alternativa a NAT

Si su oficina usa un rango común de direcciones IP privadas (por ejemplo, 192.168.0.x o 192.168.1.x), es muy probable que tenga un problema en el futuro con conflictos en la dirección IP. Estos rangos de direcciones IP suelen ser usados por enrutadores de banda ancha u otros dispositivos electrónicos en pequeñas oficinas o en casa. Le recomendamos que cambie a un rango de direcciones IP privadas menos comunes (por ejemplo, 10.x.x.x o 172.16.x.x).

Cómo Configurar la VPN

Estos pasos y el ejemplo aplican para una VPN de sucursal que no está configurada como una interfaz virtual BOVPN. Para una interfaz virtual BOVPN, debe configurar el 1-to-1 NAT como lo haría para una interfaz física. Para más información, consulte Configurar Firewall 1-to-1 NAT.

- Seleccione un rango de direcciones IP que sus equipos muestren como direcciones IP de origen cuando el tráfico viene desde su red y va hacia la red remota a través de la BOVPN. Asegúrese de consultar con el administrador de red acerca de la otra red para seleccionar un rango de direcciones IP que no esté en uso.

No use ninguna dirección IP de:- La red de confianza, opcional o externa conectada a su Firebox

- Una secondary network conectada a una interfaz de confianza, opcional o externa de su Firebox

- Una red enrutada configurada en su política de Firebox (Redes > Rutas)

- Redes a las cuales ya tiene un túnel BOVPN

- Grupos de direcciones IP virtuales de Mobile VPN

- Redes que pueden ser alcanzadas por el dispositivo IPSec a través de sus interfaces, rutas de red o rutas de VPN

- Configurar Puertas de Enlace BOVPN Manuales para los Fireboxes locales y remotos.

- Configurar Túneles BOVPN Manuales.

En el cuadro de diálogo Configuración de Ruta de Túnel para cada Firebox, seleccione la casilla de selección 1:1 NAT e ingrese su rango de direcciones IP enmascaradas en el cuadro de texto adyacente.

El número de direcciones IP en este cuadro de texto debe ser exactamente el mismo que el número de direcciones IP en el cuadro de texto Local en la parte superior del cuadro de diálogo. Por ejemplo, si usa la notación diagonal para especificar una subred, el valor después de la barra diagonal debe ser igual en ambos cuadros de texto. Para más información, consulte Acerca de la Notación Diagonal.

No tiene que definir ningún parámetro en las configuraciones Red > NAT. Estas configuraciones no afectan el tráfico VPN.

Ejemplo

- La red de confianza del Sitio A está configurada para que parezca que proviene del rango 192.168.100.0/24 cuando el tráfico pasa a través de la VPN. Este es el rango de dirección IP enmascarada del Sitio A para esta VPN.

- La red de confianza del Sitio B está configurada para que parezca que proviene del rango 192.168.200.0/24 cuando el tráfico pasa a través de la VPN. Este es el rango de dirección IP enmascarada del Sitio B para esta VPN.

Asegúrese de configurar sus servidores DNS internos para resolver correctamente los nombres de host para los recursos de red ubicados en el sitio remoto. Por ejemplo, podría tener un servidor web intranet.example.com ubicado en el Sitio A. Con las direcciones IP en nuestro ejemplo, si un usuario en el Sitio A va a http://intranet.ejemplo.com, su servidor DNS resuelve el nombre de dominio en 192.168.1.80. Si un usuario en el Sitio B va a http://intranet.example.com, su servidor DNS debe resolver el nombre de dominio a 192.168.200.80, que es la dirección IP enmascarada dada por NAT.

Definir una Puerta de Enlace para Sucursales en Cada Dispositivo

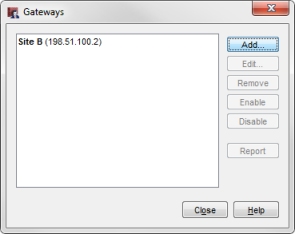

En primer lugar, debe agregar una puerta de enlace que identifique al dispositivo IPSec remoto. Cuando agrega la puerta de enlace, aparece en la lista de puertas de enlace.

Para ver una lista de las puertas de enlace desde Policy Manager, seleccione VPN > Puertas de Enlace de Sucursales.

Para ver una lista de puertas de enlace desde Fireware Web UI, seleccione VPN > VPN de Sucursal.

Configurar el Túnel en el Sitio A

Configure el túnel local en el Firebox del Sitio A para usar 1-to-1 NAT de modo que el tráfico de la red de confianza del Sitio A parezca provenir del rango 192.168.100.0/24 cuando pasa a través de la VPN al Sitio B.

- Seleccione VPN > VPN de Sucursal.

Aparece la página VPN de Sucursal. - En la sección Túnel de la página BOVPN, haga clic en Agregar.

Aparece la página de configuraciones Túnel.

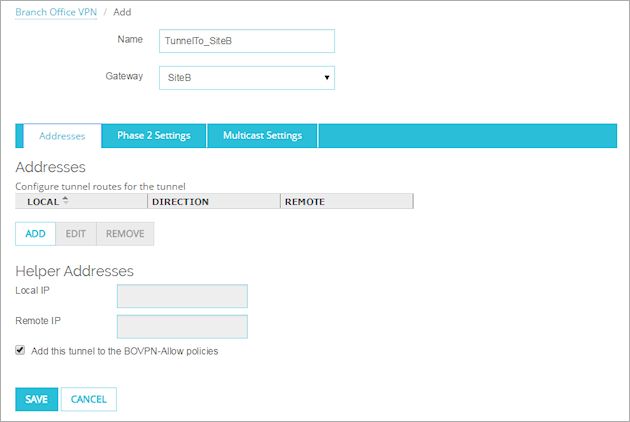

- Ingrese un nombre descriptivo para el túnel.

Para este ejemplo, el Nombre es TunnelTo_SiteB. - En la lista desplegable Puerta de Enlace, seleccione la puerta de enlace para el dispositivo IPSec de la oficina remota.

Para este ejemplo, la Puerta de enlace es Sitio B. - Seleccione la pestaña Configuraciones de Fase 2.

Asegúrese de que los ajustes de la Fase 2 sean los mismos que especifica la oficina remota para la Fase 2. - Seleccione la pestaña Direcciones. Haga clic en Agregarpara especificar el par local remoto.

Aparece el cuadro de diálogo Configuraciones de Ruta de Túnel.

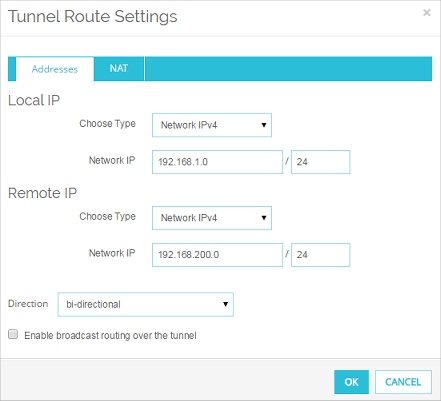

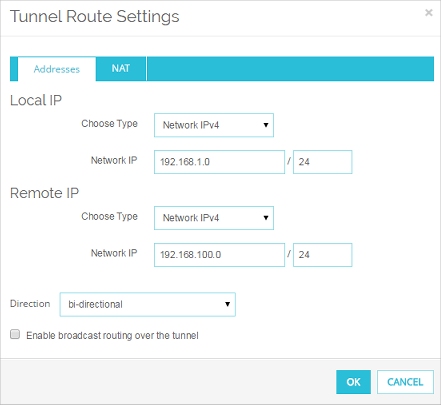

- En la sección IP Local, desde la lista desplegable Elegir Tipo, seleccione Red IPv4.

En el cuadro de texto IP de Red, ingrese el rango de direcciones IP reales de los equipos locales que usan esta VPN.

Para este ejemplo, el rango de dirección IP real es 192.168.1.0/24. - En la sección IP Remota, en la lista desplegable Elegir Tipo, seleccione Red IPv4.

En el cuadro de texto IP de Red, ingrese el rango de direcciones IP privadas a las que los equipos locales envían tráfico.

Para este ejemplo, el rango de dirección privada es 192.168.200.0/24.

En este ejemplo, el Sitio B de oficina remota usa 1-to-1 NAT por su VPN. Esto hace que los equipos del Sitio B parezcan provenir del rango de direcciones enmascaradas para el Sitio B, 192.168.200.0/24. Los equipos locales en el Sitio A envían tráfico al rango de direcciones IP enmascaradas para el Sitio B. Si la red remota no usa NAT a través de la VPN, escriba el rango de direcciones IP reales en el cuadro de texto Remoto.

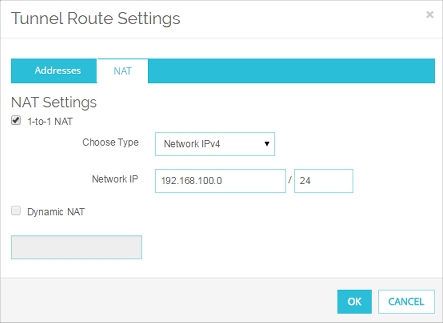

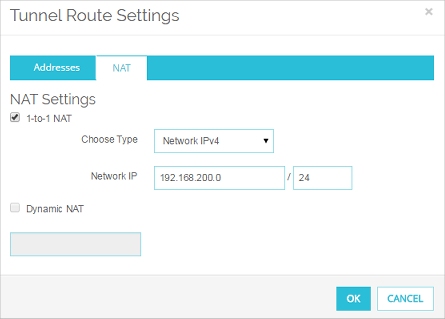

- Seleccione la pestaña NAT.

- Seleccione la casilla de selección 1-to-1 NAT e ingrese el rango de direcciones IP enmascaradas para esta oficina.

Éste es el rango de direcciones IP que los equipos protegidos por este Firebox muestran como dirección IP de origen, cuando el tráfico viene de este Firebox y va hacia el otro extremo de la VPN.

Para este ejemplo, el rango de dirección IP enmascarada para el Sitio A es 192.168.100.0/24.

La casilla de selección 1:1 NAT está habilitada después de que usted ingresa una dirección IP de host válida, o un rango de direcciones IP de host válidas en el cuadro de texto Local en la pestaña Direcciones.

- Haga clic en Aceptar.

El nuevo túnel se agrega a las políticas BOVPN-Allow.out y BOVPN-Allow.in.

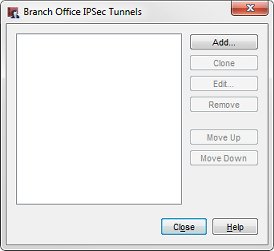

- Seleccione VPN >Túneles de Sucursal.

Aparece el cuadro de diálogo Túneles IPSec de Sucursal.

- Haga clic en Agregar.

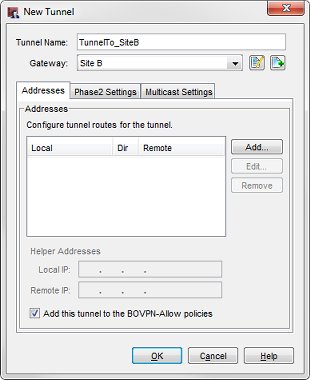

Aparece el cuadro de diálogo Nuevo Túnel.

- Ingrese un nombre descriptivo para el túnel.

Para este ejemplo, el Nombre es TunnelTo_SiteB. - En la lista desplegable Puerta de Enlace, seleccione la puerta de enlace que apunta al dispositivo IPSec de la oficina remota.

Para este ejemplo, la Puerta de enlace es Sitio B. - Seleccione la pestaña Configuraciones de Fase 2.

Asegúrese de que los ajustes de la Fase 2 sean los mismos que especifica la oficina remota para la Fase 2. - Seleccione la pestaña Direcciones. Haga clic en Agregarpara especificar el par local remoto.

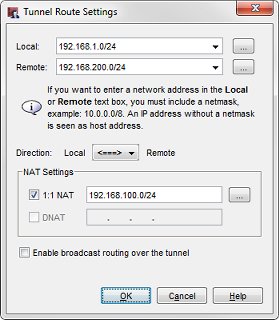

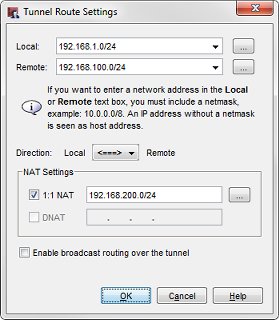

Aparece el cuadro de diálogo Configuraciones de Ruta de Túnel. - En el cuadro de texto Local, ingrese el rango de direcciones IP reales de los equipos locales que usan esta VPN.

Para este ejemplo, el rango de dirección IP real es 192.168.1.0/24. - En el cuadro de texto Remota, ingrese el rango de direcciones IP privadas a las que los equipos locales envían tráfico.

Para este ejemplo, el rango de dirección IP privada es 192.168.200.0/24.

En este ejemplo, el Sitio B de oficina remota usa 1-to-1 NAT por su VPN. Esto hace que los equipos del Sitio B parezcan provenir del rango de direcciones enmascaradas para el Sitio B, 192.168.200.0/24. Los equipos locales en el Sitio A envían tráfico al rango de direcciones IP enmascaradas para el Sitio B. Si la red remota no usa NAT a través de la VPN, escriba el rango de direcciones IP reales en el cuadro de texto Remoto.

- Seleccione la casilla de selección 1-to-1 NAT e ingrese el rango de direcciones IP enmascaradas para esta oficina.

Éste es el rango de direcciones IP que los equipos protegidos por este Firebox muestran como dirección IP de origen, cuando el tráfico viene de este Firebox y va hacia el otro extremo de la VPN.

Para este ejemplo, el rango de dirección IP enmascarada para el Sitio A es 192.168.100.0/24.

La casilla de selección 1:1 NAT está habilitada después de que usted ingresa una dirección IP de host válida, o un rango de direcciones IP de host válidas en el cuadro de texto Local.

- Haga clic en Aceptar.

El nuevo túnel se agrega a las políticas BOVPN-Allow.out y BOVPN-Allow.in.

Si 1-to-1 NAT solo debe configurarse en un lado de la VPN, no se tienen que completar los siguientes procedimientos. El VPN en el Firebox en el otro extremo del túnel debe configurarse para aceptar tráfico desde su rango de dirección IP enmascarada.

Configurar el túnel en el Sitio B

Para establecer 1-to-1 NAT del Sitio B al Sitio A, configure la ruta del túnel en el dispositivo del Sitio B para que utilice 1-to-1 NAT. Con esta configuración, el tráfico de la red de confianza del Sitio B provendrá del rango de direcciones 192.168.200.0/24 cuando viaje a través de la VPN hacia el Sitio A.

- Siga los pasos 1 al 6 del procedimiento anterior para agregar el túnel al Firebox remoto. Asegúrese de que la configuración de Fase 2 sea la misma.

- En la sección IP Local, desde la lista desplegable Elegir Tipo, seleccione Red IP.

En el cuadro de texto IP de Red, ingrese el rango de direcciones IP reales de los equipos locales que usan esta VPN.

Para este ejemplo, el rango de dirección IP real es 192.168.1.0/24. - En la sección IP Remota, en la lista desplegable Elegir Tipo, seleccione IP de Red.

En el cuadro de texto IP de red, ingrese el rango de direcciones IP privadas a las que los equipos en la oficina remota envían tráfico.

En este ejemplo, la VPN del Sitio A tiene configurado 1-to-1 NAT. Esto hace que los equipos del Sitio A parezcan provenir del rango enmascarado, 192.168.100.0/24. Los equipos locales en el Sitio B envían tráfico al rango de direcciones IP enmascaradas del Sitio A.

- Seleccione la pestaña NAT.

- Seleccione la casilla de selección 1-to-1 NAT e ingrese el rango de direcciones IP enmascaradas para esta oficina.

Éste es el rango de direcciones IP que los equipos protegidos por este Firebox muestran como dirección IP de origen, cuando el tráfico viene de este Firebox y va hacia el otro extremo de la VPN.

Para este ejemplo, el rango de dirección IP enmascarada para el Sitio B es 192.168.200.0/24.

- Haga clic en Aceptar.

El nuevo túnel se agrega a las políticas BOVPN-Allow.out y BOVPN-Allow.in.

- Siga los pasos 1 al 6 del procedimiento anterior para agregar el túnel al Firebox remoto. Asegúrese de que la configuración de Fase 2 sea la misma.

- En el cuadro de texto Local, ingrese el rango de direcciones IP reales de los equipos locales que usan esta VPN.

Para este ejemplo, el rango de dirección IP real es 192.168.1.0/24. - En el cuadro de texto Remota, ingrese el rango de direcciones IP privadas a las que los equipos en la oficina remota envían tráfico.

En este ejemplo, la VPN del Sitio A tiene configurado 1-to-1 NAT. Esto hace que los equipos del Sitio A parezcan provenir del rango enmascarado, 192.168.100.0/24. Los equipos locales en el Sitio B envían tráfico al rango de direcciones IP enmascaradas del Sitio A. - Seleccione la casilla de selección 1-to-1 NAT e ingrese el rango de direcciones IP enmascaradas para esta oficina.

Éste es el rango de direcciones IP que los equipos protegidos por este Firebox muestran como dirección IP de origen, cuando el tráfico viene de este Firebox y va hacia el otro extremo de la VPN.

Para este ejemplo, el rango de dirección IP enmascarada para el Sitio B es 192.168.200.0/24.

- Haga clic en Aceptar.

El nuevo túnel se agrega a las políticas BOVPN-Allow.out y BOVPN-Allow.in.