Interfaz BOVPN Virtual para el Dynamic Routing a Amazon Web Services (AWS)

Para las conexiones de VPN a AWS, se recomienda configurar una interfaz virtual BOVPN en el Firebox, en lugar de una BOVPN. Puede usar un enrutamiento estático o dinámico.

En este ejemplo, indicamos una configuración de VPN con:

- Enrutamiento Dinámico (Dynamic routing) BGP

- Una interfaz física externa de Firebox

- Dos interfaces virtuales BOVPN de Firebox

- Una puerta de enlace AWS con dos direcciones IP para la conmutación por error

AWS no admite OSPF.

Configurar AWS

Una configuración de VPN de AWS incluye una puerta de enlace privada virtual con dos direcciones IP externas para redundancia. AWS determina automáticamente qué dirección IP es la principal.

La conmutación por error entre las direcciones IP externas está habilitada de forma predeterminada. Si la dirección IP externa principal de AWS no está disponible, el tráfico de VPN pasa automáticamente a la otra dirección IP externa de AWS.

Para obtener las instrucciones detalladas sobre cómo configurar los ajustes de VPN de AWS, consulte la Guía de Usuario de la Nube Privada Virtual de Amazon.

Descargar el Archivo de Configuración de AWS

Antes de configurar el Firebox, descargue el archivo de configuración desde su cuenta de AWS:

- Inicie sesión en la AWS Management Console en https://aws.amazon.com/es/console/.

- Haga clic para expandir Todos los Servicios.

- En la sección Redes y Distribución de Contenido, haga clic en VPC.

- Desde el menú de navegación, en la sección Red Privada Virtual, haga clic en Conexiones VPN de Sitio a Sitio.

- Marque la casilla de la conexión.

- Haga clic en Descargar Configuración.

- En la lista desplegable Proveedor, seleccione WatchGuard, Inc.

- En la lista desplegable Software, seleccione Fireware OS 11.12.2 +.

- Haga clic en Descargar.

Se descargará un archivo .txt en su escritorio. - Abra el archivo .txt en un editor de texto.

Busque las Claves Precompartidas de AWS y Direcciones IP

El archivo de configuración .txt contiene las claves precompartidas, las direcciones IP de la puerta de enlace para el Túnel 1 y el Túnel 2 de AWS y las rutas a la red confiable (privada) de su AWS VPC.

También puede encontrar las direcciones IP en la configuración de su AWS:

- Para las direcciones IP de la puerta de enlace, seleccione Red Privada Virtual > Conexiones VPN de Sitio a Sitio > [name].

- Para las rutas, seleccione Nube Privada Virtual > Subredes o Nube Privada Virtual > Tablas de Enrutamiento.

Para este ejemplo, la configuración de AWS usa estas direcciones IP:

- Dirección de la Puerta de Enlace Cliente — 203.0.113.2 (interfaz externa en el Firebox)

- Conexiones de VPN:

- Túnel 1 — 198.51.100.2 (primera dirección IP de la puerta de enlace privada virtual de AWS)

- Túnel 2 — 192.0.2.2 (segunda dirección IP de la puerta de enlace privada virtual de AWS)

- Ruta Estática — 10.0.1.0/24 (red de confianza del Firebox)

ID de Puerta de Enlace — 203.0.113.2 (interfaz externa en el Firebox)

Dirección IP de puerta de enlace remota — 198.51.100.2 (primera dirección IP de la puerta de enlace privada virtual de AWS)

ID de puerta de enlace remota — 198.51.100.2 (primera dirección IP de la puerta de enlace privada virtual de AWS)

Ruta de VPN para VPC

- Direcciones IP exteriores:

- Puerta de Enlace Cliente — 203.0.113.2 (interfaz externa en el Firebox)

- Puerta de Enlace Privada Virtual — 198.51.100.2 (primera dirección IP de la puerta de enlace privada virtual de AWS)

- Direcciones IP interiores:

- Puerta de Enlace Cliente — 169.254.11.254/30 (dirección IP de la primera interfaz virtual en el Firebox) ¡Consejo!

- Puerta de Enlace Privada Virtual — 169.254.11.253 (Dirección IP para la primera interfaz virtual de AWS VPN)

- BGP:

- Dirección IP Vecina — 169.254.11.254

- Puerta de Enlace Cliente ASN — 10001 (la BGP ASN del Firebox)

- Direcciones IP exteriores:

- Puerta de Enlace Cliente — 203.0.113.2 (interfaz externa en el Firebox)

- Puerta de Enlace Privada Virtual — 192.0.2.2 (segunda dirección IP de la puerta de enlace privada virtual de AWS)

- Direcciones IP interiores:

- Puerta de Enlace Cliente — 169.254.9.162/30 (dirección IP de la segunda interfaz virtual en el Firebox) ¡Consejo!

- Puerta de Enlace Privada Virtual — 169.254.9.161 (Dirección IP para la segunda interfaz virtual de AWS VPN)

- BGP:

- Dirección IP Vecina — 169.254.9.162

- Puerta de Enlace Cliente ASN — 10001 (la BGP ASN del Firebox)

Configurar el Firebox

Para este ejemplo, el Firebox tiene una interfaz externa y una red de confianza:

| Interfaz | Tipo | Nombre | Dirección IP |

|---|---|---|---|

| 0 | Externas | Externas | 203.0.113.2/24 |

| 1 | De Confianza | De Confianza | 10.0.1.1/24 |

Agregar las Interfaces Virtuales BOVPN

Para configurar una puerta de enlace redundante que utilice ambas direcciones IP externas de AWS, debe configurar dos interfaces virtuales BOVPN.

- Seleccione VPN > Interfaces BOVPN Virtuales.

- Haga clic en Agregar.

- En el cuadro de texto Nombre de Interfaz, ingrese un nombre que describa la interfaz virtual. En este ejemplo, usamos toAWS-1.

- En la lista desplegable Tipo de Endpoint Remoto, seleccione Cloud VPN o Puerta de Enlace de Tercero.

- En la lista desplegable Familia de Direcciones de la Puerta de Enlace, seleccione Direcciones IPv4. AWS no admite IPv6 para los túneles VPN.

- Para el método de credencial, seleccione Utilizar Clave Precompartida.

- Especifique la clave precompartida incluida en el archivo de configuración VPN de AWS para Túnel IPSec n.º 1. AWS solamente admite el método de autenticación de la clave precompartida para las VPN de sitio a sitio.

- En la sección Endpoints de Puerta de Enlace, haga clic en Agregar.

Aparece el cuadro de diálogo Configuraciones de Endpoints de la Puerta de Enlace. - En la lista desplegable Física, seleccione Externa.

- En la lista desplegable Dirección IP de Interfaz, seleccione Dirección Principal de la Interfaz de IPv4.

- Seleccione Por Dirección IP.

- En el cuadro de texto adyacente, ingrese la dirección IP para la interfaz externa del Firebox. En este ejemplo, usamos 203.0.113.2.

- Seleccione la pestaña Puerta de Enlace Remota.

- Seleccione Dirección IP Estática.

- En el cuadro de texto adyacente, ingrese la primera dirección IP de la puerta de enlace privada virtual de AWS. En este ejemplo, usamos 198.51.100.2.

- Seleccione VPN > Interfaces BOVPN Virtuales.

- Haga clic en Agregar.

- En el cuadro de texto Nombre de Interfaz, ingrese un nombre que describa la interfaz virtual. En este ejemplo, usamos toAWS-2.

- En la lista desplegable Tipo de Endpoint Remoto, seleccione Cloud VPN o Puerta de Enlace de Tercero.

- En la lista desplegable Familia de Direcciones de la Puerta de Enlace, seleccione Direcciones IPv4. AWS no admite IPv6 para los túneles VPN.

- Para el método de credencial, seleccione Utilizar Clave Precompartida.

- Especifique la clave precompartida incluida en el archivo de configuración VPN de AWS para Túnel IPSec n.º 2. AWS solamente admite el método de autenticación de la clave precompartida para las VPN de sitio a sitio.

- En la sección Endpoints de Puerta de Enlace, haga clic en Agregar.

Aparece el cuadro de diálogo Configuraciones de Endpoints de la Puerta de Enlace. - En la lista desplegable Física, seleccione Externa.

- En la lista desplegable Dirección IP de Interfaz, seleccione Dirección Principal de la Interfaz de IPv4.

- Seleccione Por Dirección IP.

- En el cuadro de texto adyacente, ingrese la dirección IP para la interfaz externa del Firebox. En este ejemplo, usamos 203.0.113.2.

- Seleccione la pestaña Puerta de Enlace Remota.

- Seleccione Dirección IP Estática.

- En el cuadro de texto adyacente, ingrese la primera dirección IP de la puerta de enlace privada virtual de AWS. En este ejemplo, usamos 192.0.2.2.

- Haga clic en Aceptar.

Configure la Dirección IP de la Interfaz Virtual y la Máscara de Red

- Seleccione la pestaña Rutas VPN.

- Seleccione Asignar direcciones IP de interfaz virtual.

- En el cuadro de texto Dirección IP Local, ingrese la dirección IP. En este ejemplo, usamos 169.254.11.254 .

En el archivo de Configuración de VPN de AWS, en la sección Túnel IPSec n. ° 1, esta es la dirección IP de la Puerta de Enlace Interna del Cliente. - En el cuadro de texto Dirección IP o máscara de red de pares, ingrese la máscara de red. La máscara de red asignada por AWS siempre es /30 (255.255.255.252).

En el Archivo de configuración VPN de AWS, en la sección Túnel IPSec n. ° 1, esta es la máscara de red de la Puerta de Enlace Interna del Cliente.

- Seleccione la pestaña Rutas VPN.

- Seleccione Asignar direcciones IP de interfaz virtual.

- En el cuadro de texto Dirección IP Local, ingrese la dirección IP. En este ejemplo, usamos 169.254.9.162.

En el Archivo de configuración VPN de AWS, en la sección Túnel IPSec n. ° 2, esta es la dirección IP de la Puerta de Enlace Interna del Cliente. - En el cuadro de texto Dirección IP o máscara de red de pares, ingrese la máscara de red. La máscara de red asignada por AWS siempre es /30 (255.255.255.252).

En el Archivo de configuración VPN de AWS, en la sección Túnel IPSec n. ° 2, esta es la máscara de red de la Puerta de Enlace Interna del Cliente.

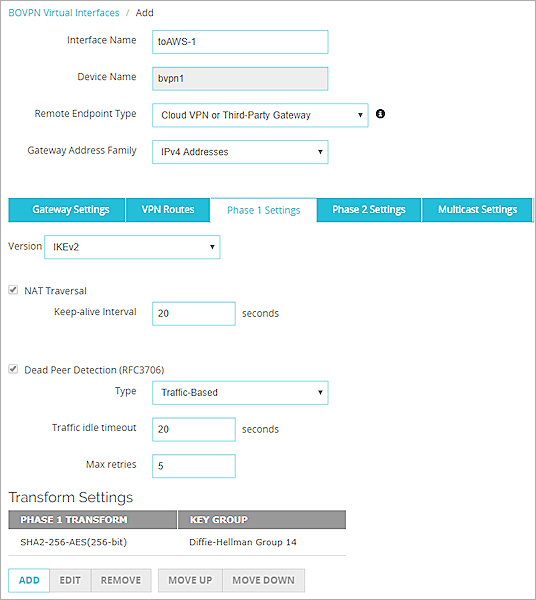

Configurar los Ajustes de la Fase 1 y la Fase 2

Durante las negociaciones de VPN, AWS identifica la configuración del algoritmo de autenticación y cifrado del Firebox. Si AWS admite los ajustes, automáticamente utiliza la misma configuración. AWS admite propuestas específicas. No puede editar la configuración de AWS para precisar las distintas propuestas.

- Seleccione la pestaña Configuración de Fase 1.

- En la lista desplegable Versión, seleccione IKEv2. AWS también admite IKEv1.

- En la sección Transformar configuraciones, haga clic en Agregar.

Aparece el cuadro de diálogo Transformar Configuraciones. - En la lista desplegable Autenticación, seleccione SHA2-256. AWS también admite SHA-1.

- En la lista desplegable Cifrado, seleccione AES (256 bits). AWS también admite AES (128 bits).

- En la lista desplegable Grupo Diffie-Hellman, seleccione 14. AWS también admite los grupos 2, 15, 19 y 20.

- Haga clic en Aceptar y mantenga el resto de los ajustes de Fase 1 en los valores predeterminados.

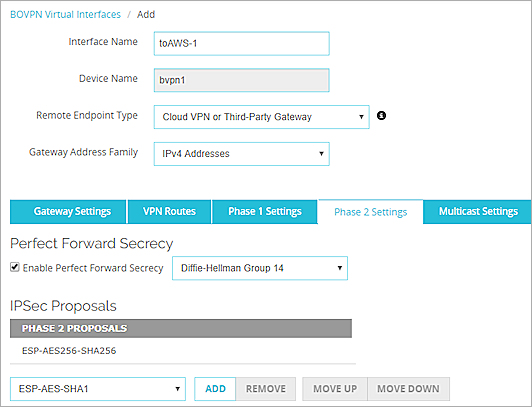

- Seleccione Habilitar Perfect Forward Secrecy.

- En la lista desplegable, seleccione Grupo Diffie-Hellman 14.

También se admiten los grupos 1, 2, 5, 15, 19 y 20. - En la lista desplegable Propuestas IPSec, seleccione ESP-AES256-SHA256.

También se admiten SHA1 y AES128. - Repite los pasos anteriores para configurar los ajustes de la Fase 2 para la segunda interfaz virtual BOVPN.

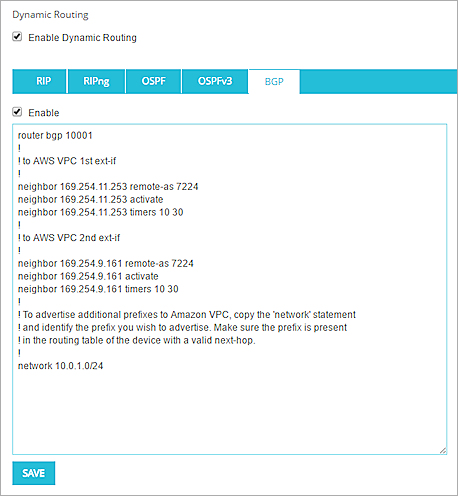

Especificar los Comandos BGP

La AWS BGP ASN y la dirección IP virtual (la dirección del par BGP) están definidas por AWS y no pueden modificarse.

- Seleccione Red > Dynamic Routing.

- Seleccione Habilitar Dynamic Routing.

- Seleccione la pestaña BGP.

- Especifique los comandos BGP. En este ejemplo, precisamos estos comandos:

router bgp 10001

!

! to AWS VPC 1st ext-if

!

neighbor 169.254.11.253 remote-as 7224

neighbor 169.254.11.253 activate

neighbor 169.254.11.253 timers 10 30

!

! to AWS VPC 2nd ext-if

!

neighbor 169.254.9.161 remote-as 7224

neighbor 169.254.9.161 activate

neighbor 169.254.9.161 timers 10 30

!

! To advertise additional prefixes to Amazon VPC, copy the 'network' statement

! and identify the prefix you wish to advertise. Make sure the prefix is present

! in the routing table of the device with a valid next-hop.

!

red: 10.0.1.0/24

Si configura más de una red de confianza en su Firebox y desea que AWS aprenda la ruta a una red de confianza adicional, use un comando de red adicional. Por ejemplo:

red: 10.0.1.0/24

network 10.0.2.0/24

Ver También

Interfaz BOVPN Virtual para el Enrutamiento Estático a Amazon Web Services (AWS)