Acerca de las Configuraciones de VPN Global

Las configuraciones globales de VPN se aplican a los túneles BOVPN manuales, interfaces virtuales BOVPN, túneles BOVPN administrados, y túneles Mobile VPN with IPSec. Estos ajustes no se aplican a la BOVPN over TLS.

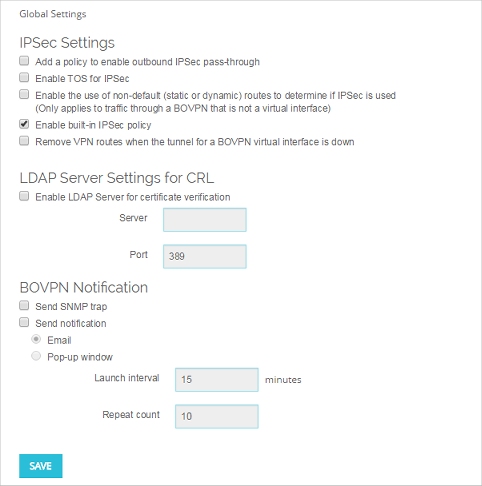

- Seleccione VPN > Configuración Global.

Se muestra la página Configuraciones Globales de VPN.

- Establezca las configuraciones para sus túneles VPN, tal como se explica en las secciones siguientes.

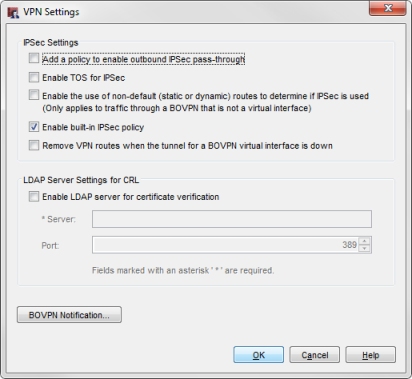

- Seleccione VPN > Configuración de VPN.

Aparece el cuadro de diálogo Configuración de VPN.

- Configure los ajustes para sus túneles VPN, tal como se explica en las siguientes secciones.

Habilitar Puerto de Transferencia IPSec de Salida

Para que un usuario de Mobile VPN with IPSec en una red de confianza u opcional pueda establecer conexiones IPSec de salida hacia un Firebox ubicado detrás de un Firebox diferente, debe seleccionar la casilla de selección Agregar una política para permitir el puerto de transferencia IPSec de salida. Por ejemplo, si los empleados móviles están en el local del cliente que tiene un Firebox, pueden usar el IPSec para hacer conexiones VPN hacia su red. Para que el Firebox en la ubicación del cliente permita la conexión de salida de IPSec, debe agregar una política de IPSec a la configuración.

Al habilitar el puerto de transferencia de IPSec, se agrega automáticamente una política llamada WatchGuard IPSec a la configuración. La política permite el tráfico desde cualquier red de confianza u opcional hacia cualquier destino. Cuando desactiva el puerto de transferencia de IPSec, la política WatchGuard IPSec se elimina automáticamente.

Para habilitar un desvío de IPSec de entrada, se debe desmarcar la casilla de selección Habilitar política de IPSec incorporada y se debe crear una política de IPSec que permita manejar el tráfico entrante de la VPN hacia el Firebox y otros endpoints de la VPN. Para más información, consulte Configurar Puerto de Transferencia de IPSec Entrante con SNAT.

Habilitar TOS para IPSec

El Tipo de Servicio (TOS) es un conjunto de señaladores de cuatro bits en el encabezado del IP que puede solicitar a los dispositivos de enrutamiento que den más o menos prioridad a un datagrama de IP que a otros. Fireware le da la opción de permitir que los túneles IPSec limpien o mantengan las configuraciones en paquetes que tengan indicadores TOS. Algunos ISPs desechan todos los paquetes que tengan señaladores TOS.

Si no selecciona la casilla de selección Habilitar TOS para IPSec, todos los paquetes IPSec no tienen los señaladores TOS. Si se definieron los indicadores TOS anteriormente, estos se eliminan cuando Fireware encapsula el paquete en un encabezado IPSec.

Cuando la casilla de selección Habilitar TOS para IPSec está seleccionada y el paquete original tiene señaladores TOS, Fireware los mantiene al encapsular el paquete en un encabezado IPSec. Si el paquete original no tiene señaladores TOS definidos, Fireware no define el indicador TOS cuando encapsula el paquete en un encabezado IPSec.

Considere cuidadosamente si seleccionar o no esta casilla de selección si desea aplicar un marcado QoS al tráfico IPSec. El marcado QoS puede cambiar la configuración del señalador TOS. Para más información sobre el marcado QoS, vea Acerca del Marcado QoS.

Habilitar el Uso de Rutas no Predeterminadas (Estáticas o Dinámicas) para Determinar si se Usa IPSec

Esta opción se aplica solo al tráfico a través de una BOVPN que no sea una interfaz virtual BOVPN.

Cuando esta opción no está habilitada, todos los paquetes que coinciden con la ruta de túnel especificada en la puerta de enlace de IPSec se envían a través de IPSec VPN de sucursal. Si esta opción está habilitada, el Firebox utiliza la tabla de enrutamiento para determinar si debe enviar el paquete a través de túneles VPN de IPSec.

Si se utiliza una ruta predeterminada para enrutar un paquete

El paquete se cifra y se envía a través de túneles VPN hacia la interfaz especificada en la configuración de puerta de enlace de la VPN.

Si se utiliza una ruta no predeterminada para enrutar un paquete

El paquete está enrutado a la interfaz especificada en la ruta no predeterminada en la tabla de enrutamiento. Cuando se utiliza una ruta no predeterminada, la decisión de enviar o no el paquete a través de un túnel IPSec depende de la interfaz especificada en la tabla de enrutamiento. Si la interfaz de la ruta no predeterminada coincide con la interfaz de la puerta de enlace BOVPN, el paquete se envía a través del túnel BOVPN configurado para esa interfaz. Por ejemplo, si la interfaz de la Puerta de enlace de BOVPN se define en Eth0, y la ruta no predeterminada que coincide con ella tiene definido Eth1 como su interfaz, los paquetes no se envían a través de los túneles BOVPN. Sin embargo, si la ruta no predeterminada coincidente utiliza Eth0 como interfaz, el paquete se envía a través del túnel BOVPN.

Esta función trabaja con cualquier ruta sin predeterminar (estática o dinámica). Puede utilizar esta función junto con las rutas dinámicas para habilitar la conmutación por error de redes dinámicas desde una ruta de red privada hacia túneles VPN IPSec cifrado.

Por ejemplo, considere una organización que envía tráfico entre dos redes, Sitio A y Sitio B. Utiliza un protocolo de enrutamiento dinámico para enviar tráfico entre los dos sitios a través de una conexión de red privada, sin que se requiera una VPN. La red privada está conectada a la interfaz Eth1 de cada dispositivo. También se ha configurado un túnel BOVPN entre los dos sitios para enviar el tráfico de BOVPN por la conexión de Internet local, por la interfaz Eth0 de cada dispositivo. La organización desea enviar tráfico a través del túnel BOVPN solamente si la conexión de red privada no está disponible.

Si se selecciona la casilla de selección Habilitar el uso de rutas no predeterminadas (estáticas o dinámicas) para determinar si se usa IPSec en la Configuración Global de VPN, el Firebox envía el tráfico por una red privada si existe una ruta dinámica hacia esa red mediante la interfaz Eth1. De lo contrario, enviará el tráfico a través de un túnel cifrado de BOVPN IPSec mediante la interfaz Eth0.

Para obtener más información acerca de cómo usar esta configuración, consulte Configurar una VPN de Sucursal para la Conmutación por Error desde una Línea Arrendada.

Deshabilitar o Habilitar la Política IPSec Incorporada

El Firebox incluye una política de IPSec incorporada que permite el tráfico de IPSec desde Cualquiera-Externa hacia Firebox. Esta política oculta permite al Firebox funcionar como un endpoint de VPN IPSec para la VPN de Sucursal y túneles Mobile VPN with IPSec. La política IPSec incorporada posee una prioridad superior que la de cualquier política IPSec creada manualmente. La política IPSec incorporada viene habilitada por defecto. Para deshabilitarla, desmarque la casilla de selección Habilitar Política IPSec incorporada. No deshabilite la política incorporada a menos que desee crear otra política IPSec para finalizar el tráfico de un túnel de la VPN en un dispositivo determinado que no sea el Firebox, como un concentrador de VPN en la red de confianza u opcional del Firebox.

Si desmarca la casilla de selección Habilitar política de IPSec incorporada, debe crear políticas de IPSec que permitan manejar el tráfico de VPN entrante hacia el Firebox y otros endpoints de VPN. Para más información, consulte Configurar Puerto de Transferencia de IPSec Entrante con SNAT.

Eliminar las Rutas VPN para una Interfaz Virtual BOVPN

Puede elegir si desea que el Firebox elimine automáticamente las rutas VPN estáticas configuradas para una interfaz virtual BOVPN de las Rutas:Tabla principal cuando la interfaz virtual BOVPN esté inactiva. Esto controla si el Firebox puede utilizar la ruta predeterminada para los paquetes que coincidan con estas rutas si la interfaz virtual BOVPN está inactiva.

Seleccione la casilla de selección Eliminar rutas VPN cuando el túnel de una interfaz virtual BOVPN esté inactivo si desea eliminar automáticamente las rutas estáticas para la interfaz virtual BOVPN desde la tabla de enrutamiento cuando la interfaz virtual BOVPN esté inactiva. Si la dirección IP de destino de un paquete no coincide con ninguna ruta en la tabla de enrutamiento, el Firebox lo envía a través de la ruta por defecto, lo que podría ser una conexión no cifrada. Si selecciona esta casilla de verificación, se debe hacer una de dos cosas para asegurarse de que las rutas de VPN para una interfaz virtual BOVPN se agreguen a la tabla de rutas cuando el túnel esté disponible. Puede habilitar el enrutamiento basado en la política para la interfaz virtual BOVPN, o en la configuración de la interfaz virtual BOVPN, seleccione la casilla de selección Iniciar túnel de Fase 1 cuando esté inactivo. Este se selecciona de manera predeterminada cuando configura la interfaz virtual BOVPN.

Desmarque la casilla de selección Eliminar rutas VPN cuando el túnel de una interfaz virtual BOVPN esté inactivo si desea mantener las rutas en la tabla de enrutamiento cuando la interfaz virtual BOVPN esté inactiva. Esta es la configuración predeterminada. Cuando una interfaz virtual BOVPN está caída, la métrica para las rutas que lo utilizan se cambian automáticamente a un número grande, de modo que sean de prioridad más baja que otras rutas. Debido a que la ruta continúa en la tabla de enrutamiento, los paquetes que coincidan con esta ruta no se envían a través de la ruta predeterminada cuando la interfaz virtual BOVPN está inactiva.

Independientemente de este ajuste, si hay una ruta alternativa que un paquete pueda tomar, cuando la interfaz virtual BOVPN está inactiva, el Firebox envía el paquete a través de la ruta alternativa en lugar de la ruta predeterminada.

Habilitar Servidor LDAP para Verificación de Certificado

Al crear una puerta de enlace VPN, se especifica un método de credenciales para ser usado por los dos endpoints de la VPN cuando se crea el túnel. Si elige usar un IPSec Firebox Certificate, puede identificar un servidor de LDAP que valide el certificado. Ingrese la dirección IP para el servidor de LDAP. También puede especificar un puerto si desea usar uno diferente del 389.

Notificación de BOVPN

En las configuraciones de notificación de BOVPN, puede establecer que Firebox envíe una notificación cuando un túnel BOVPN esté caído.

Para obtener más información sobre las opciones de notificación, consulte Establecer las Preferencias de Generación de Registros y Notificación.

Las configuraciones de notificación BOVPN no se aplican a los túneles de Mobile VPN with IPSec.