Para garantizar el cumplimiento de los dispositivos móviles que se conectan a aplicaciones en las instalaciones, servidores de archivos o cualquier otro recurso de red protegidos por su Firebox, puede utilizar Mobile Security. La aplicación de Mobile Security solamente se aplica al tráfico enrutado a través del Firebox.

Para proteger al máximo los recursos de la red desde dispositivos Android y iOS que no cumplen le recomendamos:

- No hacer un puente sobre una red inalámbrica a la red de confianza u opcional

- No configurar Mobile VPN with SSL para hacer un puente del tráfico de VPN

- No conectar un dispositivo AP a un conmutador detrás del Firebox que se conecta a otros recursos de la red en la misma red lógica.

La aplicación de Mobile Security no aplica a:

- El tráfico procedente de un dispositivo móvil conectado a cualquier otro recurso en la misma subred

- El tráfico procedente de un dispositivo móvil conectado a un recurso al que se puede acceder a través de un enrutador detrás del Firebox, el tráfico no pasa por el Firebox

Los ejemplos siguientes muestran cómo se puede agregar Mobile Security para proteger los recursos de los dispositivos móviles que se conectan al Firebox a través de una conexión inalámbrica o VPN.

Dado que los dispositivos móviles pueden utilizar las redes que no están conectadas al Firebox para conectarse a recursos fuera de la red (por ejemplo, servidores web o aplicaciones basadas en la nube), Mobile Security no puede aplicar el cumplimiento del dispositivo móvil para recursos que no están dentro de su red.

Mobile Security para Conexiones Inalámbricas

Para utilizar Mobile Security para proteger sus recursos de red desde dispositivos móviles que se conectan a una red inalámbrica, asegúrese de que los usuarios inalámbricos se conecten a una subred de red independiente. Algunas opciones sobre cómo agregar Mobile Security a su red inalámbrica se describen en estos ejemplos.

Para obtener más información acerca de cómo configurar estos ejemplos de implementación del dispositivo AP, consulte Ejemplos de Implementación del AP WatchGuard.

Ejemplo 1 — Dispositivo AP Inalámbrico Conectado Directamente a un Firebox

En este ejemplo, el dispositivo AP está conectado directamente a la interfaz del Firebox de Confianza-2. Si habilita la aplicación de Mobile Security para la interfaz de Confianza-2, Mobile Security descarta el tráfico recibido en esa interfaz de los dispositivos móviles que no cumplen. Esto protege la LAN cableada conectada a de Confianza-1 y cualquier otro recurso de red al que se puede acceder a través del Firebox.

Debido a que el tráfico entre los clientes inalámbricos que están conectados al dispositivo AP no se enruta a través del Firebox, Mobile Security no se aplica al tráfico entre los clientes inalámbricos. Para evitar la comunicación directa de los clientes inalámbricos a través del dispositivo AP, puede habilitar el aislamiento de la estación en la configuración de SSID en el dispositivo AP.

Para obtener más información sobre el aislamiento del cliente, consulte Acerca del Aislamiento de Cliente AP.

Ejemplo 2 — Dispositivo AP Conectado a un Interruptor

En este ejemplo, el dispositivo AP está conectado a un conmutador en la red de confianza del Firebox. Si habilita la aplicación de Mobile Security para la interfaz a la que se conecta el conmutador (de Confianza-2), Mobile Security descarta todo el tráfico recibido en la interfaz de Confianza-2 desde dispositivos móviles que no cumplen. Esto significa que Mobile Security protege los recursos de red en la red de Confianza-1, y en todos los demás recursos de red a los que se puede acceder por medio de dispositivos móviles a través del Firebox.

Con esta configuración, Mobile Security no puede proteger a la LAN cableada que se conecta al mismo conmutador como dispositivo AP debido a que el tráfico desde dispositivos móviles a la red no pasa por el Firebox. Para habilitar la aplicación de Mobile Security para el tráfico desde los dispositivos móviles inalámbricos a la red que se conecta al mismo conmutador, puede utilizar VLAN para separar lógicamente las redes, como se describe en el siguiente ejemplo.

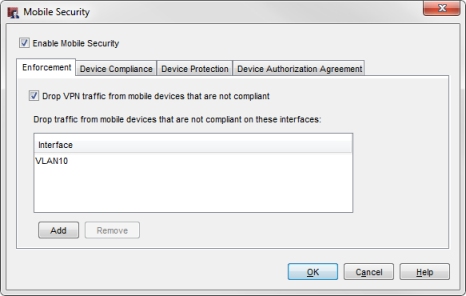

Ejemplo 3 — Dispositivo AP Conectado a un Interruptor con VLAN

En este ejemplo, el dispositivo AP está conectado a un conmutador administrado, y las VLAN se utilizan para separar el tráfico a través de los SSID de la otra, y de otras partes de la red detrás del Firebox. Múltiples dispositivos AP están conectados a un conmutador administrado. Las VLAN se configuran para cada SSID y para la red con cables conectados al conmutador. Las políticas para VLAN10 (la VLAN asignada a la SSID de Confianza) permiten que los clientes inalámbricos se conecten a los recursos de la LAN cableada. Las políticas para la VLAN20 (la VLAN para el SSID de Invitados) no permiten que los invitados se conecten a los recursos de la red interna.

Si habilita la aplicación de Mobile Security para la VLAN asociada con el SSID al que se conectan los clientes inalámbricos de confianza, Mobile Security se aplica a todo el tráfico desde los dispositivos móviles en esa VLAN a cualquier otra VLAN o red conectada al Firebox. La red inalámbrica para invitados no necesita Mobile Security porque las políticas existentes no permiten que los usuarios invitados se conecten a los recursos de la red interna.

A diferencia del ejemplo anterior, Mobile Security protege a la LAN cableada conectada al mismo conmutador. La LAN inalámbrica está en una red lógica diferente de la VLAN a la que se conectan los usuarios inalámbricos de confianza.

Para habilitar la aplicación de Mobile Security para las conexiones con el SSID de Confianza, agregue VLAN10 a la lista de Interfaces en los ajustes de Aplicación de Mobile Security.

Para obtener más información acerca de cómo configurar las VLAN y SSID como se muestra en este ejemplo, consulte Implementación del AP con VLANs y Red de Invitados.

Si la VLAN utilizada por el SSID para usuarios de confianza se puentea a través de más de una interfaz de Firebox, puede hacer cumplir las políticas de Firewall y las configuraciones de Mobile Security para el tráfico que pasa a través del firewall entre los hosts de la misma VLAN. Para ello, en la configuración de VLAN, marque la casilla de selección Aplicar políticas de firewall al tráfico intra-VLAN. Para más información, consulte Definir una nueva VLAN.

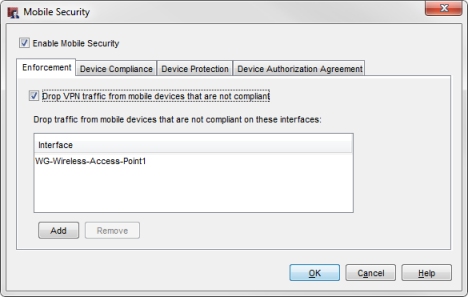

Ejemplo 4 — Mobile Security en un Firebox Inalámbrico

En un Firebox con conectividad inalámbrica integrada, tales como T50-W o T30-W, configure el punto de acceso inalámbrico con el mismo tipo de configuración como una interfaz de red interna. Para habilitar Mobile Security para un punto de acceso inalámbrico del Firebox, agregue la interfaz inalámbrica a la lista de Interfaces en la configuración de Mobile Security.

Mobile Security descarta el tráfico que no cumple para dispositivos móviles que se conectan a la red inalámbrica especificada. Esto protege a todas las demás redes a las que el Firebox puede acceder.

Si la interfaz inalámbrica es un miembro de un puente LAN, el Firebox no puede hacer cumplir Mobile Security en las conexiones de los dispositivos móviles a otros recursos de la red que están conectados a la misma red puenteada.

Mobile Security no se aplica al tráfico entre los clientes inalámbricos que están conectados al mismo punto de acceso inalámbrico, ya que el tráfico está en la misma subred. Para evitar la comunicación directa entre los clientes inalámbricos a través de la red inalámbrica, en la configuración del Punto de Acceso inalámbrico, se puede marcar la casilla de selección Prohibir tráfico de red inalámbrica cliente a cliente. Para más información, consulte Habilitar Conexiones Inalámbricas.

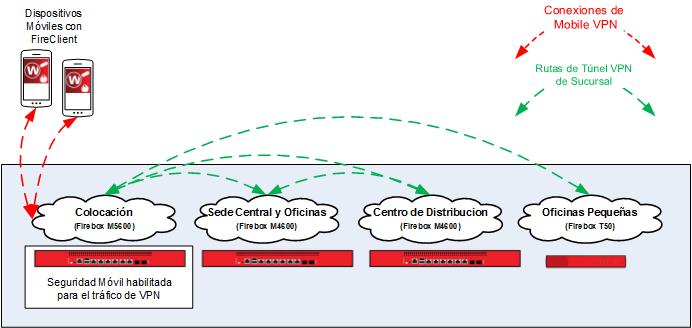

Mobile Security para Conexiones VPN

En este ejemplo, una red tiene Firebox en varios lugares, todos conectados a través de túneles BOVPN. Las conexiones de Mobile VPN solo se permiten hacia el Firebox de Colocación. La conmutación del túnel BOVPN se utiliza para proporcionar acceso a las redes protegidas por los otros Firebox.

Para habilitar la aplicación de Mobile Security para dispositivos móviles que utilizan un cliente VPN para conectarse a esta red, debe habilitar Mobile Security en el Firebox al que los clientes de Mobile VPN móvil se conectan. En este ejemplo, los clientes de Mobile VPN se conectan al Firebox de Colocación.

Después de que Mobile Security confirma que un dispositivo móvil conectado a través de una VPN está en cumplimiento, el Firebox permite el tráfico desde ese dispositivo a los recursos de la red según las políticas de firewall configuradas. Esto incluye el tráfico desde el dispositivo móvil en cumplimiento con los recursos a los que se puede acceder a través de un túnel BOVPN.

Para habilitar Mobile Security para el tráfico desde los dispositivos móviles que se conectan a través de una VPN, habilite Mobile Security en el Firebox al que se conectan los clientes Mobile Security. En este ejemplo, cuando habilita Mobile Security en el Fireboxes de Colocación, Mobile Security descarta el tráfico desde los dispositivos móviles que no están en cumplimiento antes de que pueda llegar a cualquiera de los otros Firebox, o redes conectadas.

Para habilitar la aplicación de Mobile Security para el tráfico de VPN, en los ajustes de Aplicación de Mobile Security, marque la casilla de selección Descartar tráfico VPN de dispositivos móviles que no están en cumplimiento. Para más información, consulte Configurar la Aplicación de Mobile Security.

Para obtener información acerca de cómo configurar la conmutación del túnel BOVPN como se muestra en este diagrama, consulte el ejemplo de configuración de Hybrid VPN en la página Ejemplos de Configuración.