Este tema describe problemas comunes y soluciones para Mobile VPN with IKEv2:

- Problemas de Instalación

- Problemas de Conexión

- Problemas de Conexión Relacionados con la Cuenta

- Problemas Después de la Conexión

Mensajes de Registro

Para ver los mensajes de registro de eventos relacionados con Mobile VPN with IKEv2:

- Configure el nivel de registro de diagnóstico para la VPN IKE.

- Abra Traffic Monitor.

- Haga clic en el icono Búsqueda

y escriba la dirección IP del Firebox a la que se conectan los usuarios de la VPN IKEv2.

y escriba la dirección IP del Firebox a la que se conectan los usuarios de la VPN IKEv2. - Después de resolver el problema, restablezca el nivel de registro de diagnóstico a la configuración anterior. El ajuste predeterminado es Error.

No recomendamos que seleccione el nivel de generación de registros más alto, a menos que un representante de soporte técnico lo indique mientras resuelve un problema. Cuando usa el nivel de registro de diagnóstico más alto, el archivo de registro puede llenarse muy rápidamente y el desempeño del Firebox puede disminuir.

Problemas de Instalación

Si no puede ejecutar el script de configuración automática que descargó del Firebox:

- Asegúrese de tener permisos de Administrador en el equipo.

- Si no puede obtener permisos de Administrador, puede implementar el cliente VPN IKEv2 con la Política de Grupo (GPO) de Microsoft Active Directory.

Para obtener más información, consulte ¿Cómo puedo crear e implementar perfiles VPN IKEv2 y L2TP personalizados para equipos con Windows? en la Base de Consulta de WatchGuard.

En Fireware v12.5.3 o inferior, el script de configuración automática puede fallar si los Objetos de la Política de Grupo de Windows especifican restricciones de firma digital para los scripts de PowerShell. Para resolver este problema, actualice a Fireware v12.5.4 o superior y descargue un script de instalación actualizado desde su Firebox. El script actualizado usa la política de ejecución Bypass, en lugar de RemoteSigned.

O bien en Fireware v12.5.3 o inferior, cambie manualmente la política de ejecución a Bypass:

- Abra el script de instalación de WatchGuard en un editor de texto.

- Al final del script, cambie -ExecutionPolicy RemoteSigned a -Execution Policy Bypass.

El error “El script no se puede cargar” ya no aparece al ejecutar el script.

Problemas de Conexión

Cuando un usuario inicia una conexión de Mobile VPN with IKEv2:

- El cliente VPN inicia una conexión en el puerto UDP 500. Si ese puerto no está abierto en la puerta de enlace del cliente, la sesión no continúa.

- Si el puerto UDP 500 está abierto, pero se detecta NAT, la conexión continúa en el puerto UDP 4500. Si la puerta de enlace del cliente no permite el UDP 4500, IPSec e IKEv2 no pueden continuar.

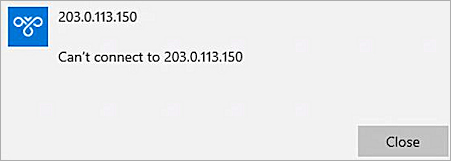

Si la puerta de enlace del cliente no permite el puerto UDP 500 o 4500, los usuarios de Windows ven un mensaje como este:

Para resolver este problema, verifique que el tráfico IPSec pueda pasar a través de la puerta de enlace del cliente:

- En la puerta de enlace del cliente, abra la consola de diagnóstico o de generación de registros.

- Verifique que la puerta de enlace permita ESP y tráfico saliente desde el host en los puertos UDP 500 y UDP 4500.

Si la puerta de enlace del cliente no tiene una consola de diagnóstico o de generación de registros:

- Ejecute un analizador de paquetes, como Wireshark, en el equipo del usuario para determinar si el tráfico de los puertos requeridos sale de la LAN o de la tarjeta de red inalámbrica.

- En el Firebox, ejecute la utilidad tcpdump. Por ejemplo, ejecute:

-i eth0 -c2 –n host 198.51.100.100 and port 4500

En este ejemplo, usted configura tcpdump para capturar dos paquetes entrantes (-c2) sin resolución de nombres (-n) de la dirección IP pública del usuario (198.51.100.100) en el puerto 4500 en la interfaz externa de su firewall (eth0).

Este error indica que el usuario no tiene el certificado de la Autoridad de Certificación (CA) instalado en la tienda de CA De confianza del equipo local.

Para importar el archivo del certificado, siga las siguientes instrucciones:

- Configurar los Dispositivos Windows para Mobile VPN with IKEv2

- Configurar los Dispositivos iOS y macOS para Mobile VPN with IKEv2

- Configurar los Dispositivos Android para Mobile VPN with IKEv2

En Windows, también puede instalar el certificado a través de la Consola de Administración de Microsoft (MMC):

- Abra la MMC.

- Seleccione Archivo > Agregar/Eliminar Complemento.

- En el menú Complementos disponibles, seleccione Certificados y haga clic en Agregar.

Aparece el asistente del complemento Certificados. - Seleccione Cuenta de Equipo y haga clic en Siguiente.

- Seleccione Equipo Local y haga clic en Finalizar.

- De la lista de certificados, haga clic con el botón derecho en Autoridades de Certificación Raíz De Confianza.

- Seleccione Todas las Tareas > Importar.

Aparece el Certificate Import Wizard. - Haga clic en Buscar.

- Vaya a la ubicación donde guardó el archivo de configuración de Mobile VPN with IKEv2 desde su Firebox.

Para más información acerca de cómo descargar el archivo de configuración, consulte Configurar los Dispositivos Cliente para Mobile VPN with IKEv2. - Seleccione el archivo rootca.crt.

- Haga clic en Siguiente.

- Mantenga los valores predeterminados, que son Colocar todos los certificados en la siguiente tienda y Autoridades de Certificación Raíz De Confianza.

- Haga clic en Finalizar.

Problemas de Conexión Relacionados con la Cuenta

Durante el proceso de conexión VPN, el Firebox verifica la identidad del usuario y la pertenencia al grupo en la base de datos local o en un servidor RADIUS existente.

El usuario debe ser miembro de:

- El grupo predeterminado Usuarios de IKEv2 en el Firebox, o bien

- Un grupo agregado explícitamente durante la configuración del Firebox.

Si la conexión VPN no se puede establecer debido a un problema con la cuenta de usuario, el mensaje de registro Paquete externo no manejado aparece en Traffic Monitor en el Firebox. Este mensaje de registro indica que el usuario no es parte de un grupo al que se le permita conectarse a Mobile VPN with IKEv2.

Ejemplo de mensajes de registro:

2020-06-26 06:22:48 admd Authentication of MUVPN user [John@Firebox-DB] from 203.0.113.209 was accepted msg_id="1100-0004" Event

2020-06-26 06:22:48 sessiond IKEv2 VPN user John@Firebox-DB from 203.0.113.209 logged in assigned virtual IP is 192.168.114.1 msg_id="3E00-0002" Event

2020-06-26 06:22:48 iked (203.0.113.150<->203.0.113.209)'WG IKEv2 MVPN' MUVPN IPSec tunnel is established. local:0 remote:0 in-SA:0x698360e1 out-SA:0xd5d960bc role:responder msg_id="0207-0001" Event

2020-06-26 06:22:49 Deny 192.168.114.1 255.255.255.255 bootps/udp 68 67 0-External Firebox Denied 328 128 (Unhandled External Packet-00) proc_id="firewall" rc="101" msg_id="3000-0148" src_user="John@Firebox-DB" Traffic

2020-06-26 06:22:49 Deny 192.168.114.1 255.255.255.255 netbios-ns/udp 137 137 0-External Firebox Denied 96 128 (Unhandled External Packet-00) proc_id="firewall" rc="101" msg_id="3000-0148" src_user="John@Firebox-DB" Traffic

2020-06-26 06:25:42 Deny 10.0.200.2 10.0.150.3 icmp tunnel.200 1-Trusted Denied 60 126 (Unhandled External Packet-00) proc_id="firewall" rc="101" msg_id="3000-0148" Traffic

2020-06-26 06:25:47 Deny 10.0.200.2 10.0.150.3 icmp tunnel.200 1-Trusted Denied 60 126 (Unhandled External Packet-00) proc_id="firewall" rc="101" msg_id="3000-0148" Traffic

Para más información, consulte Acerca de la Autenticación de Usuario de Mobile VPN with IKEv2.

Si el usuario especifica la contraseña incorrecta, el mensaje de registro credenciales no válidas aparece en Traffic Monitor en el Firebox.

Ejemplo de mensaje de registro:

2020-06-26 06:28:42 admd Authentication of MUVPN user [Bob@Firebox-DB] from 203.0.113.209 was rejected, password is incorrect msg_id="1100-0005" Event

Si el usuario especifica un nombre de usuario que no existe en el servidor de autenticación, aparece el mensaje de registro el usuario no existe en Traffic Monitor en el Firebox.

Ejemplo de mensajes de registro:

2020-06-26 06:32:26 admd Authentication of MUVPN user [Mike@Firebox-DB] from 203.0.113.209 was rejected, user doesn't exist msg_id="1100-0005" Event

El servidor no responde (en cuyo caso todos los usuarios de ese servidor pueden tener problemas para autenticarse).

2020-06-26 14:39:26 admd Authentication server RADIUS(10.0.200.50):1812 is not responding msg_id="1100-0003" Event

2020-06-26 14:39:26 admd Authentication of MUVPN user [Mike@RADIUS] from 203.0.113.209 was rejected, Recv timeout msg_id="1100-0005" Event

Para estos problemas de conexión relacionados con la cuenta, los usuarios ven un mensaje de error general, por ejemplo:

Para resolver problemas con la autenticación de AuthPoint, consulte:

- Integración de Firebox Mobile VPN with IKEv2 con AuthPoint

- Integración de Mobile VPN with IKEv2 del Firebox con AuthPoint para los Usuarios de Azure Active Directory

- Resolver Problemas de AuthPoint

Problemas Después de la Conexión

Si los usuarios no pueden conectarse a archivos compartidos, impresoras u otros recursos de red por nombre de dominio o dirección IP:

- Determine si los usuarios pueden enviar un ping a la dirección IP de un recurso de red interno o la interfaz interna del Firebox.

- Asegúrese de que la política del Firebox que controla el acceso a los recursos internos envíe un mensaje de registro para esa actividad. Puede ver los mensajes de registro para determinar si el Firebox ve el tráfico y permite que pase.

Para información sobre la generación de registros, consulte Configurar la Generación de Registros y Notificación para una Política.

Si la política permite el tráfico y el recurso de red está disponible, pero el usuario no recibe una respuesta del recurso de red:

- Utilice la herramienta de diagnóstico tcpdump para filtrar la solicitud de la interfaz o la VLAN donde se encuentra el recurso de destino. Por ejemplo:

-i vlan10 -c2 -n host 10.0.10.250 and icmp - En el equipo del usuario:

- Utilice una herramienta analizadora de paquetes, como Wireshark, para determinar si el host recibió el paquete.

- Determine si el Firewall de Windows o el software de terceros impide la conexión a recursos fuera de la subred del usuario. Si es así, agregue una excepción o regla para permitir dicho tráfico.

- Verifique que el Firebox sea la puerta de enlace predeterminada o que tenga una ruta para la red IP virtual del cliente VPN a través del Firebox.

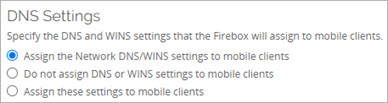

Para verificar que la configuración del cliente VPN incluye su servidor DNS interno para la resolución de nombres, en el Firebox:

- En la configuración de Mobile VPN with IKEv2, la configuración predeterminada del DNS es Asignar a los clientes móviles los ajustes de red DNS/WINS. Mantenga esta configuración predeterminada para que el Firebox pase sus servidores DNS de Red a los clientes IKEv2 móviles.

- En la configuración del servidor DNS de Red en Red > Interfaces > DNS/WINS, verifique que el servidor DNS interno sea el servidor principal. El servidor primario aparece primero en la lista.

Si los usuarios no pueden utilizar un nombre de host de una sola parte para conectarse con los recursos internos de red, pero pueden utilizar un Nombre de Dominio Totalmente Calificado (FQDN) para conectarse, el sufijo DNS no está definido en el cliente. Las unidades asignadas comúnmente utilizan nombres de host, y el cliente necesita un sufijo DNS para encontrar el registro DNS del recurso compartido de archivos.

Los clientes VPN IKEv2 móviles no heredan el sufijo de nombre de dominio especificado en la configuración del servidor DNS de Red en el Firebox. Para especificar un sufijo de dominio para clientes VPN, tiene estas opciones:

- Opción 1 — Cree un script personalizado para la implementación de GPO de Active Directory. Para obtener más información, consulte ¿Cómo puedo crear e implementar perfiles VPN IKEv2 y L2TP personalizados para equipos con Windows? en la Base de Consulta de WatchGuard.

- Opción 2 — Configure manualmente un sufijo de dominio en los ajustes del cliente VPN. Para obtener más información, consulte Configurar manualmente los ajustes del servidor DNS y sufijo para las conexiones VPN de Windows en la Base de Consulta de WatchGuard.

Para obtener más información sobre los ajustes de DNS en la configuración de Mobile VPN with IKEv2, consulte Configurar los Servidores DNS y WINS para Mobile VPN with IKEv2.

Para obtener más información acerca de los ajustes globales de DNS en el Firebox, consulte Configurar los Servidores DNS y WINS de Red.

En la configuración de la VPN móvil en el Firebox, si la dirección IP especificada para las conexiones de usuario corresponde a una interfaz VLAN externa, marque la casilla de selección Aplicar políticas de firewall al tráfico intra-VLAN en la configuración de VLAN para que las políticas de Firebox y NAT se apliquen al tráfico de usuarios de la VPN móvil. Para obtener más información sobre este ajuste, consulte Definir una nueva VLAN.

Si los usuarios aún no pueden conectarse a los recursos de la red a través de un túnel VPN establecido, consulte Resolución de Problemas de Conectividad de Red para obtener información sobre otros pasos que puede seguir para identificar y resolver el problema.