Editar la Configuración Mobile VPN with L2TP

Recomendamos que use el WatchGuard L2TP Setup Wizard para configurar el Mobile VPN with L2TP por primera vez. Para más información, consulte Utilizar el WatchGuard L2TP Setup Wizard.

- (Fireware v12.3 o versión superior) Seleccione VPN > Mobile VPN.

- En la sección L2TP, seleccione Configurar.

Se muestra la página de Mobile VPN with L2TP. - (Fireware v12.2.1 o versión inferior) Seleccione VPN > Mobile VPN with L2TP.

Se muestra la página de Mobile VPN with L2TP. - Haga clic en Configurar.

Aparece la página Mobile VPN with L2TP.

- Marque la casilla de selección Activar Mobile VPN with L2TP, si Mobile VPN with L2TP no está ya activado.

Mobile VPN with L2TP está habilitado, e IPSec está habilitado en la configuración predeterminada. - Use la información en las secciones siguientes para configurar Mobile VPN with L2TP.

- Seleccione VPN > Mobile VPN > L2TP > Configurar.

Aparece el cuadro de diálogo Configuración de Mobile VPN with L2TP.

- Marque la casilla de selección Activar Mobile VPN with L2TP, si Mobile VPN with L2TP no está ya activado.

Mobile VPN with L2TP está habilitado, e IPSec está habilitado en la configuración predeterminada. - Use la información en las secciones siguientes para configurar Mobile VPN with L2TP.

No puede habilitar IPSec en la configuración Mobile VPN with L2TP si la configuración del dispositivo ya cuenta con una puerta de enlace de VPN de sucursal que usa el modo principal y cuenta con una puerta de enlace remota con una dirección IP dinámica. Cuando activa Mobile VPN with L2TP, las configuraciones IPSec en la configuración L2TP están habilitadas de forma predeterminada. Si IPSec no puede ser habilitada debido a una configuración de VPN de sucursal existente, aparece un mensaje de advertencia cuando activa el Mobile VPN with L2TP. Puede elegir habilitar L2TP sin IPSec, pero es menos seguro y no es recomendado.

Editar el Grupo de Direcciones IP Virtuales

En la pestaña Red, el Grupo de Direcciones IP Virtuales muestra las direcciones IP internas que usan los usuarios de Mobile VPN with L2TP a través del túnel. El Firebox usa estas direcciones solo cuando son necesarias. El grupo de direcciones IP virtuales debe contener por lo menos dos direcciones IP.

Para obtener más información acerca de las direcciones IP virtuales, consulte Direcciones IP Virtuales y Mobile VPN.

Para agregar el grupo de direcciones IP virtuales:

- En la sección Grupo de Direcciones IP Virtuales, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Grupo de Direcciones. - De la lista desplegable Elegir Tipo, seleccione una de las siguientes opciones:

- IPv4 de Host — para agregar una sola dirección IPv4

- IPv4 de Red — para agregar una dirección de red IPv4

- IPv4 de Rango de Host — para agregar un rango de direcciones IPv4

- Ingrese la dirección IP de host, dirección IP de red o rango de dirección IP que desea agregar.

- Haga clic en Aceptar.

Para eliminar una dirección IP o rango de direcciones desde un grupo de direcciones IP virtuales:

- Seleccione la entrada de la dirección IP que desea eliminar.

- Haga clic en Eliminar.

Editar Configuraciones de red

En la pestaña Red en el cuadro de diálogo Configuración de Mobile VPN with L2TP, existen varias configuraciones de red que usted puede configurar. Los valores predeterminados son los mejores para la mayoría de las configuraciones L2TP. Recomendamos que no modifique estos valores a menos que esté seguro de que el cambio corrige un problema conocido.

Las configuraciones que puede establecer son:

Tiempo de espera de mantener conexión

Esto especifica la frecuencia con la que el Firebox envía el mensaje "Hola" de L2TP. El valor predeterminado es de 60 segundos.

Tiempo de espera para retransmitir

Esto especifica cuánto tiempo espera el Firebox por un mensaje de reconocimiento. Un mensaje será retransmitido si el Firebox no recibe un reconocimiento en este marco de tiempo. El valor predeterminado es de 5 segundos.

Reintentos máximos

Esto especifica el número máximo de veces que el Firebox retransmitirá un mensaje. Si se supera la máxima cantidad de reintentos, el Firebox cierra la conexión. El valor predeterminado es 5.

Unidad máxima de transmisión (MTU)

Esto especifica el tamaño máximo de paquete que recibirá en la sesión PPP a través del túnel L2TP. El valor predeterminado es de 1400 bytes.

Unidad máxima de recepción (MRU)

Esto especifica el tamaño máximo de paquete que enviará en la sesión PPP a través del túnel L2TP. El valor predeterminado es de 1400 bytes.

Editar los Ajustes de DNS

En Fireware v12.2.1 o superior, puede especificar los ajustes de DNS en la configuración de Mobile VPN with L2TP. En la pestaña Red, puede seleccionar una de estas opciones:

Asignar a los clientes móviles los ajustes de DNS/WINS de red

Si selecciona esta opción, los clientes móviles recibirán los primeros dos servidores DNS que usted especifique en Red > Interfaces > DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 en los ajustes de DNS/WINS de Red, los clientes de VPN móviles usan 10.0.2.53 como un servidor DNS. Aunque puede especificar hasta tres servidores DNS de Red, los clientes de VPN móviles usan solo los dos primeros en la lista.

De forma predeterminada, el ajuste Asignar a los clientes móviles los ajustes del Servidor DNS/WINS de Red se selecciona para las nuevas configuraciones de VPN móviles.

No asignar a los clientes móviles los ajustes de DNS o WINS

Si selecciona esta opción, los clientes no reciben los ajustes de DNS del Firebox.

Asignar estos ajustes a clientes móviles

Si selecciona esta opción, los clientes móviles recibirán los servidores DNS que usted especifique en esta sección. Por ejemplo, si especifica 10.0.2.53 como servidor DNS, los clientes móviles usan 10.0.2.53 como el servidor DNS.

Puede especificar hasta dos direcciones IP de servidor DNS.

En Fireware v12.2 o inferior, no puede configurar los ajustes de DNS en la configuración de Mobile VPN with L2TP. Los clientes reciben automáticamente los servidores DNS especificados en los ajustes de DNS/WINS de Red (global) en el Firebox. Los servidores WINS y el sufijo de nombre de dominio no se heredan. Aunque puede especificar hasta tres servidores DNS de Red, los clientes de VPN móviles usan solo los dos primeros en la lista. Para obtener información sobre los ajustes de DNS/WINS de Red, consulte Configurar los Servidores DNS y WINS de Red.

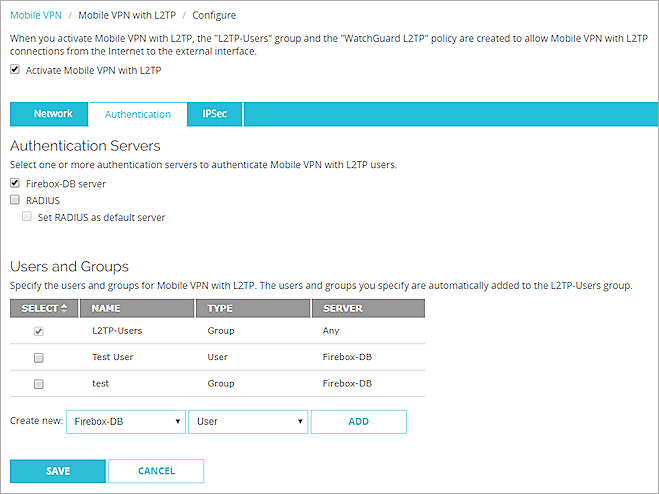

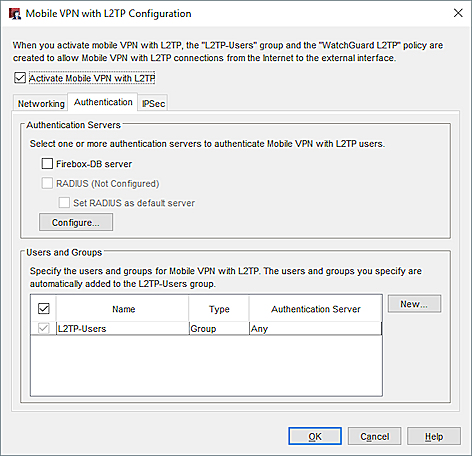

Editar configuraciones de autenticación

En la pestaña Autenticación puede configurar servidores de autenticación, y los usuarios y grupos autorizados.

Configurar los Servidores de Autenticación (Fireware v12.5 o Superior)

- En la página de configuración de Mobile VPN with L2TP, seleccione la pestaña Autenticación.

- En la lista desplegable de Servidores de Autenticación, seleccione un servidor de autenticación que desee utilizar para la autenticación de usuario de Mobile VPN with L2TP. Puede agregar la base de datos de Firebox (Firebox-DB) interna y uno o más servidores RADIUS. Para más información acerca de los métodos de autenticación de usuario para L2TP, consulte Acerca de la Autenticación de Usuario de Mobile VPN with L2TP.

- Haga clic en Agregar.

- Repita los pasos 2–3 para cada servidor de autenticación que desee agregar.

- Para indicar que un servidor es el predeterminado, selecciónelo y haga clic en Subir hasta que aparezca primero en la lista.

- En el cuadro de diálogo Configuración de Mobile VPN with L2TP, seleccione la pestaña Autenticación.

- En la sección Servidores de Autenticación, marque la casilla de selección para cada servidor de autenticación que desee usar para la autenticación de usuarios de Mobile VPN with L2TP. Puede agregar la base de datos de Firebox (Firebox-DB) interna y uno o más servidores RADIUS.

Para más información acerca de los métodos de autenticación de usuario para L2TP, consulte Acerca de la Autenticación de Usuario de Mobile VPN with L2TP - Para indicar que un servidor es el predeterminado, selecciónelo y haga clic en Configurar como Predeterminado.

Configurar los Servidores de Autenticación (Fireware v12.4.1 o versión inferior)

- En la página Mobile VPN with L2TP, seleccione la pestaña Autenticación.

s

s

- En la sección Servidores de Autenticación, marque la casilla de selección para cada servidor de autenticación que desee usar para la autenticación de usuarios de Mobile VPN with L2TP. Puede usar la base de datos interna del Firebox (Firebox-DB) o un servidor RADIUS si ha configurado uno.

Para más información acerca de los métodos de autenticación de usuario para L2TP, consulte Acerca de la Autenticación de Usuario de Mobile VPN with L2TP - Para configurar el servidor de RADIUS como el predeterminado, seleccione Establecer RADIUS como el servidor predeterminado.

- En el cuadro de diálogo Configuración de Mobile VPN with L2TP, seleccione la pestaña Autenticación.

- En la sección Servidores de Autenticación, marque la casilla de selección para cada servidor de autenticación que desee usar para la autenticación de usuarios de Mobile VPN with L2TP. Puede usar la base de datos interna del Firebox (Firebox-DB) o un servidor RADIUS si ha configurado uno.

Para más información acerca de los métodos de autenticación de usuario para L2TP, consulte Acerca de la Autenticación de Usuario de Mobile VPN with L2TP - Para configurar el servidor de RADIUS como el predeterminado, seleccione Establecer RADIUS como el servidor predeterminado.

Si selecciona más de un servidor de autenticación, los usuarios quienes usan el servidor de autenticación no predeterminado deben especificar el servidor de autenticación o dominio como parte del nombre de usuario. Para obtener información y ejemplos, consulte Conectar desde un Cliente VPN L2TP.

Configurar usuarios y grupos

Si usa el Firebox-DB para autenticación, debe usar el grupo Usuarios de L2TP que se crea de forma predeterminada. Puede agregar los nombres de otros grupos y usuarios que usen Mobile VPN with L2TP. Para cada grupo o usuario que agrega, puede seleccionar el servidor de autenticación en donde existe el grupo, o seleccione Cualquiera si ese grupo existe en más de un servidor de autenticación. El nombre de grupo o usuario que agregue debe existir en el servidor de autenticación. Los nombres de grupo y usuario distinguen entre mayúsculas y minúsculas, y deben coincidir exactamente con el nombre en su servidor de autenticación.

Para configurar los usuarios y grupos que se autenticarán con Mobile VPN with L2TP, desde Fireware Web UI:

- Seleccione VPN > Mobile VPN.

- En la sección L2TP, haga clic en Configurar.

- Haga clic en la pestaña Autenticación.

- En la sección Usuarios y Grupos, seleccione usuarios y grupos para Mobile VPN with L2TP.

- Para agregar un nuevo usuario o grupo de Firebox-DB, seleccione Firebox-DB en la lista desplegable.

- Para agregar un nuevo usuario o grupo de RADIUS, seleccione RADIUS en la lista desplegable.

- Para agregar un nuevo usuario o grupo tanto para Firebox-DB como RADIUS, seleccione Cualquiera en la lista desplegable.

- En la lista desplegable adyacente, seleccione Usuario o Grupo.

- Haga clic en Agregar.

Aparece el cuadro de diálogo Usuario de Firebox, Grupo de Firebox o Agregar Usuario o Grupo. - Especifique los ajustes para el usuario o grupo.

- (Opcional) En Fireware v12.5.4 o superior, para habilitar la Aplicación de Host Sensor para un grupo, marque la casilla de selección para ese grupo y luego seleccione Sí. Para deshabilitar la Aplicación de Host Sensor para un grupo, marque la casilla de selección para ese grupo y luego seleccione No. Para más información, consulte Acerca de la Aplicación de Host Sensor de TDR.

Para configurar los usuarios y grupos que se autenticarán con Mobile VPN with L2TP, desde Policy Manager:

- Seleccione VPN > Mobile VPN > L2TP.

- Haga clic en la pestaña Autenticación.

- En la sección Usuarios y Grupos, seleccione usuarios y grupos para Mobile VPN with L2TP.

- Para agregar un usuario o un grupo de Firebox-DB nuevo, seleccione Nuevo > Usuario/Grupo de Firebox-DB.

- Para agregar un usuario o un grupo de RADIUS nuevo, seleccione Nuevo > Usuario/Grupo Externo.

Aparece el cuadro de diálogo Usuario de Firebox, Grupo de Firebox o Agregar Usuario o Grupo. - Especifique los ajustes para el usuario o grupo.

- (Opcional) En Fireware v12.5.4 o superior, para habilitar la Aplicación de Host Sensor para un grupo, marque la casilla de selección para ese grupo y luego seleccione Sí. Para deshabilitar la Aplicación de Host Sensor para un grupo, marque la casilla de selección para ese grupo y luego seleccione No. Para más información, consulte Acerca de la Aplicación de Host Sensor de TDR.

Para más información acerca de los métodos de autenticación de usuario para L2TP, consulte Acerca de la Autenticación de Usuario de Mobile VPN with L2TP.

Para obtener más información sobre cómo agregar usuarios de Firebox-DB, consulte Definir un Nuevo Usuario para la Autenticación del Firebox.

Para obtener más información sobre cómo agregar grupos de Firebox-DB, consulte Definir un Nuevo Grupo para Autenticación en Firebox.

Para obtener más información sobre cómo agregar usuarios y grupos de RADIUS, consulte Utilizar Usuarios y Grupos en las Políticas.

Cuando agrega a un usuario o grupo y selecciona Firebox-DB como servidor de autenticación, esto no agrega automáticamente al usuario o grupo a Firebox-DB. Asegúrese de que cualquier usuario o grupo que agregue y que use la autenticación Firebox-DB también esté configurado en las configuraciones de autenticación de Firebox. Para más información, consulte Configurar el Firebox como un Servidor de Autenticación.

Editar configuraciones L2TP IPSec

Mobile VPN with L2TP puede operar con o sin IPSec habilitado. L2TP con IPSec proporciona un fuerte cifrado y autenticación. L2TP sin IPSec no proporciona un fuerte cifrado ni autenticación. Recomendamos que no deshabilite IPSec en la configuración Mobile VPN with L2TP.

Cuando habilita Mobile VPN with L2TP, IPSec se habilita de forma predeterminada. La única configuración IPSec que debe establecer es el método de credencial para la autenticación. Las otras configuraciones IPSec Fase 1 están establecidas con valores predeterminados. Las configuraciones predeterminadas de IPSec Fase 1 y Fase 2 para Mobile VPN with L2TP son similares a las configuraciones predeterminadas Fase 1 y Fase 2 en una VPN de sucursal. Puede cambiarlas para que coincidan con las configuraciones IPSec de los clientes L2TP que usted usa. Las configuraciones IPSec en los clientes L2TP deben coincidir con las configuraciones en los ajustes de Mobile VPN with L2TP.

Habilitar o deshabilitar IPSec

- Seleccione la pestaña IPSec.

- Para deshabilitar IPSec para L2TP, desmarque la casilla de selección Habilitar IPSec.

Para habilitar IPSec para L2TP, marque la casilla de selección Habilitar IPSec.

Configuraciones de Fase 1 IPSec

Cuando IPSec está habilitado, debe configurar el método de autenticación de túnel en las configuraciones de Fase 1 de IPSec. Usted configura el método de autenticación de túnel en el WatchGuard L2TP Setup Wizard, o puede hacerlo en la pestaña IPSec.

- En la página Mobile VPN with L2TP, seleccione la pestaña IPSec.

- Seleccione la pestaña Configuración de Fase 1.

- Seleccione una opción para la autenticación de túnel IPSec. Existen dos opciones:

Usar Clave Precompartida

Ingrese la clave compartida. Debe usar la misma clave precompartida en las configuraciones IPSec en los clientes L2TP. La clave compartida puede ser de hasta 79 caracteres de largo.

Usar el IPSec

Seleccione el certificado que desea usar de la tabla. Ya debe haber importado un certificado al Firebox para usar esta opción.

Para obtener más información acerca de los certificados IPSec, consulte Certificados para la Autenticación de Túnel de Mobile VPN with L2TP.

La configuración predeterminada IPSec L2TP contiene tres conjuntos de transformación predeterminados, que aparecen en el listado Transformar Configuración:

- SHA-1, AES(256) y Grupo Diffie-Hellman 2

- SHA-1, AES(256) y Grupo Diffie-Hellman 20

- SHA2-256, AES(256) y Grupo Diffie-Hellman 14

Puede hacer lo siguiente:

- Use los conjuntos de transformación predeterminados.

- Elimine los conjuntos de transformación y reemplácelos por otros nuevos.

- Agregar una transformación adicional tal como se explica en Agregar una Transformación Fase 1 L2TP IPSec.

En la sección Avanzadas, puede establecer las configuraciones para NAT Traversal y Dead Peer Detection.

- En el cuadro de diálogo Configuración de Mobile VPN with L2TP, seleccione la pestaña IPSec.

- Seleccione la pestaña Configuración de Fase 1.

- Seleccione una opción para la autenticación de túnel IPSec. Existen dos opciones:

Usar Clave Precompartida

Ingrese la clave compartida. Debe usar la misma clave precompartida en las configuraciones IPSec en los clientes L2TP. La clave compartida puede ser de hasta 79 caracteres de largo.

Usar Certificado IPSec

Seleccione el certificado que desea usar de la tabla. Ya debe haber importado un certificado al Firebox para usar esta opción.

Para obtener más información acerca de los certificados IPSec, consulte Certificados para la Autenticación de Túnel de Mobile VPN with L2TP.

La configuración predeterminada IPSec L2TP contiene tres conjuntos de transformación predeterminados, que aparecen en el listado Transformar Configuración:

- SHA-1, AES(256) y Grupo Diffie-Hellman 2

- SHA-1, AES(256) y Grupo Diffie-Hellman 20

- SHA2-256, AES(256) y Grupo Diffie-Hellman 14

Puede hacer lo siguiente:

- Use los conjuntos de transformación predeterminados.

- Elimine los conjuntos de transformación y reemplácelos por otros nuevos.

- Agregue transformaciones adicionales, tal como se explica en Agregar una Transformación de Fase 1 de IPSec L2TP.

Para establecer configuraciones avanzadas de Fase 1 de IPSec, haga clic en Avanzadas.

Para obtener más información sobre estas configuraciones avanzadas de Fase 1, consulte Configurar los Ajustes Avanzados L2TP IPSec Fase 1.

Configuraciones de Fase 2 IPSec

La configuración de Fase 2 IPSec incluye las configuraciones para una asociación de seguridad (SA), que define cómo los paquetes de datos son protegidos cuando pasan entre dos endpoints. La SA mantiene toda la información necesaria para que Firebox sepa qué debería hacer con el tráfico entre los endpoints. Los parámetros en SA pueden incluir:

- Los algoritmos de cifrado y autenticación utilizados.

- Caducidad de SA (en segundos o número de bytes, o ambos).

- La dirección IP del dispositivo para el cual se establece la SA (el dispositivo que maneja el cifrado y descifrado de IPSec en el otro lado de la VPN, no el por detrás que envía o recibe el tráfico).

- Las direcciones IP de origen y de destino del tráfico al cual la SA se aplica.

- Dirección del tráfico a la cual se aplica la SA (hay una SA para cada dirección de tráfico, entrante y saliente).

- En la página Mobile VPN with L2TP, seleccione la pestaña IPSec.

- Seleccione la pestaña Configuraciones de Fase 2.

- (Opcional) Seleccione la casilla de selección Habilitar Perfect Forward Secrecy si desea habilitar Perfect Forward Secrecy (PFS).

El Perfect Forward Secrecy ofrece más protección a las claves creadas en una sesión. Las claves hechas con PFS no son hechas a partir de una clave anterior. Si una clave anterior está comprometida después de una sesión, las claves de su nueva sesión quedan protegidas.

PFS está deshabilitada de forma predeterminada, ya que muchos clientes L2TP no la admiten. Asegúrese que sus clientes L2TP habiliten PFS antes de habilitarla usted en su configuración Mobile VPN with L2TP.

- Si activa el PFS, seleccione el grupo Diffie-Hellman.

Para obtener más información acerca de los grupos Diffie-Hellman, consulte Acerca de los Grupos Diffie-Hellman.

- Configure las propuestas de Fase 2. La configuración L2TP IPSec contiene tres propuestas IPSec de Fase 2, las cuales aparecen en la lista Propuestas de IPSec. Puede hacer lo siguiente:

- Utilizar la propuesta predeterminada.

- Eliminar las propuestas predeterminadas y agregar nuevas.

- Agregar propuestas adicionales, tal como se explica en Agregar una propuesta de L2TP IPsec Fase 2.

- En el cuadro de diálogo Configuración de Mobile VPN with L2TP, seleccione la pestaña IPSec.

- Seleccione la pestaña Configuraciones de Fase 2.

- Seleccione la casilla de selección PFS si desea habilitar Perfect Forward Secrecy (PFS).

El Perfect Forward Secrecy ofrece más protección a las claves creadas en una sesión. Las claves hechas con PFS no son hechas a partir de una clave anterior. Si una clave anterior está comprometida después de una sesión, las claves de su nueva sesión quedan protegidas.

PFS está deshabilitada de forma predeterminada, ya que muchos clientes L2TP no la admiten. Asegúrese que sus clientes L2TP habiliten PFS antes de habilitarla usted en su configuración Mobile VPN with L2TP.

- Si activa el PFS, seleccione el grupo Diffie-Hellman.

Para obtener más información acerca de los grupos Diffie-Hellman, consulte Acerca de los Grupos Diffie-Hellman.

- Configure las propuestas de Fase 2. La configuración L2TP IPSec contiene tres propuestas IPSec de Fase 2, las cuales aparecen en la lista Propuestas de IPSec. Puede hacer lo siguiente:

- Utilizar la propuesta predeterminada.

- Eliminar las propuestas predeterminadas y agregar nuevas.

- Agregar propuestas adicionales, tal como se explica en Agregar una propuesta de L2TP IPsec Fase 2.

Cuando activa Mobile VPN with L2TP, Policy Manager crea automáticamente dos políticas para permitir el tráfico. Para más información, consulte Acerca de Políticas L2TP.

Si los usuarios no pueden conectarse a la VPN o a los recursos de la red, verifique estas causas comunes:

- Ajustes DNS incorrectos

- Políticas deshabilitadas o eliminadas

- Configuraciones de grupo de usuario incorrectas

- Superposición de grupos de direcciones IP

- Configuraciones de ruta incorrectas