En Fireware v12.2 o superior, puede configurar políticas para controlar el tráfico generado por el Firebox. Este tipo de tráfico también se conoce como tráfico autogenerado o tráfico auto originado.

Por ejemplo, puede hacer lo siguiente:

- Controlar qué interfaz de multi-WAN se usa para el tráfico de servicios de suscripción de WatchGuard

- Controlar qué interfaz de multi-WAN se usa para las consultas desde el Firebox a la nube WebBlocker

- Enviar tráfico de servicios de suscripción a través de una interfaz WAN en lugar de un túnel BOVPN de ruta cero (0.0.0.0)

- Enviar tráfico de servicios de suscripción a través de una interfaz WAN en lugar de un túnel de interfaz virtual BOVPN de ruta cero (0.0.0.0)

- Enviar tráfico de administración SSL a través de una interfaz WAN en lugar de una interfaz virtual BOVPN o BOVPN de ruta cero

Para obtener una lista de los servidores a los que se conectan los productos y servicios de suscripción de WatchGuard, consulte la lista Excepciones de Sitios Bloqueados en Acerca de los Sitios Bloqueados.

Antes de que pueda crear políticas que se apliquen al tráfico generado por el Firebox, primero debe habilitar el ajuste global Habilitar la configuración de políticas para el tráfico generado por el Firebox. Si no habilita este ajuste global, las políticas que cree para el tráfico generado por el Firebox no entrarán en vigor. Para obtener más información sobre este ajuste global, consulte Definir los Ajustes Globales de Firebox.

Ejemplos de configuración

Puede crear una política que especifique qué interfaz WAN se utiliza para el tráfico de Firebox a los servidores WatchGuard basados en la nube. Esto ayuda a evitar el tráfico de servicios de suscripción a interfaces no previstas o costosas.

En este ejemplo de configuración, el Firebox tiene dos interfaces de multi-WAN. Una interfaz está dedicada al tráfico de VoIP:

- Externa 1 (203.0.113.2) — Interfaz para todo el tráfico, excepto el tráfico VoIP

- Externa 2 (192.0.2.2) — Interfaz solo para tráfico VoIP

En los Ajustes Globales en el Firebox, la opción Habilitar la configuración de políticas para el tráfico generado por el Firebox está habilitada.

Desea que el tráfico del Firebox a los servicios de suscripción basados en la nube de WatchGuard use la interfaz Externa 1. Esto asegura que el tráfico de los servicios de suscripción de WatchGuard no reduzca la cantidad de ancho de banda disponible para el tráfico de VoIP en la interfaz Externa 2. Para ello, tiene dos opciones:

- Crear una plantilla de política personalizada y una política de filtrado de paquetes personalizada.

- Crear dos políticas de filtrado de paquetes — una política del puerto TCP 80 (HTTP) para cdn.watchguard.com y una política del puerto TCP 443 (HTTPS) para services.watchguard.com.

Recomendamos la primera opción.

Primero, cree una plantilla de política personalizada. En este ejemplo, la plantilla se denomina Servicios de Suscripción de WatchGuard y tiene estos ajustes:

- Tipo: Filtrado de Paquetes

- Protocolo: TCP

- Puerto de Servidor: 80 y 443

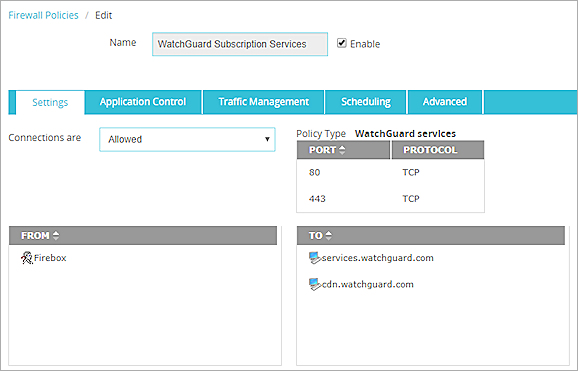

A continuación, cree una nueva política con estos ajustes:

- Desde: Firebox

- A: services.watchguard.com, cdn.watchguard.com

- Tipo de Política: Servicios de Suscripción WatchGuard ¡Consejo!

- Protocolo: TCP

- Puertos: 80 y 443

- Usar enrutamiento basado en la política: Habilitar con la interfaz External 1 seleccionada

En este ejemplo, la política se denomina Servicios de Suscripción de WatchGuard.

Si la lista Políticas está en modo de orden automático, que es el ajuste predeterminado, la política de Servicios de Suscripción de WatchGuard que agregó aparece antes de la política incorporada Cualquiera del Firebox. Este orden se produce porque la política de Servicios de Suscripción de WatchGuard es más granular que la política Cualquiera del Firebox.

Puede crear una política que especifique qué interfaz WAN se usa para las consultas de WebBlocker generadas por el Firebox. Esto ayuda a evitar el tráfico de WebBlocker hacia interfaces no previstas o costosas.

En este ejemplo de configuración, el Firebox tiene dos interfaces WAN:

- Externa 1 (203.0.113.2)

- Externa 2 (192.0.2.2)

En los Ajustes Globales en el Firebox, la opción Habilitar la configuración de políticas para el tráfico generado por el Firebox está habilitada.

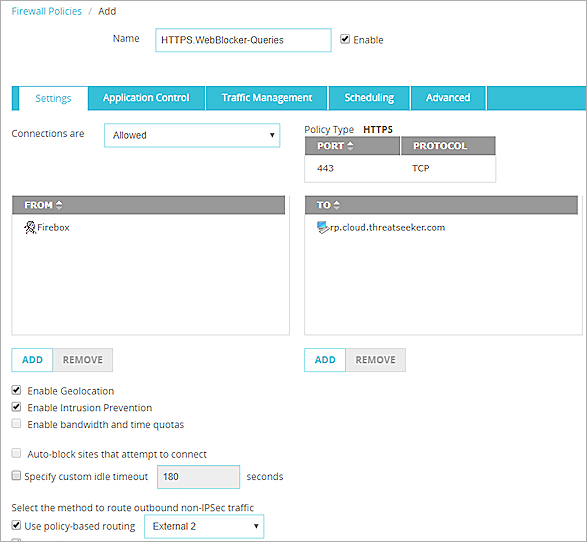

Para forzar que tráfico del Firebox hacia los servicios en la nube de WebBlocker use la interfaz Externa 2, usted crea una nueva política con estos ajustes:

- Desde: Firebox

- A: rp.cloud.threatseeker.com

- Tipo de Política: HTTPS

- Protocolo: TCP

- Puerto: 443

- Usar enrutamiento basado en la política: Habilitado con la interfaz External 2 seleccionada

En este ejemplo, la política se denomina HTTPS.WebBlocker-Consultas.

Si la lista Políticas está en modo de orden automático, que es el ajuste predeterminado, la política de HTTPS.WebBlocker-Consultas que agregó aparece antes de la política incorporada Cualquiera del Firebox. Este orden se produce porque la política HTTPS.WebBlocker-Consultas es más granular que la política Cualquiera del Firebox.

Si especifica una ruta cero 0.0.0.0 en su configuración BOVPN, el tráfico generado por el Firebox se envía a través del túnel BOVPN. Este comportamiento se produce porque el Firebox configura automáticamente la dirección IP de origen para que el tráfico generado por el Firebox coincida con una ruta de túnel VPN. Por ejemplo, si el Firebox local solicita actualizaciones de firmas de los servidores de WatchGuard, la solicitud se envía a través del túnel. Si el Firebox remoto no permite solicitudes de DNS, las actualizaciones de la firma fallan.

En Fireware v12.2 o superior, si habilita el ajuste global Habilitar la configuración de políticas para el tráfico generado por el Firebox, el Firebox ya no establece la dirección IP de origen para que el tráfico generado por el Firebox coincida con una ruta de túnel BOVPN. Esto significa que el tráfico generado por el Firebox utiliza una interfaz WAN en lugar del túnel BOVPN.

Sin embargo, si desea que el tráfico de servicios de suscripción utilice el túnel BOVPN en lugar de la interfaz WAN, puede agregar una nueva política para este tráfico. En la política, debe especificar una dirección IP de origen que coincida con una ruta de túnel para la VPN.

Ejemplo

En este ejemplo, un Firebox en el Sitio A se conecta a un Firebox remoto en el Sitio B a través de un túnel BOVPN. Su red tiene esta configuración:

- La red local en el Sitio A es 10.0.1.0/24.

- La red local en el Sitio B es 10.0.2.0/24.

- La dirección IP de la interfaz De Confianza en el sitio A es 10.0.1.10

- El ajuste global Habilitar la configuración de políticas para el tráfico generado por el Firebox está seleccionado.

En la configuración del túnel BOVPN en el Sitio A, especifique estos ajustes de ruta del túnel:

- IP local — 10.0.1.0/24

- IP remota — 10.0.2.0/24

El Firebox en el Sitio A genera tráfico a los servicios de suscripción de WatchGuard basados en la nube. Para forzar a este tráfico a usar el túnel VPN en lugar de la interfaz WAN, tiene dos opciones:

- Crear una plantilla de política personalizada y una política de filtrado de paquetes personalizada

- Crear dos políticas de filtrado de paquetes — una política del puerto TCP 80 (HTTP) para cdn.watchguard.com y una política del puerto TCP 443 (HTTPS) para services.watchguard.com

Recomendamos la primera opción.

Primero, cree una plantilla de política personalizada. En este ejemplo, la plantilla se denomina Servicios de Suscripción de WatchGuard y tiene estos ajustes:

A continuación, cree una nueva política con estos ajustes:

- Desde: Firebox

- A: services.watchguard.com, cdn.watchguard.com

- Tipo de Política: Servicios de Suscripción WatchGuard ¡Consejo!

- Protocolo: TCP

- Puertos: 80 y 443

- Establecer fuente IP: 10.0.1.10

Debe especificar una dirección IP de origen que coincida con una ruta de túnel para la VPN. En este caso, especificamos la dirección IP de la interfaz física De Confianza en el Firebox del Sitio A.

Si la lista Políticas está en modo de orden automático, que es el ajuste predeterminado, la política de Servicios de Suscripción de WatchGuard que agregó aparece antes de la política incorporada Cualquiera del Firebox. Este orden se produce porque la política de Servicios de Suscripción de WatchGuard es más granular que la política Cualquiera del Firebox.

El tráfico generado por el Firebox a los servicios de suscripción basados en la nube de WatchGuard ahora usa el túnel BOVPN. Esto ocurre porque la política de Servicios de Suscripción de WatchGuard establece la dirección IP de origen para este tráfico en 10.0.1.10, que coincide con una ruta de túnel.

Si su configuración del Firebox incluye un túnel BOVPN de ruta cero y un Management Tunnel SSL, de forma predeterminada, el Management Tunnel SSL se construye sobre el túnel BOVPN. Este comportamiento se produce porque el Firebox configura automáticamente la dirección IP de origen para que el tráfico generado por el Firebox coincida con una ruta de túnel BOVPN. Como resultado, el WSM Management Server no puede administrar Firebox remotos que se conectan entre sí a través de un túnel BOVPN.

En Fireware v12.2 o superior, si habilita el ajuste global Habilitar la configuración de políticas para el tráfico generado por el Firebox, el Firebox ya no establece la dirección IP de origen, por lo que el tráfico generado por el Firebox coincide con una ruta de túnel BOVPN. Después de habilitar este ajuste, el management tunnel SSL se construye sobre la interfaz externa en lugar de sobre el túnel BOVPN. No es necesario configurar una nueva política.

Si especifica una ruta cero 0.0.0.0 en su configuración de interfaz virtual BOVPN, el tráfico generado por el Firebox se envía a través del túnel de la interfaz virtual BOVPN. Este comportamiento se produce porque el Firebox configura automáticamente la dirección IP de origen para que el tráfico generado por el Firebox coincida con una ruta del túnel de la interfaz virtual BOVPN. Por ejemplo, si el Firebox local solicita actualizaciones de firmas de los servidores de WatchGuard, la solicitud se envía a través del túnel. Si el Firebox remoto no permite solicitudes de DNS, las actualizaciones de la firma fallan.

En Fireware v12.2 o superior, puede agregar una política que permita que el tráfico del Firebox a los servicios de suscripción de WatchGuard use una interfaz WAN en lugar del túnel de interfaz virtual BOVPN de ruta cero.

En este ejemplo, un Firebox en el Sitio A se conecta a un Firebox remoto en el Sitio B a través de un túnel de interfaz virtual BOVPN. El Firebox en el Sitio A tiene estos ajustes:

- 0.0.0.0 (ruta cero) es la ruta especificada en la configuración de la interfaz virtual BOVPN.

- El ajuste global Habilitar la configuración de políticas para el tráfico generado por el Firebox está seleccionado.

Tiene dos opciones:

- Crear una plantilla de política personalizada y una política de filtrado de paquetes personalizada

- Crear dos políticas de filtrado de paquetes — una política del puerto TCP 80 (HTTP) para cdn.watchguard.com y una política del puerto TCP 443 (HTTPS) para services.watchguard.com

Recomendamos la primera opción.

Cree una plantilla de política personalizada. En este ejemplo, la plantilla se denomina Servicios de Suscripción de WatchGuard y tiene estos ajustes:

- Tipo: Filtrado de Paquetes

- Protocolo: TCP

- Puerto de Servidor: 80 y 443

A continuación, cree una nueva política con estos ajustes:

- Desde: Firebox

- A: services.watchguard.com, cdn.watchguard.com

- Tipo de Política: Servicios de Suscripción WatchGuard ¡Consejo!

- Protocolo: TCP

- Puertos: 80 y 443

- Usar enrutamiento basado en la política: Habilitar con la interfaz External 1 seleccionada

En este ejemplo, la política se denomina Servicios de Suscripción de WatchGuard.

Si la lista Políticas está en modo de orden automático, que es el ajuste predeterminado, la política de Servicios de Suscripción de WatchGuard que agregó aparece antes de la política incorporada Cualquiera del Firebox. Este orden se produce porque la política de Servicios de Suscripción de WatchGuard es más granular que la política Cualquiera del Firebox.

Si la configuración de su Firebox incluye un túnel de interfaz virtual BOVPN de ruta cero, todo el tráfico, que incluye el tráfico generado por el Firebox, se envía a través de la interfaz virtual BOVPN.

Esto ocurre porque la métrica predeterminada para el túnel de la interfaz virtual BOVPN es inferior a la métrica para la ruta predeterminada. En los ajustes de la interfaz virtual BOVPN, la métrica de la ruta es 1 de manera predeterminada. La métrica para la ruta predeterminada (la interfaz externa) es 5. La ruta del túnel de la interfaz virtual tiene prioridad sobre la ruta predeterminada, a menos que especifique una métrica mayor que 5 para la ruta de la interfaz virtual BOVPN.

Si tiene un Management Tunnel SSL, el Management Tunnel SSL se construye sobre el túnel de la interfaz virtual BOVPN si especifica una métrica inferior a 5 en los ajustes de la ruta de la interfaz virtual BOVPN. Sin embargo, es posible que desee que el Management Tunnel SSL se construya a través de la interfaz externa en lugar de a través del túnel de la interfaz virtual BOVPN.

Por ejemplo, un WSM Management Server en el Sitio A no puede administrar un Firebox remoto en el Sitio B que inicia un túnel de interfaz virtual BOVPN de ruta cero hacia otro Firebox remoto en el Sitio C. Esto se debe a que el Management Tunnel SSL no se construye desde el Firebox en Sitio B al Management Server WSM. En su lugar, el Management Tunnel SSL se construye a través del túnel de interfaz virtual BOVPN de ruta cero al Sitio C.

En Fireware v12.2 o superior, si habilita el ajuste global Habilitar la configuración de políticas para el tráfico generado por el Firebox, puede configurar políticas para controlar el tráfico generado por el Firebox. Para asegurarse de que el Management Tunnel SSL use una interfaz WAN y no esté construido a través de un túnel de interfaz virtual BOVPN, debe configurar una política como se describe en la siguiente sección.

Ejemplo

En este ejemplo, su red tiene tres sitios:

- Sitio A — Oficina de Socios de WatchGuard

Un WSM Management Server en este sitio administra los Fireboxes en los Sitios B y C a través de túneles SSL. El Firebox NAT en este sitio tiene una dirección IP externa de 198.51.100.3. - Sitio B — Oficina del cliente

El Firebox en este sitio se configura con un túnel de interfaz virtual BOVPN de ruta cero (0.0.0.0) que termina en el Sitio C. El ajuste global Habilitar la configuración de políticas para el tráfico generado por el Firebox está seleccionado. - Sitio C — Centro de datos del cliente

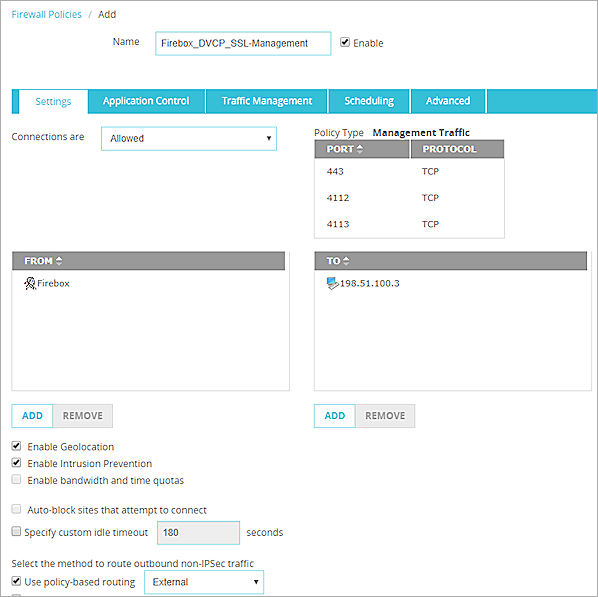

En Firebox en el sitio B, una política llamada Firebox_DVCP_SSL-Management envía el tráfico de administración SSL previsto para el Sitio C a través de la interfaz Externa:

- Desde: Firebox

- A: 198.51.100.3

Esta es la dirección IP externa configurada en el Firebox NAT del Sitio A. Si el Firebox NAT del Sitio A está configurado para multi-WAN, puede especificar direcciones IP adicionales o Cualquiera Externa para redundancia. - Tipo de Política: Tráfico de Gestión ¡Consejo!

- Protocolo: TCP

- Puertos: 443, 4112 y 4113

Incluya los puertos 4112 y 4113 como opciones de respaldo. Si el Management Tunnel SSL falla, el Firebox puede intentar comunicarse con el Management Server a través de estos puertos. - Usar enrutamiento basado en la política: Externo

Si la lista Políticas está en modo de orden automático, que es el ajuste predeterminado, la política Firebox_DVCP_SSL-Management que agregó aparece antes de la política incorporada Cualquiera del Firebox. Este orden se produce porque la política Firebox_DVCP_SS-Management es más granular que la política Cualquiera del Firebox.

Ver También

Acerca de las Políticas para el Tráfico Generado por el Firebox

Configurar las Políticas para el Tráfico Generado por el Firebox