Se aplica A: Fireboxes administrados en la nube

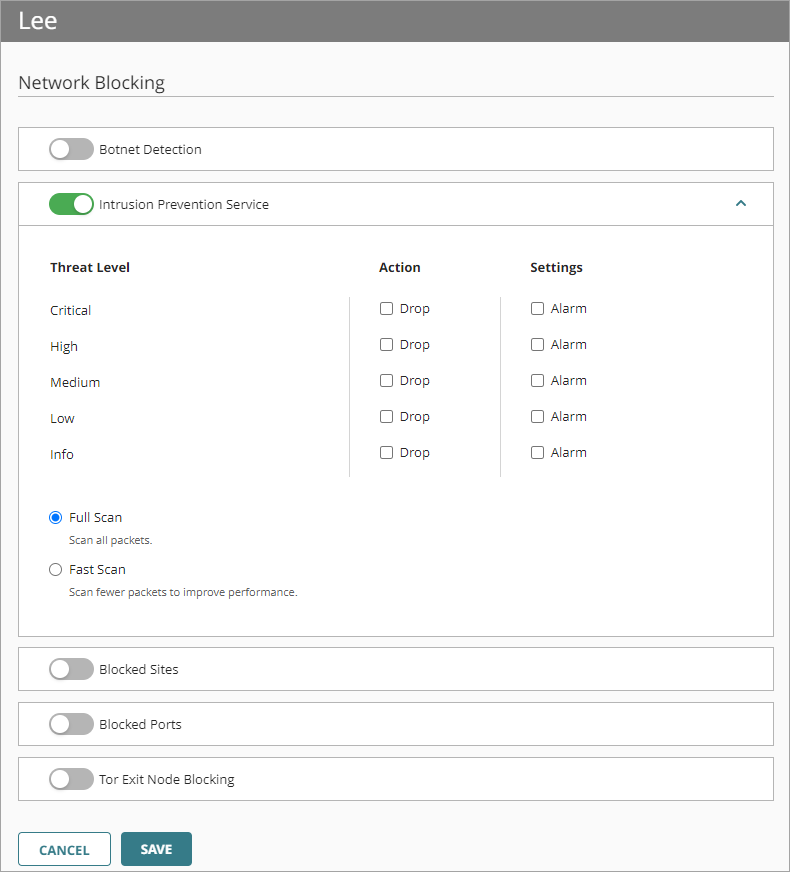

Para los Fireboxes administrados en la nube, puede habilitar y configurar el bloqueo de red con estos servicios de seguridad:

- Botnet Detection

- Intrusion Prevention Services

- Tor Exit Node Blocking

Puede habilitar estos servicios de seguridad globalmente y todas las políticas los aplican, pero no puede habilitar o deshabilitar Intrusion Prevention Service o Botnet Detection a nivel de la política.

Para los servicios de bloqueo de red, los ajustes configurados se aplican a todas las políticas que tienen estos servicios habilitados. Para más información, consulte Configurar los Servicios de Seguridad en una Política de Firewall.

También puede bloquear puertos y sitios manualmente. Para más información, consulte Agregar Sitios Bloqueados y Puertos Bloqueados.

Habilitar Botnet Detection

Una botnet comprende una gran cantidad de computadoras cliente infectadas con malware que un servidor remoto controla y utiliza para realizar actos maliciosos. El servicio de seguridad Botnet Detection agrega una lista de direcciones IP conocidas de sitios de botnets a la Lista de Sitios Bloqueados, lo que permite que el Firebox bloquee estos sitios a nivel de paquete.

Para habilitar Botnet Detection:

- Seleccione Configurar > Dispositivos.

- Seleccione un Firebox administrado en la nube.

Aparecen el estado y los ajustes del Firebox seleccionado. - Seleccione Configuración del Dispositivo.

La página Configuración del Dispositivo se abre y muestra los Servicios de Seguridad de WatchGuard Cloud. - Haga clic en el mosaico Bloqueo de Red.

Se abre la página Bloqueo de Red.

- Habilite Botnet Detection.

- Para guardar los cambios de configuración en la nube, haga clic en Guardar.

Configurar Intrusion Prevention Services

Intrusion Prevention Services (IPS) usa firmas que ofrecen protección en tiempo real contra ataques a la red, que incluyen spyware, inyecciones de código SQL, scripts de sitios y desbordamientos de búfer. Configure la acción que IPS realiza cuando detecta una amenaza, así como el tipo de análisis.

Cuando lo habilita, IPS utiliza automáticamente las firmas más recientes.

Para configurar Intrusion Prevention Services:

- Seleccione Configurar > Dispositivos.

- Seleccione un Firebox administrado en la nube.

Aparecen el estado y los ajustes del Firebox seleccionado. - Seleccione Configuración del Dispositivo.

La página Configuración del Dispositivo se abre y muestra los Servicios de Seguridad de WatchGuard Cloud. - Haga clic en el mosaico Bloqueo de Red.

Se abre la página Bloqueo de Red.

- Habilite Intrusion Prevention Services.

- En la columna Acción, marque la casilla de selección Descartar de cada nivel de amenaza (Estado) del que desee descartar la conexión. Hay 5 niveles de amenazas a la seguridad, de mayor a menor:

- Crítico

- Alto

- Medio

- Bajo

- Información

- Para generar una alarma para el nivel de amenaza de seguridad, marque la casilla de selección Alarma.

Si no desea configurar una alarma, desmarque la casilla de selección Alarma para ese estado. - Seleccione el modo de escaneo que se usará:

- Escaneo Completo — Analiza todos los paquetes en busca de políticas que tengan IPS habilitado

Recomendamos que utilice el modo Escaneo Completo en la mayoría de los entornos. - Escaneo Rápido — Escanea menos paquetes

El modo de escaneo rápido inspecciona una parte más pequeña de cada archivo que, en la mayoría de los casos, es suficiente para identificar todas las amenazas; además proporciona un mejor rendimiento de IPS.

- Escaneo Completo — Analiza todos los paquetes en busca de políticas que tengan IPS habilitado

- Para guardar los cambios de configuración en la nube, haga clic en Guardar.

Habilitar Tor Exit Node Blocking

El software Tor proporciona anonimato a los usuarios mediante el movimiento del tráfico cifrado a través de una red de servidores Tor. Un nodo de salida Tor es el nodo final que enruta el tráfico Tor a un destino. Debido a que parte del tráfico Tor puede ser malicioso, puede utilizar el servicio Tor Exit Node Blocking para bloquear el tráfico entrante del nodo de salida Tor al Firebox (Fireware v12.8.1 y superior y Fireware v12.5.10 y superior). El Firebox utiliza una base de datos de direcciones IP de nodos de salida Tor para identificar este tráfico. Puede optar por deshabilitar Tor Exit Node Blocking porque es posible que no quiera bloquear el tráfico del nodo de salida Tor por motivos legítimos.

Cuando actualiza por primera vez a una versión de Fireware que admite Tor Exit Node Blocking y habilitó Botnet Detection anteriormente, el proceso de actualización habilita la función Tor Exit Node Blocking y la aplica a todas las políticas de forma predeterminada.

Si desea deshabilitar Tor Exit Node Blocking para una política específica, consulte Configurar los Servicios de Seguridad en una Política de Firewall.

Para habilitar Tor Exit Node Blocking globalmente en todas las políticas:

- Seleccione Configurar > Dispositivos.

- Seleccione un Firebox administrado en la nube.

Aparecen el estado y los ajustes del Firebox seleccionado. - Seleccione Configuración del Dispositivo.

La página Configuración del Dispositivo se abre y muestra los Servicios de Seguridad de WatchGuard Cloud.

- Haga clic en el mosaico Bloqueo de Red.

Se abre la página Bloqueo de Red.

- Habilite Tor Exit Node Blocking.

La función bloquea el tráfico entrante desde los nodos de salida Tor para todas las políticas. - Para guardar los cambios de configuración en la nube, haga clic en Guardar.

Cuando habilita Tor Exit Node Blocking globalmente, a menos que haya deshabilitado la función en una política específica, Tor Exit Node Blocking se habilita automáticamente en todas las políticas. Para configurar la función para una política específica, consulte Configurar los Servicios de Seguridad en una Política de Firewall.

Cuando deshabilita el servicio Tor Exit Node Blocking a nivel global, Tor Exit Node Blocking se deshabilita automáticamente en todas las políticas.

Agregar un Firebox Administrado en la Nube a WatchGuard Cloud