Se aplica A: Fireboxes administrados en la nube

Sus usuarios móviles pueden conectarse a la red de su empresa a través de una VPN segura de WatchGuard.

En un Firebox administrado en la nube, puede configurar Mobile VPN with SSL, que proporciona un buen rendimiento y seguridad. Este tipo de VPN utiliza Seguridad de Capa de Transporte (TLS) para asegurar la conexión VPN y un puerto predeterminado (TCP 443) que suele estar abierto en la mayoría de las redes.

Para conectarse a la VPN, sus usuarios deben disponer de un cliente VPN. Los usuarios pueden descargar el cliente VPN SSL de WatchGuard desde software.watchguard.com o desde el Firebox. Como administrador, también puede descargar el cliente desde WatchGuard Cloud. El cliente VPN de WatchGuard funciona en computadoras Windows y macOS. Para conectarse desde Android o iOS, sus usuarios pueden descargar un cliente OpenVPN desde una tienda de aplicaciones.

Este tema explica cómo:

- Habilitar Mobile VPN with SSL

- Agregar direcciones del Firebox

- Agregar dominios de autenticación

- Agregar usuarios y grupos

- Editar el grupo de direcciones IP virtuales

- Configurar los ajustes avanzados

- Implementar la configuración

- Descargar el cliente VPN

Antes de Empezar

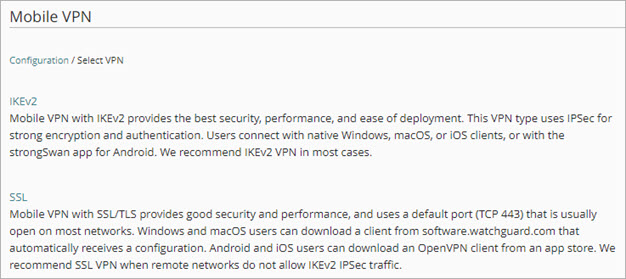

Antes de habilitar Mobile VPN with SSL en WatchGuard Cloud, asegúrese de configurar una forma para que los usuarios se autentiquen en la VPN. Mobile VPN with IKEv2 es compatible con estos métodos de autenticación:

- Base de datos de autenticación del Firebox (Firebox-DB)

- RADIUS

- AuthPoint

Para obtener información sobre cómo configurar la autenticación, consulte Métodos de Autenticación para Mobile VPN.

Habilitar Mobile VPN with SSL

Para habilitar Mobile VPN with SSL, desde WatchGuard Cloud:

- Seleccione Configurar > Dispositivos.

- Seleccione su Firebox administrado en la nube.

- Haga clic en Configuración del Dispositivo.

- En la sección VPN, haga clic en el mosaico Mobile VPN.

Se abre la página Seleccionar VPN.

- Haga clic en SSL.

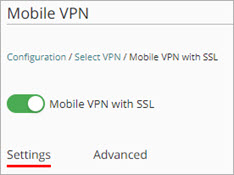

Se abre la página Mobile VPN with SSL. - Habilite Mobile VPN with SSL.

Agregar Direcciones del Firebox

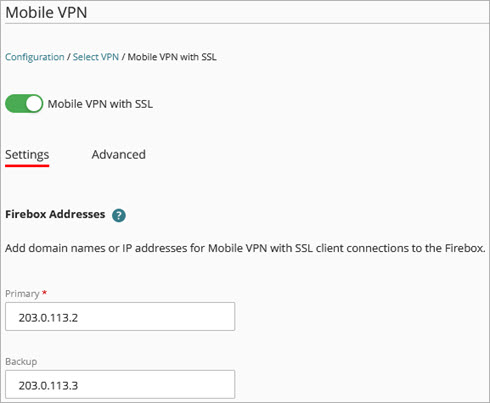

En la sección Direcciones del Firebox, agregue una dirección IP o un nombre de dominio para las conexiones de los clientes VPN SSL a su Firebox.

Si ingresa una dirección IP, asegúrese de que sea una de estas:

Si su Firebox está ubicado detrás de un dispositivo NAT, ingrese la dirección IP pública o el nombre de dominio del dispositivo NAT. Para obtener información sobre NAT, consulte Acerca de la Traducción de Dirección de Red (NAT).

- En la configuración de Mobile VPN with SSL, vaya a la sección Direcciones del Firebox.

- En el cuadro de texto Principal, ingrese la dirección IP o el nombre de dominio.

- (Opcional) Si su Firebox tiene más de una dirección externa, ingrese una dirección IP o nombre de dominio De Respaldo.

Si ingresa una dirección IP o nombre de dominio de respaldo, el cliente VPN intentará conectarse automáticamente a esa dirección IP o dominio después de un intento fallido de conexión. Para utilizar estos ajustes de conexión de respaldo, también debe seleccionar Reconexión automática tras la pérdida de una conexión en la pestaña Avanzado.

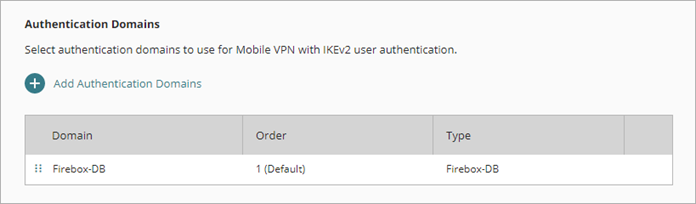

Agregar Dominios de Autenticación

De forma predeterminada, Mobile VPN with SSL utiliza la base de datos del Firebox (Firebox-DB) para la autenticación del usuario. También puede usar Active Directory, RADIUS y AuthPoint.

Para poder agregar un dominio de autenticación a la configuración de Mobile VPN with SSL, deberá configurar primero uno o varios métodos de autenticación de usuarios. Para obtener más información acerca de la autenticación de Mobile VPN, consulte Métodos de Autenticación para Mobile VPN.

Para utilizar AuthPoint para la autenticación de usuario de Mobile VPN en un Firebox administrado en la nube, primero debe agregar el Firebox como un recurso de AuthPoint, lo que requiere Fireware v12.7 o superior.

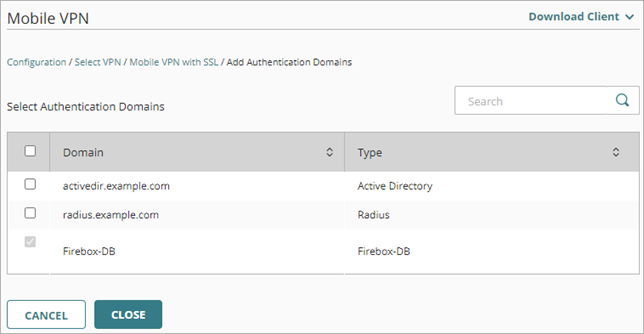

- En la configuración de Mobile VPN with SSL, vaya a la sección Dominios de Autenticación.

- Haga clic en Agregar Dominios de Autenticación.

Se abre la página Agregar Dominios de Autenticación.

- Seleccione los dominios de autenticación para la autenticación de usuarios.

Los dominios de autenticación que seleccione aparecerán al final de la lista Dominios de Autenticación. - El primer servidor de la lista es el dominio de autenticación predeterminado. Para cambiar el orden, haga clic en la manija de movimiento y arrastre el dominio hacia arriba o hacia abajo.

- Haga clic en Cerrar.

Agregar Usuarios y Grupos

Después de seleccionar los dominios de autenticación, seleccione los usuarios y grupos que pueden utilizar la VPN para conectarse a los recursos de red protegidos por el Firebox. Puede seleccionar estos tipos de usuarios y grupos:

- Usuarios y grupos de la Base de Datos del Firebox (Firebox-DB)

- Usuarios y grupos del dominio de autenticación RADIUS

- Usuarios y grupos del dominio de autenticación de Active Directory

- Usuarios y grupos de AuthPoint

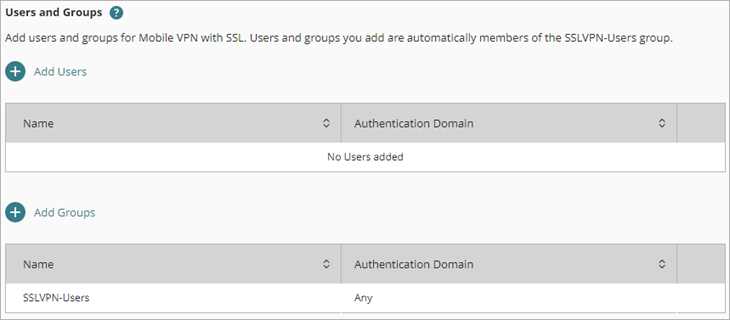

Cuando habilita Mobile VPN with SSL, el Firebox crea automáticamente un grupo de usuarios predeterminado llamado SSLVPN-Users. En la configuración de Mobile VPN with SSL, usted selecciona de una lista de usuarios o grupos en los servidores de autenticación que agregó previamente. Los usuarios y grupos que seleccione se agregarán automáticamente al grupo SSLVPN-Users.

Cuando guarde la configuración de Mobile VPN with SSL, el Firebox creará o actualizará la política Allow SSLVPN-Users para aplicarla a los grupos y usuarios que configuró para la autenticación. Los nombres de grupo y de usuario que agregó no aparecen en la lista Desde en la política Allow SSLVPN-Users. En cambio, aparece el nombre de grupo único SSLVPN-Users. Sin embargo, esta política sí se aplica a todos los usuarios y grupos que haya agregado en la configuración de Mobile VPN with SSL.

- En la configuración de Mobile VPN with SSL, vaya a la sección Usuarios y Grupos.

- Para agregar un usuario de la Base de Datos del Firebox:

- Haga clic en Agregar Usuarios > Agregar Usuarios de la Base de Datos del Firebox.

Se abre la página Agregar Usuarios. - Ingrese el Nombre del usuario.

- (Opcional) Ingrese una Descripción para el usuario.

- Ingrese una Contraseña para el usuario. La longitud de la contraseña debe ser de 8 a 32 caracteres.

- Ingrese el valor de Tiempo de Espera, en segundos. De forma predeterminada, el valor es 28880 segundos (8 horas). Este es el tiempo máximo que un usuario puede permanecer conectado a la VPN.

- Ingrese el valor de Tiempo de Espera Inactivo, en segundos. El valor predeterminado es 1800 segundos (30 minutos). Este es el tiempo que un usuario puede permanecer conectado a la VPN cuando está inactivo.

- Haga clic en Agregar Usuarios > Agregar Usuarios de la Base de Datos del Firebox.

- Para agregar usuarios de dominio de autenticación, desde la sección Usuarios y Grupos:

- Haga clic en Agregar Usuarios.

- Marque la casilla de selección de cada usuario que desea agregar a Mobile VPN with SSL.

- Haga clic en Cerrar.

Los usuarios que haya seleccionado aparecerán en la lista Usuarios.

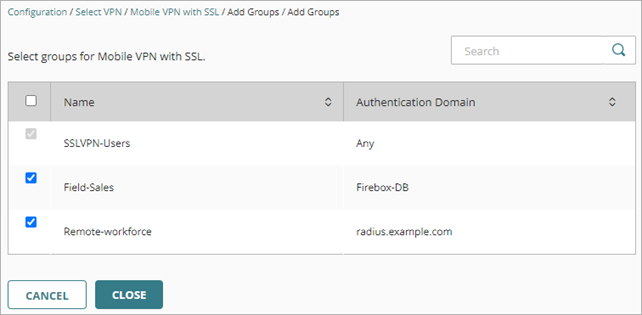

- Para agregar un grupo de dominio de autenticación, en la sección Usuarios y Grupos:

- Haga clic en Agregar Grupos.

- Marque la casilla de selección de cada grupo que desee agregar.

- Para eliminar un usuario o grupo de la configuración de mobile VPN, en la fila de ese usuario o grupo, haga clic en

.

.

- Haga clic en Cerrar.

Los grupos que haya seleccionado aparecerán en la lista de grupos.

Editar el Grupo de Direcciones IP Virtuales

El grupo de direcciones IP virtuales es el grupo de direcciones IP privadas que el Firebox asigna a los usuarios de Mobile VPN with SSL. El grupo de direcciones IP virtuales predeterminado es 192.168.113.0/24. Para agregar un grupo diferente, primero debe eliminar el grupo predeterminado. No puede configurar más de un grupo para Mobile VPN with SSL.

Siga estas prácticas recomendadas:

- Asegúrese de que el grupo de direcciones IP virtuales no se superponga con ninguna otra dirección IP en la configuración del Firebox.

- Asegúrese de que el grupo de direcciones IP virtuales no se superponga con las redes protegidas por el Firebox, cualquier red accesible a través de una ruta o BOVPN, o las direcciones IP asignadas por el DHCP a un dispositivo detrás del Firebox.

- Si su empresa tiene varios sitios con configuraciones de VPN móvil, asegúrese de que cada sitio tenga un grupo de direcciones IP virtuales para clientes de VPN móvil que no se superponga con los grupos de otros sitios.

- No utilice los rangos de red privada 192.168.0.0/24 o 192.168.1.0/24 para grupos de direcciones IP virtuales de VPN móvil. Estos rangos se utilizan a menudo en las redes domésticas. Si un usuario de mobile VPN tiene un rango de red doméstica que se superpone con el rango de su red corporativa, el tráfico del usuario no pasa por el túnel VPN. Para resolver este problema, recomendamos que migre a un nuevo rango de red local.

- Un grupo de direcciones IP virtuales no puede estar en la misma subred que una dirección IP FireCluster principal.

- En la configuración de Mobile VPN with SSL, vaya a la sección Grupo de Direcciones IP Virtuales.

- En la sección Grupo de Direcciones IP Virtuales, haga clic en

.

. - Para agregar direcciones IP al grupo, haga clic en Agregar Grupo de Direcciones IP Virtuales.

Se abre el cuadro de diálogo Agregar Grupo de Direcciones IP Virtuales. - Escriba una dirección IP y una máscara de red.

- Haga clic en Agregar.

Configurar los Ajustes Avanzados

En la pestaña Avanzado, puede configurar estos ajustes:

En la sección Redes, seleccione el método que utiliza el Firebox para enviar el tráfico a través del túnel VPN.

Fuerce todo el tráfico de cliente a través del túnel.

Seleccione esta opción para enrutar todo el tráfico del cliente VPN a su red privada y a Internet a través del túnel. Esta opción envía todo el tráfico externo a través de las políticas del Firebox que usted crea y ofrece una seguridad constante a los usuarios móviles. Esta opción requiere más potencia de procesamiento del Firebox, lo que puede afectar al rendimiento. Esta es el ajuste predeterminado. Esta opción también se conoce como túnel completo o ruta predeterminada.

Permita el acceso a todas las redes Interna y de Invitado

Esta opción enruta únicamente el tráfico a los recursos de red privada a través del Firebox. El resto del tráfico a Internet no pasa a través del túnel y no es restringido por las políticas en su Firebox. Esta opción se conoce como túnel dividido.

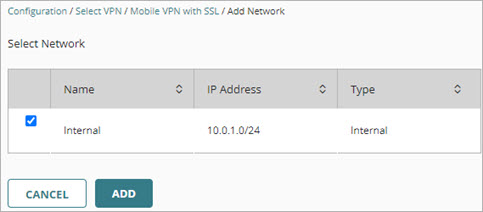

Especifique los recursos permitidos

Seleccione esta opción para restringir el acceso del cliente Mobile VPN with SSL solo a los dispositivos especificados de su red privada. Esta opción se conoce como túnel dividido.

Si selecciona esta opción, haga clic en Agregar red, seleccione la red y haga clic en Agregar.

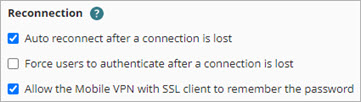

En la sección Reconexión, seleccione una o varias opciones.

Auto-reconectar después de una desconexión

Si selecciona esta opción, los usuarios pueden marcar una casilla de selección en el cliente de Mobile VPN with SSL para controlar si el cliente se reconecta automáticamente. Esta opción es seleccionada de forma predeterminada.

Forzar a los usuarios a autenticarse cuando se pierde la conexión

Le recomendamos que seleccione esta opción si utiliza un método de autenticación multifactor con una contraseña de un solo uso. Tras una pérdida de conexión, la reconexión automática podría fallar si los usuarios no ingresan una nueva contraseña de un solo uso.

Permitir que el cliente Mobile VPN with SSL recuerde la contraseña

Si selecciona esta opción, los usuarios pueden marcar una casilla de selección en el cliente de Mobile VPN with SSL para controlar si el cliente recuerda la contraseña. Esta opción es seleccionada de forma predeterminada.

En la sección Canal de Datos, configure los ajustes del canal.

Canal de Datos

Mobile VPN with SSL utiliza el canal de datos para enviar datos después de que se establezca la conexión VPN. El protocolo y puerto predeterminado es TCP 443. Si ingresa otro puerto, los usuarios deberán escribirlo manualmente en el cuadro de diálogo de conexión Mobile VPN with SSL (ejemplo: 203.0.113.2:444).

Si selecciona TCP, el canal de configuración utilizará automáticamente el mismo puerto y protocolo. Si selecciona UDP, puede ajustar el protocolo del canal de configuración a TCP o UDP, y puede utilizar otro puerto al del canal de datos.

Canal de Configuración

El Canal de Configuración determina cómo descargan los usuarios el software cliente Mobile VPN with SSL desde el Firebox.

El Canal de Configuración predeterminado es TCP 443. Si mantiene los ajustes predeterminados, los usuarios descargarán el software cliente Mobile VPN with SSL desde

https://[dirección IP o FQDN del Firebox]/sslvpn.html.Si cambia el Canal de Configuración predeterminado, los usuarios deberán especificar el número de puerto en la URL (https://[dirección IP o FQDN del Firebox]:<444>/sslvpn.html).

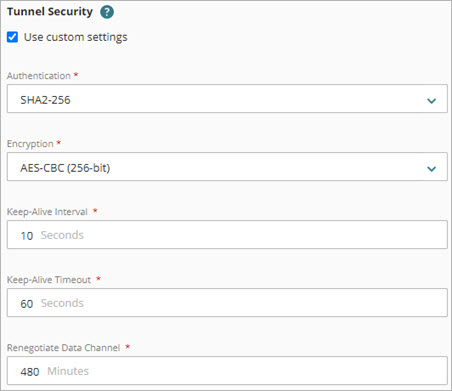

(Opcional) En la sección Seguridad del Túnel, seleccione Usar Ajustes Personalizados. Puede configurar las siguientes opciones:

Método de autenticación

Seleccione el método de autenticación para la conexión. Los ajustes de autenticación especifican el algoritmo de autenticación y el tamaño de hash. Puede seleccionar SHA2-256 o SHA2-512. El ajuste predeterminado es SHA2-256.

Método de cifrado

Seleccione un método de cifrado para cifrar el tráfico. Los ajustes de cifrado especifican el algoritmo de cifrado y la longitud de la clave. Puede seleccionar algoritmos AES-CBS o AES-GCM con una resistencia de 128, 192 o 256 bits.

Recomendamos los algoritmos AES-GCM, que suelen ofrecer el mejor rendimiento para la mayoría de los modelos de Firebox. GCM incluye autenticación integrada, lo que significa que no es necesario calcular un algoritmo de autenticación por separado. El ajuste predeterminado es AES-CBC (256 bits).

Intervalo Keep-Alive

Ingrese un valor de Intervalo Keep-Alive (en segundos). Este ajuste controla la frecuencia con la que el Firebox envía tráfico a través del túnel para mantener el túnel activo cuando no existe otro tráfico de túnel. El valor predeterminado es de 10 segundos.

Ingresar un Tiempo de Espera de Keep-Alive

Ingrese un valor de Tiempo de Espera de Keep-Alive (en segundos). Este ajuste controla el tiempo que el Firebox espera una respuesta. Si no llega ninguna respuesta antes del valor de tiempo de espera, el Firebox cierra el túnel y el cliente VPN debe volver a conectarse. El valor predeterminado es de 60 segundos.

Renegociar el Canal de Datos

Ingrese un valor de Renegociar Canal de Datos (en minutos).Si una conexión Mobile VPN with SSL ha estado habilitada por el tiempo especificado en el cuadro de texto Renegociar canal de datos, el cliente Mobile VPN with SSL debe crear un nuevo túnel. El valor predeterminado es 480 minutos (8 horas). El valor mínimo es de 60 minutos.

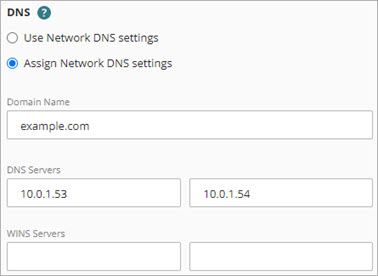

Utilizar ajustes de DNS de Red

Si selecciona esta opción, los clientes móviles utilizarán el servidor DNS interno que haya configurado en su Firebox administrado en la nube. Para obtener información sobre los servidores DNS internos, consulte Configurar los Ajustes de DNS del Firebox.

Asignar ajustes de DNS de Red

Si selecciona esta opción, los clientes móviles utilizan el sufijo del nombre de dominio, los servidores DNS y los servidores WINS que ingrese en esta sección. Por ejemplo, si especifica ejemplo.com como nombre de dominio y 10.0.1.53 como servidor DNS, los clientes móviles usan ejemplo.com para nombres de dominio no calificados y 10.0.1.53 como el servidor DNS.

Implementar la Configuración

Después de guardar los cambios en la configuración de Mobile VPN with SSL, implemente la configuración. Para más información, consulte Administrar la Implementación de la Configuración del Dispositivo

Descargar el Cliente VPN

Después de implementar la configuración, descargue el cliente Mobile VPN with SSL de WatchGuard.Para más información, consulte Descargar, Instalar y Conectar el Cliente de Mobile VPN with SSL.

Políticas de Firewall y Mobile VPN

Acerca de Mobile VPN para un Firebox Administrado en la Nube

Administrar la Implementación de la Configuración del Dispositivo