Se aplica a: WatchGuard EPDR, WatchGuard EDR

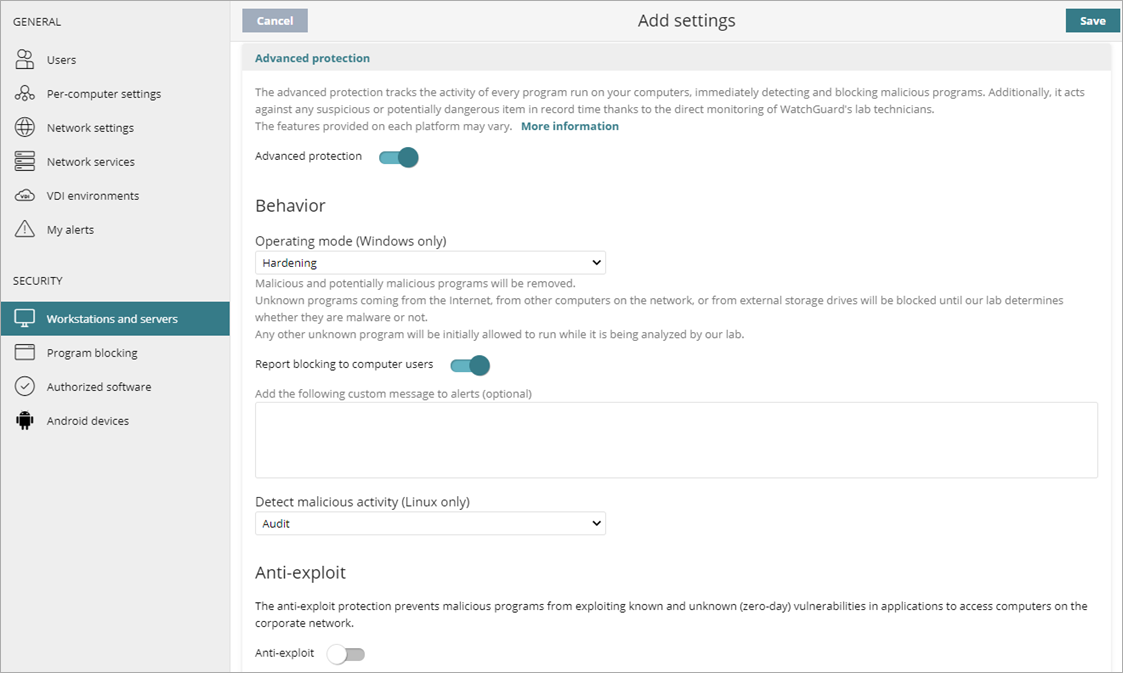

En los ajustes de Protección Avanzada de un perfil de ajustes de estaciones de trabajo y servidores, usted configura las opciones para rastrear la actividad de los programas que se ejecutan en sus computadoras y detectar y bloquear programas maliciosos.

Las funciones disponibles varían para cada plataforma. Para obtener más información, consulte Protección Avanzada para Dispositivos en Plataformas Windows, Linux y macOS

Para configurar los ajustes de Protección Avanzada:

- En la barra de navegación superior, seleccione Ajustes.

- En el panel izquierdo, seleccione Estaciones de Trabajo y Servidores.

- Seleccione un perfil de ajustes de seguridad existente para editarlo, copie un perfil existente o, en la esquina superior derecha de la ventana, haga clic en Agregar para crear un nuevo perfil.

Se abre la página Agregar Ajustes o Editar Ajustes. - Ingrese un Nombre y Descripción para el perfil, si es necesario.

- Seleccione Protección Avanzada.

- Habilite el interruptor de Protección Avanzada.

- Configure estos ajustes, según sea necesario:

- Haga clic en Guardar.

- Seleccione el perfil y asigne destinatarios, si es necesario.

Para obtener más información, consulte Asignar un Perfil de Ajustes.

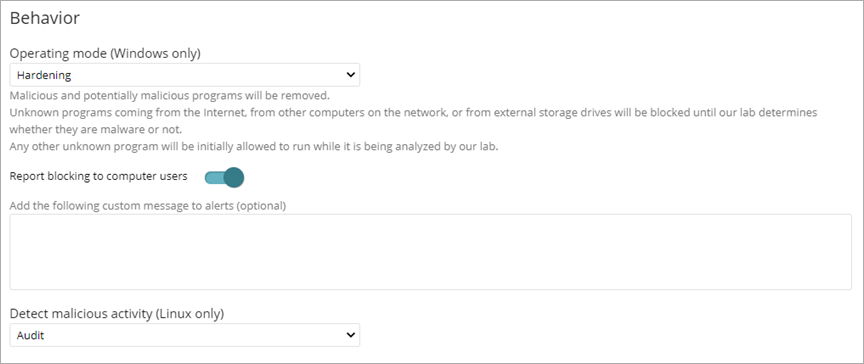

Configurar el Comportamiento Operativo

Para configurar el comportamiento operativo, en la sección Comportamiento:

- Para computadoras Windows, seleccione un Modo Operativo de la lista.

Para obtener más información sobre los modos operativos, consulte Protección Avanzada — Modos de Operación (computadoras con Windows).

- Para mostrar un mensaje en una alerta emergente en la computadora del usuario cuando la protección avanzada o las funciones anti-exploit bloquean un archivo, habilite el interruptor Reportar Bloqueo al Usuario de la Computadora.

- (Opcional) Escriba un mensaje personalizado para incluirlo en la alerta.

- Para computadoras Linux, en la lista desplegable Detectar Actividad Maliciosa, seleccione la acción que se tomará cuando WatchGuard Endpoint Security detecta actividad maliciosa.

- Auditar — Reporta las amenazas detectadas, pero no bloquea el malware.

- Bloquear — Reporta y bloquea las amenazas detectadas. Esta es la opción predeterminada.

- No Detectar — El malware no se detecta ni se informa.

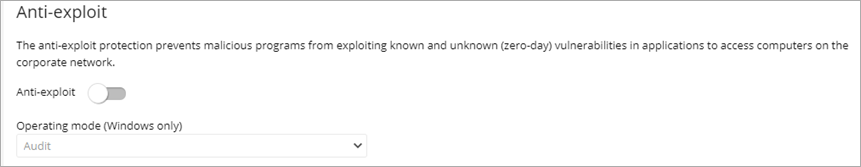

Configurar la Protección Anti-Exploit

La protección anti-exploit evita que los programas maliciosos aprovechen las vulnerabilidades conocidas y desconocidas (día cero) en las aplicaciones para obtener acceso a las computadoras de la red corporativa. Para obtener más información, consulte Acerca de la Protección Anti-Exploit.

Para detectar y bloquear los ataques exploit de vulnerabilidades y el malware metasploit, puede habilitar y configurar la protección anti-exploit.

Recomendamos que habilite la protección anti-exploit gradualmente en computadoras con una solución de seguridad de terceros ya instalada para asegurarse de que funcione correctamente.

Para configurar la protección anti-exploit, en la sección Anti-Exploit:

- Habilite el interruptor Anti-Exploit.

- Para computadoras Windows, seleccione un Modo Operativo de la lista.

- Auditor — Reporta detecciones de exploits en la Web UI, pero no toma ninguna acción contra ellas ni muestra información al usuario.

- Bloquear — Bloquea ataques de exploit. En algunos casos, puede ser necesario finalizar el proceso que está en riesgo o reiniciar la computadora. El usuario recibe una notificación del adjunto bloqueado. WatchGuard Endpoint Security cierra automáticamente el proceso que está en riesgo.

- Para notificar a los usuarios cuando la protección anti-exploit bloquea un proceso en riesgo, habilite el interruptor Reportar Bloqueo al Usuario de la Computadora.

El usuario recibe una notificación y el proceso que está en riesgo se cierra automáticamente si es necesario. - Para solicitar a los usuarios que cierren un proceso que está en riesgo, habilite el interruptor Solicitar Permiso al Usuario para Finalizar un Proceso En Riesgo.

Cada vez que una computadora en riesgo necesita reiniciarse, el usuario debe proporcionar una confirmación, independientemente de si este interruptor está habilitado.

Muchos exploits continúan ejecutando código malicioso hasta que el proceso correspondiente se cierra. Un exploit no aparece como resuelto en el mosaico Actividad Exploit en el panel de control Seguridad en la Web UI hasta que el programa en riesgo se cierre.

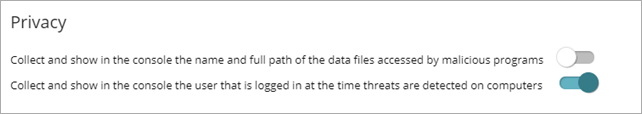

Configurar la Privacidad

WatchGuard Endpoint Security recopila el nombre y la ruta completa de los archivos que envía a WatchGuard Cloud para su análisis, así como el nombre del usuario que inició sesión. Esta información se utiliza en los informes y las herramientas de análisis forense que se muestran en la Web UI.

Active los interruptores para habilitar la recopilación de datos, en la sección Privacidad.

Configurar el Uso de la Red

WatchGuard Endpoint Security envía a WatchGuard Cloud todos los archivos ejecutables desconocidos que se encuentran en las computadoras de los usuarios para su análisis. Este comportamiento está configurado para que no tenga impacto en el ancho de banda de la red del cliente:

- WatchGuard Endpoint Security solo enviará un máximo de 50 MB por hora por cliente a WatchGuard Cloud.

- El agente cliente envía cada archivo desconocido una sola vez a todos los clientes que usan WatchGuard Endpoint Security.

- WatchGuard Endpoint Security ha implementado mecanismos de administración de ancho de banda para evitar el uso intensivo de los recursos de la red.

Para configurar el uso de la red, en la sección Uso de la Red:

- En el cuadro de texto Número máximo de MB que se pueden transferir en una hora, ingrese la cantidad máxima de MB para transferir entre las computadoras y dispositivos en su red y WatchGuard Cloud.

Ver También

Acerca de la Protección Anti-Exploit