Se aplica A: WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EPP

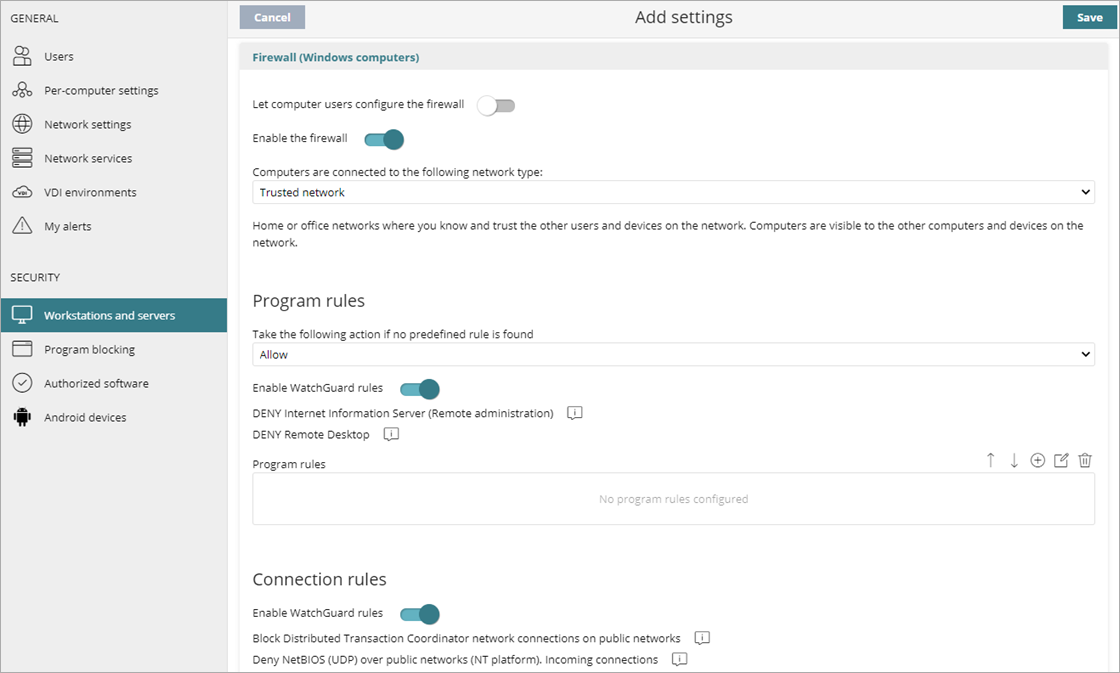

En los ajustes de Firewall de un perfil de ajustes de estaciones de trabajo y servidores, puede configurar WatchGuard Endpoint Security para habilitar un firewall en computadoras Windows.

Cuando WatchGuard Endpoint Security detecta malware, o el laboratorio antimalware de WatchGuard define un archivo como sospechoso, WatchGuard Endpoint Security toma una de estas acciones:

- Archivos de Malware Conocidos Cuando la Desinfección es Posible — Reemplaza el archivo infectado con una copia limpia.

- Archivos de Malware Conocidos Cuando la Desinfección No es Posible — Hace una copia del archivo infectado y elimina el archivo original.

Para configurar los ajustes del Firewall:

- En WatchGuard Cloud, seleccione Configurar > Endpoints.

- Seleccione Ajustes.

- En el panel izquierdo, seleccione Estaciones y Servidores.

- Seleccione un perfil de ajustes de seguridad existente para editarlo, copie un perfil existente o, en la esquina superior derecha de la página, haga clic en Añadir para crear un nuevo perfil.

Se abre la página Añadir Configuración o Editar Configuración. - Ingrese un Nombre y Descripción para el perfil, si es necesario.

- Seleccione Firewall.

- Para permitir que los usuarios finales administren la protección del firewall desde la UI de administración de Endpoint Security en sus computadoras, habilite el interruptor La configuración del firewall la establece el usuario de cada equipo.

Si esta opción está deshabilitada, el administrador configura la protección de firewall de todas las computadoras en la red a través de perfiles de ajustes de seguridad. - Seleccione Activar el Firewall.

- En la lista desplegable, seleccione el tipo de red al que se conectan las computadoras.

Para más información, vaya a Ajustes del Firewall — Tipos de Red. - Configure estos ajustes, según sea necesario.

- Haga clic en Guardar.

- Seleccione el perfil y asigne destinatarios, si es necesario.

Para más información, vaya a Asignar un Perfil de Ajustes.

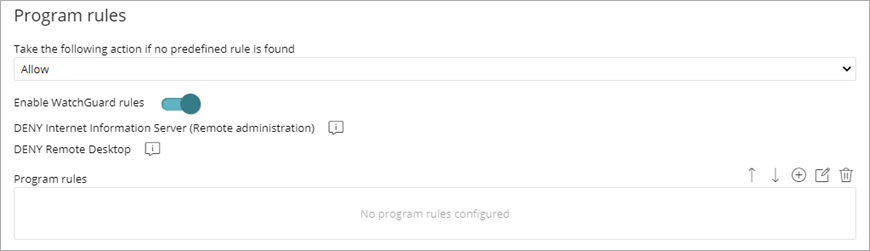

Configurar las Reglas de Programa

Configure las reglas de programa para permitir o evitar la comunicación desde y hacia los programas instalados en las computadoras de los usuarios.

Para configurar las reglas del programa:

- En la lista desplegable En los casos en los que no exista una regla predefinida, se aplicará la siguiente acción, seleccione la acción predeterminada que se realizará para el tráfico que no coincide con una regla de firewall predefinida.

- Permitir — Acepte conexiones para todos los programas para los que no haya configurado una regla específica en el paso 3. Este es el modo básico predeterminado.

- Denegar — Deniegue las conexiones de todos los programas para los que no haya configurado una regla específica en el paso 3. Este es un modo avanzado. Requiere que agregue reglas para los programas utilizados con frecuencia. Si no se crea una regla, los programas no podrán comunicarse.

- Para habilitar reglas predefinidas que deniegan la administración remota de IIS y Escritorio Remoto, habilite el interruptor Activar las Reglas de WatchGuard.

Las reglas solo se aplican si la computadora está conectada a una red pública. - Para agregar y configurar reglas de programa personalizadas, haga clic en

.

.

Para más información, vaya a Configurar las Reglas del Programa (Computadoras con Windows).

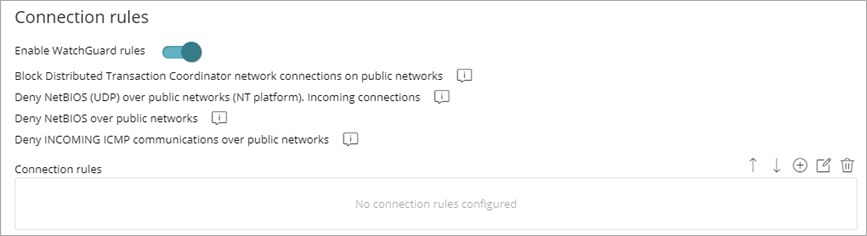

Habilitar Reglas de Conexión

Habilite reglas predefinidas para bloquear y denegar la comunicación desde y hacia los programas instalados en las computadoras de los usuarios.

Para habilitar las reglas de conexión:

- Habilite el interruptor Activar las Reglas de WatchGuard.

- Para agregar y configurar reglas de conexión personalizadas, haga clic en

.

.

Para más información, vaya a Configurar las Reglas de Conexión (Computadoras con Windows).

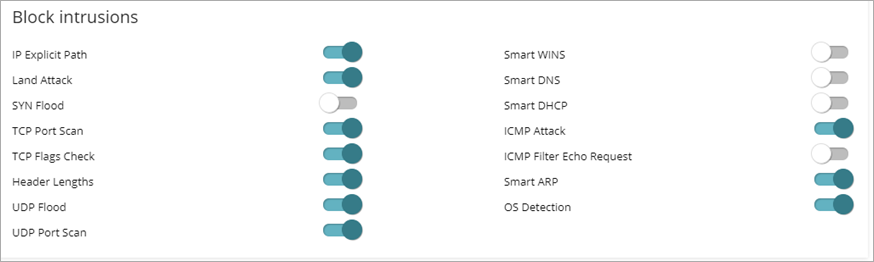

Configurar Intrusiones para Bloquear

El sistema de detección de intrusiones (IDS) permite a los administradores detectar y rechazar el tráfico con formato incorrecto especialmente diseñado para afectar la seguridad y el rendimiento de las computadoras protegidas. Este tráfico puede causar una falla de los programas de los usuarios, generar problemas de seguridad graves y permitir la ejecución remota de aplicaciones por parte de hackers, robo de datos, etc.

En la sección Bloquear Intrusiones, habilite el interruptor para las intrusiones que desea bloquear.

IP Explicit Path

Rechaza los paquetes de IP que contienen un campo de ruta de origen explícito. Estos paquetes no se enrutan según su dirección IP de destino. La información de enrutamiento se define de antemano.

Land Attack

Detiene los ataques de denegación de servicio que utilizan bucles de pilas TCP/IP. Detecta paquetes con direcciones de origen y destino idénticas.

SYN flood

Este tipo de ataque lanza intentos de conexión TCP para forzar a la computadora objetivo a dedicar recursos para cada conexión. La protección establece un número máximo de conexiones TCP abiertas por segundo para evitar la saturación de la computadora atacada.

TCP Port Scan

Detecta si un host intenta conectarse a varios puertos en la computadora protegida en un período de tiempo específico. La protección filtra tanto las solicitudes para abrir puertos como las respuestas a la computadora maliciosa. La computadora atacante no puede obtener información sobre el estado de los puertos.

TCP Flags Check

Detecta paquetes TCP con combinaciones de marcadores inválidos. Actúa como complemento de la protección contra el escaneo de puertos. Bloquea ataques como “SYN&FIN” y “NULL FLAGS”. También complementa la protección contra los ataques de huellas dactilares del sistema operativo, ya que muchos de esos ataques se basan en respuestas a paquetes TCP inválidos.

Header Lengths

IP: Rechaza los paquetes entrantes con una longitud de encabezado IP que excede un límite específico.

TCP: Rechaza los paquetes entrantes con una longitud de encabezado de TCP que excede un límite específico.

Fragmentation Overlap: Comprueba el estado de los fragmentos de paquetes que se volverán a ensamblar en el destino, lo que protege al sistema contra ataques de desbordamiento de memoria debido a fragmentos faltantes, redireccionamientos ICMP enmascarados como UDP y escaneo de computadora.

UDP flood

Rechaza transmisiones UDP a un puerto específico si la cantidad de paquetes UDP excede un umbral preconfigurado en un período específico.

UDP Port Scan

Protege el sistema contra ataques de escaneo de puertos UDP.

Smart WINS

Rechaza las respuestas WINS que no corresponden a las solicitudes que envía la computadora. El DNS Inteligente rechaza las respuestas DNS que no corresponden a las solicitudes que envía la computadora.

Smart DHCP

Rechaza las respuestas DHCP que no corresponden a las solicitudes que envía la computadora.

ICMP Attack

Small PMTU: Detecta valores MTU inválidos que se utilizan para generar un ataque de denegación de servicio o ralentizar el tráfico saliente.

SMURF: Los ataques implican el envío de grandes cantidades de tráfico ICMP (solicitud de eco) a la dirección de transmisión de la red con una dirección de origen falsificada con la dirección de la víctima. La mayoría de las computadoras de la red responderán a la víctima, lo que multiplica los flujos de tráfico. WatchGuard Endpoint Security rechaza las respuestas ICMP no solicitadas si superan un cierto umbral en un plazo específico.

Drop Unsolicited ICMP Replies: Rechaza todas las respuestas ICMP no solicitadas y vencidas.

ICMP Filter Echo Request

Rechaza los paquetes de solicitud de eco ICMP.

Smart ARP

Rechaza las respuestas ARP que no corresponden a las solicitudes que envía la computadora protegida con el fin de evitar escenarios de envenenamiento de la caché ARP.

OS Detection

Falsifica datos en respuestas al remitente para engañar a los detectores del sistema operativo. Previene ataques a vulnerabilidades asociadas al sistema operativo. Esta protección complementa el TCP Flag Checker.

Exclusiones

Para evitar falsos positivos, puede agregar exclusiones a la lista de intrusiones bloqueadas en el cuadro de texto No bloquear intrusiones desde las siguientes IPs. En el cuadro de texto, agregue direcciones IP, direcciones MAC o un rango de IP, separadas por comas.