Configurer l'Authentification Active Directory

Active Directory est l'application Microsoft® Windows d'une structure d'annuaire LDAP. Active Directory vous permet d'adapter le concept de hiérarchie de domaine utilisé pour le DNS au niveau de l'organisation. Il conserve les informations et les paramètres des organisations dans une base de données centrale et facile d'accès. Le serveur d'authentification Active Directory permet aux utilisateurs de s'authentifier sur un périphérique Firebox à l'aide de leurs informations d'identification réseau actuelles. Vous devez configurer votre Firebox et le serveur Active Directory pour que l'authentification Active Directory fonctionne correctement.

Lorsque vous configurez l'authentification Active Directory, vous pouvez spécifier un ou plusieurs domaines Active Directory que vos utilisateurs pourront sélectionner au moment de leur authentification. Vous pouvez ajouter un nombre illimité de domaines.

Pour chaque domaine, vous pouvez choisir jusqu'à deux Active Directory Servers : un serveur principal et un serveur de sauvegarde. Si le Firebox ne peut pas se connecter au serveur d'authentification principal après trois tentatives, le deuxième serveur est utilisé pour terminer les demandes d'authentification. Lorsque vous ajoutez un serveur Active Directory, vous avez la possibilité d'indiquer l'adresse IP ou le nom DNS de chaque serveur.

Si vous configurez plusieurs domaines Active Directory avec Single Sign-On (SSO), pour que les utilisateurs puissent sélectionner un domaine Active Directory disponible et s'authentifier, ils devront installer le SSO Client, ou vous devrez utiliser Event Log Monitor ou Exchange Monitor. Pour plus d'informations, consultez Comment fonctionne Active Directory SSO ? et Installer WatchGuard Active Directory SSO Client.

Si vos utilisateurs utilisent la méthode d'authentification Active Directory pour s'authentifier, leur nom unique (DN) et leur mot de passe sont hachés mais ne sont pas chiffrés. Pour utiliser l'authentification Active Directory en chiffrant les informations d'identification des utilisateurs, il faut sélectionner l'option LDAPS (LDAP over SSL). Lorsque vous utilisez LDAPS, le trafic entre le client LDAPS de votre Firebox et votre serveur Active Directory est sécurisé par un tunnel SSL. Si vous sélectionnez cette option, vous pouvez également choisir d'activer le client LDAPS pour valider le certificat du serveur Active Directory. Si vous décidez d'utiliser LDAPS en indiquant le nom DNS de votre serveur, assurez-vous que la base de recherche que vous spécifiez comprend le nom DNS de votre serveur.

Le serveur Active Directory peut se trouver sur n'importe quelle interface du Firebox. Vous pouvez également configurer le périphérique pour qu'il utilise un serveur Active Directory disponible via un tunnel VPN.

L'authentification PhoneFactor est un système d'authentification multi-facteurs qui utilise des appels téléphoniques pour déterminer l'identité des utilisateurs. PhoneFactor utilise plusieurs méthodes hors bande (appels téléphoniques, messages texte et notifications push) et un mot de passe OATH. C'est pourquoi il offre des options flexibles pour les utilisateurs et une plate-forme multi-facteurs de gestion.

Si vous utilisez l'authentification PhoneFactor avec votre serveur Active Directory, vous pouvez configurer la valeur de délai d'expiration dans les paramètres du serveur d'authentification Active Directory pour spécifier quand l'authentification PhoneFactor hors limites se produit. Pour l'authentification PhoneFactor, vous devez définir la valeur de délai d'expiration sur plus de 10 secondes.

Avant de commencer, vérifiez que les utilisateurs peuvent effectivement s'authentifier sur votre serveur Active Directory. Vous pouvez ajouter, modifier ou supprimer les domaines et les serveurs Active Directory définis dans la configuration de votre Firebox.

Ajouter un domaine et un serveur d'authentification Active Directory

Dans Fireware v12.3 ou versions supérieures, vous pouvez utiliser un assistant pour configurer un nouvel Active Directory Server. L'assistant configure automatiquement le serveur principal et les paramètres de la base de recherche sur la base du nom de domaine que vous indiquez.

Vous pouvez également ignorer l'assistant et configurer le serveur manuellement.

Dans Fireware v12.2.1 ou versions antérieures, vous devez configurer manuellement les paramètres d’Active Directory Server. Pour les instructions de configuration pour Fireware v12.1.1 et aux versions antérieures, consultez Configurer l’authentification Active Directory dans Fireware v12.1.1 et versions antérieures dans la Base de Connaissances WatchGuard.

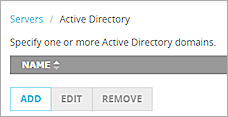

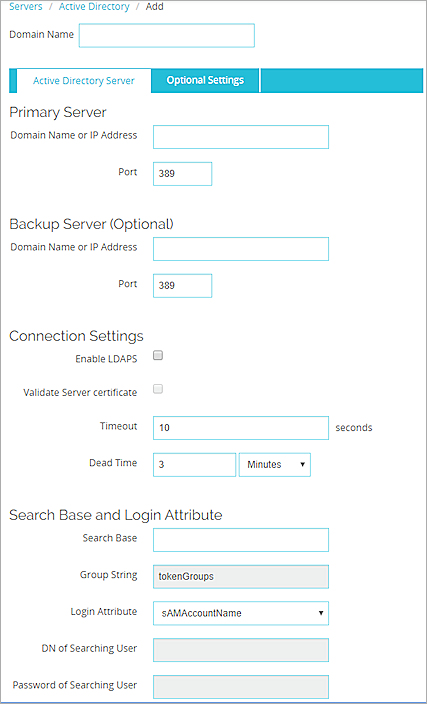

- Sélectionnez Authentification > Serveurs > Active Directory.

- Cliquez sur Ajouter.

L’assistant Active Directory s'ouvre. - Cliquez sur Suivant.

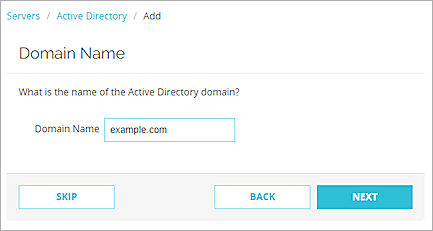

La page Nom de Domaine s'affiche. - Dans la zone de texte Nom de Domaine, spécifiez le nom du domaine Active Directory.

Le nom de domaine doit inclure un suffixe de domaine. Par exemple, entrez exemple.com et pas exemple.

- Cliquez sur Suivant.

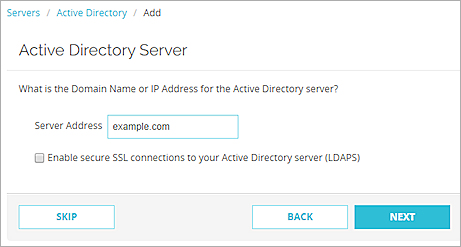

La page Serveur Active Directory s'affiche. - Dans la zone de texte Adresse du Serveur, saisissez l'adresse IP ou le nom de domaine du serveur Active Directory.

- (Facultatif) Pour activer les connexions SSL sécurisées à votre Active Directory Server, sélectionnez Activer les connexions SSL sécurisées pour votre Active Directory Server (LDAPS).

- Cliquez sur Suivant.

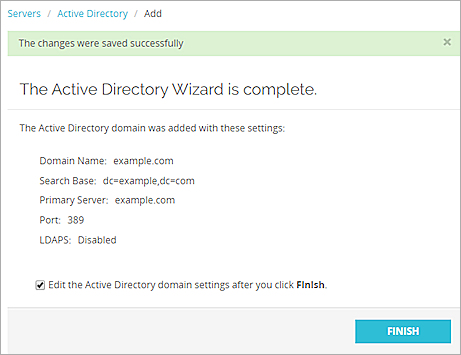

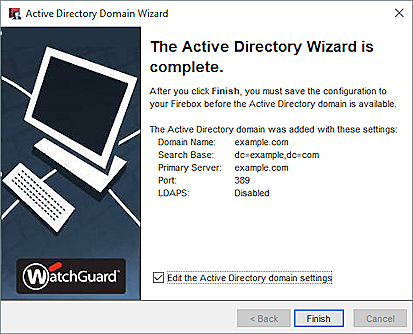

La dernière page de l'assistant s'affiche. - (Facultatif) Pour modifier la configuration d'Active Directory, sélectionnez la case à cocher Modifier les paramètres du domaine Active Directory lorsque vous cliquez sur Terminer.

- Cliquez sur Terminer.

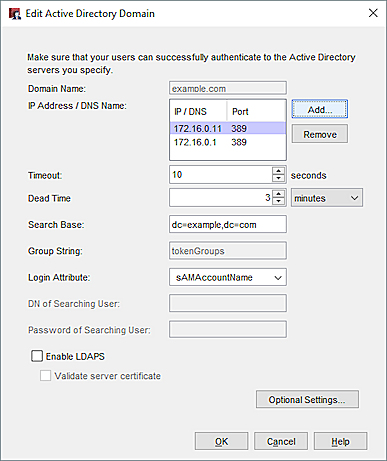

Si vous avez choisi de modifier les paramètres du domaine Active Directory, la page de configuration Active Directory s'affiche. Sinon, une liste d’Active Directory Servers apparaît.

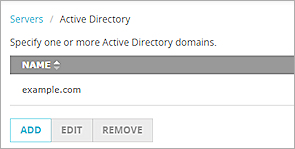

- Sélectionnez Authentification > Serveurs > Active Directory.

La liste Active Directory server s'affiche. - Pour ajouter un nouveau serveur, cliquez sur Ajouter.

L’Assistant Active Directory s'ouvre.

- Pour configurer manuellement le serveur, cliquez sur Ignorer.

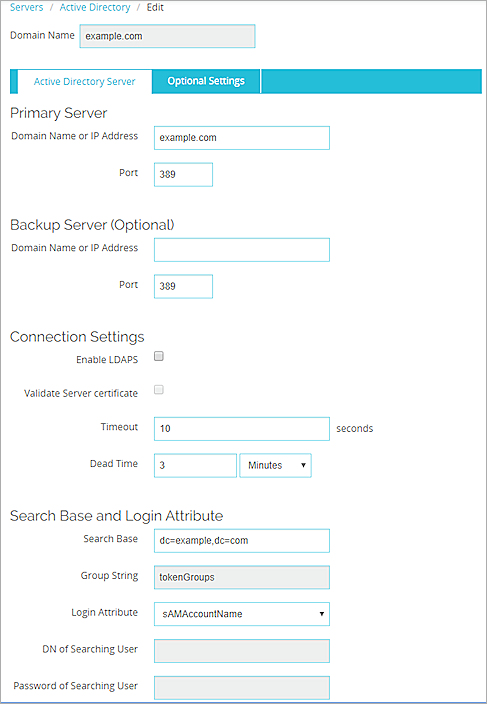

La configuration Active Directory s'ouvre.

- Dans la zone de texte Nom de domaine ou Adresse IP, entrez le nom de domaine ou l’adresse IP à utiliser pour cet Active Directory Server.

Le nom de domaine doit inclure un suffixe de domaine. Par exemple, entrez exemple.com et pas exemple. - Dans la zone de texte Port, saisissez un port.

Si votre Active Directory Server est un serveur de catalogue global, il est conseillé de modifier le port par défaut. Pour plus d'informations, consultez Changer le Port par Défaut du Serveur Active Directory. - (Facultatif) Dans la section Serveur de sauvegarde, entrez le nom de domaine ou l'adresse IP d'un serveur de sauvegarde, puis saisissez le port.

- (Facultatif) Pour activez les connexions SSL sécurisées au serveur Active Directory, sélectionnez la case à cocher Activer LDAPS.

Si vous avez sélectionné Activer LDAPS, une boîte de dialogue apparaît qui vous demande si vous souhaitez utiliser le port par défaut 636. Sélectionnez Oui ou Non. - (Facultatif) Pour vérifier la validité du certificat du serveur Active Directory, sélectionnez la case à cocher Valider le certificat du serveur.

- Dans la zone de texte Délai, entrez ou sélectionnez le nombre de secondes durant lesquelles le périphérique doit recevoir une réponse du serveur Active Directory avant de fermer la connexion et tenter de se reconnecter.

- Dans la zone de texte Temps Mort, entrez le délai au bout duquel un serveur inactif est défini comme de nouveau actif.

La valeur par défaut est 3 minutes. Dans Fireware v12.1.1 ou une version antérieure, la valeur par défaut est de 10 minutes. - Dans la liste déroulante Temps Mort, sélectionnez Minutes ou Heures pour définir la durée.

Lorsqu'un serveur d'authentification ne répond pas au bout d'un certain temps, il est marqué comme inactif. Les tentatives d'authentification supplémentaires ne s'appliquent pas à ce serveur tant qu'il n'est pas défini comme de nouveau actif. - Dans la zone de texte Base de recherche, entrez le point de départ de la recherche dans le répertoire. Astuce !Dans la zone de texte

Pour plus d'informations sur la manière d'utiliser une base de recherche afin de limiter les répertoires sur le serveur d'authentification dans lesquels le périphérique peut rechercher une correspondance d'authentification, voir Trouvez votre base de recherche Active Directory. - Si vous ne modifiez pas le schéma Active Directory, la Chaîne de groupe de sécurité en lecture seule est toujours tokenGroups. Si vous ne modifiez pas le schéma Active Directory, la Chaîne de groupe de sécurité en lecture seule est toujours tokenGroups.

- Dans la zone de texte liste déroulante Attribut de connexion, sélectionnez un attribut de connexion Active Directory à utiliser pour l'authentification. Cet attribut est le nom utilisé pour la liaison avec la base de données Active Directory. L'attribut de connexion par défaut est sAMAccountName. Si vous utilisez sAMAccountName, il n'est pas nécessaire de préciser la valeur des paramètres Nom unique de l'utilisateur qui effectue la recherche et Mot de passe de l'utilisateur qui effectue la recherche.

- Dans la zone de texte Nom unique de l'utilisateur qui effectue la recherche, entrez le nom unique d'une opération de recherche.

Si vous conservez l'attribut de connexion sAMAccountName, il n'est pas nécessaire d'entrer une valeur dans cette zone de texte.

Si vous modifiez l'attribut de connexion, vous devez ajouter une valeur dans le champ Nom unique de l'utilisateur qui effectue la recherche. Vous pouvez entrer n'importe quel nom unique, comme Administrateur, doté du privilège de recherche dans LDAP/Active Directory. Cependant, un nom unique d'utilisateur plus faible doté uniquement du privilège de recherche est généralement suffisant.

Par exemple : cn=Administrateur,cn=Utilisateurs,dc=exemple,dc=com - Dans la zone de texte Mot de passe de l'utilisateur qui effectue la recherche, entrez le mot de passe associé au nom unique d'une opération de recherche.

- Pour spécifier des attributs facultatifs pour le serveur LDAP principal, sélectionnez l'onglet Paramètres Facultatifs.

Pour plus d'informations sur la configuration des paramètres facultatifs, consultez À propos des paramètres Active Directory facultatifs.

- Cliquez sur Enregistrer.

- Cliquez sur

.

.

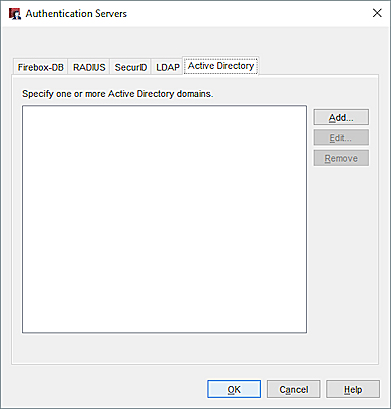

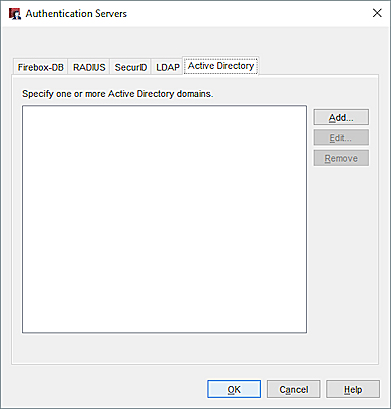

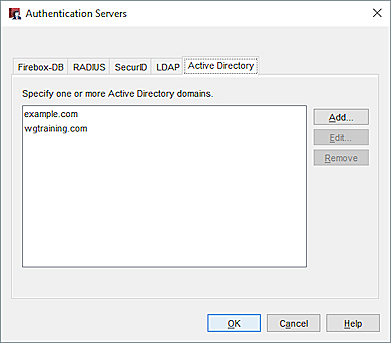

Ou sélectionnez Configurer > Authentification > Serveurs d'Authentification.

La boîte de dialogue Serveurs d'Authentification s'affiche. - Sélectionnez l'onglet Active Directory.

Les paramètres d'Active Directory apparaissent.

- Cliquez sur Ajouter.

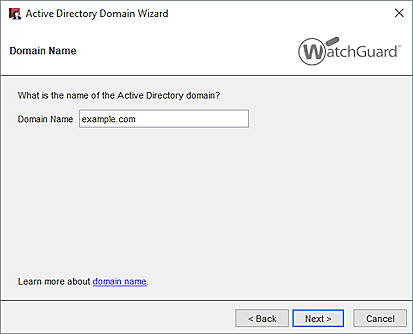

L’Assistant Domaine Active Directory s'ouvre.

- Cliquez sur Suivant.

La boîte de dialogue Nom de Domaine s'affiche.

- Dans la zone de texte Nom de Domaine, spécifiez le nom du domaine Active Directory.

- Cliquez sur Suivant.

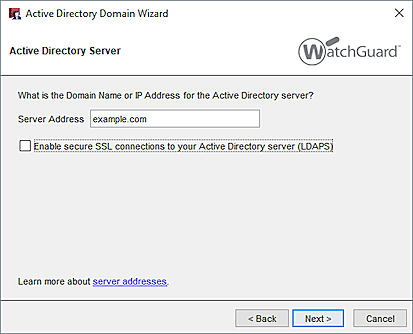

La page Serveur Active Directory s'affiche. - Dans la zone de texte Adresse du Serveur, saisissez l'adresse IP ou le nom de domaine du serveur Active Directory.

- (Facultatif) Pour activer les connexions SSL sécurisées à votre Active Directory Server, sélectionnez Activer les connexions SSL sécurisées pour votre Active Directory Server (LDAPS).

- Cliquez sur Suivant.

La page finale de l'assistant s'affiche.

- (Facultatif) Pour modifier la configuration d'Active Directory, sélectionnez la case à cocher Modifier les paramètres du domaine Active Directory.

- Cliquez sur Terminer.

Si vous avez choisi de modifier les paramètres du domaine Active Directory, la configuration Active Directory s'affiche. Sinon, une liste d’Active Directory Servers apparaît.

- Sélectionnez Configuration > Authentification > Serveurs d'authentification > Active Directory.

La liste Active Directory server s'affiche. - Cliquez sur Ajouter.

- Dans l'assistant qui s'affiche, cliquez sur Ignorer pour configurer manuellement le serveur.

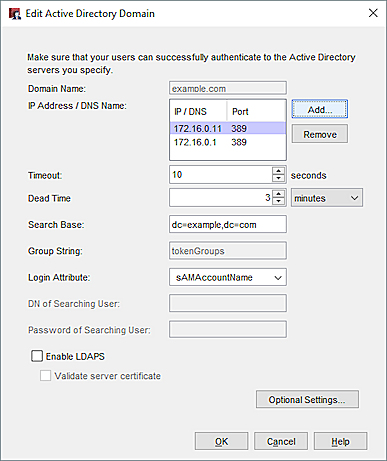

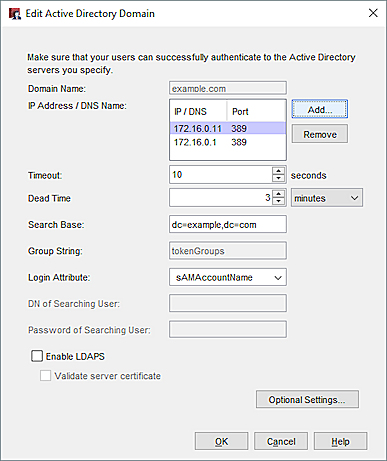

La boîte de dialogue Ajouter un Domaine Active Directory s'affiche. - Dans la zone de texte Nom de domaine, entrez le nom de domaine à utiliser pour cet Active Directory Server.

Le nom de domaine doit inclure un suffixe de domaine. Par exemple, entrez exemple.com et pas exemple. - Cliquez sur Ajouter.

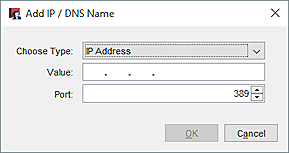

La boîte de dialogue Ajouter une adresse IP ou un nom DNS s'affiche.

- Dans la liste déroulante Choisir le Type, sélectionnez Adresse IP ou Nom DNS.

- Dans la zone de texte Valeur, saisissez l'adresse IP ou le nom DNS de ce serveur Active Directory.

- Dans la zone de texte Port, entrez ou sélectionnez le numéro de port TCP du périphérique à utiliser pour la connexion au serveur Active Directory.

Le numéro de port par défaut est 389. Si vous activez LDAPS, vous devez sélectionner le port 636.Si votre Active Directory Server est un serveur de catalogue global, il est conseillé de modifier le port par défaut. Pour plus d'informations, consultez Changer le Port par Défaut du Serveur Active Directory.

- Cliquez sur OK.

L'adresse IP ou le nom DNS que vous avez ajouté(e) apparaît dans la boîte de dialogue Ajouter un domaine Active Directory.

- Pour ajouter un autre serveur Active Directory à ce domaine, répétez les étapes 5 à 9. Vous pouvez ajouter jusqu'à deux serveurs.

Vérifiez que le secret partagé est le même sur tous les Active Directory Servers spécifiés.

- Dans la zone de texte Délai, entrez ou sélectionnez le nombre de secondes durant lesquelles le périphérique doit recevoir une réponse du serveur Active Directory avant de fermer la connexion et tenter de se reconnecter.

- Dans la zone de texte Temps Mort, entrez ou sélectionnez le délai au bout duquel un serveur inactif est défini comme de nouveau actif.

La valeur par défaut est de 3 minutes. Dans Fireware v12.1.1 ou une version antérieure, la valeur par défaut est de 10 minutes. - Dans la liste déroulante Temps Mort, sélectionnez minutes ou heures pour définir la durée. Lorsqu'un serveur d'authentification ne répond pas au bout d'un certain temps, il est marqué comme inactif. Les tentatives d'authentification supplémentaires ne s'appliquent pas à ce serveur tant qu'il n'est pas défini comme de nouveau actif.

- Dans la zone de texte Base de recherche, entrez le point de départ de la recherche dans le répertoire.

Le format standard du paramètre de base de recherche est le suivant : ou=<nom de l'unité organisationnelle>,dc=<première partie du nom unique du serveur>,dc=<toute partie du nom unique du serveur s'affichant après le point>

Pour appliquer des limites aux répertoires du serveur d'authentification que le périphérique explore pour établir une correspondance d'authentification, vous pouvez définir une base de recherche. Il est recommandé de définir la racine du domaine comme base de recherche. Cela vous permet de trouver tous les utilisateurs et tous les groupes de sécurité auxquels ceux-ci appartiennent.

Pour plus d'informations, consultez Trouver Votre Base de Recherche Active Directory.

- Dans la zone de texte Chaîne de groupe, entrez la chaîne d'attributs utilisée pour conserver des informations de groupe de sécurité d'utilisateurs sur le serveur Active Directory. Si vous ne modifiez pas le schéma Active Directory, la chaîne de groupe de sécurité est toujours tokenGroups.

- Dans la zone de texte Attribut de connexion, entrez ou sélectionnez un attribut de connexion Active Directory à utiliser pour l'authentification.

Cet attribut est le nom utilisé pour la liaison avec la base de données Active Directory. L'attribut de connexion par défaut est sAMAccountName. Si vous utilisez sAMAccountName, il n'est pas nécessaire de préciser la valeur des paramètres Nom unique de l'utilisateur qui effectue la recherche et Mot de passe de l'utilisateur qui effectue la recherche.

- Dans la zone de texte Nom unique de l'utilisateur qui effectue la recherche, entrez le nom unique d'une opération de recherche.

Si vous conservez l'attribut de connexion sAMAccountName, il n'est pas nécessaire d'entrer une valeur dans cette zone de texte.

Si vous modifiez l'attribut de connexion, vous devez ajouter une valeur dans le champ Nom unique de l'utilisateur qui effectue la recherche. Vous pouvez entrer n'importe quel nom unique, comme Administrateur, doté du privilège de recherche dans LDAP/Active Directory. Cependant, un nom unique d'utilisateur plus faible doté uniquement du privilège de recherche est généralement suffisant.

Par exemple : cn=Administrateur,cn=Utilisateurs,dc=exemple,dc=com - Dans la zone de texte Mot de passe de l'utilisateur qui effectue la recherche, entrez le mot de passe associé au nom unique d'une opération de recherche.

- Pour activez les connexions SSL sécurisées au Active Directory Server, sélectionnez la case à cocher Activer LDAPS.

- Si vous avez activé LDAPS sans toutefois avoir défini la valeur Port sur le port par défaut de LDAPS, une boîte de dialogue avec un message concernant le port apparaît. Pour utiliser le port par défaut, cliquez sur Oui. Pour utiliser le port que vous avez précisé, cliquez sur Non

- Pour vérifier la validité du certificat du serveur Active Directory, sélectionnez la case à cocher Valider le certificat du serveur.

- Pour spécifier des attributs facultatifs pour le serveur LDAP principal, cliquez sur Paramètres facultatifs.

Pour plus d'informations sur la manière de configurer les paramètres facultatifs, consultez la section suivante de cette rubrique.

- Pour ajouter un autre domaine Active Directory, répétez les Étapes 2 à 22. Vérifiez que le secret partagé est le même sur tous les domaines Active Directory spécifiés.

- Cliquez sur OK.

- Enregistrez le Fichier de Configuration..

À propos des paramètres Active Directory facultatifs

Fireware peut obtenir des informations supplémentaires du serveur d'annuaire (LDAP ou Active Directory) lors de la lecture de la liste d'attributs figurant dans la réponse à la recherche du serveur. Cela vous permet d'utiliser le serveur d'annuaire pour attribuer des paramètres supplémentaires aux sessions de l'utilisateur authentifié, notamment des délais d'attente et des adresses Mobile VPN with IPSec. Étant donné que les données proviennent d'attributs LDAP associés à des objets d'utilisateur individuel, vous n'êtes pas limité aux paramètres globaux spécifiés dans le fichier de configuration du périphérique. Vous pouvez définir ces paramètres pour chaque utilisateur individuel.

Pour plus d'informations, consultez Utiliser les Paramètres Active Directory ou LDAP Facultatifs.

Tester la connexion au serveur

Pour vérifier que votre Firebox peut se connecter à votre Active Directory Server et réussit à authentifier vos utilisateurs, vous pouvez tester la connexion à votre serveur d'authentification dans Fireware Web UI. Vous pouvez aussi utiliser cette fonction pour déterminer si un utilisateur spécifique est authentifié et pour obtenir des informations sur le groupe d'authentification pour cet utilisateur.

Vous pouvez tester la connexion à votre serveur d'authentification avec l'une de ces méthodes :

- Allez sur la page Serveurs d'Authentification pour votre serveur

- Naviguez directement jusqu'à la page Connexion au Serveur, dans Fireware Web UI

- Connectez-vous au Portail d'Authentification sur le port 4100

Pour naviguer jusqu'à la page Connexion au serveur à partir de la page Serveurs d'authentification :

- Cliquez sur Tester la connexion pour LDAP et Active Directory.

La page Connexion au Serveur s'affiche. - Suivez les instructions de la rubrique Connexion du Serveur pour tester la connexion à votre serveur.

Pour des instructions sur la manière de naviguer directement jusqu'à la page Connexion au serveur dans Fireware Web UI, consultez Connexion du Serveur.

Pour vous connecter au Portail d'Authentification afin de vérifier que l'authentification fonctionne, allez sur https://[adresse IP Firebox]:4100.

Modifier un domaine Active Directory existant

Lorsque vous modifiez les paramètres d'un domaine Active Directory, vous pouvez changer tous les détails du domaine, à l'exception des noms de domaine des serveurs Active Directory configurés dans le domaine. Pour modifier le nom d'un domaine, vous devez supprimer le serveur avec le mauvais nom et ajouter un nouveau serveur.

- Dans la liste Domaines Active Directory, sélectionnez le serveur à modifier.

- Cliquez sur Modifier.

La page Active Directory/Modifier s'ouvre.

- Pour ajouter une adresse IP ou un nom DNS au serveur de ce domaine, suivez les instructions de la section précédente.

- Mettez à jour les paramètres du Active Directory Server.

- Dans la liste Domaines Active Directory, sélectionnez le serveur à modifier.

- Cliquez sur Modifier.

La boîte de dialogue Modifier un domaine Active Directory s'ouvre.

- Pour ajouter une adresse IP ou un nom DNS au serveur de ce domaine, cliquez sur Ajouter et suivez les instructions de la section précédente.

- Pour retirer une adresse IP ou un nom DNS du serveur de ce domaine, sélectionnez la valeur dans la liste Adresse IP/Nom DNS et cliquez sur Supprimer.

- Mettez à jour les paramètres du Active Directory Server.

Supprimer un domaine Active Directory

Pour supprimer un domaine Active Directory à partir de la page Serveurs d'authentification de Fireware Web UI :

- Dans la liste déroulante Serveur, sélectionnez Active Directory.

La page Active Directory s'ouvre. - Dans la liste Domaines Active Directory, sélectionnez le domaine à supprimer.

- Cliquez sur Supprimer.

Un message de configuration apparaît. - Cliquez sur Oui.

Le serveur est supprimé de la liste.

Pour supprimer un domaine Active Directory à partir de la boîte de dialogue Serveurs d'authentification de Policy Manager :

- Dans la liste Domaines Active Directory, sélectionnez le domaine à supprimer.

- Cliquez sur Supprimer.

Un message de configuration apparaît. - Cliquez sur Oui.

Le serveur est supprimé de la liste.