Un modèle de sécurité est un ensemble d'informations de configuration utilisé lors de la création de tunnels VPN. Lorsque vous appliquez des modèles de sécurité, vous n'avez pas besoin de créer de nouveaux paramètres de sécurité à chaque fois que vous créez un tunnel. Ces modèles comprennent des paramètres de Phase 1 et de Phase 2 qui utilisent les algorithmes de chiffrement SHA1-AES256-DH5 et SHA2-AES256-DH5.

Pour de plus amples informations relatives aux paramètres de phase 1 et de phase 2 , consultez Configurer les Paramètres IPSec de Phase 1 et Configurer les Paramètres de Phase 2.

Des modèles de sécurité prédéfinis gérés sont fournis pour tous les types de chiffrement disponibles. Vous pouvez vous servir de ces paramètres pour créer des tunnels sécurisés qui fonctionnent correctement avec la plupart des réseaux. Cependant, si votre réseau nécessite des configurations spéciales, vous pouvez modifier ces modèles existants ou en créer de nouveaux :

- SHA1-AES256-DH5 (Prédéfini)

- SHA2-AES256-DH5 (Prédéfini)

Si vous avez un Management Server WSM v11.11 ou une version antérieure, les modèles de sécurité prédéfinis ne sont pas disponibles. Mais les modèles par défaut suivants sont disponibles :

- Moyenne

- Moyen avec Authentification

- Fort avec authentification

Si vous mettez à niveau le Management Server à v11.11.1 ou une version ultérieure, les modèles par défaut sont toujours disponibles, et les Modèles de Sécurité Prédéfinis sont ajoutés à la liste des Modèles de Sécurité. Pour un nouveau Management Server v11.11.1 et une version ultérieure, seuls les Modèles de Sécurité Prédéfinis sont disponibles. Les Modèles de Sécurité qui sont disponibles sur votre Management Server apparaissent dans l'arborescence Modèles de Sécurité et sur la page Modèles de Sécurité. Les modèles Prédéfinis sont désignés par une icône de clé rouge et les modèles par défaut plus anciens sont désignés par une icône de clé dorée.

Exemple de la page Modèle de Sécurité pour la nouvelle installation d'un Management Server v11.11.1 ou une version ultérieure

Exemple de la page Modèles de Sécurité pour un Management Server mis à niveau à la version v11.11.1 ou une version ultérieure

Pour ajouter un modèle de sécurité :

- Dans l'onglet Gestion des Périphériques, cliquez sur

.

.

Ou sélectionnez Modifier > Insérer un modèle de sécurité.

Ou, dans l'arborescence Management Server, sélectionnez VPN Gérés > Modèles de Sécurité et cliquez sur Ajouter.

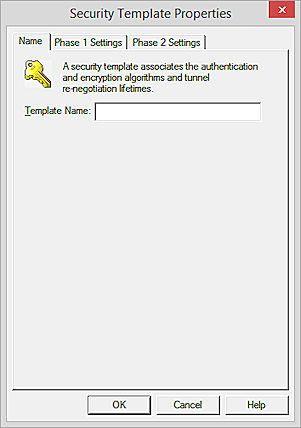

La boîte de dialogue Modèle de sécurité apparaît.

- Dans la zone de texte Nom du modèle, entrez le nom du modèle.

C'est le nom qui apparaît dans la liste Modèles de sécurité et dans Add VPN Wizard. - Sélectionnez l'onglet Paramètres de Phase 1.

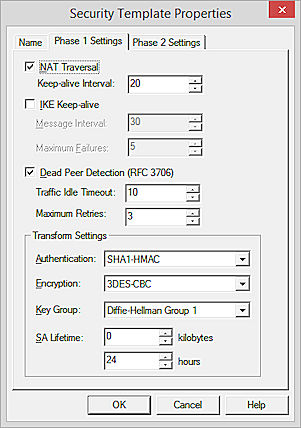

- Pour créer un tunnel BOVPN entre le Firebox et un autre périphérique situé derrière un périphérique NAT, cochez la case Parcours NAT.

Le parcours NAT ou l'encapsulation UDP permettent d'acheminer le trafic vers les destinations correctes lorsqu'un périphérique n'a pas d'adresse IP publique.

Pour modifier l'intervalle de conservation d'activité du Parcours NAT par défaut, dans la zone de texte Intervalle de conservation d'activité, saisissez ou sélectionnez le nombre de secondes devant s'écouler avant l'envoi du message de conservation d'activité NAT. - Si aucun des deux périphériques ne prend en charge la Détection DPD (Dead Peer Detection) et s'il s'agit de deux Firebox, cochez la case Conservation d'activité IKE pour que le Firebox puisse envoyer des messages à son pair IKE et maintenir le tunnel VPN ouvert.

- Pour définir le paramètre Intervalle entre les messages, tapez ou sélectionnez le nombre de secondes.

- Pour définir le nombre maximum de fois que le Firebox doit tenter d'envoyer un message de conservation d'activité IKE avant d'essayer à nouveau de négocier la Phase 1, entrez ou sélectionnez le nombre de tentatives souhaitées dans le champ Nombre d'échecs max.

- Si l'autre endpoint VPN le permet, activez la case à cocher Détection DPD (Dead Peer Detection).

- Pour définir la durée durant laquelle le Firebox attend avant d'envoyer une requête au pair distant lorsqu'un paquet attend d'être envoyé au pair et qu'aucun trafic n'a été reçu de lui, saisissez la durée dans la zone de texte Délai d'Inactivité du Trafic.

- Pour spécifier le nombre de fois où le Firebox tente de contacter le pair distant avant qu'il renégocie la connexion de Phase 1, dans la zone de texte Nombre maximal de tentatives, saisissez ou sélectionnez le nombre de tentatives.

N'activez pas la conservation d'activité IKE et la détection DPD (Dead Peer Detection) en même temps.

- Dans la liste déroulante Authentification, sélectionnez la méthode d'authentification.

- Dans la liste déroulante Chiffrement, sélectionnez la méthode de chiffrement.

- Dans la liste déroulante Groupe de clés, sélectionnez un groupe Diffie-Hellman.

Les groupes Diffie-Hellman déterminent la force de la clé principale utilisée dans le processus d'échange de clés. Les groupes portant un numéro supérieur sont plus sûrs, mais il faut plus de temps pour créer les clés.

Pour plus d'informations, consultez À propos des Groupes Diffie-Hellman. - Pour modifier la durée de vie de l'association de sécurité (SA), tapez ou sélectionnez un nombre dans les zones de texte Durée de vie de la SA pour définir le délai ou le trafic devant s'écouler avant l'expiration de l'association de sécurité. Pour ne définir aucune limite, tapez ou sélectionnez la valeur 0 (zéro).

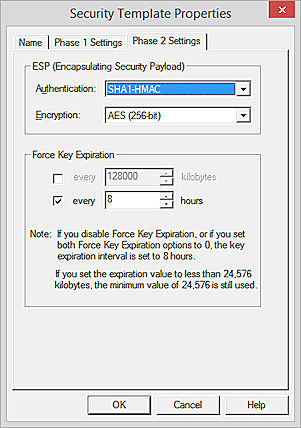

- Sélectionnez l'onglet Paramètres de phase 2.

- Dans la liste déroulante Authentification, sélectionnez la méthode d'authentification de la phase 2.

- Dans la liste déroulante Chiffrement, sélectionnez la méthode de chiffrement.

- Pour que les endpoints de passerelle génèrent et échangent de nouvelles clés après un certain laps de temps ou le passage d'un certain volume de trafic, activez la case à cocher Forcer l'expiration de la clé. Sélectionnez la durée et le nombre de kilo-octets à l'issue desquels la clé expirera.

Si l'option Forcer l'expiration de la clé est désactivée, ou si elle est activée mais que les paramètres d'expiration par délai et par nombre de kilo-octets ont tous deux une valeur de zéro, le Firebox utilise par défaut un délai d'expiration de clé de 8 heures.

La durée d'expiration maximum est d'un an. - Cliquez sur OK.