Interface Virtuelle BOVPN de Routage Dynamique vers Amazon Web Services (AWS)

Pour les connexions VPN à AWS, nous vous recommandons de configurer une interface virtuelle BOVPN sur le Firebox au lieu d'un BOVPN. Vous pouvez utiliser un routage statique ou dynamique.

Dans cet exemple, nous montrons une configuration VPN avec :

- Routage dynamique BGP

- Une interface physique externe de Firebox

- Deux interfaces virtuelles BOVPN Firebox

- Une passerelle AWS avec deux adresses IP pour le basculement

AWS ne prend pas en charge l'OSPF.

Configurer AWS

Une configuration VPN AWS comprend une passerelle privée virtuelle avec deux adresses IP externes pour la redondance. AWS détermine automatiquement quelle adresse IP est l'adresse IP principale.

Le basculement entre les adresses IP externes est activé par défaut. Si l'adresse IP externe AWS principale n'est pas disponible, le trafic VPN bascule automatiquement sur l'autre adresse IP AWS externe.

Pour des instructions détaillées sur la configuration des paramètres VPN AWS, consultez le Guide de l'Utilisateur du Virtual Private Cloud d'Amazon.

Télécharger le fichier de configuration AWS

Avant de configurer le Firebox, téléchargez le fichier de configuration depuis votre compte AWS :

- Connectez-vous à la Console de Gestion AWS à l'adresse https://aws.amazon.com/console.

- Cliquez pour développer Tous les Services.

- Dans la section Réseau et Diffusion de Contenu, cliquez sur VPC.

- Dans le menu de navigation, dans la section Réseau Privé Virtuel, cliquez sur Connexions VPN Site à Site.

- Cochez la case pour la connexion.

- Cliquez sur Télécharger la Configuration.

- Dans la liste déroulante Fournisseur, sélectionnez WatchGuard, Inc.

- Dans la liste déroulante Logiciel, sélectionnez Fireware OS 11.12.2 +.

- Cliquez sur Télécharger.

Un fichier .txt est téléchargé sur votre ordinateur. - Ouvrez le fichier .txt dans un éditeur de texte.

Trouver les adresses IP et clés pré-partagées AWS

Le fichier de configuration .txt contient les clés pré-partagées, des adresses IP de passerelle pour Tunnel 1 et Tunnel 2 AWS et des routes vers le réseau approuvé (privé) de votre VPC AWS.

Vous pouvez également trouver les adresses IP dans votre configuration AWS :

- Pour les adresses IP de passerelle, sélectionnez Réseau privé virtuel > Connexions VPN site à site> [nom].

- Pour les routes, sélectionnez Virtual Private Cloud > Sous-réseaux ou Virtual Private Cloud > Tables de Routage.

Pour cet exemple, la configuration AWS utilise les adresses IP suivantes :

- Adresse de la Passerelle Client — 203.0.113.2 (interface externe sur le Firebox )

- Connexions VPN :

- Tunnel 1 — 198.51.100.2 (première adresse IP de la passerelle virtuelle privée AWS)

- Tunnel 2 — 192.0.2.2 (seconde adresse IP de la passerelle virtuelle privée AWS)

- Route statique — 10.0.1.0/24 (réseau approuvé du Firebox)

ID de Passerelle — 203.0.113.2 (interface externe du Firebox)

Adresse IP de passerelle distante — 198.51.100.2 (première adresse IP de la passerelle virtuelle privée AWS)

ID de passerelle distante — 198.51.100.2 (première adresse IP de la passerelle virtuelle privée AWS)

Route VPN pour le VPC

- Adresses IP extérieures :

- Passerelle Client — 203.0.113.2 (interface externe sur le Firebox)

- Passerelle Virtuelle Privée — 198.51.100.2 (première adresse IP de la passerelle virtuelle privée AWS)

- Adresses IP intérieures :

- Passerelle Client — 169.254.11.254/30 (adresse IP d'interface virtuelle de la première interface virtuelle sur le Firebox) Astuce!

- Passerelle Virtuelle Privée — 169.254.11.253 (adresse IP de la première interface virtuelle du VPN AWS)

- BGP :

- Adresse IP Voisine — 169.254.11.254

- ASN Passerelle Client — 10001 (l'ASN BGP ASN du Firebox)

- Adresses IP extérieures :

- Passerelle Client — 203.0.113.2 (interface externe sur le Firebox)

- Passerelle Virtuelle Privée — 192.0.2.2 (seconde adresse IP de la passerelle virtuelle privée AWS)

- Adresses IP intérieures :

- Passerelle Client — 169.254.9.162/30 (adresse IP d'interface virtuelle de la seconde interface virtuelle sur le Firebox) Astuce !

- Passerelle Virtuelle Privée — 169.254.9.161 (adresse IP pour la seconde interface virtuelle du VPN AWS)

- BGP

- Adresse IP Voisine — 169.254.9.162

- ASN Passerelle Client — 10001 (l'ASN BGP ASN du Firebox)

Configurer le Firebox

Pour cet exemple, le Firebox possède une interface externe et un réseau approuvé :

| Interface | Type | Nom | Adresse IP |

|---|---|---|---|

| 0 | Externe | Externe | 203.0.113.2/24 |

| 1 | Approuvé | Approuvé | 10.0.1.1/24 |

Ajouter les interfaces BOVPN virtuelles

Pour configurer une passerelle redondante qui utilise les deux adresses IP externes d'AWS, vous devez configurer deux interfaces virtuelles BOVPN.

- Sélectionnez VPN > Interfaces Virtuelles BOVPN.

- Cliquez sur Ajouter.

- Dans la zone de texte Nom de l'interface, saisissez un nom qui décrit cette interface virtuelle. Dans notre exemple, nous utilisons toAWS-1.

- Dans la liste déroulante Type d'Endpoint Distant, sélectionnez VPN en Nuage ou Passerelle Tierce.

- Dans la liste déroulante Famille d'Adresses de Passerelle, sélectionnez Adresses IPv4. AWS ne prend pas en charge l'IPv6 pour les tunnels VPN.

- Pour la méthode d'informations d'identification, sélectionnez Utiliser une Clé Pré-partagée.

- Spécifiez la clé pré-partagée incluse dans le fichier de configuration VPN AWS pour Tunnel IPSec #1. AWS prend uniquement en charge la méthode d'authentification par clé pré-partagée pour les VPN site à site.

- Dans la section Endpoints de Passerelle, cliquez sur Ajouter.

La boîte de dialogue Paramètres des Endpoints de Passerelle apparaît. - Dans la liste déroulante Physique, sélectionnez Externe.

- Dans la liste déroulante Adresse IP de l'Interface, sélectionnez Adresse d'Interface Principale IPv4.

- Sélectionnez Par adresse IP.

- Dans la zone de texte adjacente, saisissez l'adresse IP de l'interface externe du Firebox. Dans notre exemple, nous utilisons 203.0.113.2.

- Sélectionnez l'onglet Passerelle Distante.

- Sélectionnez Adresse IP statique.

- Dans la zone de texte adjacente, saisissez la première adresse IP de la passerelle privée virtuelle AWS. Dans notre exemple, nous utilisons 198.51.100.2.

- Sélectionnez VPN > Interfaces Virtuelles BOVPN.

- Cliquez sur Ajouter.

- Dans la zone de texte Nom de l'interface, saisissez un nom qui décrit cette interface virtuelle. Dans notre exemple, nous utilisons toAWS-2.

- Dans la liste déroulante Type d'Endpoint Distant, sélectionnez VPN en Nuage ou Passerelle Tierce.

- Dans la liste déroulante Famille d'Adresses de Passerelle, sélectionnez Adresses IPv4. AWS ne prend pas en charge l'IPv6 pour les tunnels VPN.

- Pour la méthode d'informations d'identification, sélectionnez Utiliser une Clé Pré-partagée.

- Spécifiez la clé pré-partagée incluse dans le fichier de configuration VPN AWS pour Tunnel IPSec #2. AWS prend uniquement en charge la méthode d'authentification par clé pré-partagée pour les VPN site à site.

- Dans la section Endpoints de Passerelle, cliquez sur Ajouter.

La boîte de dialogue Paramètres des Endpoints de Passerelle apparaît. - Dans la liste déroulante Physique, sélectionnez Externe.

- Dans la liste déroulante Adresse IP de l'Interface, sélectionnez Adresse d'Interface Principale IPv4.

- Sélectionnez Par adresse IP.

- Dans la zone de texte adjacente, saisissez l'adresse IP de l'interface externe du Firebox. Dans notre exemple, nous utilisons 203.0.113.2.

- Sélectionnez l'onglet Passerelle Distante.

- Sélectionnez Adresse IP statique.

- Dans la zone de texte adjacente, saisissez la première adresse IP de la passerelle privée virtuelle AWS. Dans notre exemple, nous utilisons 192.0.2.2.

- Cliquez sur OK.

Configurer l'adresse IP et le masque de réseau de l'interface virtuelle

- Sélectionnez l'onglet Routes VPN.

- Sélectionnez Attribuer des adresses IP d'interface virtuelle.

- Dans la zone de texte Adresse IP locale, entrez l'adresse IP. Dans notre exemple, nous utilisons 169.254.11.254.

Dans le fichier de configuration VPN AWS de la section Tunnel IPSec #1 , il s'agit de l'adresse IP de la Passerelle Client Intérieure. - Dans la zone de texte Adresse IP ou masque de réseau du pair, saisissez le masque de réseau. Le masque réseau attribué par AWS est toujours /30 (255.255.255.252).

Dans le fichier de configuration VPN AWS de la section Tunnel IPSec #1, il s'agit du masque de réseau de la Passerelle Client Intérieure.

- Sélectionnez l'onglet Routes VPN.

- Sélectionnez Attribuer des adresses IP d'interface virtuelle.

- Dans la zone de texte Adresse IP locale, entrez l'adresse IP. Dans notre exemple, nous utilisons 169.254.9.162.

Dans le fichier de configuration VPN AWS de la section Tunnel IPSec #2, il s'agit de l'adresse IP de la Passerelle Client Intérieure. - Dans la zone de texte Adresse IP ou masque de réseau du pair, saisissez le masque de réseau. Le masque réseau attribué par AWS est toujours /30 (255.255.255.252).

Dans le fichier de configuration VPN AWS de la section Tunnel IPSec #2, il s'agit du masque de réseau de la Passerelle Client Intérieure.

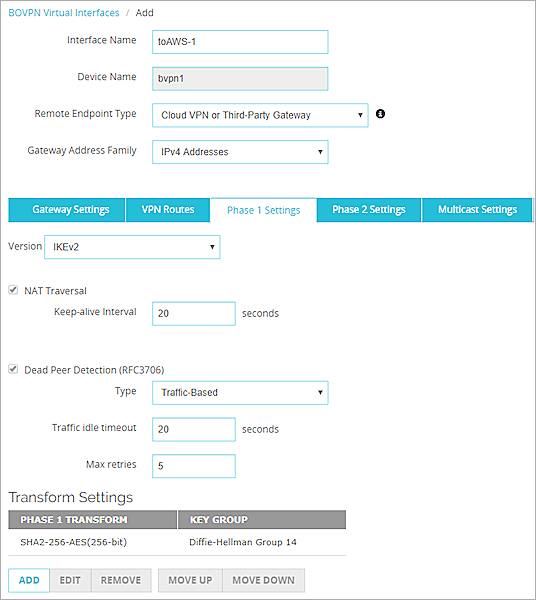

Configurer les Paramètres de Phase 1 et de Phase 2

Durant les négociations VPN, AWS identifie les paramètres d'authentification et l'algorithme de chiffrement du Firebox. Si AWS prend en charge ces paramètres, AWS utilise automatiquement les mêmes paramètres. AWS prend en charge des propositions spécifiques. Vous ne pouvez pas modifier la configuration AWS pour spécifier différentes propositions.

- Sélectionnez l'onglet Paramètres de Phase 1.

- Dans la liste déroulante Version, sélectionnez IKEv2. AWS prend également en charge l'IKEv1.

- Dans la section Paramètres de transformation, cliquez sur Ajouter.

La boîte de dialogue Paramètres de transformation s'affiche. - Dans la liste déroulante Authentification, sélectionnez SHA2-256. AWS prend également en charge le SHA-1.

- Dans la liste déroulante Chiffrement, sélectionnez AES (256 bits). AWS prend également en charge l'AES (128 bits).

- Dans la liste déroulanteGroupe Diffie-Hellman, sélectionnez 14. AWS prend également en charge les groupes 2, 15, 19 et 20.

- Cliquez sur OK et laissez tous les autres paramètres de Phase 1 à leur valeur par défaut.

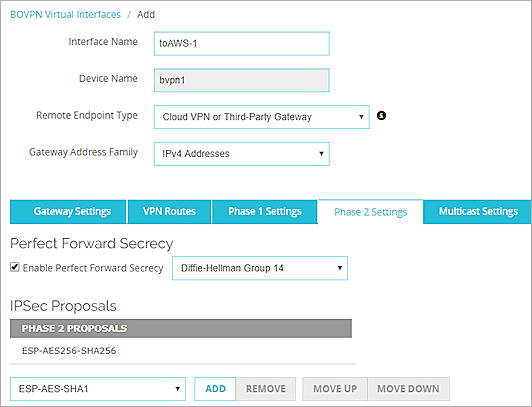

- Sélectionnez Activer Perfect Forward Secrecy.

- Dans la liste déroulante, sélectionnez Groupe Diffie-Hellman 14.

Les groupes 1, 2, 5, 15, 19 et 20 sont également pris en charge. - Dans la liste déroulante Propositions IPSec, sélectionnez ESP-AES256-SHA256.

SHA1 et AES128 sont également pris en charge. - Répétez ces étapes pour configurer les paramètres de phase 2 pour la deuxième interface virtuelle BOVPN.

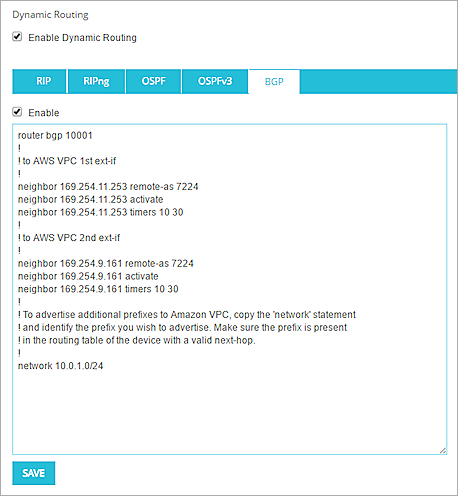

Spécifier les commandes BGP

L'ASN BGP AWS et l'adresse IP virtuelle (l'adresse du pair BGP) sont définies par AWS et ne peuvent pas être modifiées.

- Sélectionnez Réseau > Routage Dynamique.

- Sélectionnez Activer le routage dynamique.

- Sélectionnez l'onglet BGP.

- Spécifiez les commandes BGP. Dans notre exemple, nous indiquons les commandes suivantes :

router bgp 65534

!

! to AWS VPC 1st ext-if

!

neighbor 169.254.11.253 remote-as 7224

neighbor 169.254.11.253 activate

neighbor 169.254.11.253 timers 10 30

!

! to AWS VPC 2nd ext-if

!

neighbor 169.254.9.161 remote-as 7224

neighbor 169.254.9.161 activate

neighbor 169.254.9.161 timers 10 30

!

! Pour publier des préfixes supplémentaires sur Amazon VPC, copiez la commande 'réseau'

! et identifiez le préfixe que vous voulez publier. Assurez-vous que le préfixe est présent

! dans la table de routage du périphérique avec un saut suivant valide.

!

network 10.0.1.0/24

Si vous configurez plusieurs réseaux approuvés sur votre Firebox, et que vous souhaitez qu'AWS apprenne la route d'un réseau approuvé supplémentaire, utilisez une commande réseau supplémentaire. Par exemple :

network 10.0.1.0/24

réseau 10.15.2.0/24

Voir Également

Interface Virtuelle BOVPN de Routage Statique vers Amazon Web Services (AWS)