Un tunnel de Branch Office Virtual Private Network (BOVPN) est un moyen sécurisé d'échanger des données via Internet entre des réseaux ou entre un hôte et un réseau. Cette rubrique explique comment utiliser Fireware Web UI pour configurer un tunnel BOVPN entre deux Firebox.

Pour le même exemple configuré dans Policy Manager, consultez Configurer un VPN entre Deux Périphériques Fireware (WSM).

- À propos des Tunnels Branch Office VPN IPSec Manuels

- Configurer des Passerelles BOVPN Manuelles

- Configurer des Tunnels BOVPN Manuels

Déterminer les paramètres d'Adresse IP et de Tunnel

Avant de créer un tunnel BOVPN manuel, nous vous recommandons de déterminer quelles adresses IP et paramètres utiliser. Cette rubrique comporte une liste qui peut vous aider à planifier.

Dans cet exemple, les deux endpoints ont une adresse IP externe statique. Pour plus d'informations sur les tunnels BOVPN vers des périphériques ayant une adresse IP externe dynamique, consultez Définir des endpoints de passerelle pour une passerelle BOVPN.

Assurez-vous de configurer correctement les endpoints du réseau VPN et de définir des paramètres de phases 1 et 2 identiques sur les deux Firebox. Le tunnel VPN ne fonctionne pas si les paramètres ne correspondent pas.

Si un paramètre ne figure pas dans cette liste, conservez la valeur par défaut pour ce paramètre.

Paramètres de Tunnel BOVPN

Firebox du Site A

Adresse IP publique : ______________________________

Adresse IP privée : _____________________________

Firebox du Site B

Adresse IP publique : ______________________________

Adresse IP privée : _____________________________

Paramètres de phase 1

Les deux Firebox doivent utiliser des valeurs strictement identiques.

Pour un tunnel BOVPN entre deux Firebox, nous vous recommandons de sélectionner Détection DPD (Dead Peer Detection) (RFC3706) plutôt que Conservation d'activité IKE. Mais ne les sélectionnez pas toutes les deux. Vous devriez toujours sélectionner Détection DPD (Dead Peer Detection) si les deux périphériques de terminaison la prennent en charge.

Méthode d'informations d'identification : sélectionnez Utiliser la Clé Pré-Partagée.

Clé pré-partagée: ______________________________

(Fireware v12.5.4 ou ultérieure) Type de clé pré-partagée (basé sur chaîne ou hexadécimal) : ________________

Version IKE : IKEv1 ____ IKEv2 ____

Mode (choisissez une seule option) : Principal____ Agressif ____

Parcours NAT : Oui ____ Non ____

Intervalle de conservation d'activité du Parcours NAT: ________________

Conservation d'activité IKE : Oui ____ Non ____

Intervalle entre les messages de conservation d'activité IKE: ________________

Nombre d'échecs max de la conservation d'activité IKE: ________________

Détection Dead Peer Detection (RFC3706) : Oui ____ Non ____

Délai d'inactivité du trafic de la détection Dead Peer Detection: ________________

Nombre maximal de tentatives de détection Dead Peer Detection: ________________

Algorithme d'authentification (en choisir un) : MD5___SHA1____ SHA2-256____SHA2-384____SHA2-512____

Nous recommandons SHA-1 ou SHA-2.

Algorithme de chiffrement (en choisir un) : DES____ 3DES____ AES-128____ AES-192____ AES-256____ AES-GCM-128____AES-GCM-192____AES-GCM-256

Nous recommandons une variante AES. AES-GCM est pris en charge par Fireware v12.2 et les versions ultérieures. AES-GCM est pris en charge pour l'IKEv2 uniquement.

Durée de vie de la SA ________________

Sélectionnez Heures comme unité de SA Life.

Groupe Diffie-Hellman (choisissez une seule option) : 1____ 2____ 5____14____15____19____20____

Paramètres de la Phase 2

Les deux Firebox doivent utiliser des valeurs strictement identiques.

Perfect Forward Secrecy (Groupe Diffie-Hellman) : Désactiver____ Groupe1____ Groupe2____ Groupe5____ Groupe14____ Groupe15____ Groupe19____ Groupe20____

Algorithme d'authentification (en choisir un) : MD5___SHA1____ SHA2-256____SHA2-384____SHA2-512_____ (Nous recommandons SHA-1 ou SHA-2)

Algorithme de chiffrement (en choisir un) : DES____ 3DES____AES-128____ AES-192____ AES-256____ AES-GCM-128____AES-GCM-192____AES-GCM-256

Nous recommandons une variante AES. AES-GCM est pris en charge par Fireware v12.2 et les versions ultérieures. AES-GCM est pris en charge pour ESP uniquement.

Forcer l'Expiration de la Clé pour la Durée (Heures): ________________

Forcer l'Expiration de la Clé pour le Trafic (kilo-octets) : ________________

Exemple de paramètres de tunnel

Cette section contient les mêmes champs que la précédente, avec des exemples de paramètres. Ces derniers correspondent aux paramètres qui figurent dans les images de cet exemple.

Firebox du Site A

Adresse IP Publique : 203.0.113.2

Adresse IP du réseau privé : 10.0.1.0/24

Firebox du Site B

Adresse IP Publique : 198.51.100.2

Adresse IP du réseau privé : 10.50.1.0/24

Paramètres de la Phase 1

Les deux extrémités doivent utiliser des valeurs strictement identiques.

Méthode d'informations d'identification : sélectionnez Utiliser la Clé Pré-Partagée.

Clé Pré-partagée : [Choisir une clé robuste]

Type de clé pré-partagée: Chaîne

Version: IKEv1

Mode: Principal

Parcours NAT: Activer

Intervalle de conservation d'activité du Parcours NAT: 20 secondes

Conservation d'activité IKE: Désactiver

Intervalle entre les messages de conservation d'activité IKE: aucun

Nombre d'échecs max de la conservation d'activité IKE: aucun

Détection Dead Peer Detection (RFC3706): Activer

Délai d'inactivité du trafic de la détection Dead Peer Detection: 20 secondes

Nombre Maximal de tentatives de détection Dead Peer Detection: 5

Algorithmes d'authentification: SHA256

Algorithme de chiffrement: AES (256-bit)

Durée de vie de la SA: 24 heures

Groupe Diffie-Hellman: 14

Paramètres de la Phase 2

Les deux extrémités doivent utiliser des valeurs strictement identiques.

Perfect Forward Secrecy (Groupe Diffie-Hellman) : 14

Type: ESP

Algorithmes d'authentification: SHA256

Algorithme de chiffrement: AES (256-bit)

Les paramètres de Phase 1 et Phase 2 utilisés dans cet exemple sont les paramètres par défaut de Fireware v12.0 et versions ultérieures. Les paramètres par défaut des Phase 1 et Phase 2 sont différents dans Fireware v11.12.4 et versions antérieures. Pour de plus amples informations concernant ces paramètres dans Fireware v11.12.4 et les versions antérieures, consultez l'Aide de Fireware version 11.

Configurer le Site A

Ensuite, configurez la passerelle sur le Firebox du site A. Une passerelle est un point de connexion d'un ou plusieurs tunnels. Pour configurer une passerelle, vous devez spécifier :

- La méthode d'informations d'identification (clés pré-partagées ou Firebox Certificate IPSec).

- L'emplacement des endpoints de passerelle locaux et distants, soit par l'adresse IP, soit par les informations de domaine.

- Les paramètres de phase 1 de la négociation IKE (Internet Key Exchange).

Cet exemple utilise les valeurs spécifiées dans la section précédente.

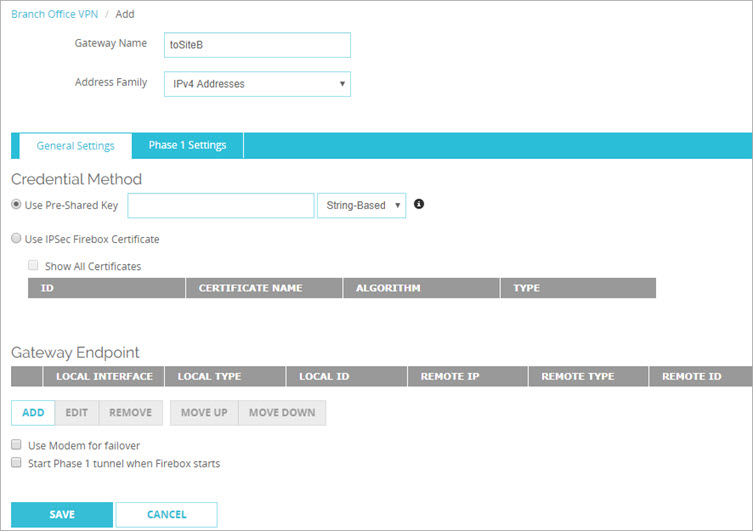

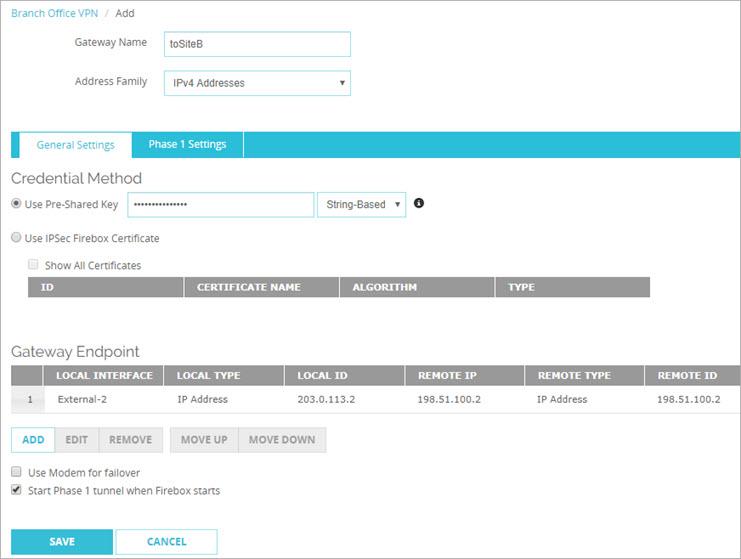

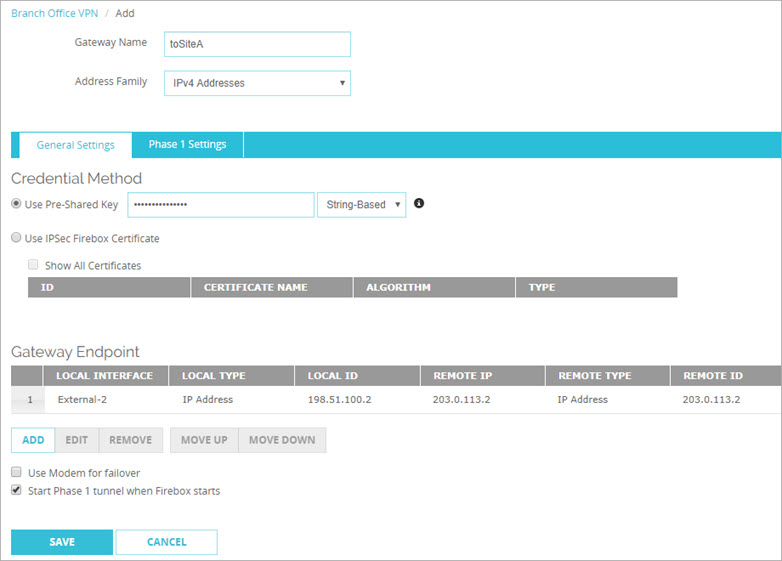

Pour ajouter une passerelle VPN :

- Sélectionnez VPN > Branch Office VPN.

La page de configuration du réseau Branch Office VPN s'ouvre, avec la liste Passerelles en haut de page. - Dans la section Passerelles, cliquez sur Ajouter.

La page Paramètres de Passerelle s'ouvre.

- Dans la zone de texte Nom de la Passerelle, entrez un nom permettant d'identifier la passerelle dans Policy Manager.

- Dans la section Méthode d'Informations d'Identification, sélectionnez Utiliser la Clé Pré-Partagée.

- (Fireware v12.5.4 ou les versions ultérieures) Sélectionnez Chaîne ou Hexadécimal. Le paramètre par défaut est Chaîne. Pour plus d'informations sur les clés hexadécimales, consultez Clés Prépartagées Hexadécimales.

- Entrez la clé partagée.

Cette clé partagée doit uniquement contenir des caractères ASCII standards. - Dans la section Endpoint de Passerelle, cliquez sur Ajouter.

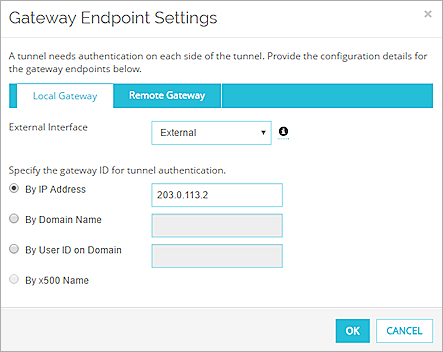

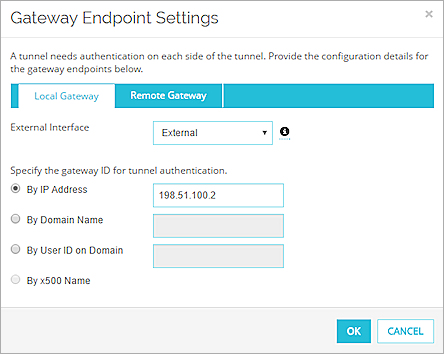

La boîte de dialogue Paramètres d'Endpoints de la Nouvelle Passerelle apparaît.

- Dans la liste déroulante Interface externe, sélectionnez l'interface ayant l'IP externe (publique) du Firebox du site A.

- Sélectionnez Par adresse IP.

- Dans la zone de texte Par Adresse IP, entrez l'adresse IP externe (publique) du Firebox du site A.

- Dans l'onglet Passerelle Distante, sélectionnez Adresse IP statique.

- Dans la zone de texte Adresse IP statique, entrez l'adresse IP externe (publique) du Firebox du site B.

- Pour spécifier l'ID de Passerelle, sélectionnez Par Adresse IP.

- Dans la zone de texte Par adresse IP, entrez l'adresse IP externe (publique) du Firebox du site B.

- Cliquez sur OK pour fermer la boîte de dialogue Paramètres d'Endpoints de la Nouvelle Passerelle.

La paire de passerelles que vous avez définie apparaît dans la liste Endpoints de Passerelle.

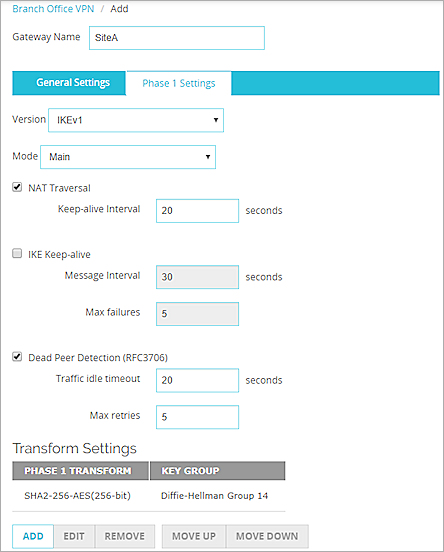

Configurer les paramètres de phase 1

Lors de la phase 1 de l'établissement d'une connexion IPSec, les deux pairs créent un canal sécurisé et authentifié pour communiquer. Il s'agit de l'association de sécurité (SA) ISAKMP.

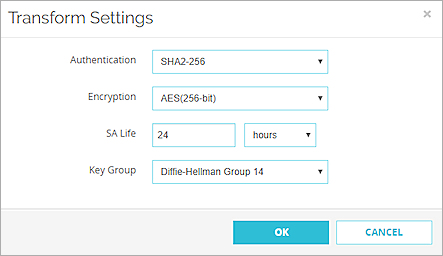

- Sélectionnez l'onglet Paramètres de Phase 1.

- Dans la liste déroulante Version, sélectionnez IKEv1.

- Dans la liste déroulante Mode, sélectionnez Principal.

L'exemple utilise le mode Principal, car les deux endpoints ont une adresse IP statique. Si l'un des endpoints a une adresse IP dynamique, vous devez utiliser le mode Agressif. - Sélectionnez Parcours NAT et Détection DPD (Dead Peer Detection) (RFC3706). Ce sont les paramètres recommandés pour un tunnel BOVPN entre des Fireboxes qui exécutent Fireware v11.x ou une version ultérieure.

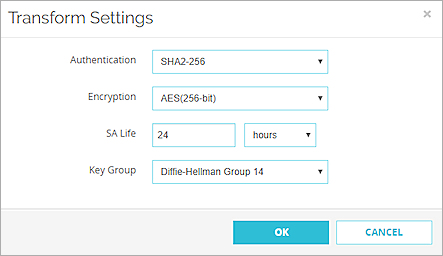

- Dans la section Paramètres de transformation, sélectionnez la transformation par défaut et cliquez sur Modifier.

- Dans les listes déroulantes Authentification et Chiffrement, sélectionnez vos algorithmes préférés. Dans notre exemple, nous conservons les choix par défaut : SHA2-256 et AES (256 bits).

- Dans la zone de texte Durée de Vie de la SA, saisissez 24. Dans la liste déroulante, sélectionnez Heures.

- Dans la liste déroulante Groupe de Clés, sélectionnez un groupe Diffie-Hellman. Dans notre exemple, nous sélectionnons Groupe Diffie-Hellman 14.

- Cliquez sur OK. Conservez les valeurs par défaut des autres paramètres de phase 1.

- Cliquez sur Enregistrer pour fermer la page Passerelle.

La passerelle ajoutée apparaît dans la liste Passerelles de la page Branch Office VPN.

Ajouter un tunnel VPN

Après avoir défini des passerelles, vous pouvez créer des tunnels entre elles. Lorsque vous créez un tunnel, vous devez spécifier :

- Routes (endpoints locaux et distants du tunnel)

- Paramètres de phase 2 de la négociation IKE (Internet Key Exchange).

Pour ajouter un tunnel VPN :

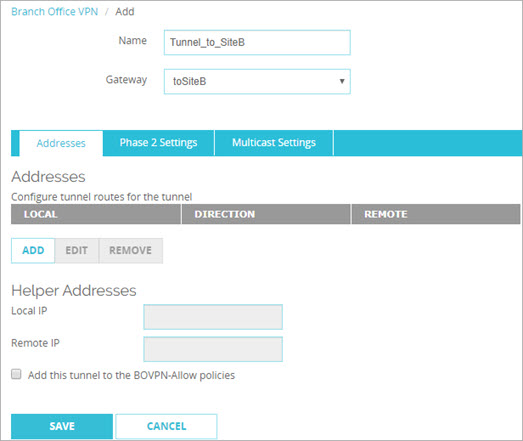

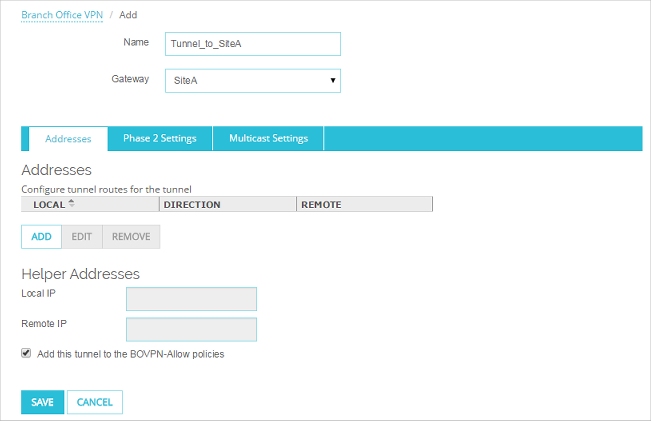

- Dans la section Tunnels, cliquez sur Ajouter.

La page Configuration du tunnel s'affiche.

- Dans la zone de texte Nom, entrez le nom du tunnel.

- Dans la liste déroulante Passerelle, sélectionnez la passerelle créée.

- Pour ajouter le tunnel aux stratégies BOVPN-Allow.in et BOVPN-Allow.out, dans l'onglet Adresses, cochez la case Ajouter ce tunnel aux stratégies d'autorisation BOVPN-Allow.

Ces stratégies autorisent tout le trafic correspondant aux routes du tunnel. Si vous souhaitez restreindre le trafic dans le tunnel, désactivez cette case à cocher et utilisez l'Assistant BOVPN Policy Wizard afin de créer des stratégies pour les types de trafic que vous voulez autoriser à passer par le tunnel. - Dans la section Adresses, cliquez sur Ajouter.

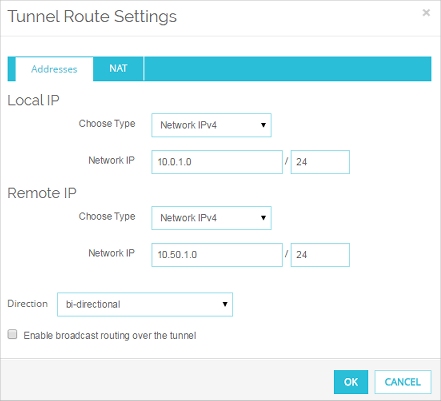

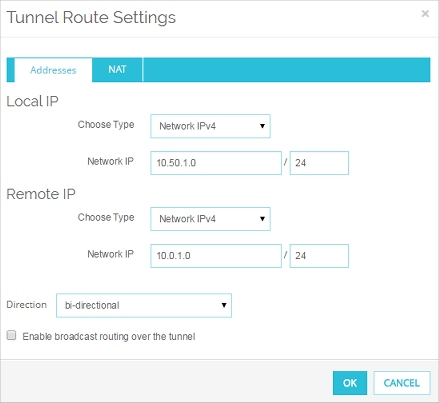

La boîte de dialogue Paramètres de route de tunnel s'affiche.

- Dans la section IP locale, dans la liste Choisir le Type, sélectionnez un type d'hôte ou de réseau. Dans notre exemple, nous sélectionnons Réseau IPv4.

- Dans la zone de texte IP Réseau, entrez l'adresse du réseau local (privé).

Il s'agit de l'adresse IP du réseau privé du site A. - Dans la section IP Distante, dans la liste déroulante Choisir le Type, sélectionnez un type d'hôte ou de réseau. Dans notre exemple, nous sélectionnons Réseau IPv4.

- Dans la zone de texte IP Réseau, entrez l'adresse du réseau distant (privé).

Il s'agit de l'adresse IP du réseau privé du site B. - Dans la liste déroulante Direction, sélectionnez le sens du tunnel. Le sens du tunnel détermine quel endpoint du tunnel VPN peut démarrer une connexion VPN à travers le tunnel.

- Cliquez sur OK.

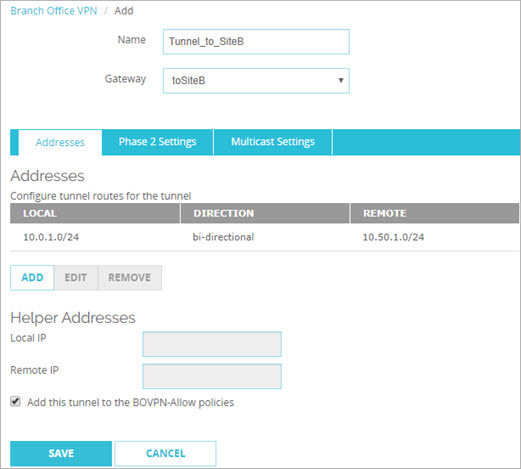

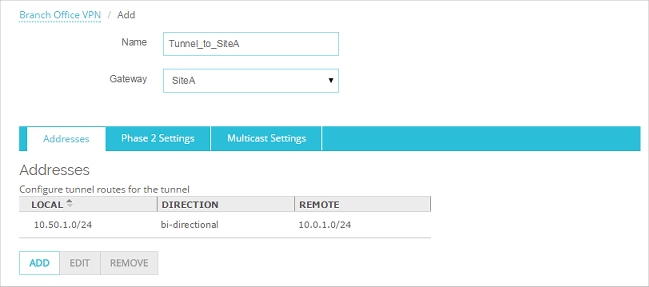

La route du tunnel apparaît dans la page de paramètres Tunnel, section Adresses.

Configurer les paramètres de phase 2

Les paramètres de phase 2 comprennent les paramètres d'une association de sécurité (AS) qui définit la manière dont les paquets de données sont sécurisés lorsqu'ils sont transmis entre deux endpoints. L'association de sécurité conserve toutes les informations nécessaires pour que le Firebox sache comment traiter le trafic entre les endpoints.

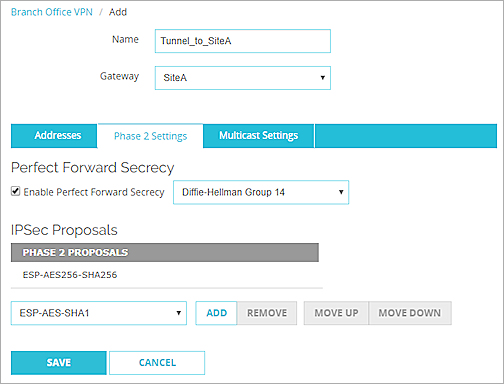

- Dans la page de paramètres Tunnel, sélectionnez l'onglet Paramètres de Phase 2.

- Pour activer le Perfect Forward Secrecy (PFS), cochez la case Activer Perfect Forward Secrecy.

- Si vous activez PFS, dans la liste déroulante Activer Perfect Forward Secrecy, sélectionnez un Groupe Diffie-Hellman. Dans notre exemple, nous sélectionnons Groupe Diffie-Hellman 14.

- Le Firebox contient une proposition par défaut qui figure dans la liste Propositions IPSec. Cette proposition spécifie la méthode de protection des données ESP, le chiffrement AES 256 bits et l'authentification SHA256. Dans cet exemple, nous utilisons la proposition par défaut. Vous pouvez :

- Utilisez la proposition par défaut.

- Supprimer la proposition par défaut. Ensuite, sélectionnez une autre proposition dans la liste déroulante et cliquez sur Ajouter.

- Ajoutez une proposition supplémentaire, comme indiqué dans Ajouter une Proposition de Phase 2.

- Cliquez sur Enregistrer.

Le tunnel créé apparaît dans la liste des tunnels sur la page BOVPN.

Le Firebox du site A est à présent configuré.

Configurer le Site B

Configurez à présent la passerelle du site B qui a un Firebox équipé de Fireware v11.x ou une version ultérieure.

Pour ajouter une passerelle VPN :

- Sélectionnez VPN > Branch Office VPN.

La page de configuration du réseau BOVPN s'ouvre, avec la liste Passerelles en haut de page. - Pour ajouter une passerelle, cliquez sur Ajouter.

La page de paramètres Passerelle s'ouvre. - Dans la zone de texte Nom de la Passerelle, entrez un nom permettant d'identifier la passerelle dans Policy Manager.

- Sélectionnez l'onglet Paramètres généraux.

- Dans la section Méthode d'Informations d'Identification, sélectionnez Utiliser la Clé Pré-Partagée.

- (Fireware v12.5.4 ou les versions ultérieures) Sélectionnez Chaîne ou Hexadécimal. Le paramètre par défaut est Chaîne. Pour plus d'informations sur les clés hexadécimales, consultez Clés Prépartagées Hexadécimales.

- Entrez la clé partagée.

Cette clé partagée doit uniquement contenir des caractères ASCII standards. - Dans la section Endpoints de Passerelle, cliquez sur Ajouter.

La boîte de dialogue Paramètres des Endpoints de la Nouvelle Passerelle apparaît.

- Dans la liste déroulante Interface externe, sélectionnez l'interface ayant l'IP externe (publique) du Firebox du site A.

- Sélectionnez Par adresse IP.

- Dans la zone de texte Par Adresse IP, entrez l'adresse IP externe (publique) du Firebox du site A.

- Dans l'onglet Passerelle Distante, sélectionnez Adresse IP statique.

- Dans la zone de texte Adresse IP statique, entrez l'adresse IP externe (publique) du Firebox du site B.

- Pour spécifier l'ID de passerelle, sélectionnez Par Adresse IP.

- Dans la zone de texte Par adresse IP, entrez l'adresse IP externe (publique) du Firebox du site B.

- Cliquez sur OK pour fermer la boîte de dialogue Paramètres d'Endpoints de la Nouvelle Passerelle.

La paire de passerelles que vous avez définie apparaît dans la liste des endpoints de passerelle.

Configurer les paramètres de phase 1

Lors de la phase 1 de l'établissement d'une connexion IPSec, les deux pairs créent un canal sécurisé et authentifié pour communiquer. Il s'agit de l'association de sécurité (SA) ISAKMP.

- Sélectionnez l'onglet Paramètres de Phase 1.

- Dans la liste déroulante Mode, cliquez sur Principal.

L'exemple utilise le mode Principal, car les deux endpoints ont une adresse IP statique. Si l'un des endpoints a une adresse IP dynamique, vous devez utiliser le mode Agressif. - Sélectionnez Parcours NAT et Détection DPD (Dead Peer Detection) (RFC3706).

- Dans la section Paramètres de transformation, sélectionnez la transformation par défaut et cliquez sur Modifier.

La boîte de dialogue Paramètres de transformation s'affiche.

- Dans les listes déroulantes Authentification et Chiffrement, sélectionnez vos algorithmes préférés. Dans notre exemple, nous sélectionnons SHA2-256 et AES (256 bits).

- Dans la zone de texte Durée de vie de la SA, saisissez 24 et sélectionnez heures.

- Dans la liste déroulante Groupe de Clés, sélectionnez un groupe Diffie-Hellman. Dans notre exemple, nous sélectionnons Groupe Diffie-Hellman 14.

- Cliquez sur OK. Conservez les valeurs par défaut des autres paramètres de phase 1.

- Cliquez sur Enregistrer pour fermer la page Passerelle.

La passerelle ajoutée apparaît dans la liste Passerelles de la page BOVPN.

Ajouter un tunnel VPN

- Dans la section Adresses, cliquez sur Ajouter.

La page Configuration du tunnel s'affiche.

- Dans la zone de texte Nom, entrez le nom du tunnel.

- Dans la liste déroulante Passerelle, sélectionnez la passerelle que vous venez de créer.

- Sélectionnez l'onglet Adresses.

- Pour ajouter le tunnel aux stratégies BOVPN-Allow.in et BOVPN-Allow.out, activez la case à cocher Ajouter ce tunnel aux stratégies d'autorisation BOVPN-Allow.

Ces stratégies autorisent tout le trafic correspondant aux routes du tunnel. Si vous souhaitez restreindre le trafic dans le tunnel, désactivez cette case à cocher et utilisez l'Assistant BOVPN Policy Wizard afin de créer des stratégies pour les types de trafic que vous voulez autoriser à passer par le tunnel. - Cliquez sur Ajouter.

La boîte de dialogue Paramètres de route de tunnel s'affiche.

- Dans la section IP Locale, dans la liste Choisir le Type, sélectionnez un type d'hôte ou de réseau. Dans notre exemple, nous sélectionnons Réseau IPv4.

- Dans la zone de texte IP Réseau, entrez l'adresse du réseau local (privé).

Il s'agit de l'adresse IP du réseau privé du site B. - Dans la section IP Distante, dans la liste déroulante Choisir le Type, sélectionnez un type d'hôte ou de réseau. Dans notre exemple, nous sélectionnons Réseau IPv4.

- Dans la zone de texte IP Réseau, entrez l'adresse du réseau distant (privé).

Il s'agit de l'adresse du réseau privé du site A. - Dans la liste déroulante Direction, sélectionnez bi-directionnel. Le sens du tunnel détermine quel endpoint du tunnel VPN peut démarrer une connexion VPN à travers le tunnel.

- Cliquez sur OK.

La route du tunnel apparaît dans la section Adresses de la page de paramètres Tunnel.

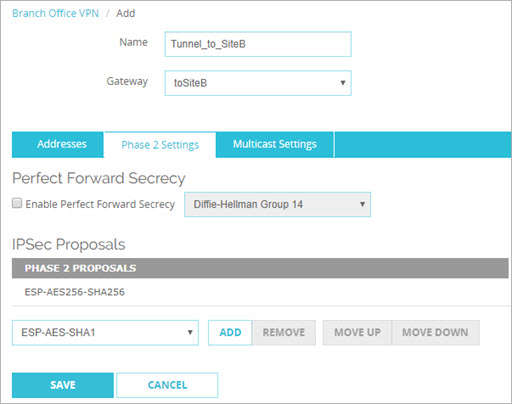

Configurer les paramètres de phase 2

Les paramètres de phase 2 comprennent les paramètres d'une association de sécurité (AS) qui définit la manière dont les paquets de données sont sécurisés lorsqu'ils sont transmis entre deux endpoints. L'association de sécurité conserve toutes les informations nécessaires pour que Firebox sache comment traiter le trafic entre les endpoints.

- Dans la page de paramètres Tunnel, sélectionnez l'onglet Paramètres de Phase 2.

- Pour activer le Perfect Forward Secrecy (PFS), activez la case à cocher PFS.

- Si vous activez la confidentialité PFS, dans la liste déroulante PFS, sélectionnez un groupe Diffie-Hellman. Dans notre exemple, nous sélectionnons Groupe Diffie-Hellman 14.

- Le Firebox contient une proposition par défaut qui figure dans la liste Propositions IPSec. Cette proposition spécifie la méthode de protection des données ESP, le chiffrement AES 256 bits et l'authentification SHA256. Dans cet exemple, nous utilisons la proposition par défaut. Vous pouvez :

- Cliquer sur Ajouter pour ajouter la proposition par défaut.

- Supprimer la proposition par défaut. Ensuite, sélectionnez une autre proposition dans la liste déroulante et cliquez sur Ajouter.

- Ajoutez une transformation supplémentaire, tel qu'expliqué dans Ajouter une Proposition de Phase 2.

- Cliquez sur Enregistrer.

Le tunnel créé apparaît dans la liste des tunnels sur la page BOVPN.

Le Firebox du site B est à présent configuré.

Une fois les deux extrémités du tunnel configurées, le tunnel s'ouvre et le trafic transite par le tunnel. Si le tunnel ne fonctionne pas, examinez les fichiers journaux des deux Firebox de la période à laquelle vous avez essayé de démarrer le tunnel. Des messages de journal apparaissent dans le fichier journal pour indiquer où l'échec se situe dans la configuration et les paramètres qui peuvent contribuer au problème. Vous pouvez également consulter les messages de journal en temps réel dans Firebox System Manager.