Utiliser les Certificats avec l'Inspection du Contenu du Proxy HTTPS

De nombreux sites Web utilisent des protocoles HTTP et HTTPS en parallèle pour envoyer des informations aux utilisateurs. Votre Firebox peut facilement examiner le trafic HTTP, mais le trafic HTTPS est chiffré. Pour examiner le trafic HTTPS demandé par un utilisateur de votre réseau, vous devez configurer votre Firebox de sorte qu'il déchiffre les informations puis les chiffre à nouveau à l'aide d'une autre clé privée. Cette clé est utilisée pour générer un certificat signé par une Autorité de Certification (CA) locale devant être approuvée par chaque client du réseau.

Pour des informations plus détaillées sur les certificats avec l'inspection de contenu du proxy HTTPS, consultez Proxy HTTPS : inspection du contenu.

Pour consulter une démonstration d'utilisation des certificats pour l'inspection de contenu HTTPS sortant, consultez le tutoriel vidéo Inspection du Contenu Sortant.

Options de Certificat d'Autorité du Proxy HTTPS

Lorsque votre Firebox analyse une connexion HTTPS avec l'inspection de contenu, le Proxy HTTPS intercepte la requête HTTPS et établit lui-même une connexion au serveur HTTPS de destination au nom du client. Une fois que le Firebox obtient une réponse du serveur HTTPS de destination ainsi qu'une copie du certificat du serveur distant, le Firebox présente une version modifiée du certificat du serveur distant (signé par le certificat CA d'Autorité du Proxy) au client d'origine. Le Nom Commun (NC), le Nom Alternatif du Sujet (SAN) et d'autres valeurs demeurent identiques pour la validation de l'identité. Le certificat de resignature de l'Autorité du Proxy peut être un certificat CA importé ou le certificat autosigné par défaut du Firebox.

Certificat CA Local (Option Recommandée)

Si votre entreprise possède déjà une Infrastructure à Clé Publique (PKI) configurée avec un CA local, vous pouvez importer un certificat signé par le CA interne de votre Firebox. Il s'agit de l'option recommandée, car les périphériques clients approuvent déjà le certificat CA racine de votre PKI. C'est pourquoi il n'est pas nécessaire de déployer un autre certificat sur chaque périphérique client.

Un certificat CA public ne prend pas en charge les actions de resignature que le proxy HTTPS doit effectuer lorsque l'inspection de contenu est activée sur votre Firebox. Nous vous recommandons d'utiliser un certificat signé par votre propre autorité de certification interne.

Par exemple, si votre organisation utilise les Services de Certificat Active Directory de Microsoft, vous pouvez :

- Créer une Demande de Signature de Certificat (CSR) dans Firebox System Manager. Assurez-vous de sélectionner Autorité de Proxy (re-signer le certificat d'autorité de certification pour l'inspection du contenu sortant SSL/TLS) dans les fonctions de certificat. Pour connaître les instructions, consultez Créer un Certificat CSR.

- Faire signer le certificat par votre serveur d'Autorité de Certification Microsoft. Pour connaître les instructions, consultez S'abonner à un Certificat avec l'autorité de certification (CA) Microsoft.

- Utilisez l'assistant Certificate Import Wizard pour importer les certificats CA de resignature et racine sur votre Firebox. Pour obtenir les instructions, consultez les sections Gérer les Certificats de Périphérique (Web UI) ou Gérer les Certificats de Périphérique (WSM).

- Distribuez le certificat de resignature manuellement ou via le Portail de Certificats à tous les utilisateurs d'ordinateurs n'appartenant pas à votre domaine. Les clients associés au domaine possèdent déjà une copie du certificat CA racine et approuvent le certificat CA de resignature. Pour obtenir les instructions à cet égard, consultez la section Importer un Certificat sur un Client Périphérique ou le Portail de Certificats.

Vous devez créer un certificat d'Autorité de Certification capable de signer à son tour d'autres certificats. Si vous créez une CSR dans Firebox System Manager et la faites signer par un CA tiers, il est impossible de l'utiliser en tant que certificat CA.

Pour consulter une démonstration du service de certificats Active Directory pour l'inspection de contenu HTTPS, consultez le tutoriel vidéo Créer un Certificat Active Directory pour l'Inspection de Contenu.

Certificat d'Autorité Proxy par Défaut du Firebox

Vous pouvez utiliser le Certificat d'Autorité Proxy autosigné par défaut sur le Firebox avec les fonctions d'inspection du contenu Proxy-HTTPS. Votre périphérique chiffre à nouveau le contenu qu'il a déchiffré avec la clé privée intégrée de ce certificat autosigné.

Lorsque vous utilisez ce certificat par défaut, les utilisateurs finaux ne disposant pas d'une copie du certificat verront apparaître un avertissement sur leur navigateur Web lorsqu'ils se connectent à un site sécurisé en HTTPS. Afin d'éviter ces avertissements, vous pouvez exporter le certificat d'Autorité Proxy du Firebox et importer le certificat sur vos périphériques clients, ou utiliser le Portail de Certificats du Firebox pour distribuer le certificat.

Pour plus d'informations sur l'exportation du Certificat d'Autorité de Certification de l'Autorité Proxy par défaut depuis votre périphérique, consultez Exporter un Certificat à Partir de Votre Firebox.

Pour plus d'informations sur l'importation de ce certificat sur vos périphériques clients, consultez Importer un Certificat sur un Client Périphérique.

Pour télécharger et installer le certificat de l'Autorité de Certification qui a signé le certificat d'Autorité de Proxy à partir du Portail de Certificats sur le Firebox, allez à http://<Adresse IP du Firebox>:4126/certportal. Pour plus d'informations, consultez Portail de Certificats.

Examiner le contenu des serveurs HTTPS externes

Avant d'activer cette fonctionnalité, nous vous recommandons de fournir le certificat utilisé pour re-signer le trafic HTTPS à tous les clients de votre réseau. Vous pouvez fournir un lien vers le Portail de Certificats à un e-mail d'instructions ou utiliser le logiciel de gestion du réseau pour installer automatiquement les certificats. Nous vous recommandons de tester l'inspection de contenu du proxy HTTPS avec un nombre réduit d'utilisateurs afin de confirmer son bon fonctionnement avant de l'appliquer à l'ensemble du trafic HTTPS d'un réseau étendu.

Pour plus d'informations sur l'importation des certificats vers les clients, consultez Importer un Certificat sur un Client Périphérique et Portail des Certificats.

Si d'autres trafics sortants utilisent le port HTTPS, comme le trafic VPN SSL, nous vous recommandons d'évaluer attentivement la fonctionnalité d'inspection du contenu. Pour garantir le bon fonctionnement des autres sources de trafic, nous vous recommandons d'ajouter des règles de nom de domaine avec l'action Autoriser pour ignorer l'inspection de ces domaines ou adresses IP. Pour plus d'informations, consultez Proxy HTTPS : Règles de Nom de Domaine.

Dans Fireware v12.1 et versions antérieures, vous devez activer l'inspection de contenu dans le proxy-HTTPS avant de pouvoir choisir l'action Inspecter. Pour plus d'informations, consultez Proxy HTTPS : inspection du contenu.

- Cliquez sur

.

.

Sinon, sélectionnez Modifier > Ajouter une Stratégie.

La boite de dialogue Ajouter une Stratégie s'ouvre. - Sélectionnez Proxy HTTPS. Cliquez sur Ajouter une Stratégie.

La boîte de dialogue Propriétés de la Nouvelle Stratégie s'ouvre, avec l'onglet Stratégie sélectionné. - À côté de la liste déroulante Action de proxy, cliquez sur

.

.

La boîte de dialogue Configuration d'action proxy HTTPS s'ouvre, avec la catégorie Inspection de contenu sélectionnée. - Configurez des règles de nom de domaine avec l'action Inspecter et sélectionnez l'action de proxy HTTP à utiliser pour l'inspection.

Pour plus d'informations, consultez Proxy HTTPS : Règles de Nom de Domaine. - Cliquez sur OK.

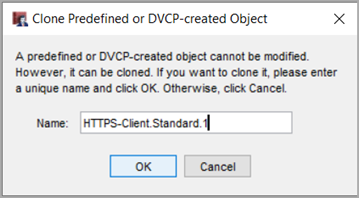

La boîte de dialogue Cloner l'objet prédéfini ou créé par DVCP s'ouvre. - Dans la zone de texte Nom, entrez le nom de l'action de proxy.

Par exemple, entrez HTTPS-Client-Inspecter. - Cliquez sur OK.

- Pour fermer la boîte de dialogue Propriétés de la Nouvelle Stratégie, cliquez sur OK.

- Sélectionnez Pare-Feu > Stratégies de Pare-Feu.

La page Stratégies de Pare-Feu s'ouvre. - Cliquez sur Ajouter une Stratégie.

La page Ajouter une Stratégie de Pare-feu s'ouvre. - Sélectionnez le type de stratégie Proxies.

- Depuis les listes déroulantes Proxies, sélectionnez Proxy HTTPS et l'action de proxy HTTPS-Client.Standard.

- Cliquez sur Ajouter une Stratégie.

La page Ajouter s'ouvre pour le proxy HTTPS. - Sélectionnez l'onglet Action de Proxy.

- Dans la liste déroulante Action de Proxy, sélectionnez Cloner l'action de proxy actuelle.

- Dans la zone de texte Nom, saisissez un nom pour cette action de proxy.

Par exemple, entrez HTTPS-Client-Inspecter. - Configurez des règles de nom de domaine avec l'action Inspecter et sélectionnez l'action de proxy HTTP à utiliser pour l'inspection.

Pour plus d'informations, consultez Proxy HTTPS : Règles de Nom de Domaine. - Cliquez sur Enregistrer.

Lorsque vous sélectionnez l'action Inspecter dans l'action de proxy HTTPS, vous sélectionnez une action de proxy HTTP à appliquer au trafic déchiffré. Vous pouvez sélectionner l'action Inspecter dans les règles de nom de domaine et vous pouvez activer l'inspection des catégories WebBlocker autorisées dans l'action de proxy HTTPS.

Pour de plus amples informations concernant les règles de nom de domaine pour le proxy HTTPS, consultez Proxy HTTPS : Règles de Nom de Domaine.

Pour plus d'informations sur la configuration WebBlocker dans le proxy-HTTPS, consultez Proxy HTTPS : WebBlocker.

Voir Également

Protéger un Serveur HTTPS Privé

Dépanner les Problèmes de l'Inspection de Contenu HTTPS