Les objets de stratégie d'emplacement réseau vous permettent de spécifier une liste d'adresses IP. Vous pouvez ensuite configurer des stratégies d'authentification s'appliquant uniquement lorsque les utilisateurs s'authentifient à partir des adresses IP dans l'emplacement réseau spécifié. Vous pouvez procéder ainsi si vous souhaitez autoriser les utilisateurs à se connecter sans MFA lorsqu'ils se trouvent au bureau.

Lorsque vous ajoutez un emplacement réseau à une stratégie d'authentification, celle-ci s'applique uniquement aux authentifications des utilisateurs qui en proviennent. Les utilisateurs disposant uniquement d'une stratégie incluant un emplacement réseau ne peuvent pas accéder à la ressource lorsqu'ils s'authentifient hors de cet emplacement réseau (car ils ne disposent d'aucune stratégie applicable et non car leur authentification est refusée).

Lorsque vous configurez une stratégie comprenant un emplacement réseau, nous vous recommandons de créer une deuxième stratégie sans emplacement réseau pour ces groupes et ces ressources. La deuxième stratégie s'applique aux utilisateurs lorsqu'ils ne se situent pas sur l'emplacement réseau. Confirmez que la stratégie comprenant l'emplacement du réseau présente une priorité plus élevée que celle qui ne l'inclut pas. Pour plus d'informations, consultez À propos de l'Ordre de Priorité des Stratégies.

Les emplacements réseau exigent de l'utilisateur final qu'il dispose d'une connexion Internet.

Pour l'authentification RADIUS et l'authentification de base (ECP), les stratégies incluant un emplacement réseau ne s'appliquent pas, car AuthPoint ne peut pas déterminer l'adresse IP de l'utilisateur final ou l'adresse IP d'origine.

Emplacements Réseau pour RDP

Pour les connexions RDP (Remote Desktop Protocol), AuthPoint utilise l'adresse IP se connectant au port 3389 ou 443 afin de déterminer si l'authentification originale provient d'un emplacement réseau.

Si vous configurez RDP pour utiliser un port différent de 3389 ou 443, AuthPoint ne parvient pas à identifier l'adresse IP de l'utilisateur final. Dans ce scénario, les stratégies comprenant un emplacement réseau ne s'appliquent pas à l'authentification.

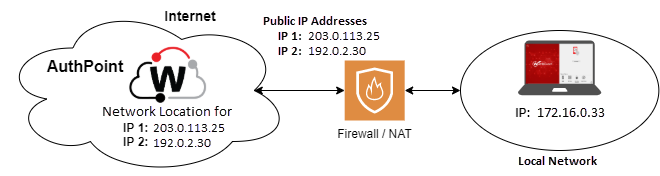

Si vous disposez d'un pare-feu, l'emplacement réseau obtient l'adresse IP approuvée du pare-feu, et non l'adresse IP de l'utilisateur final.

Pour autoriser les utilisateurs de votre réseau à utiliser RDP pour se connecter à un serveur du réseau sans MFA, vous pouvez créer un emplacement réseau comprenant les adresses IP privées des utilisateurs internes, mais pas l'adresse IP interne du pare-feu. Ajoutez cet emplacement réseau à une stratégie exigeant uniquement une authentification par mot de passe. Avec cette configuration :

- Les utilisateurs internes peuvent se connecter au serveur sans MFA.

- Les connexions externes transitant par le pare-feu nécessitent une MFA.

Créer des Emplacements Réseau pour Ignorer la MFA

Pour configurer un emplacement « sûr » qui ne requiert pas de MFA lorsque les utilisateurs s'authentifient, vous devez configurer un emplacement réseau et l'ajouter à une stratégie d'authentification exigeant uniquement une authentification par mot de passe. Les utilisateurs peuvent ainsi se connecter avec leur seul mot de passe (sans MFA) lorsqu'ils s'authentifient depuis l'emplacement réseau spécifié dans les ressources de la stratégie d'authentification.

Cette section fournit des exemples vous permettant de configurer les emplacements réseau dans différents cas d'utilisation pour les réseaux locaux ou externes. Dans ces exemples, les définitions suivantes seront utilisées :

- Réseau Local — Les ordinateurs situés sur le réseau de l'entreprise sont considérés comme locaux.

- Réseaux Externes — Les ordinateurs situés hors du réseau de l'entreprise sont considérés comme externes.

- Connexions VPN — Les ordinateurs connectés à un VPN d'entreprise sont considérés comme appartenant au réseau local.

- Adresse IP Publique — Adresse IP publique utilisée pour se connecter à Internet.

- Adresse IP Locale — Adresse IP utilisée au sein du réseau local.

- Adresse IP de l'Utilisateur — Adresse IP de l'ordinateur de l'utilisateur sur un réseau externe.

- Connexions de Terminal — Connexion via laquelle un utilisateur se connecte directement à l'ordinateur.

- Connexions à Distance — Connexion via laquelle un utilisateur se connecte à un ordinateur avec une connexion RDP.

Dans cet exemple, nous souhaitons créer un emplacement réseau afin de permettre aux utilisateurs du réseau local de se connecter uniquement avec leur mot de passe aux ordinateurs sur lesquels agent for Windows ou macOS (Logon app) est installé. Dans cet exemple, l'utilisateur se connecte directement à l'ordinateur (sans connexion RDP).

L'emplacement réseau doit comprendre l'adresse IP publique du Pare-feu ou du périphérique NAT. Dans l'exemple illustré, vous créez un emplacement réseau avec les adresses IP publiques 203.0.113.25 et 192.0.2.30.

Dans cet exemple, lorsqu'un utilisateur est connecté à un VPN, nous souhaitons que son ordinateur soit considéré comme un ordinateur local sur le réseau interne. Lorsqu'il est connecté au VPN, l'utilisateur peut s'authentifier et se connecter avec son seul mot de passe aux ressources associées à la stratégie d'authentification.

Pour les requêtes VPN, AuthPoint utilise l'adresse IP du paquet interne pour valider l'emplacement réseau dans la stratégie d'authentification. Dans l'exemple illustré, vous créez un emplacement réseau avec l'adresse IP 10.0.0.50.

Cet exemple s'applique aux organisations employant uniquement des machines virtuelles déployées sur des serveurs locaux. Dans cet exemple, nous souhaitons permettre aux utilisateurs appartenant à un réseau local de se connecter à des machines virtuelles sur lesquelles agent for Windows (Logon app) est installé et de se connecter avec leur seul mot de passe.

Étant donné qu'AuthPoint utilise l'adresse IP interne pour valider l'emplacement réseau des requêtes RDP, nous devons configurer l'emplacement réseau de manière à utiliser l'adresse IP ou la plage d'adresses IP du réseau local. Dans l'exemple illustré, vous créez un emplacement réseau avec l'adresse IP de l'ordinateur : 172.16.0.33.

Dans cet exemple, nous souhaitons permettre à tous les utilisateurs locaux (terminaux et distants) de se connecter avec leur seul mot de passe. Pour ce faire, nous configurons un emplacement réseau avec les adresses IP publiques de notre entreprise et la plage d'adresses IP du réseau local.

Dans l'emplacement réseau :

- Les adresses IP publiques 203.0.113.25 et 192.0.2.30 s'appliquent aux authentifications à partir de connexions de terminal.

- La plage d'adresses IP 172.16.0.0/24 s'applique aux authentifications provenant d'ordinateurs locaux et d'ordinateurs externes connectés au VPN.

Pour RD Gateway, les utilisateurs peuvent se connecter aux ordinateurs internes de deux manières :

- Une RemoteApp RDP configurée dans une Session RD ou une collection d'Hôtes de Virtualisation dans RDS (Remote Desktop Service).

- Redirection du périphérique pour se connecter avec RDP

La manière dont les utilisateurs utilisent RD Gateway détermine si vous devez ajouter les adresses IP publiques du réseau ou l'adresse IP privée du serveur RD Gateway lorsque vous configurez un emplacement réseau.

Pour les RemoteApps, le serveur RD Gateway établit la connexion RDP, qui est traitée comme une connexion RDP provenant du réseau local (comme dans l'exemple 3). Vous devez ajouter l'adresse IP privée de la RD Gateway à votre emplacement réseau.

La redirection du périphérique crée un tunnel HTTPS vers RD Gateway, et la connexion RDP transite via ce tunnel. Logon app adopte alors la plage d'adresses IP publiques attribuées aux périphériques du réseau, à l'instar d'une connexion locale (terminal). Pour ce cas d'utilisation, vous devez ajouter l'adresse IP publique du réseau à votre emplacement réseau.

Configurer un Emplacement Réseau

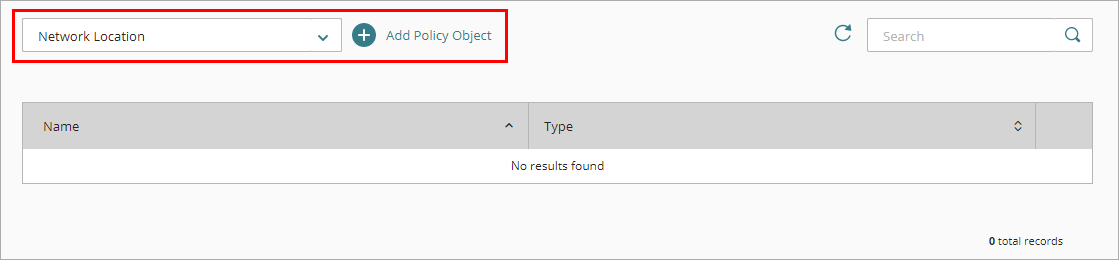

Pour configurer un objet de stratégie d'emplacement réseau dans AuthPoint management UI :

- Dans le menu de navigation AuthPoint, sélectionnez Objets de Stratégie.

- Dans la liste déroulante Choisir un Type d'Objet de Stratégie, sélectionnez Emplacement Réseau. Cliquez sur Ajouter un Objet de Stratégie.

La page Emplacement Réseau s'affiche.

- Dans la zone de texte Nom, saisissez un nom afin d'identifier cet objet de stratégie d'emplacement réseau. Cela vous aide à identifier l'emplacement réseau lorsque vous l'ajoutez aux stratégies d'authentification.

- Dans la zone de texte Masque IP, saisissez une adresse IP publique ou un masque de réseau définissant la plage des adresses IP publiques de cet emplacement réseau puis appuyez sur Entrée ou Retour. Vous pouvez spécifier plusieurs adresses IP et plages dans un même emplacement réseau.

AuthPoint prend en charge les adresses IPv4 uniquement pour les emplacements réseau.

Vous ne pouvez pas ajouter les adresses IP 0.0.0.0 ou 255.255.255.255 à un emplacement réseau.

- Cliquez sur Enregistrer.

- Ajoutez cet emplacement réseau aux stratégies d'authentification auxquelles vous souhaitez qu'il s'applique. Pour plus d'informations, consultez Ajouter des Stratégies d'Authentification

Nous vous recommandons de créer une deuxième stratégie pour les mêmes groupes et ressources sans l'emplacement réseau à appliquer aux utilisateurs lorsqu'ils ne se trouvent pas dans l'emplacement réseau. Confirmez que la stratégie comprenant l'emplacement réseau présente une priorité plus élevée que celle qui ne l'inclut pas. Pour plus d'informations, consultez À propos de l'Ordre de Priorité des Stratégies.

Voir Également

À propos des Stratégies d'Authentification AuthPoint