Utiliser des Certificats pour l'Authentification d'un Tunnel Mobile VPN with IPSec

Lorsque vous configurez un Mobile VPN with IPSec, vous pouvez configurer le tunnel pour utiliser un certificat en guise de d'authentification de tunnel à la place d'une clé pré-partagée. Le certificat, généré par un WatchGuard Management Server, est utilisé pour authentifier le tunnel avant que le client n'envoie le nom d'utilisateur et le mot de passe pour l'authentification utilisateur.

Le certificat IPSec généré par WatchGuard Management Server est valable un an. Lorsque le Firebox nécessite un nouveau certificat IPSec, il demande automatiquement au Management Server de renouveler le certificat. Il n'est pas nécessaire de renouveler manuellement le certificat lorsque vous voyez s'afficher les avertissements d'expiration. Si vous souhaitez néanmoins renouveler manuellement le certificat, vous pouvez générer un nouveau certificat depuis le gestionnaire d'autorité de certification du Management Server. Pour plus d'informations, consultez Gérer les certificats sur Management Server.

Pour utiliser un certificat pour l'Authentification d'un tunnel Mobile VPN with IPSec :

- Le Firebox doit être géré par un WatchGuard Management Server.

- Vous devez utiliser Policy Manager pour générer le profil de configuration et les fichiers du certificat à distribuer aux utilisateurs

- Vos utilisateurs mobiles doivent utiliser le client WatchGuard IPSec Mobile VPN pour Windows ou macOS

Configurer Mobile VPN with IPSec sur le Firebox pour utiliser un Certificat

Avant que vous n'activiez l'utilisation d'un certificat pour l'authentification de tunnel Mobile VPN with IPSec, vous devez vous connecter au moins une fois à Management Server via WatchGuard System Manager pour installer automatiquement le certificat racine du Management Server sur votre ordinateur de gestion.

Dans Policy Manager, vous pouvez configurer un nouveau groupe Mobile VPN with IPSec utilisant un certificat ou vous pouvez modifier un tunnel existant et l'activer.

- Sélectionnez VPN > Mobile VPN > IPSec.

- Cliquez sur Ajouter pour démarrer l'Assistant Add Mobile VPN with IPSec Wizard.

- Configurez le serveur d'authentification et le groupe comme décrit dans Configurer le Firebox pour Mobile VPN with IPSec.

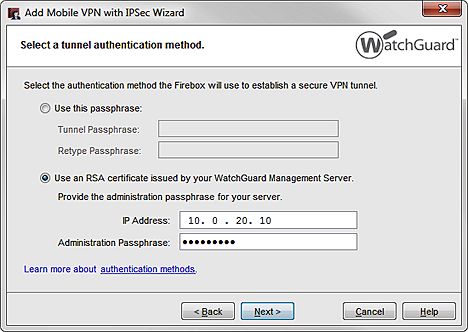

- À l'étape Sélectionner une méthode d'authentification de tunnel, choisissez Utiliser un certificat RSA publié par votre WatchGuard Management Server.

- Dans la zone de texte Adresse IP, entrez l'adresse IP de votre WatchGuard Management Server.

- Dans la zone de texte Mot de Passe, entrez le mot de passe de l'administrateur dans votre Management Server.

- Cliquez sur Suivant. Astuce !

L'assistant se connecte au Management Server pour générer le certificat de configuration de l'utilisateur mobile. - Terminez le paramétrage de l'assistant comme décrit dans Configurer le Firebox pour Mobile VPN with IPSec.

- Sélectionnez VPN > Mobile VPN > IPSec.

- Sélectionnez une configuration de Mobile VPN existante et cliquez sur Modifier.

- Sélectionnez l'onglet Tunnel IPSec.

- Sélectionnez Utiliser un certificat.

- Dans la zone de texte Adresse IP de l'autorité de certification, entrez l'adresse IP de votre Management Server.

- Dans la zone de texte Mot de Passe, entrez le mot de passe de l'administrateur dans votre Management Server.

- Dans la zone de texte Délai, entrez le délai en secondes avant que Firebox stoppe une tentative d'authentification de tunnel Mobile VPN with IPSec dans le cas où il ne reçoit pas de réponse de l'autorité de certification. Il est conseillé de conserver la valeur par défaut.

- Cliquez sur OK.

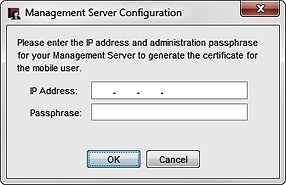

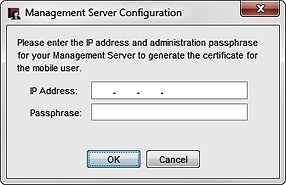

La boîte de dialogue Configuration du Management Server s'affiche.

- Dans la zone de texte Adresse IP, entrez l'adresse IP de votre Management Server.

- Dans la zone de texte Mot de Passe, entrez le mot de passe du compte d'utilisateur administrateur de votre Management Server.

- Cliquez sur OK. Astuce !

Policy Manager se connecte au Management Server pour générer le certificat de configuration de l'utilisateur mobile.

- (Fireware v12.3 et versions ultérieures) Sélectionnez VPN > Mobile VPN.

- Dans la section IPSec, sélectionnez Configurer.

La page Mobile VPN with IPSec apparaît. - (Fireware v12.2.1 et versions antérieures) Sélectionnez VPN > Mobile VPN with IPSec.

La page Mobile VPN with IPSec apparaît. - Cliquez sur Ajouter pour ajouter une nouvelle configuration de groupe VPN ou sélectionnez un groupe existant et cliquez sur Modifier.

- Sélectionnez l'onglet Tunnel IPSec.

- Sélectionnez Utiliser un certificat.

- Dans la zone de texte Adresse IP de l'autorité de certification, entrez l'adresse IP de votre Management Server.

- Dans la zone de texte Délai, entrez le délai en secondes avant que Firebox stoppe une tentative d'authentification de tunnel Mobile VPN with IPSec dans le cas où il ne reçoit pas de réponse de l'autorité de certification. Il est conseillé de conserver la valeur par défaut.

- Configurez les paramètres dans les onglets Général et Ressources comme décrit dans Configurer le Firebox pour Mobile VPN with IPSec.

Si vous modifiez l'authentification de tunnel des utilisateurs existants, vous devez générer et distribuer le nouveau profil et le nouveau certificat aux utilisateurs mobiles.

Générer le Certificat et le Profil d'utilisateur final

Après avoir configuré un profil Mobile VPN with IPSec pour utiliser un certificat d'authentification de tunnel, vous devez utiliser Policy Manager pour générer le profil de configuration .wgx et le certificat à envoyer aux utilisateurs mobiles.

Pour générer le fichier de profil d'utilisateur final d'un groupe, dans Policy Manager :

- Sélectionnez VPN > Mobile VPN > IPSec.

- Sélectionnez le groupe Mobile VPN.

- Cliquez sur Générer.

La boîte de dialogue Configuration du Management Server s'affiche.

- Dans la zone de texte Adresse IP, entrez l'adresse IP de votre Management Server. L'adresse IP que vous indiquez ici doit correspondre à une adresse que votre ordinateur de gestion peut utiliser pour se connecter au Management Server. Elle peut être différente de l'adresse de configuration que le Firebox utilise pour se connecter au Management Server.

- Dans la zone de texte Mot de Passe, entrez le mot de passe du compte d'utilisateur administrateur de votre Management Server.

- Cliquez sur OK. Astuce !

Policy Manager génère les fichiers de configuration ainsi que le fichier certificat et vous indique l'emplacement où trouver les fichiers générés..

Utilisez une méthode sécurisée pour distribuer le profil d'utilisateur final chiffré (fichier .wgx) et le certificat PKCS12 (fichier .p12) aux utilisateurs mobiles qui utilisent le client WatchGuard IPSec Mobile VPN.

Configurer le Client VPN

Chaque utilisateur doit importer le profil et le certificat dans son client Mobile VPN IPSec. Pour plus d'informations sur cette étape, consultez :

Gérer les certificats sur Management Server

Vous pouvez utiliser l'outil du WatchGuard WebCenter, CA Manager, pour afficher et gérer les certificats sur le Management Server. Le nom commun du certificat correspond à celui du profil Mobile VPN with IPSec.

Pour plus d'informations, consultez Gérer les certificats sur Management Server.