S'applique à : Fireboxes Gérés sur le Cloud

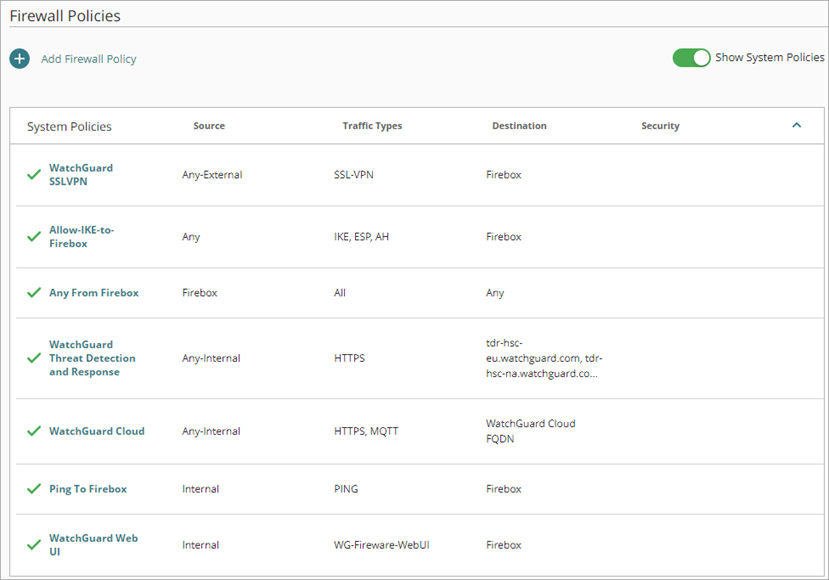

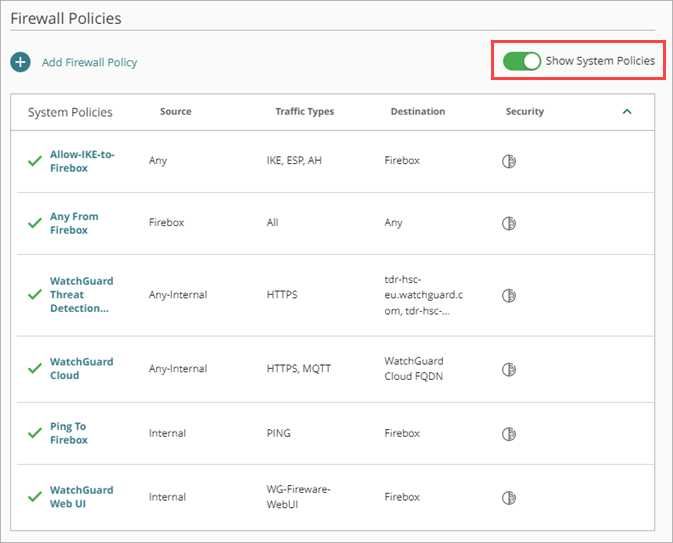

Les stratégies système sont des stratégies de pare-feu qui autorisent ou refusent des types spécifiques de trafic nécessaires au bon fonctionnement des fonctionnalités Fireware et des services WatchGuard. Par défaut, les stratégies système ne figurent pas sur la page Stratégies de Pare-Feu. Pour afficher les stratégies système, en haut de la page Stratégies de Pare-Feu, activez l'option Afficher les Stratégies Système.

Vous ne pouvez pas supprimer les stratégies Système et vous pouvez uniquement désactiver ou modifier des stratégies Système spécifiques. Pour plus d'informations sur les stratégies Système que vous pouvez désactiver, consultez Désactiver les Stratégies Système.

Stratégies Système à Haute Priorité

Les stratégies Système à haute priorité s'affichent au-dessus des stratégies de Première Exécution. Ces stratégies autorisent des types de trafic spécifiques sans tenir compte des autres stratégies configurées.

Les stratégies système à haute priorité sont :

WatchGuard SSLVPN

Autorise le trafic VPN SSL provenant des réseaux externes vers le Firebox. Cette stratégie autorise les connexions Mobile VPN with SSL vers le Firebox. Cette stratégie est créée automatiquement lorsque vous configurez Mobile VPN with SSL sur le Firebox.

Allow-IKE-to-Firebox (Autoriser IKE vers le Firebox)

Autorise le trafic IKE, ESP et AH de n'importe quelle source vers le Firebox. Cette stratégie autorise les connexions Mobile VPN with IKEv2 et BOVPN vers le Firebox. Cette stratégie est créée automatiquement lorsque vous configurez un BOVPN ou Mobile VPN with IKEv2 sur le Firebox.

Any From Firebox (Tout À Partir du Firebox)

Autorise l'ensemble du trafic du Firebox lui-même vers n'importe quelle destination.

Portail d'Authentification WatchGuard

Autorise les connexions des réseaux internes vers le Portail d'Authentification Firebox. Cette stratégie est créée automatiquement lorsque vous activez le Portail d'Authentification dans les paramètres d'Authentification du Firebox.

WatchGuard Threat Detection And Response

Autorise l'ensemble du trafic des réseaux internes vers les serveurs WatchGuard Threat Detection and Response.

WatchGuard Cloud

Autorise l'ensemble du trafic des réseaux internes vers WatchGuard Cloud.

Ping To Firebox (Pinguer le Firebox)

Autorise le trafic ping vers le Firebox à partir de réseaux internes pour lesquels l'option AvancéePing est activée.

WatchGuard Web UI

Autorise les connexions à Fireware Web UI à partir de réseaux internes ayant activé l'option Accès à la Web UI.

Pour les réseaux internes, les options Ping et Accès à la Web UI sont activées par défaut. Pour des informations sur la modification de ces paramètres, consultez Configurer les Paramètres Réseau Avancés.

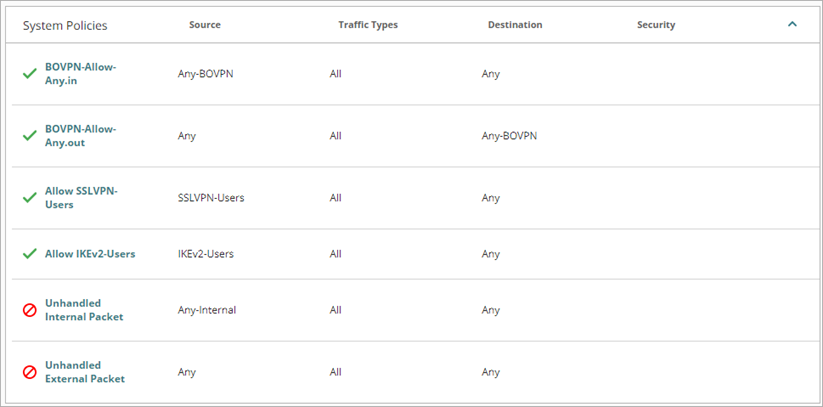

Stratégies Système à Faible Priorité

Les stratégies système à faible priorité s'affichent sous les stratégies de Dernière Exécution.

Ces stratégies sont les suivantes :

BOVPN-Allow-Any.in

Autorise le trafic de n'importe quel BOVPN vers n'importe quelle destination. Cette stratégie est créée automatiquement lorsque vous configurez un BOVPN sur le Firebox.

BOVPN-Allow-Any.out

Autorise le trafic de n'importe quelle source vers n'importe quel BOVPN. Cette stratégie est créée automatiquement lorsque vous configurez un BOVPN sur le Firebox.

Allow SSLVPN-Users (Autoriser les Utilisateurs SSLVPN)

Autorise le trafic des utilisateurs de la configuration Mobile VPN with SSL vers tous les réseaux. Cette stratégie est créée automatiquement lorsque vous configurez Mobile VPN with SSL sur le Firebox.

Allow IKEv2-Users (Autoriser les Utilisateurs IKEv2)

Autorise le trafic des utilisateurs de la configuration Mobile VPN with IKEv2 vers tous les réseaux. Cette stratégie est créée automatiquement lorsque vous configurez Mobile VPN with IKEv2 sur le Firebox.

Unhandled Internal Packet (Paquet Interne Non Géré)

Refuse le trafic de tous les réseaux internes vers toutes les destinations.

Unhandled External Packet (Paquet Externe Non Géré)

Refuse le trafic de n'importe quelle source vers n'importe quelle destination.

Allow DNS-Forwarding (Autoriser le Transfert DNS)

Autorise le trafic DNS issu des réseaux internes vers le Firebox.

Lorsque ces stratégies refusent le trafic transitant via le Firebox, les noms des stratégies s'affichent dans les messages de journal du Firebox.

Désactiver les Stratégies Système

Vous pouvez désactiver des stratégies système spécifiques si une stratégie système par défaut n'est pas assez restrictive pour répondre à vos besoins. Il s'agit des stratégies système que vous pouvez désactiver dans WatchGuard Cloud :

- WatchGuard SSLVPN

- WatchGuard Cloud

- WatchGuard Threat Detection And Response

- Allow-IKE-to-Firebox (Autoriser IKE vers le Firebox)

- BOVPN-Allow-Any.in

- BOVPN-Allow-Any.out

- Allow SSLVPN-Users (Autoriser les Utilisateurs SSLVPN)

- Allow IKEv2-Users (Autoriser les Utilisateurs IKEv2)

- Allow RADIUS SSO Service (Autoriser le Service SSO RADIUS)

- Allow RADIUS SSO Users (Autoriser les Utilisateurs SSO RADIUS)

- Allow DNS-Forwarding (Autoriser le Transfert DNS)

Pour désactiver une stratégie système, à partir de WatchGuard Cloud :

- Sélectionnez Configurer > Périphériques.

- Sélectionnez un Firebox géré sur le cloud.

L'état et les paramètres du Firebox sélectionné s'affichent. - Sélectionnez Configuration du Périphérique.

La page Configuration du Périphérique s'ouvre. - Dans la mosaïque Pare-feu, cliquez sur Stratégies de Pare-feu.

La page Stratégies de Pare-Feu s'ouvre. - Activez Afficher les Stratégies Système.

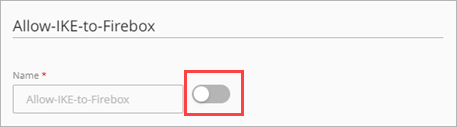

- Cliquez sur le nom de la stratégie système que vous souhaitez désactiver.

- Désactivez l'option située en face du nom de la stratégie.

- Cliquez sur Enregistrer.

La stratégie demeure dans la configuration du Firebox, mais est désactivée. - Afin que la modification prenne effet sur le Firebox, vous devez y déployer la mise à jour de configuration. Pour plus d'informations, consultez Gérer le Déploiement de la Configuration du Périphérique.