S'applique à : Fireboxes Gérés sur le Cloud

Cette rubrique explique comment :

- Activer Mobile VPN with IKEv2

- Sélectionner un certificat

- Ajouter un nom de domaine ou une adresse IP

- Ajouter des domaines d'authentification

- Ajouter des utilisateurs et des groupes

- Modifier le pool d'adresses IP virtuelles

- Utiliser un serveur DNS interne

Avant de Commencer

Avant d'activer Mobile VPN with IKEv2, veillez à configurer les paramètres d'authentification :

- Ajoutez un domaine d'authentification à WatchGuard Cloud.

- Ajoutez des groupes et des utilisateurs.

- Ajoutez le domaine d'authentification au Firebox.

Mobile VPN with IKEv2 prend en charge l'authentification via la base de données d'authentification locale du Firebox (Firebox-DB), RADIUS et AuthPoint.

Pour obtenir des informations sur la manière de configurer les paramètres d'authentification, consultez Méthodes d'Authentification Mobile VPN.

Activer Mobile VPN with IKEv2

Pour activer Mobile VPN with IKEv2, à partir de WatchGuard Cloud :

- Sélectionnez Configurer > Périphériques.

- Sélectionnez le Firebox géré sur le cloud.

- Cliquez sur Configuration du Périphérique.

- Dans la section VPN, cliquez sur la mosaïque Mobile VPN.

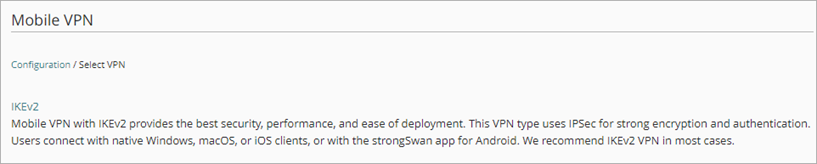

La page Sélectionner le VPN s'ouvre.

-

Cliquez sur IKEv2.

La page de configuration de Mobile VPN with IKEv2 s'ouvre.

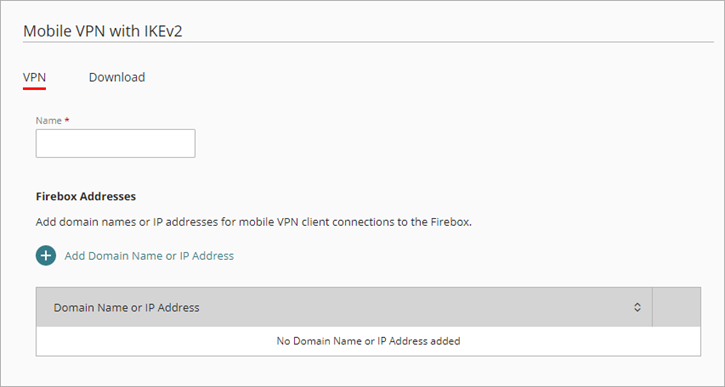

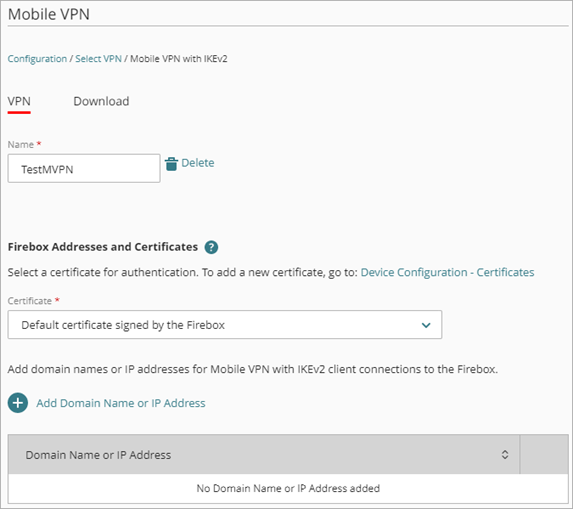

- Dans la zone de texte Nom, saisissez le nom de la connexion VPN.

Ce nom s'affiche en tant que nom de la connexion VPN sur le client.

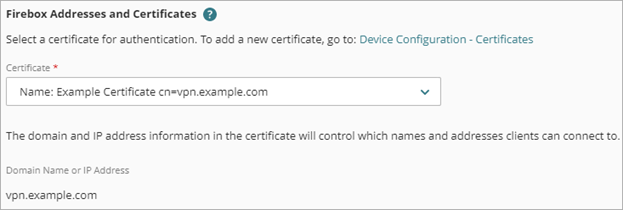

Sélectionner un Certificat

Dans la section Adresses et Certificats du Firebox, sélectionnez un certificat. Les clients VPN utilisent le certificat pour authentifier le serveur VPN, à savoir le Firebox. Vous pouvez sélectionner le certificat par défaut signé par le Firebox ou un certificat tiers. Pour utiliser un certificat tiers, vous devez d'abord l'ajouter au périphérique ou à votre compte WatchGuard.

Pour plus d'informations concernant les certificats Mobile VPN, consultez Mobile VPN et Certificats et Gérer les Certificats.

Pour sélectionner un certificat à partir de WatchGuard Cloud :

- Ouvrez les paramètres de Mobile VPN with IKEv2 du Firebox.

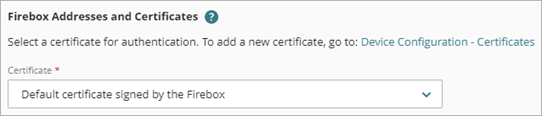

- Dans la section Adresses et Certificats du Firebox, sélectionnez un certificat dans la liste déroulante.

Exemple de certificat tiers

Certificat Firebox par défaut

Si vous sélectionnez un certificat tiers, les informations de domaine et d'adresse IP figurant dans le certificat contrôlent les noms et les adresses auxquels les clients peuvent se connecter. Si vous sélectionnez le certificat par défaut signé par le Firebox, vous devez saisir l'adresse IP ou le nom de domaine complet (FQDN) pour les connexions des clients VPN IKEv2 vers le Firebox.

Ajouter un Nom de Domaine ou une Adresse IP

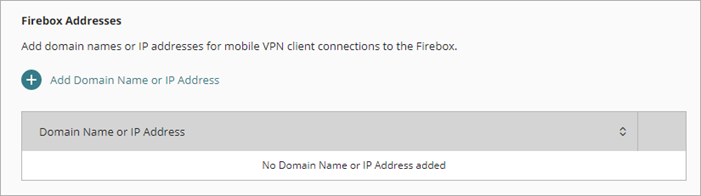

Pour configurer un nom de domaine ou une adresse IP, à partir de WatchGuard Cloud :

- Ouvrez les paramètres de Mobile VPN with IKEv2 du Firebox.

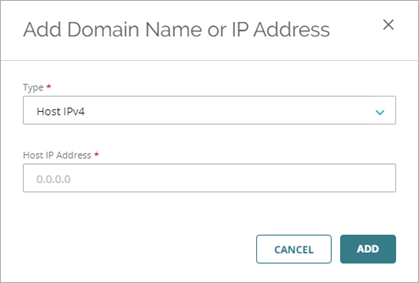

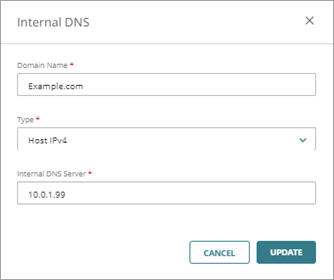

- Si vous avez sélectionné Certificat par défaut signé par le Firebox, cliquez sur Ajouter un Nom de Domaine ou une Adresse IP.

La boîte de dialogue Ajouter un Nom de Domaine ou une Adresse IP s'ouvre.

- Dans la liste déroulante Type, sélectionnez le type d'adresse IP.

- IPv4 de l'Hôte — Spécifiez une adresse IP pour les connexions des clients VPN IKEv2 au Firebox.

- FQDN — Spécifiez un nom de domaine complet pour les connexions des clients VPN IKEv2 au Firebox.

- Saisissez l'adresse IPv4 ou le nom de domaine de l'hôte.

Si votre Firebox se situe derrière un périphérique NAT, spécifiez l'adresse IP publique ou le nom de domaine de ce dernier.

- Cliquez sur Ajouter.

Ajouter des Ressources Autorisées

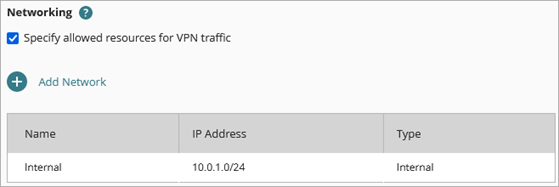

Par défaut, l'ensemble du trafic des clients VPN IKEv2 destiné à Internet et à votre réseau local transite par le tunnel VPN et les stratégies de votre Firebox. Ceci offre une sécurité constante mais des performances réduites. Cette option est également connue sous le nom de tunneling complet ou route par défaut. Cela est le paramètre par défaut.

Sur les Fireboxes exécutant Fireware v12.9 ou une version ultérieure, vous pouvez sélectionner une option visant à router l'ensemble du trafic du client VPN vers Internet et votre réseau local via le tunnel. Cette option est également connue sous le nom de tunneling fractionné. Un tunnel fractionné offre de meilleures performances qu'un tunnel complet, car le Firebox traite moins de trafic. Cependant, un tunnel fractionné peut nuire à la sécurité, car le Firebox n'inspecte pas le trafic envoyé vers Internet par les clients VPN ni le trafic envoyé vers le réseau du client VPN distant.

Pour ajouter les ressources autorisées via le tunneling fractionné :

- Dans la section Réseau, sélectionnez Spécifier les Ressources Autorisées pour le Trafic VPN.

- Cliquez sur Ajouter un Réseau.

La page Ajouter un Réseau s'ouvre. - Sélectionnez un ou plusieurs réseaux configurés sur votre Firebox.

- Cliquez sur Ajouter.

Le réseau apparaît dans la liste.

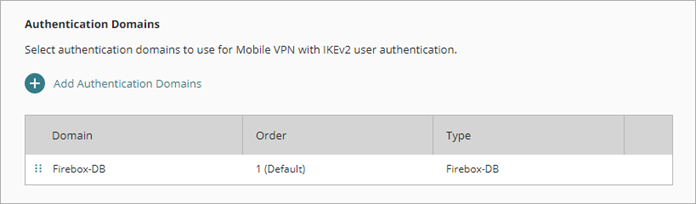

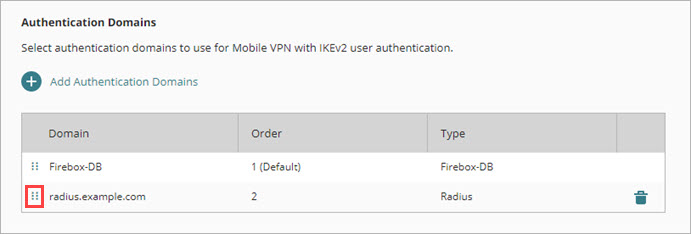

Ajouter des Domaines d'Authentification

Par défaut, Mobile VPN with IKEv2 utilise la base de données Firebox pour authentifier les utilisateurs. Vous pouvez également utiliser un serveur RADIUS ou AuthPoint pour l'authentification.

Avant de configurer Mobile VPN with IKEv2 de manière à utiliser un domaine d'authentification, vous devez ajouter ce dernier à WatchGuard Cloud, ajouter des groupes et des utilisateurs puis ajouter le domaine d'authentification au Firebox. Pour plus d'informations, consultez Méthodes d'Authentification Mobile VPN.

Pour utiliser AuthPoint pour l'authentification des utilisateurs Mobile VPN sur un Firebox géré sur le cloud, vous devez d'abord ajouter le Firebox en tant que ressource AuthPoint, ce qui nécessite Fireware v12.7 ou une version ultérieure.

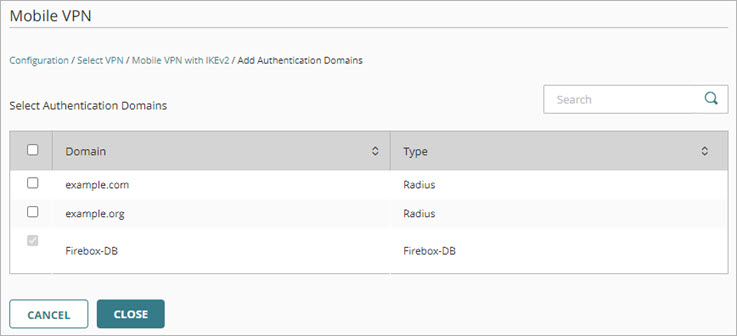

Pour ajouter un domaine d'authentification :

- Ouvrez les paramètres de Mobile VPN with IKEv2 du Firebox.

- Cliquez sur Ajouter des Domaines d'Authentification.

La page Ajouter des Domaines d'Authentification s'ouvre.

- Sélectionnez les domaines d'authentification que vous souhaitez utiliser pour authentifier les utilisateurs Mobile VPN with IKEv2.

- Le premier serveur de la liste est le serveur d'authentification par défaut. Pour modifier l'ordre des serveurs, cliquez sur la poignée de déplacement d'un serveur d'authentification et faites-la glisser vers le haut ou le bas de la liste.

- Cliquez sur Fermer.

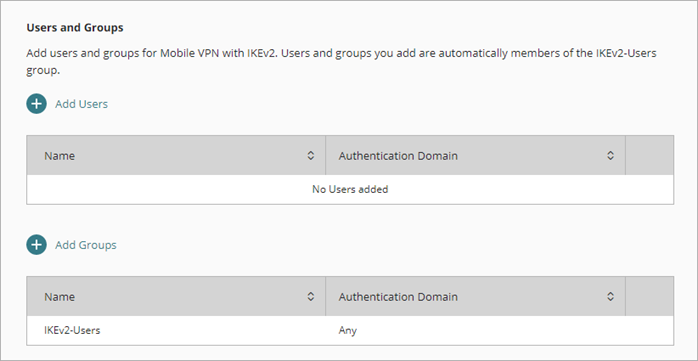

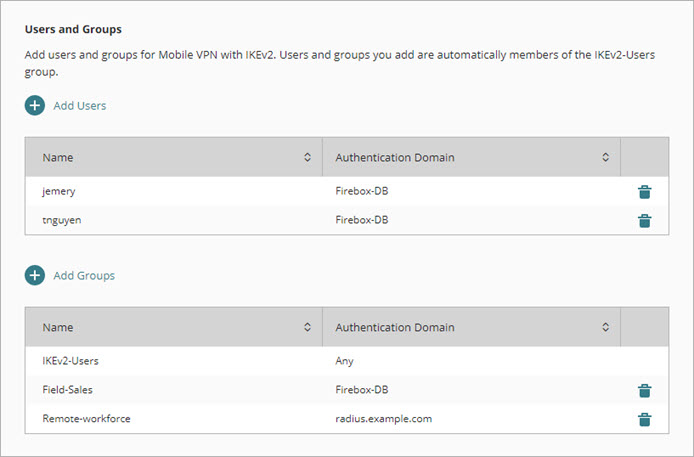

Ajouter des Utilisateurs et des Groupes

Après avoir spécifié les domaines d'authentification, sélectionnez les utilisateurs et les groupes autorisés à utiliser un client mobile VPN IKEv2 pour se connecter aux ressources réseau protégées par le Firebox.

Lorsque vous ajoutez des utilisateurs et des groupes, vous les sélectionnez dans la liste d'utilisateurs ou de groupes sur les serveurs d'authentification que vous avez ajoutés à l'étape précédente. Les utilisateurs et les groupes sélectionnés sont automatiquement ajoutés au groupe IKEv2-Users.

Pour ajouter des utilisateurs et des groupes à la configuration Mobile VPN with IKEv2 :

- Ouvrez les paramètres de Mobile VPN with IKEv2 du Firebox.

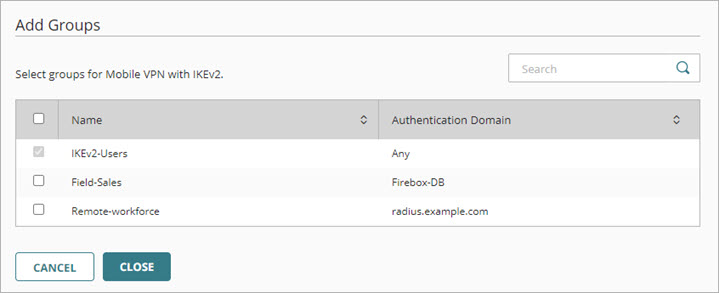

- Pour ajouter des groupes à la configuration Mobile VPN with IKEv2 :

- Cliquez sur Ajouter des Groupes.

- Sélectionnez la case à cocher de chaque groupe à ajouter.

- Cliquez sur Fermer.

Les groupes sélectionnés sont ajoutés à la liste des groupes.

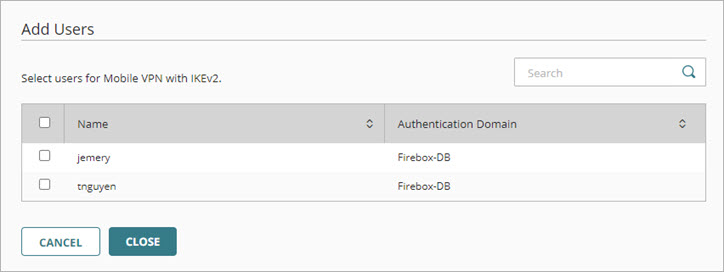

- Pour ajouter des utilisateurs à la configuration Mobile VPN with IKEv2 :

- Cliquez sur Ajouter des Utilisateurs.

- Sélectionnez la case à cocher de chaque utilisateur à ajouter à Mobile VPN with IKEv2.

- Cliquez sur Fermer.

Les utilisateurs sélectionnés sont ajoutés à la liste des Utilisateurs.

- Pour supprimer un utilisateur ou un groupe de la configuration Mobile VPN with IKEv2, sur la ligne de cet utilisateur ou de ce groupe, cliquez sur

.

.

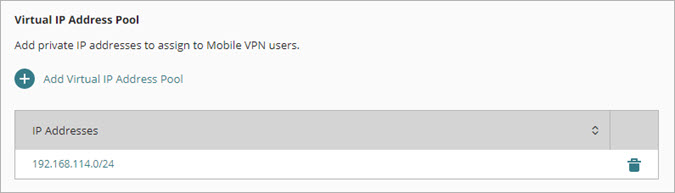

Modifier le Pool d'Adresses IP Virtuelles

Le pool d'adresses IP virtuelles est le groupe d'adresses IP privées que le Firebox attribue aux utilisateurs Mobile VPN with IKEv2. La valeur par défaut est 192.168.114.0/24. Vous pouvez ajouter d'autres adresses au pool et supprimer l'adresse par défaut.

Confirmez que les adresses IP réseau du pool d'adresses IP virtuelles n'entrent pas en conflit avec les adresses IP attribuées à un réseau du Firebox.

Pour mettre à jour le pool d'adresses IP virtuelles :

- Ouvrez les paramètres de Mobile VPN with IKEv2 du Firebox.

- Pour ajouter des adresses IP au pool :

- Cliquez sur Ajouter un Pool d'Adresses IP Virtuelles.

La boîte de dialogue Ajouter un Pool d'Adresses IP Virtuelles s'ouvre.

- Saisissez une adresse IP et un masque de réseau.

- Cliquez sur Ajouter.

- Cliquez sur Ajouter un Pool d'Adresses IP Virtuelles.

- Pour supprimer une adresse IP du pool, cliquez sur

.

.

Utiliser un Serveur DNS Interne

Par défaut, les clients Mobile VPN with IKEv2 utilisent le serveur DNS spécifié sur le client. Si vous configurez un serveur DNS interne pour votre Firebox dans Configuration du Périphérique > DNS > DNS Interne, vous pouvez opter pour l'utiliser pour la résolution DNS de mobile VPN.

Pour les Fireboxes exécutant Fireware v12.9.2 ou une version ultérieure, le profil client Mobile VPN with IKEv2 WatchGuard inclut le suffixe de nom de domaine que vous saisissez dans la configuration du DNS interne. Les clients utilisent le suffixe de nom de domaine pour résoudre les noms d'hôtes locaux sur votre réseau via le VPN.

Le paramètre Utiliser un DNS Interne s'affiche uniquement si la configuration de votre Firebox comprend un serveur DNS interne. Pour de plus amples informations concernant l'ajout un serveur DNS interne à la configuration du Firebox, consultez la section Configurer les Paramètres DNS d'un Firebox.

Pour configurer les connexions mobile VPN de manière à utiliser un serveur DNS interne :

- Sélectionnez la case à cocher Utiliser le DNS Interne.

- Dans la liste déroulante Serveur DNS Interne, sélectionnez l'adresse IP d'un serveur DNS interne.

Étapes Suivantes

Après avoir terminé la configuration de Mobile VPN with IKEv2 , cliquez sur l'onglet Télécharger et téléchargez le profil client Mobile VPN with IKEv2, qui contient les informations et les fichiers d'installation des clients VPN IKEv2. Pour plus d'informations, consultez Télécharger le Profil Client Mobile VPN with IKEv2.