NAT ループバックおよび 1-to-1 NAT

サーバーが同じ物理 Firebox インターフェイスにある場合は、NAT ループバックにより、信頼済みネットワークまたは任意ネットワークのユーザーは、パブリック IP アドレスまたはドメイン名を使用して、パブリック サーバーに接続することができます。1-to-1 NAT 使用時における NAT ループバックの構成方法の理解に役立つ例を以下に示します。

ABC 社には、Firebox の信頼済みインターフェイスに HTTP サーバーがあるとします。会社では 1-to-1 NAT ルールを使用して、内部サーバーにパブリック IP アドレスをマップしています。このパブリック サーバーにアクセスできるように、信頼済みインターフェイスのユーザーにパブリック IP アドレスまたはドメイン名の使用を許可すると仮定します。

この例では、既存の 1-to-1 NAT 構成を前提としています:

- 信頼済みインターフェイスがプライマリ ネットワーク 10.0.1.0/24 で構成されます。

- HTTP サーバーが信頼済みインターフェイスのネットワークに物理的に接続されており、それには IP アドレス 10.0.1.5 が指定されています。

- 信頼済みインターフェイスは、セカンダリ ネットワーク 192.168.2.0/24 で構成する場合もあります。

- パブリック IP アドレス 203.0.113.5 が指定されているサーバーが、内部ネットワークのホストの 1-to-1 NAT ルールにマッピングされます。

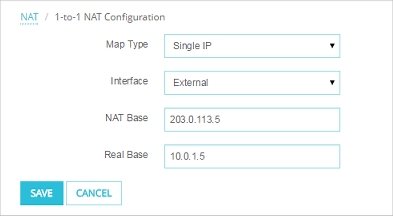

1-to-1 NAT 構成例には、以下の設定があります。

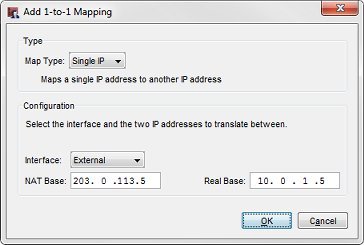

インターフェイス — 外部。NAT ベース — 203.0.113.5、実際ベース — 10.0.1.5

s

s

Policy Manager における既存の 1 - 1 構成

信頼済みインターフェイスに接続しているすべてのユーザーに対して NAT ループバックを有効化するには、以下を実行する必要があります:

- 内部コンピュータが NAT ループバック接続でパブリック IP アドレス 203.0.113.5 にアクセスする場合、トラフィックが使用する各インターフェイスに対して 1-to-1 NAT エントリがあることを確認します。

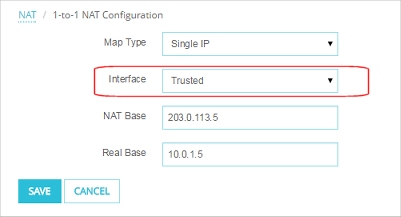

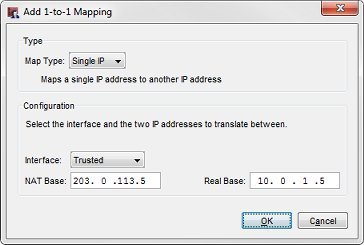

この例では、もう 1 つの 1-to-1 NAT マッピングを追加して、信頼済みインターフェイスから始まるトラフィックに適用する必要があります。新しい 1 - 1 マッピングは以前のマッピングと同じですが、インターフェイス は、外部 ではなく 信頼済み に設定されています。

Fireware Web UI における 1-to-1 NAT マッピング

Policy Manager における 1-to-1 NAT マッピング

2 番目の 1-to-1 NAT エントリを追加すると、Firebox には外部と信頼済み用の 2 つの 1-to-1 NAT マッピングがあることになります。

インターフェイス — 外部、NAT ベース — 203.0.113.5、実際ベース — 10.0.1.5

インターフェイス — 信頼済み、NAT ベース — 203.0.113.5、実際ベース — 10.0.1.5

- サーバーが接続しているインターフェイス上の各ネットワークのために動的 NAT エントリを追加します。

- 動的 NAT エントリの 送信元 フィールドは、コンピュータが NAT ループバックで 1-to-1 NAT IP アドレスにアクセスできるネットワークのネットワーク IP アドレスです。

- 動的 NAT エントリの 送信元 フィールドは、1-to-1 NAT マッピングでの NAT ベースのアドレスです。

この例では、信頼済みインターフェイスには定義したネットワークが 2 つあり、サーバーのパブリック IP アドレスまたはホスト名を使用して、両方のネットワークのユーザーが HTTP サーバーにアクセスできるようにしています。2 つの動的 NAT エントリを追加する必要があります。

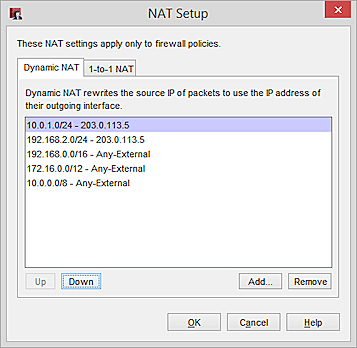

NAT 構成の動的 NAT タブで、2 つの動的 NAT ルールを追加します。

10.0.1.0/24 – 203.0.113.5

192.168.2.0/24 – 203.0.113.5

Policy Manager における 動的 NAT 構成

多数の IP アドレスを持つ NAT ループバックを使用する場合は、動的 NAT ルールの 送信先 フィールドで IP アドレス範囲またはサブネットを指定することができます。

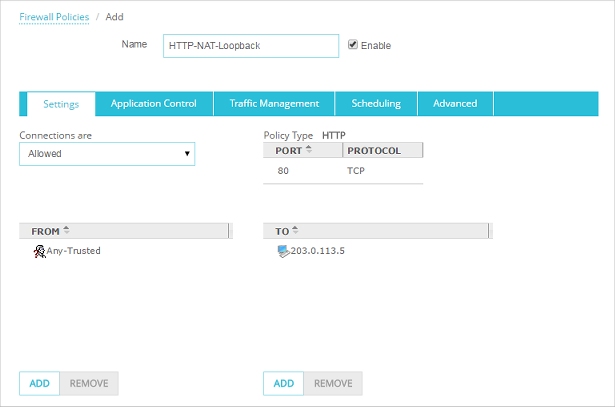

- ポリシーを追加して、信頼済みネットワーク上のパブリック サーバーにアクセスできるように、信頼済みネットワークのユーザーにパブリック IP アドレスまたはドメイン名の使用を許可します。この例では、以下のようになります。

発信元

Any-Trusted

送信先:

203.0.113.5

Policy Manager における NAT ループバック ポリシー

Fireware Web UI における NAT ループバック ポリシー

接続するパブリック IP アドレスは、203.0.113.5 です。