クイック スタートに関する本トピックでは、WatchGuard Cloud で ThreatSync をセットアップおよび構成する一般的な手順の概要について説明します。

開始する前に

ThreatSync を有効化して使用するために新しいライセンスを購入する必要はありません。

ThreatSync を使用する前に、以下を確認してください。

- Total Security Suite サブスクリプションがある Firebox で、これがログ記録とレポート作成のために WatchGuard Cloud に接続されていること、または WatchGuard Endpoint Security (EPDR、Advanced EPDR、または EDR) のフル ライセンスまたはトライアル ライセンスが 1 つまたは複数の endpoint デバイスにインストールされていること

WatchGuard EDR Core は、Firebox Total Security Suite に含まれています。詳細については、WatchGuard EDR Core の機能 を参照してください。

- Firebox で Fireware v12.9 以降が実行されていること

- Endpoint Security Windows ソフトウェアが v.8.00.21.0001 以降であること

- Firebox と Endpoint Security の両方のライセンスが割り当てられている場合に、endpoint が Firebox の背後に配置されていること

使用している WatchGuard 製品が多いほど、ThreatSync でイベントを関連付けるために必要となる情報も増加します。

ライセンスをアクティブ化した後、数分間待機してから ThreatSync を有効化することが勧められます。

アカウントで ThreatSync を有効化する

アカウントの ThreatSync を有効化するには、WatchGuard Cloud で以下の手順を実行します。

- アカウント マネージャー で、マイ アカウントを選択します。

- 監視 > 脅威 または 構成 > ThreatSync の順に選択します。

- ThreatSync タイルで、ThreatSync を有効化する をクリックします。

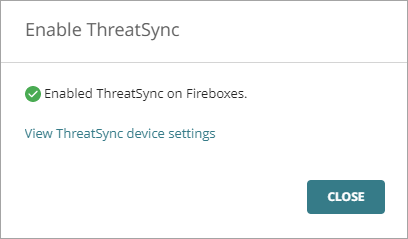

ThreatSync を有効化する ダイアログ ボックスが開きます。ThreatSync は、アカウントにあるすべての endpoint と Firebox で自動的に有効化されます。

- 閉じる をクリックします。

デバイス設定ページが開きます。

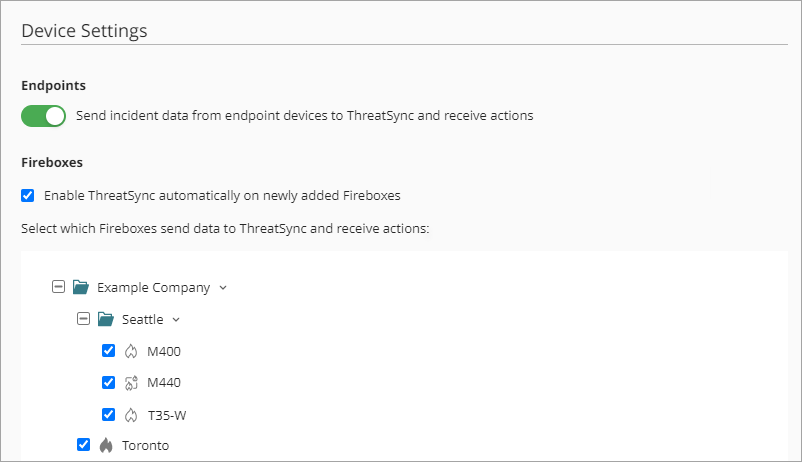

デバイス設定を構成する

ThreatSync を有効化すると、そのアカウントに割り当てられている endpoint デバイスと Firebox でこれが自動的に有効化されます。デバイス設定ページで、endpoint デバイスまたは特定の Firebox から ThreatSync にデータが送信されるようにするかどうかを構成することができます。

ThreatSync デバイス設定を構成するには、以下の手順を実行します。

- 構成 > ThreatSync > デバイス設定 の順に選択します。

デバイス設定ページが開きます。 - インシデント データがすべての endpoint デバイスから ThreatSync に送信されるようにするかどうかを指定するには、endpoint トグルを有効化または無効化します。

- ThreatSync にデータを送信し、ThreatSync からアクションを受信する Firebox を指定するには、Firebox 名の横にあるチェックボックスを選択または選択解除します。

- WatchGuard Cloud のアカウントに新たに割り当てられた Firebox で自動的に ThreatSync が有効化されるようにするには、新しく追加された Firebox で ThreatSync を自動的に有効化する チェックボックスを選択します。

- 保存 をクリックします。

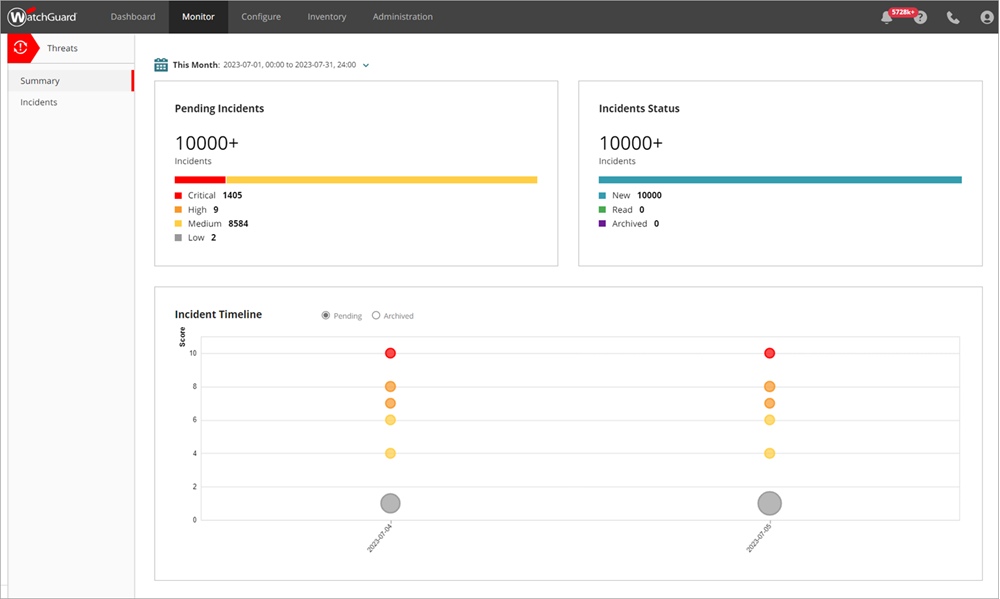

脅威を監視する

ThreatSync 管理 UI のメニューで 監視 > 脅威 の順に移動すると、特定期間において相関しているインシデント アクティビティの概要が表示されます。メニューには以下の 2 つのページがあります。

概要ページ

Service Provider か Subscriber の場合は、既定では、メニューで 監視 > 脅威 の順に移動すると概要ページが開きます。このページには、アカウントのインシデント アクティビティの概要が表示されます。

タイルには、各リスク レベルにおけるさまざまなステータスのインシデントの数およびインシデント発生時のタイムラインが表示されます。タイルのタイトルをクリックすると、インシデント ページにそれぞれのインシデントの詳細が表示されます。

詳細については、ThreatSync インシデントの概要 を参照してください。

インシデント ページ

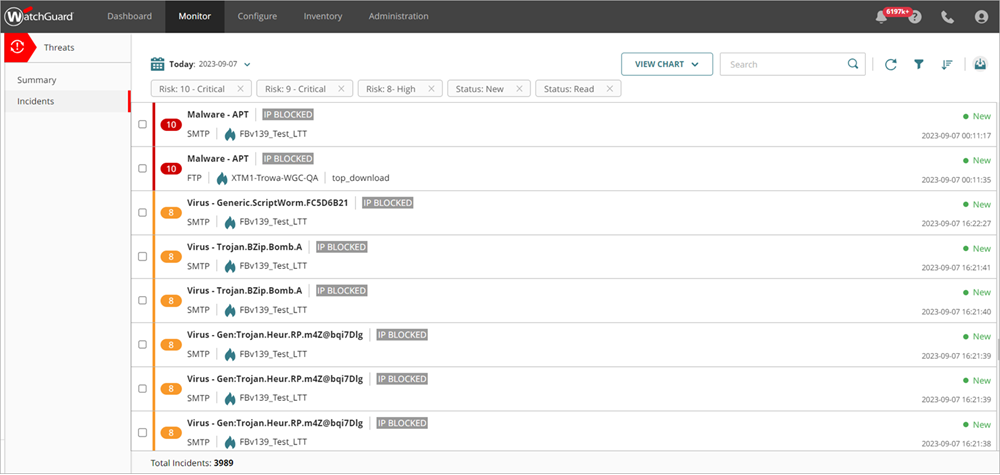

インシデント ページには、インシデントの一元化リストが表示されます。インシデント担当者は、これを確認および管理することができます。日付、インシデントの種類、アクション、リスク、またはステータスでリストをフィルタリングして、1 つまたは複数のインシデントに対してアクションを実行することができます。

既定では、リストはリスク レベルの降順で表示されます。インシデント リストの先頭に最も重大な脅威が表示されるため、必要に応じてアクションを実行することが可能となります。詳細については、ThreatSync インシデントを監視する を参照してください。

特定のインシデントの詳細情報を表示するには、リストのインシデントをクリックします。詳細については、インシデントの詳細を確認する を参照してください

WatchGuard Cloud で通知ルールを構成して、ThreatSync イベントのアラートが送信されるように設定することができます。詳細については、ThreatSync 通知ルールを構成する を参照してください。

インシデントを修正するアクションを実行する

ThreatSync で検出された脅威を監視し、インシデントの詳細を確認する際、以下のいずれかのアクションを実行して、インシデントを修正することができます。

- IP をブロックする — インシデントに関連付けられる外部 IP アドレスがブロックされます。このアクションを選択すると、WatchGuard Cloud アカウントのすべての Firebox で、IP アドレスとの間の接続がブロックされます。ブロックされた IP アドレスは、Firebox のブロックされたサイト リストには表示されません。

- ファイルを削除する — インシデントに関連付けられるフラグ付きファイルが削除されます。

- デバイスを隔離する — コンピュータがネットワークから隔離されます。これにより、脅威の拡散と機密データの流出を防止することができます。

- プロセスを強制終了する — インシデントに関連して悪質な動作が検出されたプロセスが強制終了されます。

すべてのアクションがすべてのインシデントの種類に適用されるわけではありません。

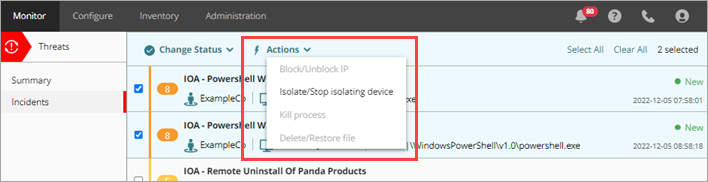

1 つまたは複数のインシデントに対してアクションを実行するには、インシデント ページで以下の手順を実行します。

- 監視 > 脅威 > インシデント の順に選択します。

インシデント ページが開きます。 - 左側の列で、1 つまたは複数のインシデントのチェックボックスを選択します。

ステータスの変更とアクションのメニューが表示されます。 - アクション ドロップダウン リストから、実行するアクションを選択します。

インシデントの詳細ページのインシデントに対する推奨事項により、インシデント ページのアクション ドロップダウン リストで使用できるアクションが決まります。たとえば、インシデントに対して実行することが推奨されるアクションがデバイスの隔離である場合は、アクション ドロップダウン リストで、デバイスを隔離する/隔離を停止する オプションが有効化されています。

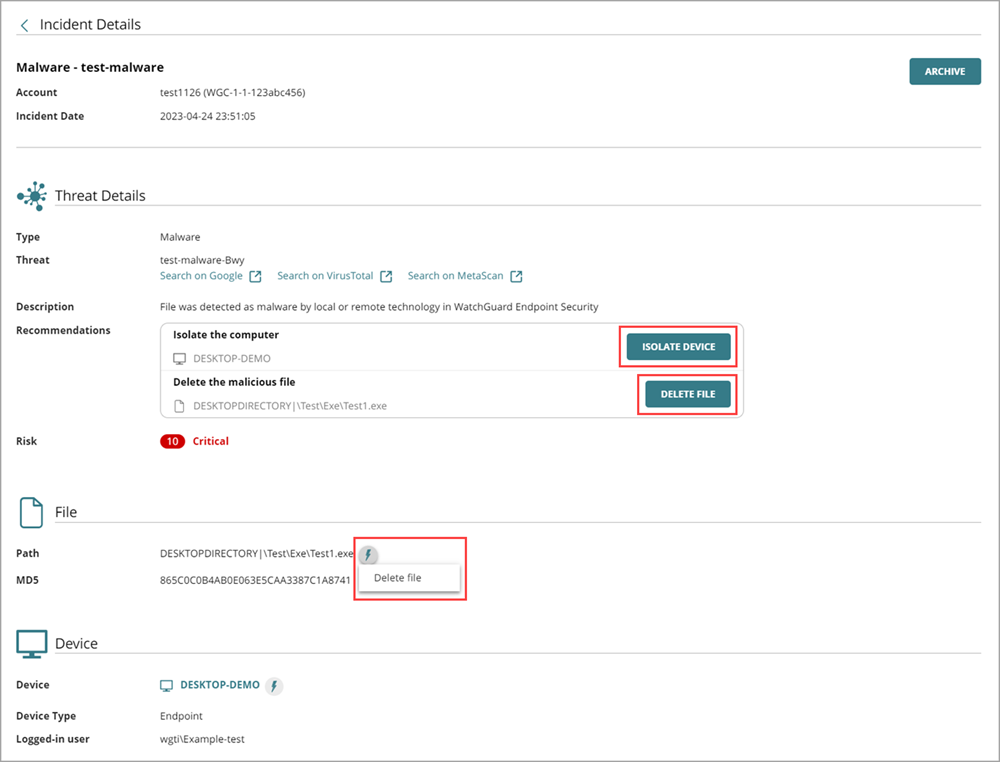

インシデントのアクションを実行するには、インシデントの詳細ページで以下の手順を実行します。

- 監視 > 脅威 > インシデント の順に選択します。

インシデント ページが開きます。 - インシデント リストにあるインシデントをクリックします。

インシデントの詳細ページが開きます。 - アクションを実行するには、以下の手順を実行します。

- 脅威の詳細 セクションで、アクションをクリックします。

- 他のセクションで、稲妻アイコン

をクリックしてアクション メニューを開き、アクションを選択します。

をクリックしてアクション メニューを開き、アクションを選択します。

修正アクションの詳細については、インシデントを修正するアクションを実行する を参照してください。

インシデントを確認した後、インシデントのステータスをアーカイブまたは変更することもできます。詳細については、インシデントのステータスをアーカイブまたは変更する を参照してください。

自動化ポリシーを追加する

自動化ポリシーを構成して、ThreatSync アクションが自動的に実行されるように設定することができます。たとえば、低リスク レベルのインシデントが自動的にアーカイブされる自動化ポリシーを作成することができます。

自社の環境で発生する可能性があるさまざまな種類のインシデントや実行可能な修正アクションに精通するまでは、ThreatSync のベストプラクティス に示されているポリシー以外の自動化ポリシーを追加しないことをお勧めします。

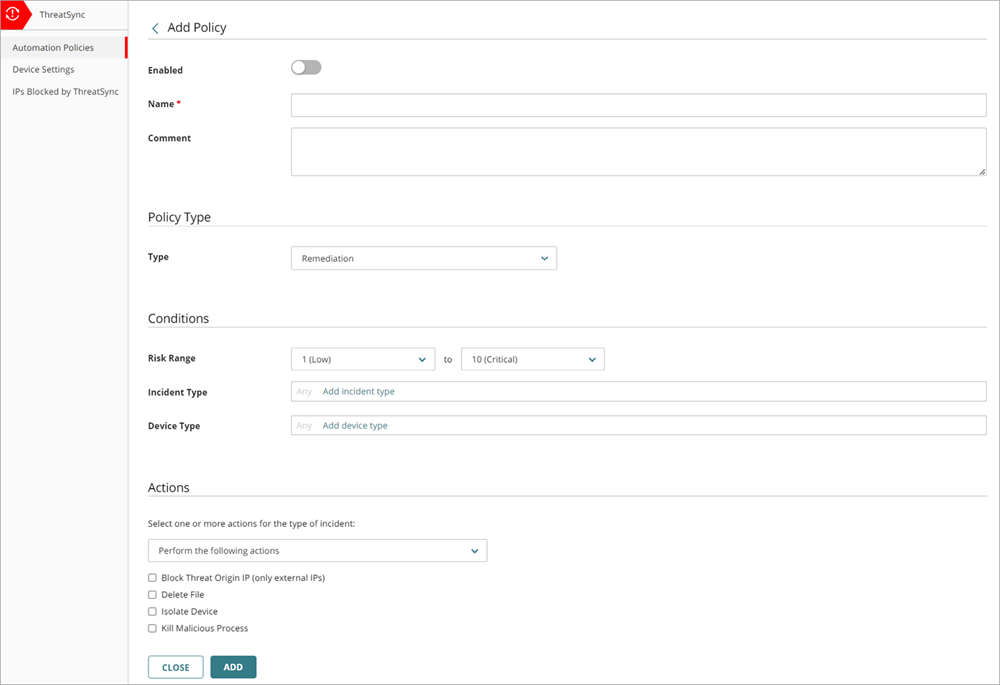

自動化ポリシーを追加するには、以下の手順を実行します (Subscriber アカウント) 。

- WatchGuard Cloud アカウントにログインします。

- Service Provider が自動化ポリシーを自身の Subscriber アカウントに追加する場合は、アカウント マネージャーで、マイ アカウント を選択します。

- 構成 > ThreatSync の順に選択します。

自動化ポリシー ページが開きます。

- 自動化ポリシーを追加する をクリックします。

ポリシーを追加する ページが開きます。

- 有効 トグルをクリックして、新しいポリシーを有効化します。

- ポリシーとコメントの 名前 を入力します。

- ポリシーの種類 セクションで、種類 ドロップダウン リストから、作成するポリシーの種類を選択します。

- 修正 — この自動化ポリシーにより、ポリシー条件に該当するインシデントが発生した際に、指定した修正アクションを実行することができます。

- アーカイブ — この自動化ポリシーにより、条件に該当するインシデントのステータスをアーカイブ済みに変更することができます。

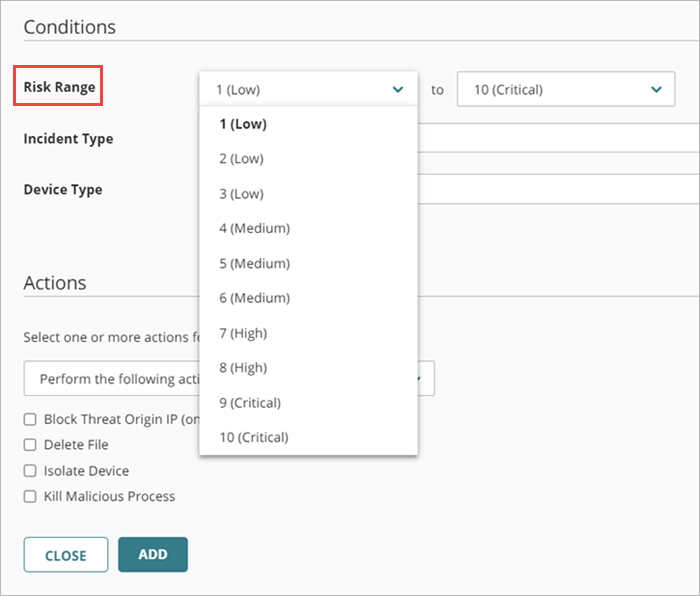

- 条件 セクションで、この自動化ポリシーを適用するためにインシデントが満たす必要がある条件を指定します。

- リスク範囲 — インシデントのリスク レベルの範囲を指定します。詳細については、ThreatSync インシデントのリスク レベルとスコア を参照してください。

- インシデントの種類 — 以下のインシデントの種類を 1 つまたは複数選択します。

- 高度なセキュリティ ポリシー - 高度な感染手法が使用されている悪質なスクリプトや不明のプログラムの実行。

- エクスプロイト — 悪質なコードを挿入して脆弱なプロセスの悪用を試みる攻撃。

- 侵入試行 — 侵入者がシステムへの不正アクセスを試みるセキュリティ イベント。

- IOA — IOA (Indicators of Attack) は攻撃である可能性が高いインジケータ。

- 悪質な URL — ランサムウェアなど、マルウェアの配布を目的として作成された URL。

- 悪質な IP - 悪質なアクティビティに関連付けられる IP アドレス。

- マルウェア - コンピュータ システムを損傷または中断させること、あるいはコンピュータ システムに不正アクセスすることを目的とした悪質なソフトウェア。

- PUP — コンピュータへのソフトウェアのインストールに伴いインストールされる可能性のある不審なプログラム (PUP)。

- ウイルス — コンピュータ システムに侵入する悪質なコード。

- 不明なプログラム — WatchGuard Endpoint Security でまだ分類されていないためにブロックされたプログラム。

- デバイスの種類 — 以下のデバイスの種類を 1 つまたは複数選択します。

- Firebox

- Endpoint

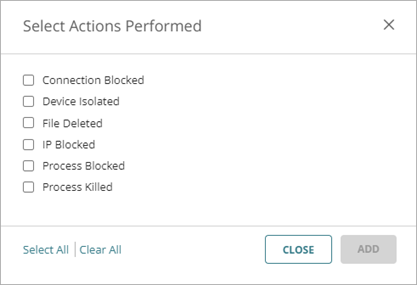

- 実行済みアクション — インシデントが発生した際に実行する以下のアクションを 1 つまたは複数選択します (アーカイブ ポリシーの種類のみ)。

- 接続のブロック — 接続がブロックされました。

- プロセスのブロック — Endpoint デバイスにより、プロセスがブロックされました。

- デバイスの隔離 — デバイスとの通信がブロックされました。

- ファイルの削除 — ファイルがマルウェアとして分類され、削除されました。

- IP のブロック — この IP アドレスとの間のネットワーク接続がブロックされました。

- プロセスが強制終了されました — Endpoint デバイスによって、プロセスが終了されました。

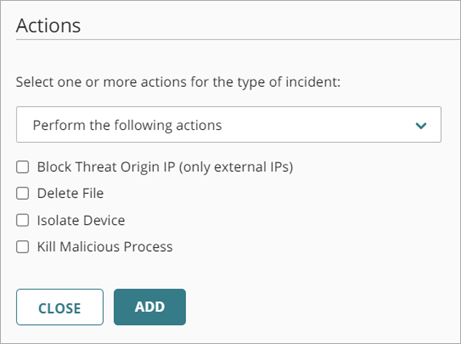

- アクション セクションのドロップダウン リストから、指定したアクションを実行するか防止するかを選択します。

- Perform (実行) — ポリシー条件に該当するインシデントの発生時に、指定されているアクションが ThreatSync で実行されます。

- Prevent (防止) — 指定されているアクションが、ThreatSync により阻止されます。より広範な Perform (実行) ポリシーにおける例外を作成するには、Prevent (防止) アクションが設定されたポリシーを追加して、ポリシー リストでこれを他のポリシーよりも上位にランク付けします。防止アクションのポリシーによって、管理ユーザーによるアクションの手動実行が妨げられることはありません。

- 実行または防止する以下のアクションを 1 つまたは複数選択します。

- 脅威の送信元 IP をブロックする (外部 IP のみ) — インシデントに関連付けられる外部 IP アドレスがブロックされます。このアクションを選択すると、WatchGuard Cloud アカウントで ThreatSync が有効化されているすべての Firebox で、IP アドレスとの間の接続がブロックされます。

- ファイルを削除する — インシデントに関連付けられるフラグ付きファイルが削除されます。

- デバイスを隔離する — コンピュータがネットワークから隔離されます。これにより、脅威の拡散と機密データの流出を防止することができます。

- 悪質なプロセスを強制終了する — インシデントに関連して悪質な動作が検出されたプロセスが強制終了されます。

- インシデントをアーカイブする - インシデントのステータスがアーカイブ済みに変更されます (アーカイブ ポリシーの種類のみ)。

ポリシーの種類が アーカイブ の場合は、インシデントをアーカイブする アクションが自動的に選択されます。別のアクションを選択することはできません。

- 追加 をクリックします。

新しいポリシーが、ポリシー リストに追加されます。

Service Provider は、複数の自動化ポリシーが含まれる自動化ポリシー テンプレートを作成し、そのテンプレートを管理対象アカウントに割り当てることができます。詳細については、ThreatSync 自動化ポリシー テンプレートを管理する (Service Provider) を参照してください。