Firebox を管理対象デバイスとして構成する

Firebox に動的 IP アドレスがある場合、または他の理由により WSM Management Server からその Firebox に接続できない場合は、Management Server にその Firebox を追加する前に、管理対象クライアントとして Firebox を手動で構成することができます。

Management Server がゲートウェイ Firebox の配下にない場合、Management Server とインターネット間にあるファイアウォールを構成して、TCP ポート 4110、4112、および 4113 からの Management Server のパブリック IP アドレスへの接続を許可する必要があります。

管理対象 Firebox に接続するには、ローカル コンピュータから管理対象 Firebox に TCP ポート 4105、4117 および 4118 でアクセスできる必要があります。

ゲートウェイ Firebox の詳細については、次を参照してください:ゲートウェイ Firebox について。

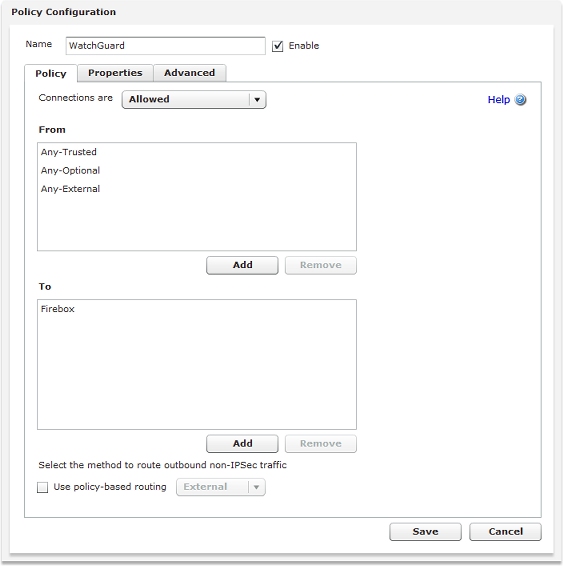

WatchGuard ポリシーを編集する

- ファイアウォール > ファイアウォール ポリシー の順に選択します。

ファイアウォール ポリシー ページが表示されます。 - WatchGuard ポリシー をダブルクリックして開きます。

WatchGuard ポリシーのポリシー構成ページが表示されます。

- 接続 ドロップダウン リストで、許可 が選択されていることを確認します。

- 送信元セクションで、追加をクリックします。

メンバーを追加する ダイアログ ボックスが表示されます。 - メンバーの種類 ドロップダウン リストで、ホスト IP を選択します。

- メンバーの種類 テキスト ボックスに、ゲートウェイ Firebox の外部インターフェイスの IP アドレスを入力します。

インターネットから Management Server を保護するゲートウェイ Firebox がない場合は、Management Server の静的 IP アドレスを入力します。 - OK をクリックして、メンバーの追加 ダイアログ ボックスを閉じます。

- 送信先セクションに Firebox または 任意 のどちらかのエントリが含まれていることを確認します。

- 保存 をクリックします。

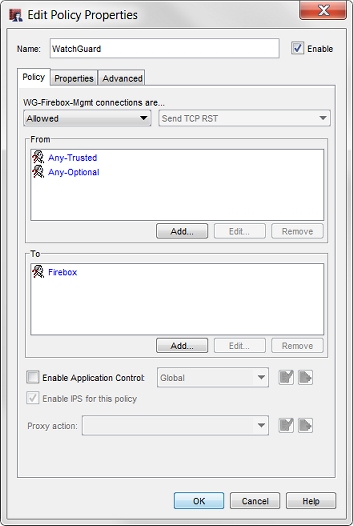

- Policy Manager を開く管理対象デバイスとして有効化する Firebox の

- WatchGuard ポリシー をダブルクリックして開きます。

WatchGuard ポリシーの ポリシー プロパティの編集 ダイアログ ボックスが表示されます。

- WG-Firebox-Mgmt 接続 ドロップダウン リストで、許可 が選択されていることを確認します。

- 送信元セクションで、追加をクリックします。

メンバーを追加する ダイアログ ボックスが表示されます。 - その他を追加する をクリックします。

メンバーを追加する ダイアログ ボックスが表示されます。 - 種類の選択 ドロップダウン リストで、ホスト IP を選択します。

- 値 テキスト ボックスに、ゲートウェイ Firebox の外部インターフェイスの IP アドレスを入力します。

インターネットから Management Server を保護するゲートウェイ Firebox がない場合は、Management Server から送信トラフィックの静的パブリック IP アドレスを入力します。Management Server がサードパーティ ゲートウェイの配下にある場合は、そのゲートウェイを介した送信トラフィックのパブリック IP アドレスを入力します。ヒント! - OK をクリックして、メンバーの追加 ダイアログ ボックスを閉じます。

- OK をクリックして、アドレスを追加する ダイアログ ボックスを閉じます。

- 送信先セクションに Firebox または 任意 のどちらかのエントリが含まれていることを確認します。

- 構成ファイルを保存する.

これで、

管理対象デバイスの設定

Firebox に動的 IP アドレスがある場合、または他の理由により Management Server で Firebox の IP アドレスが検出されない場合は、以下の手順に従って、Management Server により Firebox が管理されるように準備することができます。

WatchGuard Dimension で Firebox を管理するには、この手順に従って、WSM Management Server の代わりに Firebox を管理する Dimension のインスタンスを指定してから、管理設定ファイル (.WGD ファイル) をインポートする必要があります。.WGD ファイルの詳細については、次を参照してください:Firebox を管理の Dimension に追加する。

ゲートウェイ Firebox を構成する

Management Server を保護する Firebox (ゲートウェイ Firebox) は、Management Server が使用するすべてのポートを自動的に監視し、それらのポートへの接続を構成された Management Server に転送します。WatchGuard Server Center Setup Wizard を使用して Management Server を構成する場合、ウィザードはこれらの接続を処理するために WG-Mgmt-Server ポリシーを構成に追加します。セットアップ ウィザードを使用しなかった場合、またはウィザードの ゲートウェイ Firebox の設定をスキップした場合、ゲートウェイ Firebox の構成に WG-Mgmt-Server ポリシーを手動で追加する必要があります。外部インターフェイスから、外部インターフェイスのパブリック IP アドレスを Management Server の IP アドレスに変換する静的 NAT アクションへの、インバウンド トラフィックを許可するポリシーを構成します。ゲートウェイ Firebox のポリシーは、TCP ポート 4110、4112、および 4113 を通した、Management Server へのインバウンド接続を許可します。詳細については、ゲートウェイ Firebox について を参照してください。

Management Server がゲートウェイ Firebox の配下にない場合は、必ず Management Server とインターネット間にあるファイアウォールを構成して、TCP ポート 4110、4112、および 4113 を通した、 Management Server のパブリック IP アドレスへの接続を許可してください。

Management Server CA 証明書を取得する

管理対象デバイスとして Firebox を構成する際には、Management Server CA 証明書の内容を管理対象デバイス設定に含める必要があります。Management Server CA 証明書は CA Manager を通じて入手できます。管理対象デバイス設定の構成に Fireware Web UI を使用する場合は、Firebox を構成する際に CA 証明書のコンテンツをCA Manager からコピー & ペーストすることができます。管理対象デバイスの設定を構成するのに Policy Manager を使用する場合は、 Firebox を構成する際に CA-Admin.pem ファイルから Management Server CA 証明書をインポートする必要があります。WSM で Management Server に接続する際には、CA-Admin.pem ファイルがコンピュータのディレクトリ: C:\Users\<ユーザー名>\Documents\My WatchGuard\certs\<Management Server IP アドレス> に保存されます。

Management Server CA 証明書を検索する方法の詳細については、次を参照してください:Management Server で証明書を管理する。

WSM Management Server により管理されるように Firebox を構成する

FIreware XTM Web UI または Policy Manager で、Firebox の管理対象デバイス設定を構成することができます。

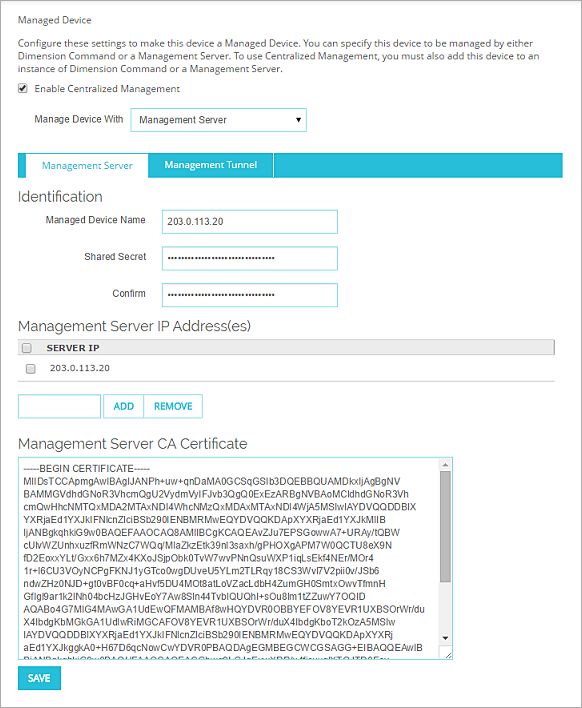

- システム > 管理対象デバイス の順に選択します。

管理対象デバイス ページが表示されます。

- Centralized Management を有効化する チェックボックスを選択します。

- デバイス管理モード ドロップダウン リストから Management Server を選択します。

- Management Server configuration に追加する際、管理対象のデバイス名 テキスト ボックスに、Firebox に付けたい名前を入力します。

この名前では大文字と小文字が区別されるため、Firebox を Management Server configuration に追加するときにデバイスに使用する名前と一致させる必要があります。これは Firebox の IP アドレスにすることもできます。 - Management Server の IP アドレス リストで、Management Server のパブリック IP アドレスを選択します。

または、Management Server がゲートウェイ Firebox の配下にある場合は、Management Server 用のゲートウェイ Firebox のパブリック IP アドレスを選択します。 - Management Server IP アドレスを追加するには、テキスト ボックスに IP アドレスを入力して 追加 をクリックします。

- 共有シークレット と 確認 テキスト ボックスに、共有シークレットを入力します。

ここで入力する共有シークレットは、Firebox を Management Server configuration に追加する際に入力する共有シークレットと同じである必要があります。 - Management Server CA 証明書のテキストをコピーして Management Server CA 証明書 テキスト ボックスに貼り付けます。

- 保存 をクリックします。

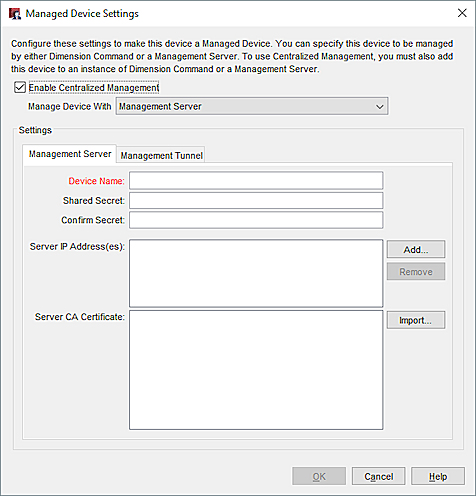

- 設定 > 管理対象デバイスの設定 の順に選択します。

Management Server タブが選択された状態で 管理対象デバイス設定 ダイアログ ボックスが表示されます。 - Centralized Management を有効化する チェックボックスを選択します。

- デバイス管理モード ドロップダウン リストから Management Server を選択します。

- Management Server configuration に追加する際、デバイス名 テキスト ボックスに、Firebox に付ける名前を入力します。

この名前では大文字と小文字が区別されるため、デバイスを Management Server configuration に追加するときにデバイスに使用する名前と一致させる必要があります。これは Firebox の IP アドレスにすることもできます。 - 共有シークレット と 確認 テキスト ボックスに、共有シークレットを入力します。

ここで入力する共有シークレットは、Firebox を Management Server configuration に追加する際に入力する共有シークレットと同じである必要があります。 - サーバー IP アドレス リストの横にある 追加 をクリックして、Management Server のパブリック IP アドレスを指定します。

または、Management Server がゲートウェイ Firebox の配下にある場合は、Management Server 用のゲートウェイ Firebox のパブリック IP アドレスを指定します。 - インポート をクリックし、Management Server CA 証明書のテキストと共に CA-Admin.pem ファイルを選択します。

- OK をクリックします。

Firebox の構成を保存すると、Firebox が管理対象デバイスとして有効になります。管理対象デバイスで、Dimension の IP アドレス、または TCP ポート 4110 の Management Server への接続が試行されます。Management Server からこの管理デバイスへの管理接続が許可されます。

これで、

また、

Firebox がリモート ロケーションでサードパーティ NAT ゲートウェイの配下にある場合は、管理対象デバイスとして Firebox を構成した後、管理トンネルを構成して Firebox との接続を有効化することができます。

Dimension により管理されるように Firebox を構成する

Dimension のインスタンスにより Firebox が管理されるようにするには、まず Dimension のインスタンスから Firebox の .WGD ファイルをダウンロードする必要があります。Dimension により Firebox が管理されるように構成するには、.WGD ファイルを Firebox にインポートします。

Firebox の .WGD ファイルを生成およびダウンロードする手順については、次を参照してください:Firebox を管理の Dimension に追加する。

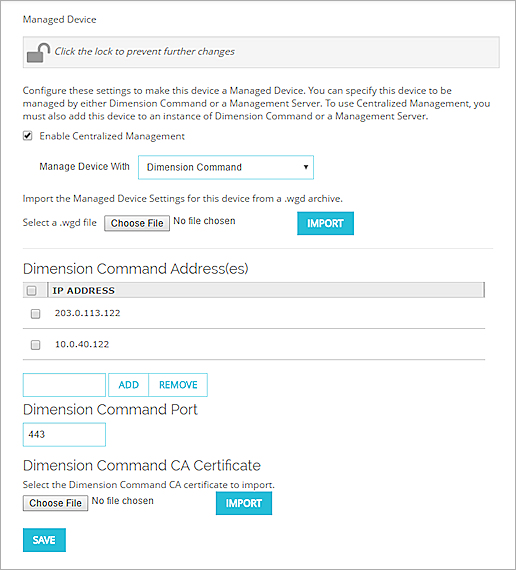

- システム > 管理対象デバイス の順に選択します。

管理対象デバイス ページが表示されます。 - Centralized Management を有効化する チェックボックスを選択します。

- デバイスの管理方法 ドロップダウン リストで、Dimension Command を選択します。

- Dimension からこの Firebox にダウンロードした管理設定ファイル (.WGD ファイル) を参照して選択します。インポート をクリックします。

Dimension のインスタンスの IP アドレスが、自動的に Dimension Command アドレス リストに追加されます。 - (任意) Dimension インスタンスに別の IP アドレスを追加するには、Dimension Command アドレス テキスト ボックスに、Dimension のパブリック IP アドレスを入力します。追加 をクリックします。

Dimension がゲートウェイ Firebox またはその他のファイアウォール NAT デバイスの配下にある場合は、ゲートウェイ Firebox またはファイアウォール デバイスのパブリック IP アドレスを追加します。 - (任意) 新しい Dimension の証明書をインポートする必要がある場合は、証明書ファイルを参照します。インポート をクリックします。

- 保存 をクリックします。

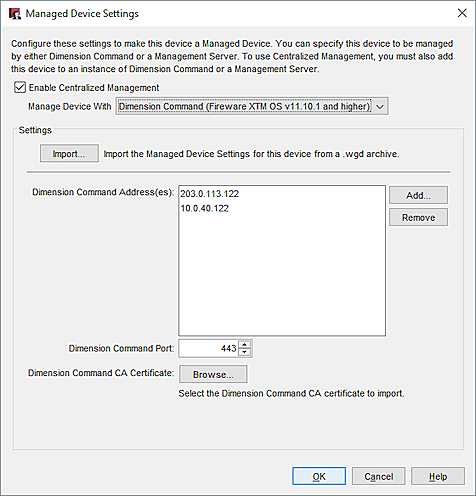

- 設定 > 管理対象デバイスの設定 の順に選択します。

Management Server タブが選択された状態で 管理対象デバイス設定 ダイアログ ボックスが表示されます。 - Firebox を管理対象のデバイスとして設定するには、Centralized Management の有効化 チェックボックスを選択します。

- デバイスの管理方法 ドロップダウン リストで、Dimension Command を選択します。

Dimension Command の 管理対象デバイス の設定が表示されます。

- この Firebox のためにダウンロードした管理設定ファイル (.WGD ファイル) を Dimension で見つけるには、インポート をクリックし、ファイルを参照して選択します。

Dimension のインスタンスの IP アドレスが、自動的に Dimension Command アドレス リストに追加されます。 - (任意) Dimension のインスタンスに別の IP アドレスを追加するには、以下の手順を実行します:

- 追加 をクリックします。

Dimension サーバーのダイアログ ボックスが表示されます。 - サーバー テキスト ボックスに、Dimension のパブリック IP アドレスを入力します。

Dimension がゲートウェイ Firebox またはその他のファイアウォール NAT デバイスの配下にある場合は、ゲートウェイ Firebox またはファイアウォール デバイスのパブリック IP アドレスを追加します。 - OK をクリックします。

- 追加 をクリックします。

- (任意) 新しい Dimension の証明書をインポートする必要がある場合は、参照 をクリックして、証明書ファイルを検索します。

- OK をクリックします。

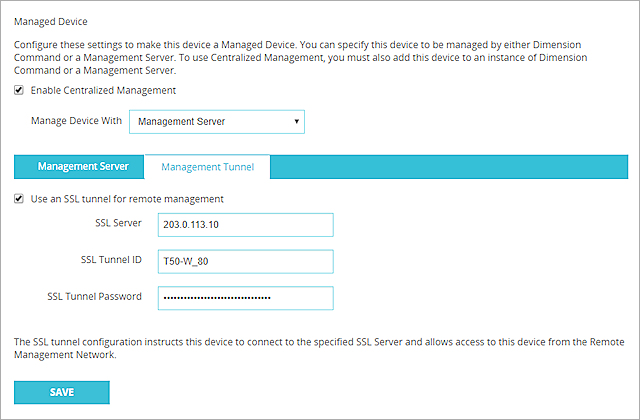

SSL 上の管理トンネルに配備済みのリモート デバイスを構成するには、以下の手順を実行します:

リモート Firebox がサード パーティーの NAT デバイスの背後にあるリモート ロケーションに既に配備されている SSL を介した管理トンネルを有効化するには、直接リモート デバイスに接続して、リモート デバイスの 管理対象デバイス設定 を手動で構成することができます。このオプションは、接続がサードパーティー NAT デバイスによりブロックされているため、SSL を介した管理トンネルを通じてリモート Firebox が Management Server に接続できない場合に有用です。

SSL を介した管理トンネルでリモート デバイスを構成するためにこの手順のステップを完了する前に、デバイスを Management Server に追加する必要があります。詳細については、管理トンネルを構成する を参照してください。

- システム > 管理対象デバイスの設定 の順に選択します。

- Centralized Management を有効化する チェックボックスが選択されていることを確認します。

- 管理トンネル タブを選択します。

- リモート管理に SSL トンネルを使用する チェックボックスを選択します。

- SSL サーバー テキスト ボックスに、OpenVPN サーバーの IP アドレスを入力します。

これは管理トンネル ゲートウェイ Firebox ハブ デバイスの IP アドレスです。 - SSL トンネル ID テキスト ボックスで、デバイスの デバイス名 または SSL を介した管理トンネルの別の固有の名称を入力します。

- SSL トンネル パスワード テキスト ボックスに、SSL 上の管理トンネルに使用するパスワードを入力します。

- 保存 をクリックします。

SSL を介した管理トンネルにリモート デバイスを構成するのに、Policy Manager または WatchGuard Command Line Interface を使用することも可能です。詳細については、次を参照してください:

- Policy Manager — 管理トンネルを構成する

- WatchGuard Command Line Interface — Command Line Interface 参考資料