モバイル セキュリティを使用して、オンプレミスのアプリケーション、ファイル サーバー、または Firebox によって保護されている他のネットワーク リソースに接続するモバイル デバイスの準拠を実施することができます。モバイル セキュリティは Firebox 経由でルーティングされるトラフィックにのみ適用されます。

完全に準拠していない Android および iOS デバイスからネットワークのリソースを保護するために、以下に従うことをお勧めします。

- ワイヤレス接続を信頼済みネットワークまたは任意ネットワークにブリッッジしない。

- Mobile VPN with SSL を VPN トラフィックとブリッジするように構成しない。

- 同じ論理ネットワーク上の他のネットワークリソースに接続する Firebox の配下にあるスイッチに AP デバイスを接続しない。

モバイル セキュリティは、以下のトラフィックには適用されません:

- 接続されたモバイル デバイスから、同じサブネット上の他のリソースへのトラフィック

- 接続されたモバイル デバイスから、Firebox の配下にあるルータ経由でアクセス可能なリソースへのトラフィック(トラフィックが Firebox を経由しない場合)

以下の例では、モバイル セキュリティを追加して、ワイヤレスまたは VPN 接続経由で Firebox に接続されるモバイル デバイスからのリソースを保護する方法を示しています。

モバイル デバイスは Firebox に接続されていないネットワークを使用してネットワーク外のリソースに接続することができるため(たとえば、Web サーバーやクラウド ベースのアプリケーションなど)、モバイル セキュリティではネットワーク内部にないリソースのモバイル デバイスの準拠を実施することはできません。

ワイヤレス接続のモバイル セキュリティ

モバイル セキュリティを使用して、ワイヤレス ネットワークに接続されるモバイル デバイスからのネットワーク リソースを保護する場合は、ワイヤレス ユーザーが個別のネットワーク サブネットに接続されていることを確認してください。モバイル セキュリティ を ワイヤレス ネットワークに追加する方法のいくつかのオプションが、この例で説明されています。

これらの AP デバイスの配備を構成する方法の例については、次を参照してください: WatchGuard AP の配備例。

例 1 — Firebox に直接接続されているワイヤレス AP デバイス

この例では、AP デバイスは信頼済み-2 Firebox インターフェイスに直接接続されています。信頼済み-2 インターフェイスのモバイル セキュリティ実施を有効化すると、モバイル セキュリティにより、準拠していないモバイル デバイスからそのインターフェイスに入ってきたトラフィックがドロップされます。これにより、信頼済み-1 に接続されている有線 LAN および Firebox 経由でアクセスできる他のネットワーク リソースが保護されます。

AP デバイスに接続されているワイヤレス クライアント間のトラフィックは Firebox 経由でルーティングされないため、ワイヤレス クライアント間のトラフィックにはモバイル セキュリティは適用されません。AP デバイス経由のワイヤレス クライアントの直接通信を防ぐには、AP デバイスの SSID 設定でステーション隔離を有効化することができます。

クライアント隔離の詳細については、次を参照してください: AP クライアント隔離について。

例 2 — スイッチに接続している AP デバイス

この例では、AP デバイスが Firebox の信頼済みネットワーク上のスイッチに接続されています。スイッチが接続されているインターフェイスのモバイル セキュリティ実施を有効化すると(信頼済み-2)、モバイル セキュリティにより、準拠していないモバイル デバイスから信頼済み-2 インターフェイスに入ってきたすべてのトラフィックがドロップされます。これはつまり、信頼済み-1 ネットワーク上のネットワーク リソースおよびモバイル デバイスから Firebox 経由でアクセスできる他のネットワーク リソースが、モバイル セキュリティにより保護されているということです。

この構成では、モバイル デバイスからそのネットワークへのトラフィックが Firebox を通過しないため、AP デバイスと同じスイッチに接続されている有線 LAN はモバイル セキュリティにより保護されません。ワイヤレス モバイル デバイスから同じスイッチに接続されるネットワークへのトラフィックのモバイル セキュリティ実施を有効化する場合は、次の例に示されているように、VLAN を使用して論理的にネットワークを分離することができます。

例 3 — VLAN でスイッチに接続している AP デバイス

この例では、AP デバイスが管理対象スイッチに接続され、VLAN を使用して SSID 経由トラフィックが互いに、および Firebox 配下のネットワークの他の部分から分離されています。複数の AP デバイスが管理対象スイッチに接続されています。VLAN は、各 SSID およびスイッチに接続されている有線ネットワークに構成されています。VLAN10(信頼済み SSID に割り当てられている VLAN)のポリシーでは、ワイヤレス クライアントが有線 LAN のリソースに接続することが許可されます。VLAN20(ゲスト SSID の VLAN)のポリシーでは、ゲストからの内部ネットワーク リソースへの接続が許可されません。

ワイヤレス クライアントが接続される信頼済み SSID に関連付けられている VLAN のモバイル セキュリティ実施を有効化すると、その VLAN 上のモバイル デバイスから、Firebox に接続されている他の VLAN またはネットワークへのすべてのトラフィックにモバイル セキュリティが適用されます。既存のポリシーで、ゲスト ユーザーの内部ネットワーク リソースへの接続が許可されていないため、ワイヤレス ゲスト ネットワークにはモバイル セキュリティは不要です。

前の例とは異なり、同じスイッチに接続される有線 LAN がモバイル セキュリティにより保護されます。ワイヤレス LAN は、ワイヤレス ユーザーが接続する信頼済み VLAN とは異なる論理ネットワーク上にあります。

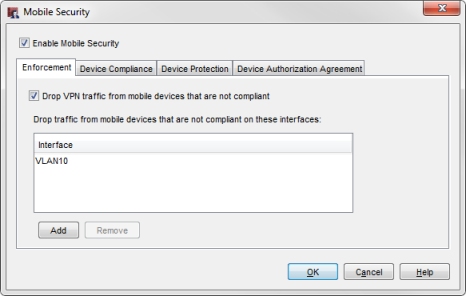

信頼済み SSID への接続におけるモバイル セキュリティ実施を有効化にするには、モバイル セキュリティ 実施 設定で、インターフェイス リストに VLAN10 を追加します。

この例のように VLAN と SSID を構成する方法の詳細については、次を参照してください: VLAN とゲスト ネットワークを使用した AP の配備。

信頼済みユーザーの SSID で使用される VLAN が複数の Firebox インターフェイスにブリッジされている場合は、同じ VLAN のホスト間のファイアウォールを通過するトラフィックのファイアウォール ポリシーとモバイル セキュリティ設定を実施することができます。これを行うには、VLAN 構成で、イントラ VLAN トラフィックにファイアウォール ポリシーを適用する チェックボックスを選択します。詳細については、新しい VLAN を定義する を参照してください。

例 4 — ワイヤレス Firebox のモバイル セキュリティ

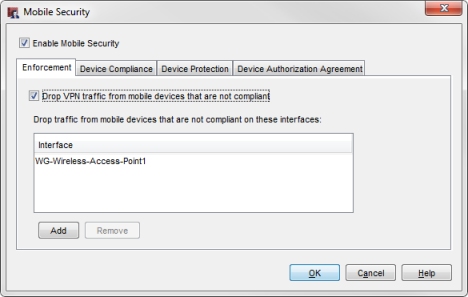

T50-W や T30-W など、内蔵ワイヤレス機能を搭載する Firebox では、内部ネットワーク インターフェイス設定と同じ種類のワイヤレス アクセス ポイントを構成します。Firebox ワイヤレス アクセス ポイントのモバイル セキュリティを有効化するには、モバイル セキュリティ構成で、ワイヤレス インターフェイスを インターフェイス リストに追加します。

モバイル セキュリティにより、指定されているワイヤレス ネットワークに接続されるモバイル デバイスで準拠していないトラフィックはドロップされます。これにより、Firebox からアクセスできる他のすべてのネットワークが保護されます。

ワイヤレス インターフェイスが LAN ブリッジのメンバーになっている場合は、Firebox では、同じブリッジ先のネットワークに接続されている他のネットワーク リソースへのモバイル デバイスからの接続にモバイル セキュリティを実施することができません。

トラフィックが同じサブネット上にあるため、同じワイヤレス アクセス ポイントに接続されているワイヤレス クライアント間のトラフィックにはモバイル セキュリティは適用されません。ワイヤレス ネットワーク経由のワイヤレス クライアント間の直接通信を防ぐためには、ワイヤレス アクセス ポイント構成で、クライアント間のワイヤレス ネットワーク トラフィックの禁止 チェックボックスを選択します。詳細については、ワイヤレス接続を有効化する を参照してください。

VPN 接続のモバイル セキュリティ

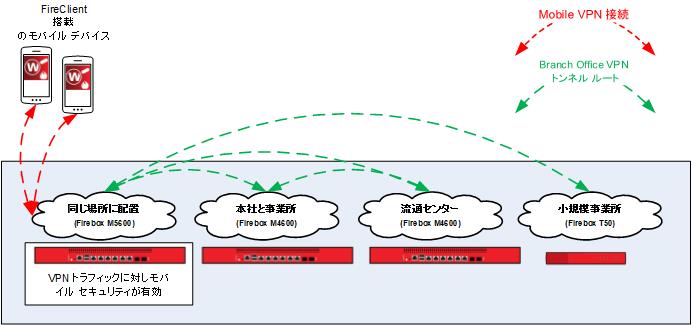

この例では、ネットワークの複数の場所に Firebox があり、すべてが BOVPN トンネル経由で接続されています。Mobile VPN 接続は、コロケーション Firebox でのみ許可されます。他の Firebox によって保護されているネットワークへのアクセスを提供するために、BOVPN トンネル スイッチングが使用されます。

VPN クライアントを使用してこのネットワークに接続されるモバイル デバイスのモバイル セキュリティ実施を有効化するには、Mobile VPN クライアントが接続される Firebox のモバイル セキュリティを有効化する必要があります。この例では、Mobile VPN クライアントがコロケーション Firebox に接続されます。

モバイル セキュリティで、VPN 経由で接続されるモバイル デバイスの準拠が確認されると、Firebox では、構成されているファイアウォール ポリシーに基づいて、そのデバイスからネットワーク リソースへのトラフィックが許可されます。これには、準拠しているモバイル デバイスから BOVPN トンネル経由でアクセス可能なリソースへのトラフィックが含まれます。

VPN 経由で接続されるモバイル デバイスからのトラフィックのモバイル セキュリティを有効化するには、Mobile VPN クライアントが接続される Firebox のモバイル セキュリティを有効化します。この例では、コロケーション Firebox のモバイル セキュリティを有効化すると、モバイル セキュリティにより、準拠していないモバイル デバイスからのトラフィックは、接続されている他の Firebox またはネットワークのいずれかに達する前にドロップされます。

VPN トラフィックのモバイル セキュリティ実施を有効化するには、モバイル セキュリティ 実施 設定で、準拠していないモバイル デバイスからの VPN トラフィックをドロップする チェックボックスを選択します。詳細については、モバイル セキュリティ実施を構成する を参照してください。

この図に示されているように BOVPN トンネル スイッチングを構成する方法の詳細については、構成例 ページの ハイブリッド VPN 構成例を参照してください。