ポリシーを見つけるためにポリシー チェッカーを使用する

ポリシー チェッカーを使用して、指定発信元から送信先間に送られる特定のプロトコルのトラフィックが Firebox でどのように管理されるかを確認できます。Firebox が予想に反してトラフィックを許可または拒否した場合、またはポリシーによってトラフィックが確実に管理されるかどうかを確認したい場合、これをトラブルシューティング ツールとして役立てることができます。指定したパラメータに基づき、ポリシー チェッカーは Firebox 経由でテスト パケットを送信し、パケットがデバイスでどのように管理されているかを調べます。トラフィックを管理するポリシーが存在する場合、ポリシー チェッカーはファイアウォール ポリシー リストでそのポリシーを強調表示します。

ポリシー チェッカーを実行しているとき、以下のパラメータを指定する必要があります。

- インターフェイス — 任意のアクティブなデバイス インターフェイス(物理的、VLAN、またはブリッジ)、または SSL-VPN、Any-BOVPN、または Any-MUVPN

- プロトコル — Ping、TCP、または UDP

- 発信元および宛先 IP アドレス

- 発信元と宛先ポート — プロトコル として TCP または UDP を選択している場合にのみ適用されます

結果には、以下の詳細を含むことができます。

- ポリシーの種類

- ポリシー名

- アクション

- インターフェース

- 発信元または宛先 NAT IP アドレス

- 発信元または NAT ポート

ポリシー チェッカーを実行する:

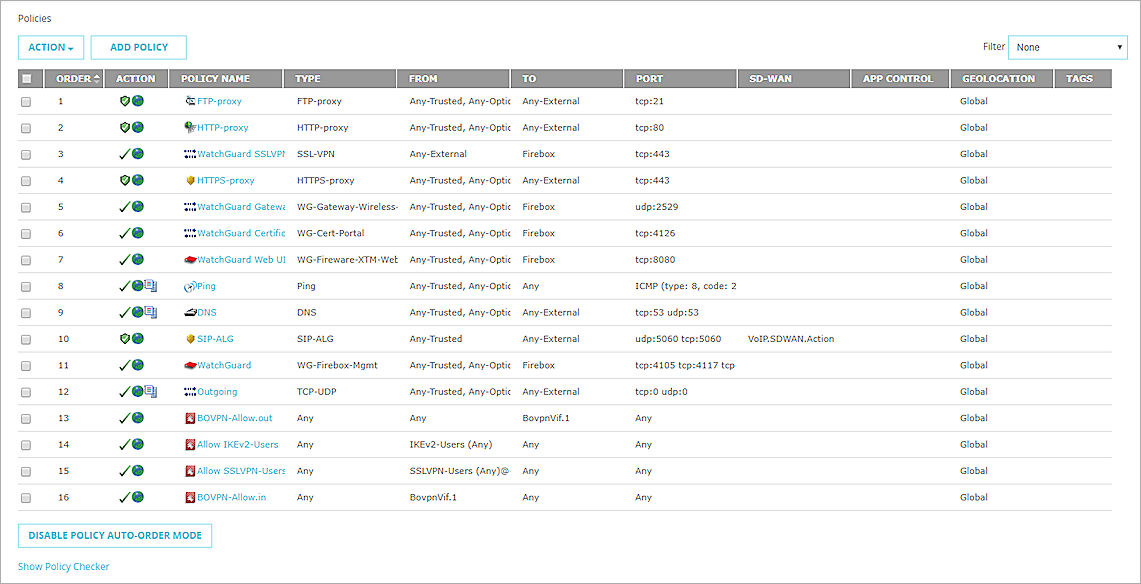

- ファイアウォール > ファイアウォール ポリシー の順に選択します。

ファイアウォール ポリシー ページが表示されます。

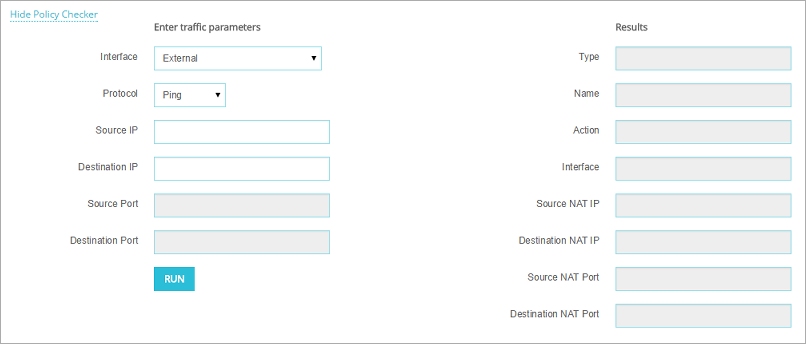

- ポリシー チェッカーの表示 をクリックします。

ポリシー チェッカー セクションが表示されます。

- インターフェイス ドロップダウン リストから、Firebox 上のアクティブなインターフェイスを選択します。

- プロトコル ドロップダウン リストから、Ping、TCP または UDP のオプションを選択します。

- ソース IP テキスト ボックスに、トラフィックの発信元 IP アドレスを入力します。

- 送信先 IP テキスト ボックスに、トラフィックの宛先 IP アドレスを入力します。

- 発信元ポート テキスト ボックスで、プロトコル として TCP または UDP を選択した場合、トラフィック発信元のポートを入力または選択してください。

プロトコルとして Ping を選択した場合、ポート テキスト ボックスは無効になります。 - 宛先ポート テキスト ボックスで、プロトコル として TCP または UDP を選択した場合、トラフィック宛先のポートを入力または選択してください。

プロトコルとして Ping を選択した場合、ポート テキスト ボックスは無効になります。 - ポリシー チェッカーの実行 をクリックします。

結果 セクションに結果が表示されます。

結果を読む

パケットがポリシーで管理された場合、ポリシーの詳細は 結果 セクションに表示され、ポリシーは ファイアウォール ポリシー リストで強調表示されます。

パケットがポリシーではなく別の手段 (悪意サイト マッチなど) で管理された場合、その情報は 結果 セクションに表示されますが、ファイアウォール ポリシー リストでは何も強調表示されません。

結果 セクションで常に値を含む唯一の要素は、何前と種類要素です。他のすべての要素の値は、その値が確立された場合にのみ存在します。

| 要素 | 値 | 説明 |

|---|---|---|

| 種類 | ポリシー | パケットはポリシーにより許可または拒否されました。 |

| セキュリティ | パケットはポリシー以外の何か (例えば、ブロック済みサイト マッチ) によりドロップされ、セキュリティ手段がトリガされました。. | |

| 不確定 | パケットの処置の解釈にエラーがありました。 | |

| 名前 | 種類値に依存する |

種類が ポリシー だった場合、ポリシーの名前が表示されます。 構成済みのポリシーがすべて公開されるわけではありません。ポリシー名が見慣れない場合、ポリシーに関する詳細について構成ファイルを検査することができます。 種類が セキュリティ だった場合、セキュリティ機能が表示されます (例えば、ブロック済みサイト)。サポートされるセキュリティ機能のサイトは、リリースごとに異なることがあります。

種類が 不確定 だった場合、名前は 未指定 です。 |

| アクション | 許可 | パケットが許可されました。 |

| 拒否 | パケットが拒否されました。種類が セキュリティ の場合、常にこの結果となります。 | |

| インターフェイス | インターフェース名 | イーグレス インターフェース。これはユーザー定義名 (例えば、External) で、システム名 (例えば、eth0) ではありません。 |

| 送信元 NAT IP | IP アドレス | オリジナルの発信元 IP アドレスが NAT によって変更された IP アドレス。 |

| ソース NAT ポート | TCP/UDP ポート | オリジナルのソース ポートが NAT により変更された TCP または UDP ポート。 |

| 宛先 NAT IP | IP アドレス | オリジナルの宛先 IP アドレスが NAT によって変更された IP アドレス。 |

| 宛先 NAT ポート | TCP/UDP ポート | オリジナルの宛先ポートが NAT により変更された TCP または UDP ポート。 |