WatchGuard AP SSID を構成する

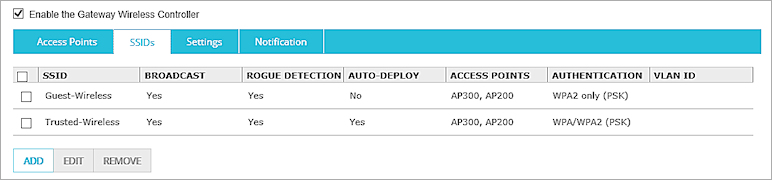

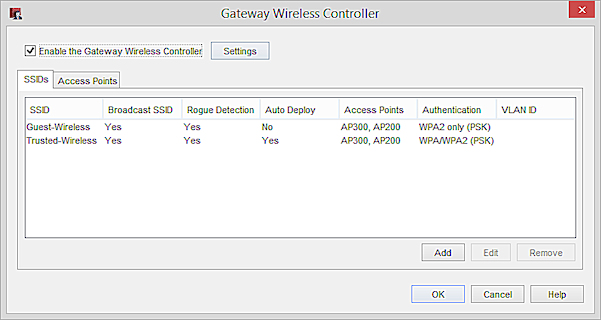

WatchGuard AP デバイスに SSID を割り当てるには、まず Gateway Wireless Controller に SSID を追加する必要があります。

WatchGuard AP の各無線は、最大 8 件の SSID をサポートします。

また、各 SSID で VLAN タグを有効化することもできます。VLAN のタグ付けを有効にした場合、SSID は指定された VLAN ID を使用して、AP と Firebox の間のネットワーク上で構成された VLAN に接続します。AP で VLAN のタグ付けを使用する場合とその方法の詳細については、次を参照してください:WatchGuard AP の VLAN を構成する。

SSID を追加する

- ネットワーク > Gateway Wireless Controller の順に選択します。

- 追加 をクリックします。

SSID の構成設定が表示されます。

- 次のセクションで説明されている通り、SSID 設定を構成します。

- ネットワーク > Gateway Wireless Controller の順に選択します。

- 追加 をクリックします。

SSID の追加ダイアログ ボックスが表示されます。

- 次のセクションで説明されている通り、SSID 設定を構成します。

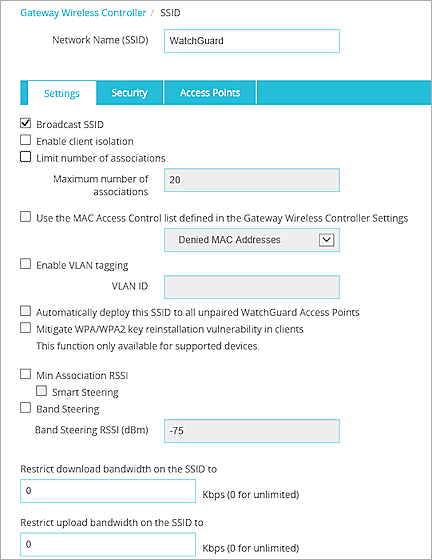

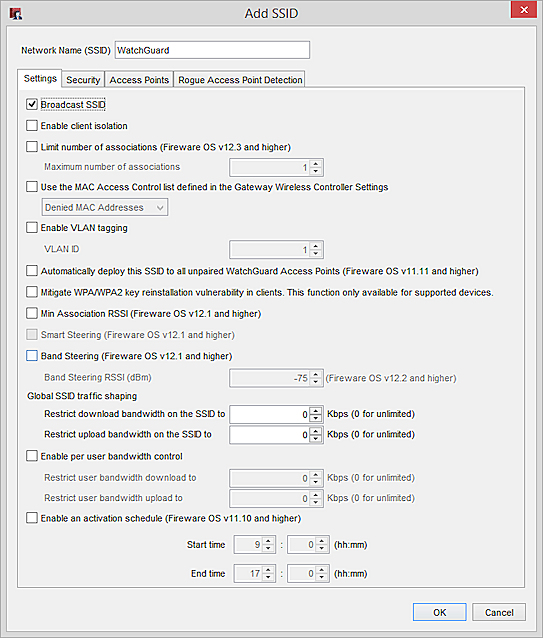

SSID 設定を構成する

設定 タブでSSID 設定を構成します:

- ネットワーク名 (SSID) — このワイヤレス ネットワークの名前である、クライアントに表示される SSID 名を入力します。

- ブロードキャスト SSID — SSID 名をブロードキャストするには AP を有効化します。SSID 名を非表示にする場合は ブロードキャスト SSID チェックボックスの選択をクリアします。

- クライアント隔離を有効化する — この SSID に接続されたワイヤレス クライアントがこの AP を通じてトラフィックを送信し合うのを防止します。詳細については、AP クライアント隔離について を参照してください。

- 関連付けの数を制限する — (Fireware v12.3 以降) この SSID と関連付けできるクライアントの数を制限します。選択ボックスから 関連付けの最大数 を選択します。このオプションは、レガシー AP (AP100、AP102、AP200、AP300) ではサポートされていません。

- Gateway Wireless Controller 設定で定義された MAC アクセス制御リストを使用する — ワイヤレス クライアントからのアクセスを制御するために拒否または許可された MAC アドレスのリストを使用します。詳細については、MAC アクセス制御を構成する を参照してください。

- VLAN タグを有効化する — タグ付き VLAN を使用して複数の SSID 間のトラフィックを分割します。VLAN ID テキスト ボックスで VLAN タグを有効化した場合、この SSID で使用するタグ付き VLAN の IDを入力または選択します。

VLAN タグ付けを有効化して、Firebox で構成されていない VLAN ID を使用するように SSID を構成しようとした場合、SSID の設定で構成した VLAN ID が存在しないという警告メッセージが表示されます。この SSID にタグ付け VLAN を構成したことを確認します。ほとんどのネットワーク構成では、各 SSID にタグ付き VLAN を作成し、AP への管理接続にタグなし VLAN を 1 つ作成します。

- ペアリングされていないすべての WatchGuard AP にこの SSID を自動的に配備する — 新規に配備された AP を構成するため、この SSID の自動配備での使用を有効化します。詳細について。次を参照してください:AP の自動配備について。

- クライアントでの WPA/WPA2 キー再インストールの脆弱性を緩和する — 脆弱なワイヤレス クライアントの KRACK WPA/WPA2 脆弱性を緩和します。

このオプションは、潜在的にクライアントを悪用し、クライアントの再認証を強制するハンドシェイク メッセージをブロックします。この再認証では通常、ユーザーが資格情報を再入力する必要はありませんが、クライアントの接続時間が数秒余分にかかる可能性があります。このオプションはデフォルト設定では無効になっています。この軽減ロジックは、ハンドシェイク中の自然フレーム エラーや、クライアントが 1 つの AP から別の AP にローミングしたり、現在の AP 接続範囲を超えてローミングしたりするときにパケットがドロップされるなど、他の類似したパケット ドロップの症状をトリガーする場合があります。これにより、クライアント認証の一部に失敗し、再作成される可能性があります。WatchGuard は、クライアント ソフトウェアをすべて更新してクライアントの脆弱性に対応し、クライアント環境とユーザー体験を評価するまでは、この軽減機能を有効にしておくことを推奨します。

このオプションは、レガシー AP (AP100、AP102、AP200、AP300) ではサポートされていません。

- リモートで配備する場合にこの SSID でテレコミューター モードを有効化する — (Fireware v12.0.2 以前) リモート ロケーションで配備する場合にテレコミューター モードで使用するためにこの SSID を有効化します。テレコミューター オプションは、Fireware v12.0.2 以下のレガシー AP (AP100、AP102、AP200、AP300) のみでサポートされています。詳細については、AP リモート VPN 配備について を参照してください。

- 最小関連 RSSI — クライアントが AP と関連付けられるのに必要な最小シグナル強度を構成します。

この RSSI(受信信号強度インジケータ)は、クライアントが AP に関連付けられるかどうかを判断するしきい値として使用されます。この値は dBm(デシベル ミリワット)として表されます。例えば、既定値は -70 dBm です。値が 0 に近いほど、信号は強くなります。信号強度の詳細については、次を参照してください: ワイヤレス信号強度およびノイズ レベル。

AP の設定で、ステアリング RSSI しきい値 を構成できます。詳細については、AP 設定を構成する を参照してください。

- スマート ステアリング — 現在の AP よりも強いシグナルを使ってクライアントを積極的に AP にステアリングします。

これにより、クライアントがローミングすると同時にシグナルが劣化する際、クライアントが現在の AP と接続されたままになることがなくなります。最小関連 RSSI は、スマート ステアリング を有効化する前に有効化しておく必要があります。AP の設定で、スマート ステアリングの詳細パラメータを構成できます。詳細については、AP 設定を構成する を参照してください。

- バンド ステアリング — 2.4 GHz と 5 GHz 帯域間のワイヤレス クライアントを SSID に配布します。

2.4 GHz と5 GHz 帯域の両方で SSID が構成されると、クライアントを混雑度の低い 5 GHz 帯域にステアリングすることで、AP の負荷を分散できます。5 GHz でクライアントのシグナル強度が ステアリング RSSI(既定は -75 dBm)よりも高い場合、クライアントが 5 GHz にステアリングされます。シグナル強度が弱いクライアントは 5 GHz 帯域で効果的に動作できないため、5 GHz で動作可能な場合でもステアリングしないでください。

バンド ステアリングは通常、大多数のワイヤレス デバイスが 5GHz 帯域を選択するように既に最適化されているより新しいデバイスである環境では不要です。

スマート ステアリングも同時に有効化された状態でクライアントに接続の問題が発生した場合、バンド ステアリングを無効化します。5Ghz 帯域にステアリングしたクライアントでは、RSSI が低下する可能性があり、RSSI しきい値のため、切断が生じる可能性があります。

- グローバル SSID トラフィック シェーピング — この SSID のトラフィック シェーピングのアップロードおよびダウンロードの帯域幅の制限を指定します。

例えば、ゲスト SSID に接続されたユーザーのダウンロードが残りのネットワークの速度を低下させないように制限したり、ワイヤレス ネットワーク全体ですべてのユーザーに制限を適用する場合にこの機能を使用することができます。定義する値は、インターネット接続で使用可能な帯域幅、同時に接続されているクライアントの数およびトラフィックのタイプとサイズ、ならびにユーザーがオーディオ/ビデオのストリーミングやその他の高帯域幅のアプリケーションを必要とするかどうかによって左右されます。

SSID 全体に、またはユーザーごとに制限を構成できます。

- SSID のダウンロード帯域幅制限 — 制限値を Kbps で入力します。例えば、ダウンロードを 2 Mbps に制限する場合は 2000 と入力します。無制限の場合は 0 を記入します。

- SSID のアップロード帯域幅制限 — 制限値を Kbps で入力します。例えば、アップロードを 1 Mbps に制限する場合は 1000 と入力します。無制限の場合は 0 を記入します。

- ユーザーの帯域幅ダウンロード制限 — 制限値を Kbps で入力します。例えば、ダウンロードを 2 Mbps に制限する場合は 2000 と入力します。無制限の場合は 0 を記入します。

- ユーザーの帯域幅アップロード制限 — 制限値を Kbps で入力します。例えば、アップロードを 1 Mbps に制限する場合は 1000 と入力します。無制限の場合は 0 を記入します。

レガシー AP (AP100、AP102、AP200、AP300) は、ダウンロード制限のみサポートしています。

- 有効化スケジュールを有効化する — この SSID を特定の期間に有効化します。これは、構成する時間に基づいてこの SSID へのアクセスを制限します。例えば、ワイヤレス ゲスト アクセスを営業時間中のみに制限することができます。開始時間 と 終了時間 を 24 時間フォーマット (hh:mm) で設定します。

スケジュールで有効化されていない SSID は、Fireware Web UI または Firebox System Manager の Gateway Wireless Controller のモニタリングページには表示されません。

- Rogue Access Point Detection の有効化 — ワイヤレス ネットワークに、ネットワークに属さないアクセス ポイントがあるかどうかを調べるスキャンを実行します。

Rogue Access Point とは、許可されたアクセス ポイントとして認識されていない、ネットワークの範囲内のあらゆるワイヤレス アクセス ポイントのことを言います。Rogue Access Point Detection を有効化すると、Gateway Wireless Controller はワイヤレス チャンネルをスキャンして、不明なワイヤレス アクセス ポイントを特定します。詳細については、Gateway Wireless Controller で Rogue Access Point Detection を有効化する を参照してください。

ゲートウェイ アクセス コントローラのワイヤレス配備マップ機能を使用して、外部からの BSSID (ブロードキャスト SSID) や潜在的な Rogue Access Point を確認します。詳細については、ワイヤレス配備マップを表示する を参照してください。

Firebox が既知のアクセス ポイント (MAC アドレスとして特定されます) を Rogue access points として特定しないよう、Rogue access point リストの例外を構成することができます。追加 をクリックして、既知のアクセス ポイントの MAC アドレスを追加します。削除 をクリックしして、リストからデバイスを削除します。

Gateway Wireless Controller と管理対象の WatchGuard AP が提供するRogue Access Point Detection 機能は、内蔵ワイヤレス機能が搭載された Firebox ワイヤレス デバイス向けに設計された Rogue Access Point Detection 機能とは異なります。

Firebox ワイヤレス デバイスと WatchGuard AP の相違点の詳細については、次を参照してください: WatchGuard ワイヤレス ソリューション。。Firebox および XTM ワイヤレス デバイスによる Rogue Access Point Detection の詳細については、次を参照してください: Rogue Access Point Detection。

AP の無線を追加する

SSID を追加した場合、その SSID を 1 つ以上の AP の無線に割り当てることができます。

SSID を AP 無線を割り当てるには、次の手順を実行します:

- SSID 構成から、アクセス ポイント タブを選択します。

- この SSID を使用するアクセス ポイント リストで、この SSID で使用する AP の無線を追加します。

AP の無線設定を編集するときに、AP の無線に SSID を追加することもできます。詳細については、AP 無線設定を構成する を参照してください。

セキュリティ設定を構成する

この SSID のワイヤレス セキュリティ設定を構成するには、以下の手順を実行します:

- セキュリティ タブを選択します。

- セキュリティ モード ドロップダウン リストから、この SSID で使用するセキュリティ プロトコルを選択します。

- 選択されたセキュリティ プロトコルを構成する設定を完成させます。