Dieses Schnellstart-Thema beschreibt die allgemeinen Schritte zur Konfiguration und zum Testen der Multi-Faktor-Authentifizierung (MFA) mit AuthPoint. Dieser Leitfaden stellt AuthPoint vor, erläutert die grundlegenden Komponenten von AuthPoint und hilft Ihnen bei Erste Schritte, damit Sie MFA testen können, bevor Sie AuthPoint vollständig einsetzen.

Wenn Sie mit der grundlegenden Einrichtung von AuthPoint bereits vertraut sind und bereit sind, es in Ihrem Netzwerk einzusetzen, können Sie mit dem AuthPoint Bereitstellungsanleitung beginnen.

Wenn Sie noch keine AuthPoint-Lizenz erworben haben, können Sie im Support Center eine kostenlose AuthPoint-Testversion starten. Um mit einer Testversion zu beginnen, gehen Sie auf die Seite Produkte verwalten und wählen Sie WatchGuard AuthPoint. Klicken Sie auf den Link Free 30 day trial um Ihre kostenlose Testversion zu aktivieren. Sie können sich auch an Ihren bevorzugten WatchGuard Partner wenden und sich von ihm eine AuthPoint-Testversion einrichten lassen. Weitere Informationen finden Sie unter Aktivieren einer AuthPoint-Testlizenz.

Bevor Sie beginnen, empfehlen wir Ihnen, sich mit den Komponenten von AuthPoint und einigen Schlüsselbegriffen im Zusammenhang mit AuthPoint vertraut zu machen:

AuthPoint besteht aus mehreren Komponenten:

- AuthPoint-Verwaltungsoberfläche — Über die AuthPoint-Verwaltungsoberfläche in WatchGuard Cloud können Sie Ihre Benutzer, Gruppen, Ressourcen, Authentifizierungsregeln, externen Identitäten und das AuthPoint Gateway einrichten und verwalten.

- AuthPoint Mobile App — Die AuthPoint Mobile App wird für die Authentifizierung benötigt. Sie können Token anzeigen und verwalten, Push-Benachrichtigungen genehmigen, OTPs abrufen und QR-Codes scannen.

- AuthPoint Gateway — Das AuthPoint Gateway ist eine leichtgewichtige Softwareanwendung, die Sie in Ihrem Netzwerk installieren, damit AuthPoint mit Ihren RADIUS-Clients und LDAP-Datenbanken kommunizieren kann. Das Gateway fungiert als RADIUS-Server und ist für die RADIUS-Authentifizierung und für LDAP-Benutzer zur Authentifizierung mit SAML-Ressourcen erforderlich.

- Logon App — Die Logon App wird verwendet, um eine Authentifizierung zu verlangen, wenn sich Benutzer bei einem Computer oder Server anmelden. Die Logon App besteht aus zwei Teilen — die Anwendung, die Sie auf einem Computer oder Server installieren und die Ressource, die Sie in AuthPoint konfigurieren.

- ADFS Agent — Mit AuthPoint ADFS Agent können Sie Active Directory Federation Services (ADFS) für zusätzliche Sicherheit eine Multi-Faktor-Authentifizierung (MFA) hinzufügen.

- RD Web Agent — Mit AuthPoint RD Web Agent können Sie MFA zu Remote Desktop Web Access hinzufügen.

- Authentifizierungsregeln — Die Authentifizierungsregeln legen fest, bei welchen Ressourcen sich Benutzer authentifizieren können und welche Authentifizierungsmethoden möglich sind (Push, QR-Code und OTP).

- Regelobjekte — Regelobjekte sind die individuell konfigurierbaren Komponenten einer Regel, wie z. B. Netzwerkstandorte. Sie konfigurieren Regelobjekte und fügen sie dann zu Authentifizierungsregeln hinzu.

- Ressourcen — Ressourcen sind die Anwendungen und Dienste, mit denen sich Ihre Benutzer verbinden. In AuthPoint gibt es sieben Typen von Ressourcen:

- RADIUS-Client — Eine Anwendung oder ein Dienst, der eine RADIUS-Authentifizierung verwendet (hauptsächlich Firewalls und VPNs).

- SAML — Eine Anwendung oder ein Dienst, der die Security Assertion Markup Language (SAML)-Authentifizierung verwendet, wie Office 365, Salesforce oder das Firebox Access Portal.

- IdP-Portal — Eine Portalseite, die den Benutzern die ihnen zur Verfügung stehenden SAML-Ressourcen anzeigt.

- Logon App — mit der Logon App-Ressource werden die Authentifizierungsregeln für die Logon App konfiguriert und definiert.

- ADFS — Die ADFS-Ressource wird verwendet, um MFA zur ADFS-Authentifizierung hinzuzufügen.

- RD Web — Die RD Web-Ressource wird verwendet, um MFA zu Remote Desktop Web Access hinzuzufügen.

- RESTful API Client — Mit der RESTful API Client-Ressource werden die Authentifizierungsregeln für einen RESTful API Client konfiguriert und definiert.

- Authentifizierungsmethoden

- Push-Benachrichtigung — Eine Push-Benachrichtigung ist eine Benachrichtigung, die an Ihr Mobilgerät gesendet wird, wenn Sie versuchen, sich bei einer Ressource anzumelden. Sie müssen die Push-Benachrichtigung genehmigen, um sich anzumelden, oder sie ablehnen, um einen Zugriffsversuch zu verhindern, der nicht von Ihnen ausgeht.

- QR-Code — Wenn Sie sich mit einem QR-Code authentifizieren, scannen Sie den QR-Code auf dem Bildschirm mit der AuthPoint Mobile App und verwenden den erhaltenen Verifizierungscode, um sich zu authentifizieren und anzumelden.

- Einmalpasswort (OTP) — Ein OTP ist ein einmaliges, temporäres Passwort, das in der AuthPoint Mobile App verfügbar ist. Um sich mit einem OTP bei einer Ressource anzumelden, müssen Sie das OTP eingeben, das in Ihrer AuthPoint Mobile App angezeigt wird, wenn Sie sich authentifizieren.

- Externe Identitäten — Die Informationen, die erforderlich sind, um eine Verbindung zu Ihren Active Directory- oder LDAP-Datenbanken herzustellen, um Benutzerkontoinformationen abzurufen und Passwörter zu validieren.

Verbinden mit der AuthPoint-Verwaltungsoberfläche

Über die AuthPoint-Verwaltungsoberfläche können Sie AuthPoint-Benutzer, Benutzergruppen, Ressourcen und Authentifizierungsregeln einrichten und verwalten. Sie erhalten Zugriff auf die AuthPoint-Verwaltungsoberfläche in WatchGuard Cloud.

Um eine Verbindung zu WatchGuard Cloud herzustellen, wechseln Sie zu cloud.watchguard.com. Wählen Sie nach dem Anmelden Konfigurieren > AuthPoint.

Einem Service-Provider wird eine andere Ansicht von WatchGuard Cloud angezeigt. Wenn Sie ein Service-Provider-Konto haben, müssen Sie ein Konto aus dem Account Manager auswählen, um AuthPoint für dieses Konto zu konfigurieren.

Hinzufügen einer mit MFA zu schützenden Ressource

Um MFA für eine Anwendung zu konfigurieren, müssen Sie eine Ressource hinzufügen für den Client in AuthPoint und die notwendigen Einstellungen für MFA in Ihrer Drittanbieter-Anwendung konfigurieren.

In unserem Beispiel fügen wir einen Identity Provider (IdP)-Portal-Ressource hinzu. Das IdP-Portal ist eine Portalseite, die den Benutzern eine Liste der SAML-Ressourcen für ihre AuthPoint-Gruppe zur Verfügung stellt. Da das IdP-Portal eine AuthPoint-Ressource ist, können Sie es zum Testen von MFA verwenden, ohne dass eine Konfiguration durch Drittanbieter erforderlich ist.

Wenn Sie MFA mit einer bestimmten Anwendung testen möchten, lesen Sie die AuthPoint-Integrationsleitfäden. Wenn Sie keinen Integrationsleitfaden für die Anwendung sehen, die Sie mit AuthPoint ausprobieren möchten, siehe Konfigurieren von MFA für eine Anwendung oder einen Dienst oder Konfigurieren von MFA für einen RADIUS-Client.

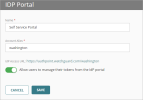

Hinzufügen einer IdP-Portal-Ressource:

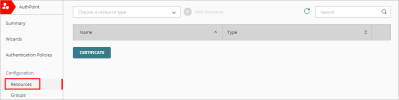

- Wählen Sie im Navigationsmenü Ressourcen.

Die Seite Ressourcen wird angezeigt.

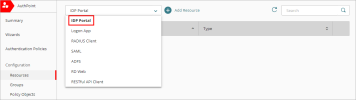

- Wählen Sie aus der Dropdown-Liste Ressourcentyp auswählen die Option IDP-Portal.

- Klicken Sie auf Ressource hinzufügen.

- Geben Sie in das Textfeld Name einen beschreibenden Namen für die Ressource ein. In unserem Beispiel nennen wir diese Ressource Selbstbedienungsportal.

- Geben Sie in das Textfeld Konto-Alias einen eindeutigen Wert ein, der an die URL für Ihr IdP-Portal angehängt wird. In unserem Beispiel verwenden wir Washington. Das bedeutet, dass die URL für unser IdP-Portal https://authpoint.watchguard.com/washington lautet.

- Klicken Sie auf Speichern.

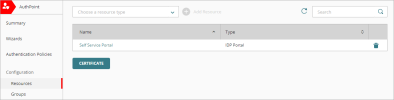

Die IdP-Portal-Ressource ist auf der Seite Ressourcen aufgeführt.

Eine Gruppe hinzufügen

In AuthPoint definieren die Gruppen, auf welche Ressourcen Ihre Benutzer Zugriff haben. Sie fügen Benutzer zu Gruppen in AuthPoint hinzu, dann fügen Sie die Gruppen zu den Authentifizierungsregeln hinzu, die festlegen, bei welchen Ressourcen sich die Benutzer authentifizieren können.

Sie müssen mindestens eine Gruppe hinzufügen, bevor Sie Benutzer hinzufügen oder synchronisieren oder Authentifizierungsregeln hinzufügen können.

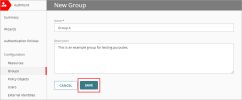

Hinzufügen einer neuen Gruppe:

- Wählen Sie im Navigationsmenü Gruppen.

- Klicken Sie auf Gruppe hinzufügen.

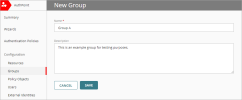

- Geben Sie auf der Seite Neue Gruppe einen Namen und Beschreibung für Ihre Gruppe ein. Die Beschreibung ist optional, aber wir empfehlen Ihnen, den Zweck der Gruppe anzugeben. In unserem Beispiel lautet der Name dieser Gruppe Gruppe A.

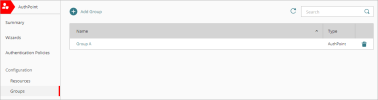

- Klicken Sie auf Speichern.

Ihre Gruppe ist auf der Seite Gruppen aufgelistet.

Hinzufügen einer Authentifizierungsregel

Die Authentifizierungsregeln legen fest, bei welchen Ressourcen sich Benutzer authentifizieren können und welche Authentifizierungsmethoden möglich sind (Push, QR-Code und OTP). Wenn Sie eine Authentifizierungsregel konfigurieren, legen Sie diese Einstellungen fest:

- Ob Authentifizierungen zugelassen oder abgelehnt werden

- Welche Authentifizierungsmethoden erforderlich sind

- Für welche Ressourcen die Regel gilt

- Für welche Gruppen die Regel gilt

- Welche Regelobjekte für die Authentifizierungen gelten

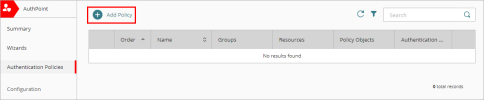

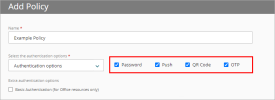

Hinzufügen einer neuen Authentifizierungsregel:

- Wählen Sie Authentifizierungsregeln.

- Klicken Sie auf Regel hinzufügen.

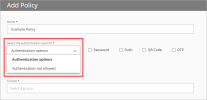

- Geben Sie einen Namen für diese Authentifizierungsregel ein.

- Lassen Sie in der Dropdown-Liste Auswahl der Authentifizierungsoptionen den Standardwert Authentifizierungsoptionen ausgewählt.

- Aktivieren Sie neben der Dropdown-Liste der Authentifizierungsoptionen die Kontrollkästchen Passwort, Push, QR-Code und Einmalpasswort. Dies sind die Authentifizierungsmethoden, aus denen die Benutzer wählen können, wenn sie sich bei dieser Ressource anmelden. Das Kontrollkästchen Passwort erfordert, dass Benutzer ihr Passwort eingeben, bevor sie sich für diese Ressource authentifizieren. Weitere Informationen zu den Authentifizierungsmethoden finden Sie unter Über Authentifizierung.

Wählen Sie nicht die Optionen Extra-Authentifizierung. Diese Optionen gelten nur für Authentifizierungsregeln mit einer Office 365 SAML-Ressource.

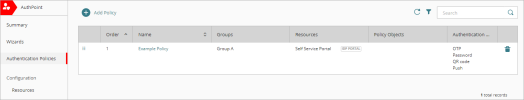

- Wählen Sie aus der Liste Gruppen die AuthPoint-Gruppe aus, die Sie erstellt haben. Hier wird angegeben, für welche Gruppen diese Authentifizierungsregel gilt. In unserem Beispiel wählen wir Gruppe A.

- Wählen Sie in der Liste Ressourcen die IdP-Portal-Ressource aus, die Sie erstellt haben. Damit wird festgelegt, bei welchen Ressourcen sich Benutzer authentifizieren können. In unserem Beispiel wählen wir die Ressource Selbstbedienungsportal aus, die wir zuvor erstellt haben.

- Überspringen Sie die Liste Regelobjekte.

- Klicken Sie auf Speichern.

Ihre Regel wird erstellt und an das Ende der Regelliste angehängt.

Benutzer hinzufügen

Es gibt zwei Möglichkeiten, Benutzer in AuthPoint hinzuzufügen: Sie können Benutzer aus Azure Active Directory, Active Directory oder einer Lightweight Directory Access Protocol (LDAP)-Datenbank synchronisieren, oder Sie können lokale AuthPoint-Benutzer hinzufügen.

In diesem Schnellstartthema werden die Schritte zum Hinzufügen eines lokalen Testbenutzers beschrieben. Wir empfehlen Ihnen, mit einem Testbenutzer zu beginnen, bevor Sie alle Ihre Endnutzer hinzufügen oder synchronisieren.

Wie Sie einen Benutzer aus einer externen Benutzerdatenbank synchronisieren können, erfahren Sie unter Benutzer synchronisieren aus Active Directory oder LDAP und Benutzer aus Azure Active Directory synchronisieren.

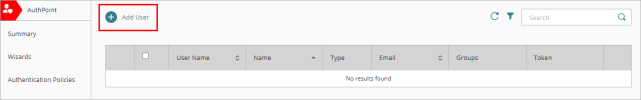

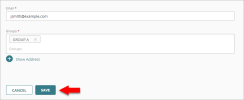

Hinzufügen eines Benutzers:

- Wählen Sie Benutzer.

- Klicken Sie auf Benutzer hinzufügen.

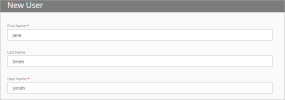

- Geben Sie in die Textfelder Vorname und Nachname den Namen eines Testbenutzers ein. In unserem Beispiel verwenden wir Jane Smith.

- Geben Sie in das Textfeld Benutzername einen eindeutigen Benutzernamen für Ihren Benutzer ein.

-

Geben Sie in das Textfeld E-Mail eine E-Mail-Adresse für den Testbenutzer ein. Um AuthPoint zu testen, können Sie Ihre eigene E-Mail-Adresse verwenden, aber wenn Sie später mit einer Authentifizierungsdatenbank, zu der Sie gehören, synchronisieren, müssen Sie daran denken, diesen Testbenutzer zuerst zu löschen.

Sie müssen eine gültige E-Mail-Adresse angeben, auf die Sie Zugriff haben. Diese E-Mail-Adresse erhält die E-Mail-Nachricht zur Festlegung Ihres Passworts und zur Aktivierung Ihres Tokens.

-

Wählen Sie aus der Liste Gruppen die AuthPoint-Gruppe(n) aus, zu der Ihr Benutzer hinzugefügt werden soll. Die Gruppe bestimmt, welche Authentifizierungsregeln für diesen Benutzer gelten. In unserem Beispiel fügen wir Jane Smith zur Gruppe A hinzu, die wir zuvor erstellt haben.

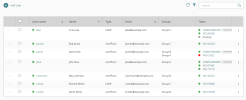

- Klicken Sie auf Speichern.

Der Benutzer erscheint mit einem grünen Symbol neben seinem Benutzernamen.

Der Benutzer erhält zwei E-Mail-Nachrichten. Eine wird verwendet, um ihr AuthPoint-Passwort festzulegen und die andere, um ein Token in der AuthPoint Mobile App zu aktivieren. Um die E-Mail-Nachrichten Passwort festlegen oder Aktivierung erneut zu senden, siehe Aktivierungs-E-Mail erneut senden und Erneutes Senden der E-Mail Passwort festlegen an einen Benutzer.

Passwort festlegen und Token aktivieren

Beim Hinzufügen eines Benutzers sendet AuthPoint zwei E-Mail-Nachrichten an den Benutzer, mit denen er sein AuthPoint-Passwort festlegen und ein Token in der AuthPoint Mobile App aktivieren kann.

Benutzer, die mit Active Directory oder einer LDAP-Datenbank synchronisiert wurden, erhalten die E-Mail Passwort festlegen nicht. Sie verwenden das für ihr Benutzerkonto im Active Directory definierte Passwort als AuthPoint-Passwort.

Öffnen Sie die E-Mail Passwort festlegen, die an das Test-E-Mail-Konto gesendet wurde. Klicken Sie auf den Link in der E-Mail, um Ihr Passwort festzulegen. Wenn Sie dazu aufgefordert werden, geben Sie Ihr Passwort ein und klicken Sie auf Speichern.

Nun ist Ihr AuthPoint-Passwort festgelegt. Sie verwenden dieses Passwort, wenn Sie sich bei geschützten Diensten und Anwendungen anmelden.

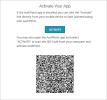

Als Nächstes müssen Sie Ihr Tokenaktivieren.

Öffnen Sie die Aktivierungs-E-Mail und klicken Sie auf den Link in der E-Mail. Hier gelangen Sie zur Willkommensseite von AuthPoint. Falls Sie dies noch nicht getan haben, laden Sie die AuthPoint Mobile App herunter und installieren Sie sie auf Ihrem Telefon.

- Wenn Sie die Webseite auf Ihrem Smartphone geöffnet haben, tippen Sie auf die Schaltfläche Aktivieren. Dies öffnet die AuthPoint App und aktiviert Ihr Token.

- Wenn Sie die Webseite auf Ihrem Computer geöffnet haben, öffnen Sie die AuthPoint App auf Ihrem Handy und tippen Sie auf Aktivieren in der App. Richten Sie dann die Kamera Ihres Handys auf den QR-Code auf Ihrem Computerbildschirm.

Sie können Token auch im IdP-Portal aktivieren. Dies ist erforderlich, wenn Sie einen neuen Token auf einem anderen Mobilgerät aktivieren möchten.

Nachdem ein Benutzer erfolgreich ein Token aktiviert hat, sendet AuthPoint Ihnen eine E-Mail-Nachricht, um Sie darüber zu informieren, dass ein Token für Ihr Benutzerkonto aktiviert wurde. Sie können das Token auf der Seite Benutzer sehen.

MFA ausprobieren

An dieser Stelle haben Sie MFA für eine oder mehrere Ihrer Ressourcen konfiguriert. Jetzt können Sie testen, ob MFA funktioniert.

So testen Sie die MFA:

-

Rufen Sie in einem Webbrowser die Anmelde-URL für Ihr IdP-Portal auf. Diese URL sollte https://authpoint.watchguard.com/<Ihr Konto-Alias> lauten. In unserem Beispiel navigieren wir zu https://authpoint.watchguard.com/washington.

Die AuthPoint-Seite Einmaliges Anmelden erscheint.Wenn Sie die URL Ihres IdP-Portals nicht kennen, wählen Sie auf der Seite Ressourcen Ihre IdP-Portal-Ressource aus, um die URL für diese Ressource zu finden.

- Geben Sie Ihre E-Mail-Adresse oder Ihren AuthPoint-Benutzernamen ein. Klicken Sie auf Weiter.

- Geben Sie im Textfeld Passwort Ihr AuthPoint-Passwort ein. Sie müssen das tun, bevor Sie eine Authentifizierungsmethode auswählen können. Das liegt daran, dass wir bei der Konfiguration der Authentifizierungsregel für diese Ressource das Kontrollkästchen Passwort aktiviert haben.

- Klicken Sie auf Push senden um die Push-Authentifizierung zu testen.

- Genehmigen Sie die Authentifizierungsanfrage, die Sie auf Ihrem Mobilgerät erhalten.

Sie sind beim IdP-Portal angemeldet.

Nachdem Sie sich beim IdP-Portal angemeldet haben, sehen Sie eine leere Seite, auf der keine Anwendungen aufgeführt sind. Grund dafür ist, dass Sie keine SAML-Ressourcen konfiguriert haben. Nachdem Sie SAML-Ressourcen hinzugefügt haben, zeigt das IdP-Portal eine Liste aller SAML-Ressourcen, die Ihrer AuthPoint-Gruppe zur Verfügung stehen.

Siehe auch

AuthPoint-Integrationsleitfäden