Mit den Regelobjekten des Netzwerkstandortes können Sie eine Liste von IP-Adressen angeben. Sie können dann Authentifizierungsregeln konfigurieren, die nur gelten, wenn sich Benutzer von den IP-Adressen am angegebenen Netzwerkstandort aus authentifizieren. Dies kann der Fall sein, wenn Sie Benutzern erlauben wollen, sich ohne MFA anzumelden, wenn sie im Büro sind.

Wenn Sie einen Netzwerkstandort zu einer Authentifizierungsregel hinzufügen, gilt die Regel nur für Benutzerauthentifizierungen, die von diesem Netzwerkstandort ausgehen. Benutzer, die nur über eine Regel verfügen, die einen Netzwerkstandort beinhaltet, können keinen Zugriff auf die Ressource erhalten, wenn sie sich außerhalb dieses Netzwerkstandortes authentifizieren (weil sie keine entsprechende Regel haben und nicht weil die Authentifizierung verweigert wird).

Wenn Sie eine Regel konfigurieren, die einen Netzwerkstandort enthält, empfehlen wir Ihnen, eine zweite Regel ohne den Netzwerkstandort für dieselben Gruppen und Ressourcen zu erstellen. Die zweite Regel gilt für die Benutzer, wenn sie sich nicht am Netzwerkstandort befinden. Stellen Sie sicher, dass die Regel mit dem Netzwerkstandort eine höhere Priorität hat als die Regel ohne Netzwerkstandort. Weitere Informationen finden Sie unter Über Reihenfolge der Regel.

Netzwerkstandorte setzen voraus, dass der Endnutzer über eine Internetverbindung verfügt.

Für die RADIUS-Authentifizierung und die Basis-Authentifizierung (ECP) gelten Regeln, die einen Netzwerkstandort beinhalten, nicht, da AuthPoint die IP-Adresse des Endnutzers oder die ursprüngliche IP-Adresse nicht ermitteln kann.

Netzwerkstandorte für RDP

Bei Remote Desktop Protocol (RDP)-Verbindungen verwendet AuthPoint die IP-Adresse, die mit Port 3389 oder Port 443 eine Verbindung herstellt, um festzustellen, ob die Authentifizierung von einem Netzwerkstandort stammt.

Wenn Sie RDP so konfigurieren, dass ein anderer Port als 3389 oder 443 verwendet wird, kann AuthPoint die IP-Adresse des Endnutzers nicht identifizieren. In diesem Szenario finden die Regeln für einen Netzwerkstandort bei der Authentifizierung keine Anwendung.

Wenn Sie eine Firewall haben, erhält der Netzwerkstandort die vertrauenswürdige IP-Adresse der Firewall, nicht die IP-Adresse des Endnutzers.

Damit Benutzer in Ihrem Netzwerk RDP verwenden können, um sich ohne MFA mit einem Server im Netzwerk zu verbinden, können Sie einen Netzwerkstandort erstellen, der die privaten IP-Adressen der internen Benutzer, aber nicht die interne IP-Adresse der Firewall enthält. Fügen Sie diesen Netzwerkstandort zu einer Regel hinzu, die nur eine Passwortauthentifizierung erfordert. Mit dieser Konfiguration können:

- sich interne Benutzer ohne MFA mit dem Server verbinden.

- externe Verbindungen, die durch die Firewall kommen, MFA erfordern.

Erstellen von Netzwerkstandorten zur Umgehung einer MFA

Um eine sichere Lokation zu konfigurieren, der bei der Benutzerauthentifizierung keine MFA erfordert, müssen Sie einen Netzwerkstandort konfigurieren und ihn zu einer Authentifizierungsregel hinzufügen, die nur eine Passwortauthentifizierung erfordert. Dadurch können sich Benutzer nur mit ihren Passwörtern anmelden (keine MFA), wenn sie sich vom angegebenen Netzwerkstandort aus bei den Ressourcen in der Authentifizierungsregel authentifizieren.

In diesem Abschnitt finden Sie Beispiele, die Sie bei der Konfiguration von Netzwerkstandorten für verschiedene Anwendungsfälle für lokale oder externe Netzwerke unterstützen. In diesen Beispielen verwenden wir diese Definitionen:

- Lokales Netzwerk — Computer innerhalb des Firmennetzwerks werden als lokal betrachtet.

- Externe Netzwerke — Computer außerhalb des Firmennetzwerkes werden als extern betrachtet.

- VPN-Verbindungen — Computer, die mit einem Firmen-VPN verbunden sind, gelten als Teil des lokalen Netzwerks.

- Öffentliche IP-Adresse — Öffentliche IP-Adresse für die Verbindung mit dem Internet.

- Lokale IP-Adresse — IP-Adresse, die innerhalb des lokalen Netzwerkes verwendet wird.

- Benutzer-IP-Adresse — IP-Adresse des Computers des Benutzers in einem externen Netzwerk.

- Terminal-Verbindungen — Verbindung, bei der sich ein Benutzer direkt am Computer anmeldet.

- Remote-Verbindungen— Verbindung, bei der sich ein Benutzer über eine RDP-Verbindung bei einem Computer anmeldet.

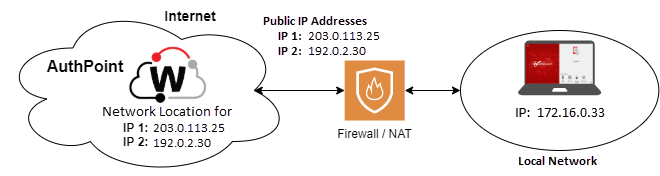

In diesem Beispiel soll ein Netzwerkstandort erstellt werden, der es Benutzern im lokalen Netzwerk ermöglicht, sich nur mit ihren Passwörtern an Computern anzumelden, auf denen Agent for Windows oder macOS (Logon App) installiert ist. In diesem Beispiel meldet sich der Benutzer direkt bei dem Computer an (keine RDP-Verbindung).

Der Netzwerkstandort muss die öffentliche IP-Adresse der Firewall oder des NAT-Geräts enthalten. Im gezeigten Beispiel würden Sie einen Netzwerkstandort mit den öffentlichen IP-Adressen 203.0.113.25 und 192.0.2.30 erstellen.

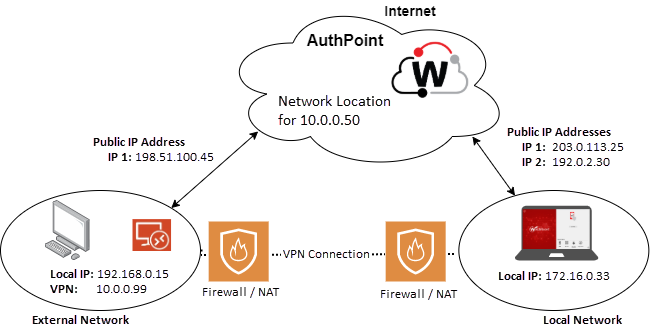

In diesem Beispiel soll der Computer eines Benutzers, der mit einem VPN verbunden ist, als lokaler Computer im internen Netzwerk betrachtet werden. Während er mit dem VPN verbunden ist, kann sich der Benutzer nur mit seinem Passwort bei den mit der Authentifizierungsregel verbundenen Ressourcen authentifizieren und anmelden.

Bei VPN-Anfragen verwendet AuthPoint die interne Paket-IP-Adresse, um den Netzwerkstandort in der Authentifizierungsregel zu validieren. Im gezeigten Beispiel würden Sie einen Netzwerkstandort mit der IP-Adresse 10.0.0.50 erstellen.

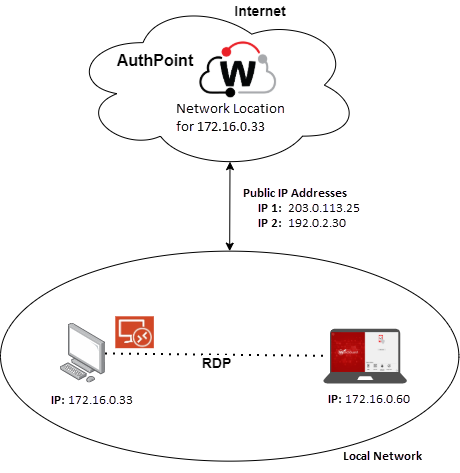

Dieses Beispiel gilt für Unternehmen, die nur virtuelle Maschinen verwenden, die auf lokalen Servern bereitgestellt werden. In diesem Beispiel soll es Benutzern in einem lokalen Netzwerk ermöglicht werden, sich mit virtuellen Maschinen zu verbinden, auf denen Agent for Windows (Logon App) installiert ist, und sich nur mit ihrem Passwort anzumelden.

Da AuthPoint die interne IP-Adresse verwendet, um den Netzwerkstandort für RDP-Anfragen zu validieren, müssen wir den Netzwerkstandort so konfigurieren, dass er die IP-Adresse oder den IP-Bereich des lokalen Netzwerks verwendet. Im gezeigten Beispiel würden Sie einen Netzwerkstandort mit der IP-Adresse des Computers erstellen: 172.16.0.33.

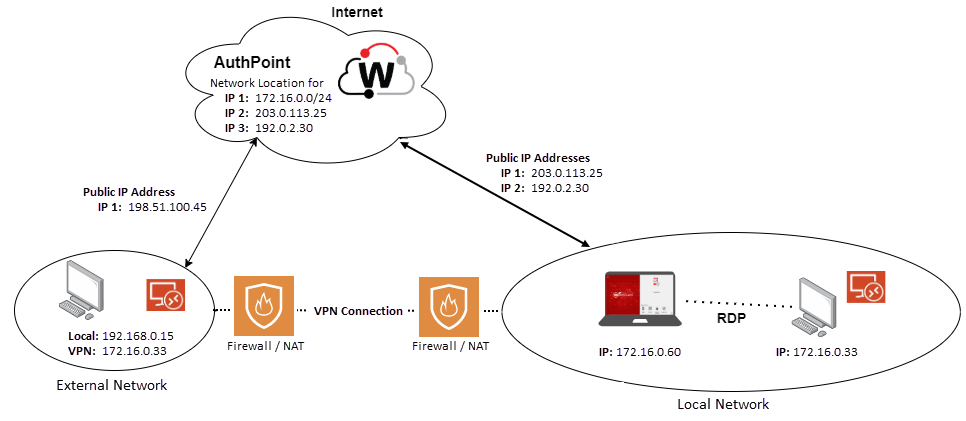

In diesem Beispiel wollen wir allen lokalen Benutzern (Terminal und Remote) erlauben, sich nur mit ihren Passwörtern anzumelden. Zu diesem Zweck konfigurieren wir einen Netzwerkstandort mit den öffentlichen IP-Adressen unserer Organisation und dem IP-Bereich des lokalen Netzwerks.

Am Netzwerkstandort:

- Die öffentlichen IP-Adressen 203.0.113.25 und 192.0.2.30 gelten für Authentifizierungen von Terminalverbindungen.

- Der IP-Bereich 172.16.0.0/24 gilt für Authentifizierungen von lokalen Computern und externen Computern, die mit dem VPN verbunden sind.

Für RD Gateway gibt es zwei Möglichkeiten, wie sich Benutzer mit den internen Computern verbinden können:

- Eine RDP-RemoteApp, die in einer RD-Sitzung oder einer Virtualisierungshost-Sammlung in Remote Desktop Service (RDS) konfiguriert ist

- Geräteumleitung zur Verbindung mit RDP

Die Art und Weise, wie Benutzer RD Gateway verwenden, bestimmt, ob Sie die öffentlichen IP-Adressen des Netzwerks oder die private IP-Adresse des RD Gateway-Servers hinzufügen müssen, wenn Sie einen Netzwerkstandort konfigurieren.

Bei Remote-Apps initiiert der RD Gateway-Server die RDP-Verbindung, und diese wird wie eine RDP-Verbindung aus dem lokalen Netzwerk behandelt (wie in Beispiel 3). Sie müssen die private IP-Adresse des RD Gateway zu Ihrem Netzwerkstandort hinzufügen.

Die Geräteumleitung erstellt einen HTTPS-Tunnel zum RD Gateway, und die RDP-Verbindung wird durch den Tunnel geleitet. Dadurch gleicht die Logon App den Bereich der öffentlichen IP-Adressen ab, die den Geräten im Netzwerk zugewiesen sind, wie bei einer lokalen (Terminal-)Anmeldung. Für diesen Anwendungsfall müssen Sie die öffentliche IP-Adresse des Netzwerks zu Ihrem Netzwerkstandort hinzufügen.

Einen Netzwerkstandort konfigurieren

Konfigurieren eines Regelobjekts des Netzwerkstandortes in der AuthPoint-Verwaltungsoberfläche:

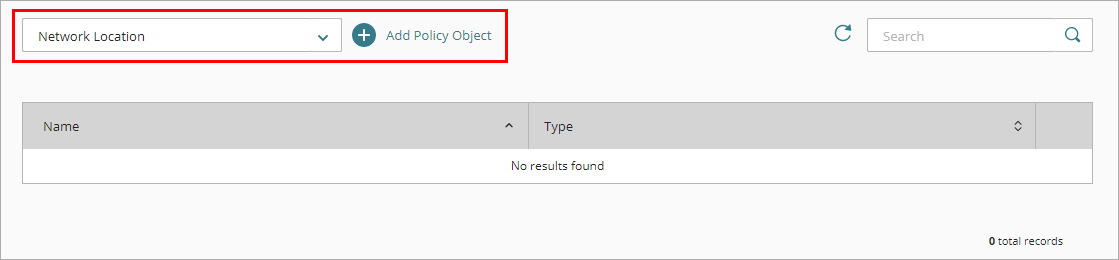

- Wählen Sie im AuthPoint-Navigationsmenü Regelobjekte.

- Wählen Sie in der Dropdown-Liste Wählen Sie einen Regelobjekt-Typ die Option Netzwerkstandort. Klicken Sie auf Regelobjekt hinzufügen.

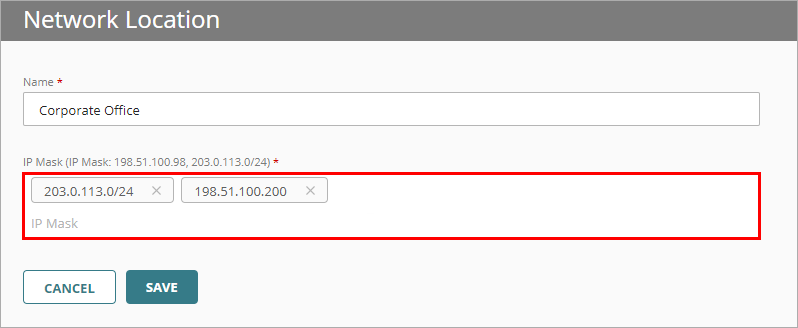

Die Seite Netzwerkstandort wird angezeigt.

- Geben Sie in das Textfeld Name einen Namen ein, um diese Regelobjekte des Netzwerkstandortes zu identifizieren. So können Sie den Netzwerkstandort identifizieren, wenn Sie ihn zu Authentifizierungsregeln hinzufügen.

- Geben Sie in das Textfeld IP-Maske eine öffentliche IP-Adresse oder Netzmaske ein, die den Bereich der öffentlichen IP-Adressen für diesen Netzwerkstandort definiert, und drücken Sie Eingabe oder Return. Sie können mehrere IP-Adressen und Bereiche für einen Netzwerkstandort angeben.

AuthPoint unterstützt nur IPv4-Adressen für Netzwerkstandorte.

Sie können die IP-Adressen 0.0.0.0 oder 255.255.255.255 nicht zu einem Netzwerkstandort hinzufügen.

- Klicken Sie auf Speichern.

- Fügen Sie diesen Netzwerkstandort zu den Authentifizierungsregeln hinzu, für die er gelten soll. Weitere Informationen finden Sie unter Authentifizierungsregeln hinzufügen

Es wird empfohlen, eine zweite Regel für dieselben Gruppen und Ressourcen ohne den Netzwerkstandort zu erstellen, die für Benutzer gilt, die sich nicht am Netzwerkstandort befinden. Stellen Sie sicher, dass die Regel mit dem Netzwerkstandort eine höhere Priorität hat als die Regel ohne Netzwerkstandort. Weitere Informationen finden Sie unter Über Reihenfolge der Regel.