Configurar Autenticación de Active Directory

Active Directory es la aplicación de Microsoft® basada en Windows de una estructura de directorio LDAP. El Active Directory le permite expandir el concepto de jerarquía usado en el DNS hacia un nivel organizativo. Mantiene la información y la configuración de una organización en una base de datos central y de fácil acceso. Puede usar un servidor de autenticación de Active Directory para permitirles a sus usuarios autenticarse en su Firebox con sus credenciales de red actuales. Debe configurar tanto su Firebox como el Active Directory Server para que la autenticación del Active Directory funcione correctamente.

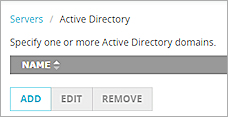

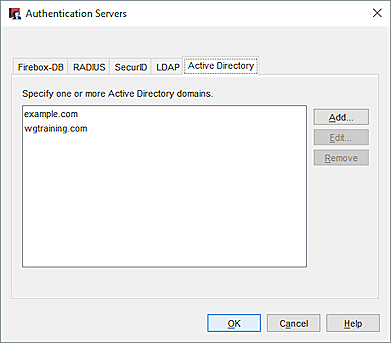

Cuando se configura activar autenticación en Active Directory, se pueden especificar uno o más dominios de Active Directory para que los usuarios seleccionen cuando hagan la autenticación. Puede agregar un número ilimitado de dominios.

Para cada dominio, se pueden agregar hasta dos servidores de Active Directory: un servidor principal y un servidor de respaldo. Si el Firebox no puede conectarse al servidor de autenticación principal después de tres intentos, el segundo servidor se usa para completar las solicitudes de autenticación. Cuando agregue un servidor Active Directory, podrá seleccionar si especificar la dirección IP o el nombre DNS de cada servidor.

Si usted configura más de un dominio de Active Directory y utiliza el Inicio de Sesión Único (SSO), los usuarios deben instalar el SSO Client para poder seleccionar uno de los dominios disponibles de Active Directory y hacer la autenticación, o debe usar el Event Log Monitor o el Exchange Monitor. Para más información, consulte Cómo Funciona el SSO de Active Directory y Instalar el SSO Client de Active Directory de WatchGuard.

Si los usuarios hacen la autenticación con el método de Autenticación en Active Directory, sus nombres completos (DN) y contraseñas tienen hash, pero no están cifrados. Para utilizar activar autenticación en Active Directory y cifrar las credenciales de los usuarios, puede seleccionar la opción LDAPS (Protocolo de Acceso Liviano al Directorio sobre SSL). Cuando usa el LDAPS, el tráfico entre el cliente LDAPS en su Firebox y su Active Directory Server está asegurado por un túnel SSL. Cuando se habilita esta opción, también se puede elegir si habilitar el cliente LDAPS para validar el certificado del servidor Active Directory. Si prefiere utilizar LDAPS y especifica el nombre de DNS para su servidor, asegúrese de que la base de búsqueda que especifique incluya el nombre de DNS de su servidor.

El Active Directory server puede estar ubicado en cualquier interfaz Firebox. También es posible configurar su dispositivo para usar un servidor Active Directory disponible a través de un túnel VPN.

La autenticación PhoneFactor es un sistema de autenticación de factores múltiples que usa llamadas telefónicas para determinar la identidad de los usuarios. Debido a que utiliza más de un método fuera de banda (llamadas telefónicas, mensajes de texto, y notificaciones push) y un código de acceso OATH, PhoneFactor provee opciones flexibles para los usuarios y una plataforma única de factores múltiples para administrar.

Si utiliza la autenticación de PhoneFactor con su servidor Active Directory, puede configurar el valor de tiempo de espera en la configuración del servidor de autenticación de Active Directory para especificar cuándo ocurre la autenticación fuera de banda de PhoneFactor. Para la autenticación PhoneFactor, debe establecer un valor de tiempo de espera de más de 10 segundos.

Antes de empezar, asegúrese de que sus usuarios puedan autenticarse con éxito en el servidor Active Directory. Puede agregar, editar o borrar los dominios del Active Directory y los servidores establecidos en su configuración de Firebox.

Agregar un Dominio y Servidor de Autenticación en Active Directory

En Fireware v12.3 o superior, puede usar un asistente para configurar un nuevo servidor Active Directory. El asistente configura automáticamente la configuración del servidor principal y de la base de búsqueda en función del nombre de dominio que especifique.

También puede omitir el asistente y configurar el servidor manualmente.

En Fireware v12.2.1 o inferior, debe configurar manualmente los ajustes del servidor Active Directory. Para obtener instrucciones de configuración para Fireware v12.2.1 o inferior, consulte Configurar la Autenticación del Active Directory en Fireware v12.2.1 o inferior en la Base de Consulta de WatchGuard.

- Seleccione Autenticación > Servidores > Active Directory.

- Haga clic en Agregar.

Aparece el Active Directory Wizard. - Haga clic en Siguiente.

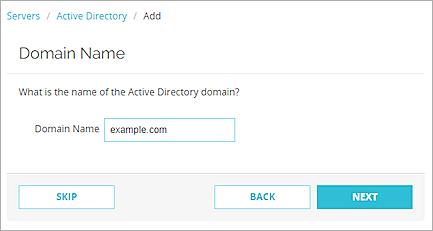

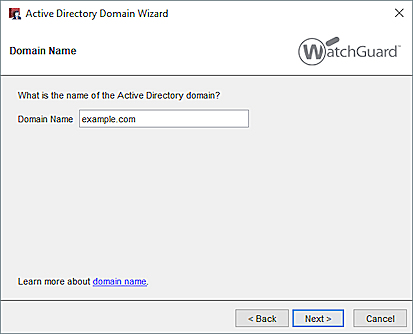

Aparece la página de Nombre de Dominio. - En el cuadro de texto Nombre de Dominio, especifique el nombre de dominio de Active Directory.

El nombre de dominio debe incluir un sufijo de dominio. Por ejemplo, ingrese ejemplo.com, y no ejemplo.

- Haga clic en Siguiente.

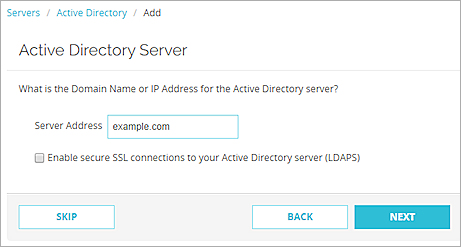

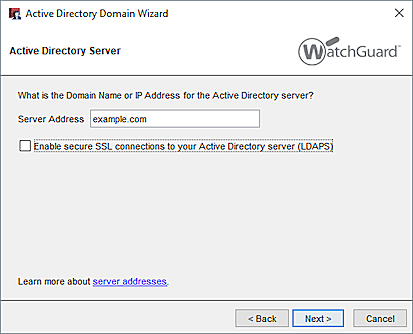

Aparece la página del servidor Active Directory. - En el cuadro de texto Dirección del Servidor, escriba el nombre de dominio o la dirección IP del servidor Active Directory.

- (Opcional) Para habilitar las conexiones SSL seguras a su servidor de Active Directory, seleccione Habilitar las conexiones SSL seguras a su servidor Active Directory (LDAPS).

- Haga clic en Siguiente.

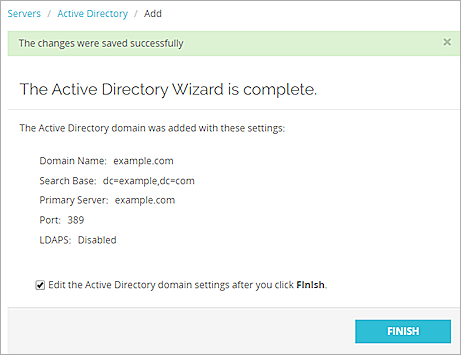

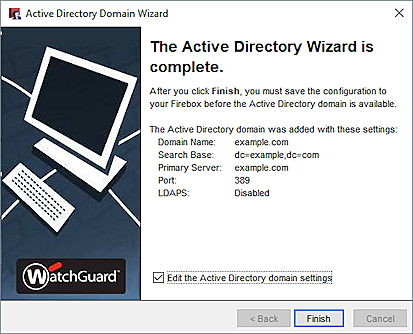

Aparece la página del asistente final. - (Opcional) Para editar la configuración de Active Directory, seleccione la casilla de selección Editar la configuración del dominio de Active Directory después de hacer clic en Finalizar.

- Haga clic en Finalizar.

Si ha seleccionado editar los ajustes del dominio de Active Directory, aparece la página de configuración de Active Director. De otra forma, aparece una lista de los servidores Active Directory.

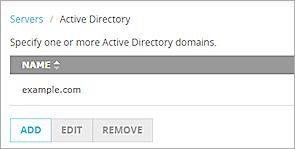

- Seleccione Autenticación > Servidores > Active Directory.

Aparece la lista de servidores Active Directory. - Para agregar un nuevo servidor, haga clic en Agregar.

Aparece el Active Directory Wizard.

- Para configurar manualmente el servidor, haga clic en Omitir.

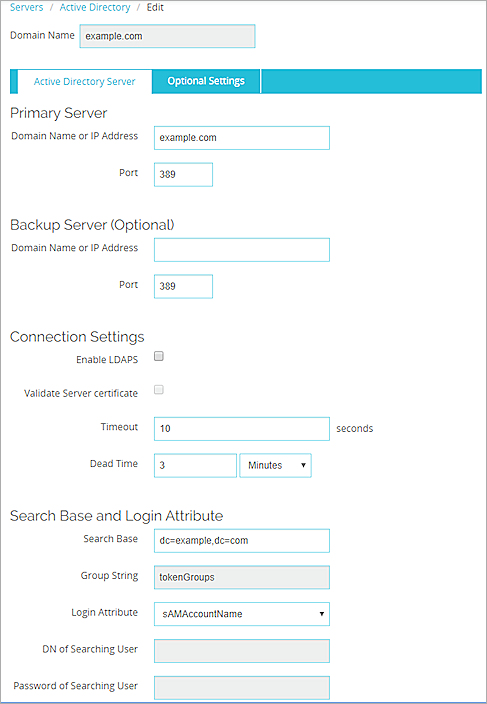

Aparece la configuración de Active Directory.

- En el cuadro de texto Nombre de Dominio o Dirección IP, escriba el nombre de dominio o la dirección IP que se utilizará para este servidor Active Directory.

El nombre de dominio debe incluir un sufijo de dominio. Por ejemplo, ingrese ejemplo.com, y no ejemplo. - En el cuadro de texto Puerto, ingrese un puerto.

Si su servidor Active Directory es un servidor de catálogo global, puede ser útil alterar el puerto predeterminado. Para más información, consulte Alterar el Puerto Predeterminado de Active Directory Server. - (Opcional) En la sección Servidor de Respaldo, escriba el nombre de dominio o la dirección IP de un servidor de respaldo y luego escriba el puerto.

- (Opcional) Para habilitar las conexiones SSL seguras con su Active Directory Server, seleccione la casilla de selección Habilitar LDAPS.

Si ha seleccionado Habilitar LDAPS, aparece un cuadro de diálogo que pregunta si se utiliza el puerto 636 de forma predeterminada. Seleccione Sí o No. - (Opcional) Para verificar que el certificado del servidor Active Directory sea válido, seleccione la casilla de selección Validar el certificado del Servidor.

- En el cuadro de texto Tiempo de Espera, ingrese o seleccione la cantidad de segundos que el dispositivo esperará para una respuesta del Active Directory Server antes de que cierre la conexión e intente establecerla nuevamente.

- En el cuadro de texto Tiempo Muerto, ingrese el tiempo después del cual un servidor inactivo se marca como activo nuevamente.

El valor predeterminado es de 3 minutos. En Fireware v12.1.1 o inferior, el valor predeterminado es 10 minutos. - En la lista desplegable Tiempo Muerto, seleccione Minutos u Horas para establecer la duración.

Después que un servidor de autenticación no haya respondido por un período de tiempo, éste queda marcado como inactivo. Intentos adicionales de autenticación, no intente usar este servidor hasta que esté marcado como activo nuevamente. - En el cuadro de texto Base de Búsqueda, ingrese la ubicación en el directorio para iniciar la búsqueda. ¡Consejo!

Para más información sobre cómo utilizar una base de búsqueda para limitar los directorios en el servidor de autenticación en donde el dispositivo puede buscar una coincidencia de autenticación, vea Encontrar su Base de Búsqueda de Active Directory. - Si no ha cambiado su esquema de Active Directory, la seguridad de solo lectura Cadena de Grupos siempre es tokenGroups. Si ha cambiado su esquema, escriba la cadena de atributos que se utiliza para guardar la información del grupo de seguridad del usuario en el servidor Active Directory.

- En la lista desplegable Atributo de inicio de sesión, seleccione un atributo de inicio de sesión de Active Directory para que se utilice en la autenticación. El atributo de inicio de sesión es el nombre usado para vincular a la base de datos del Active Directory. El atributo predeterminado de inicio de sesión es sAMAccountName. Si usa sAMAccountName, no es necesario que especifique un valor para la configuración de DN de Usuario de Búsqueda y Contraseña de Usuario de Búsqueda.

- En el cuadro de texto DN del usuario de búsqueda, ingrese el nombre distinguido (DN) para una operación de búsqueda.

Si mantiene el atributo de inicio de sesión de sAMAccountName, no es necesario que ingrese algo en este cuadro de texto.

Si cambia el atributo de inicio de sesión, debe agregar un valor en el cuadro de texto DN del Usuario de Búsqueda. Puede usar cualquier DN de usuario con el privilegio para buscar en LDAP/Active Directory, como por ejemplo el de administrador. No obstante, un DN de usuario más débil, sólo con un privilegio de búsqueda, suele ser suficiente.

Por ejemplo, cn=Administrator, cn=Users, dc=example, dc=com - En el cuadro de texto Contraseña de Usuario de Búsqueda, inserte la contraseña asociada al nombre distinguido para una operación de búsqueda.

- Para especificar los atributos opcionales del servidor de LDAP principal, seleccione la pestaña Ajustes Opcionales.

Para obtener más información sobre cómo establecer las configuraciones personales, vea Sobre la Configuración Opcional del Active Directory.

- Haga clic en Guardar.

- Haga clic en

.

.

O bien, seleccione Configurar > Autenticación > Servidores de Autenticación.

Aparece el cuadro de diálogo Servidores de Autenticación. - Seleccione la pestaña Active Directory.

Aparece la configuración de Active Directory.

- Haga clic en Agregar.

Aparece el Active Directory Domain Wizard.

- Haga clic en Siguiente.

Aparece el cuadro de diálogo Nombre de Dominio.

- En el cuadro de texto Nombre de Dominio, especifique el nombre de dominio de Active Directory.

- Haga clic en Siguiente.

Aparece la página del servidor Active Directory. - En el cuadro de texto Dirección del Servidor, escriba el nombre de dominio o la dirección IP del servidor Active Directory.

- (Opcional) Para habilitar las conexiones SSL seguras a su servidor de Active Directory, seleccione Habilitar las conexiones SSL seguras a su servidor Active Directory (LDAPS).

- Haga clic en Siguiente.

Aparece la última página del asistente.

- (Opcional) Para editar la configuración de Active Directory, seleccione la casilla de selección Editar la configuración del dominio de Active Directory.

- Haga clic en Finalizar.

Si ha seleccionado editar los ajustes del dominio de Active Directory, aparece la configuración de Active Directory. De otra forma, aparece una lista de los servidores Active Directory.

- Seleccione Configurar > Autenticación > Servidores de Autenticación > Active Directory.

Aparece la lista de servidores Active Directory. - Haga clic en Agregar.

- En el asistente que aparece, haga clic en Omitir para configurar manualmente el servidor.

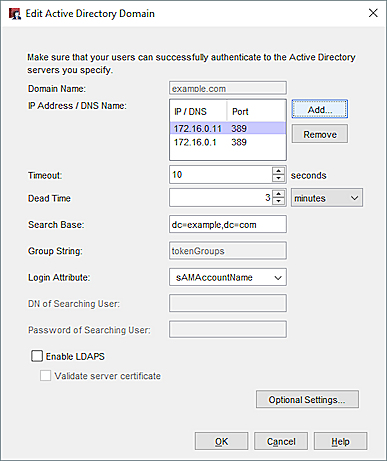

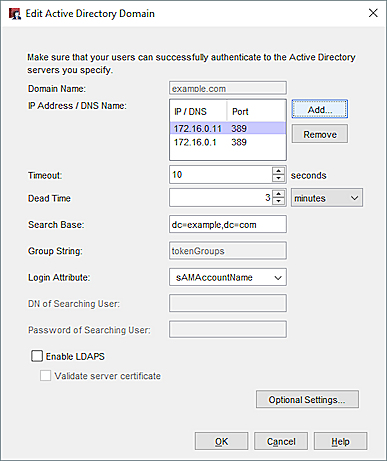

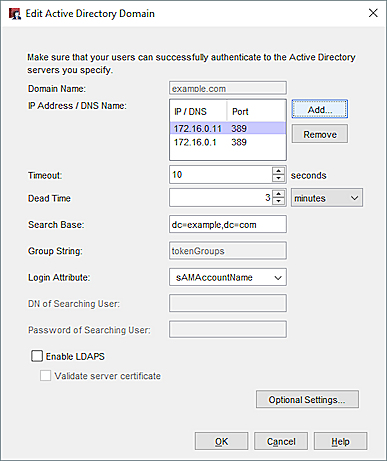

Aparece el cuadro de diálogo Dominio de Active Directory. - En el cuadro de texto Nombre de Dominio, ingrese el nombre de dominio que se usará para este Active Directory Server.

El nombre de dominio debe incluir un sufijo de dominio. Por ejemplo, ingrese ejemplo.com, y no ejemplo. - Haga clic en Agregar.

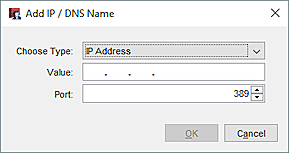

Aparece el cuadro de diálogo Agregar IP/Nombre de DNS.

- De la lista desplegable Elegir Tipo, seleccione Dirección IP o Nombre DNS.

- En el cuadro de texto Valor, escriba la dirección IP o el nombre de DNS para este servidor Active Directory.

- En el cuadro de texto Puerto, ingrese o seleccione el número de puerto TCP que el dispositivo usará para conectarse al servidor Active Directory.

El número de puerto predeterminado es 389. Si habilita LDAPS, debe seleccionar el puerto 636.Si su servidor Active Directory es un servidor de catálogo global, puede ser útil alterar el puerto predeterminado. Para obtener más información, consulte Alterar el Puerto Predeterminado de Active Directory Server.

- Haga clic en Aceptar.

Aparece la dirección IP o nombre de DNS que usted agregó en el cuadro de diálogo Agregar dominio de Active Directory.

- Para agregar otro servidor Active Directory a este dominio, repita los Pasos 5 a 9. Puede agregar hasta dos servidores.

Asegúrese de que el secreto compartido sea el mismo en todos los servidores Active Directory que usted especifique.

- En el cuadro de texto Tiempo de Espera, ingrese o seleccione la cantidad de segundos que el dispositivo esperará para una respuesta del Active Directory Server antes de que cierre la conexión e intente establecerla nuevamente.

- En el cuadro de texto Tiempo Muerto, ingrese o seleccione el tiempo después del cual un servidor inactivo se marca como activo nuevamente.

El valor predeterminado es de 3 minutos. En Fireware v12.1.1 o inferior, el valor predeterminado es 10 minutos. - En la lista desplegable Tiempo Muerto, seleccione Minutos u Horas para establecer la duración. Después que un servidor de autenticación no haya respondido por un período de tiempo, éste queda marcado como inactivo. Intentos adicionales de autenticación, no intente usar este servidor hasta que esté marcado como activo nuevamente.

- En el cuadro de texto Base de Búsqueda, ingrese la ubicación en el directorio para iniciar la búsqueda.

El formato estándar para el ajuste de la base de búsqueda es: ou=<nombre de la unidad organizativa>,dc=<primera parte del nombre distinguido del servidor>,dc=<cualquier parte del Nombre Distinguido del servidor que aparece después del punto>

Para limitar los directorios del servidor de autenticación en los que el dispositivo puede buscar una coincidencia de autenticación, puede establecer una base de búsqueda. Recomendamos que determine la base de búsqueda en la raíz del dominio. Eso permite encontrar a todos los usuarios y grupos de seguridad a los que pertenecen.

Para obtener más información, consulte Encontrar Su Base de Búsqueda del Active Directory.

- En el cuadro de texto Cadena de Grupo, ingrese la cadena de atributos que se usa para mantener la información del grupo de usuarios en el servidor Active Directory. Si no cambió su esquema de Active Directory, la cadena de grupo de seguridad siempre es tokenGroups.

- En el cuadro de texto Atributo de Inicio de Sesión, ingrese o seleccione un atributo de inicio de sesión para Active Directory para utilizarlo como autenticación.

El atributo de inicio de sesión es el nombre usado para vincular a la base de datos del Active Directory. El atributo predeterminado de inicio de sesión es sAMAccountName. Si usa sAMAccountName, no es necesario que especifique un valor para la configuración de DN de Usuario de Búsqueda y Contraseña de Usuario de Búsqueda.

- En el cuadro de texto DN del usuario de búsqueda, ingrese el nombre distinguido (DN) para una operación de búsqueda.

Si mantiene el atributo de inicio de sesión de sAMAccountName, no es necesario que ingrese algo en este cuadro de texto.

Si cambia el atributo de inicio de sesión, debe agregar un valor en el cuadro de texto DN del Usuario de Búsqueda. Puede usar cualquier DN de usuario con el privilegio para buscar en LDAP/Active Directory, como por ejemplo el de administrador. No obstante, un DN de usuario más débil, sólo con un privilegio de búsqueda, suele ser suficiente.

Por ejemplo, cn=Administrator, cn=Users, dc=example, dc=com - En el cuadro de texto Contraseña de Usuario de Búsqueda, inserte la contraseña asociada al nombre distinguido para una operación de búsqueda.

- Para habilitar las conexiones SSL seguras con su servidor Active Directory, seleccione la casilla de selección Habilitar LDAPS.

- Si habilitó LDAPS, pero no definió el valor del Puerto predeterminado para LDAPS, aparecerá un cuadro de diálogo con un mensaje del puerto. Para usar el puerto predeterminado, haga clic en Sí. Para usar el puerto que especificó, haga clic en No.

- Para verificar que el certificado del servidor Active Directory sea válido, seleccione la casilla de selección Validar el Certificado del Servidor.

- Para especificar los atributos opcionales para el servidor de LDAP principal, haga clic en Configuraciones Opcionales.

Para más información sobre cómo establecer las configuraciones opcionales, vea la sección siguiente en este tema.

- Para agregar otro dominio de Active Directory, repita los pasos 2 a 22. Asegúrese de que el secreto compartido sea el mismo en todos los dominios de Active Directory que usted especifique.

- Haga clic en Aceptar.

- Guardar el archivo de configuración.

Sobre la Configuración Opcional del Active Directory

El Fireware puede obtener información adicional del servidor del directorio (LDAP o Active Directory) cuando lee la lista de atributos en la respuesta de búsqueda del servidor. Eso permite usar el servidor del directorio para asignar parámetros adicionales a las sesiones de usuarios autenticados, tal como los tiempos de espera y asignaciones de dirección de Mobile VPN with IPSec. Como los datos provienen de atributos de LDAP asociados a objetos de usuarios individuales, usted no está limitado a las configuraciones globales especificadas en el archivo de configuración del dispositivo. Se puede determinar esos parámetros para cada usuario individual.

Para más información, consulte Usar las Configuraciones Opcionales de Active Directory o de LDAP.

Probar la Conexión con el Servidor

Para asegurarse de que su Firebox pueda conectarse a su servidor Active Directory y autenticar exitosamente a sus usuarios, desde Fireware Web UI puede probar la conexión a su servidor de autenticación. También puede usar esta función para determinar si un usuario específico se autenticó y para obtener información del grupo de autenticación de ese usuario.

Puede probar la conexión a su servidor de autenticación con uno de estos métodos:

- Vaya a la página de Servidores de autenticación para su servidor

- Navegue directamente a la página Conexión de Servidor en Fireware Web UI

- Conéctese al Portal de Autenticación en el puerto 4100

Para navegar hasta la página de Conexión con el Servidor desde la página de Servidores de Autenticación:

- Haga clic en Probar Conexión para LDAP y Active Directory.

Aparece la página de Conexión con el servidor. - Siga las instrucciones en el tema Conexión de Servidor para probar la conexión a su servidor.

Para ver las instrucciones sobre cómo navegar directamente a la página Conexión del Servidor en Fireware Web UI, consulte Conexión de Servidor.

Para conectarse al Portal de Autenticación para verificar que la autenticación está funcionando, vaya a https://[Dirección IP de Firebox]:4100.

Editar un Dominio de Active Directory ya Existente

Cuando edite la configuración para un dominio Active Directory, puede cambiar detalles del dominio, excepto los nombres de dominio de los servidores Active Directory configurados en el dominio. Para cambiar el nombre de un dominio, debe quitar el servidor con el nombre incorrecto y agregar uno nuevo.

- En la lista Dominios de Active Directory, seleccione el servidor que se cambiará.

- Haga clic en Editar.

Aparece la página Active Directory/Editar.

- Para agregar una dirección IP o un nombre de DNS al servidor para este dominio, siga las instrucciones de la sección anterior.

- Actualice la configuración de su servidor Active Directory.

- En la lista Dominios de Active Directory, seleccione el servidor que se cambiará.

- Haga clic en Editar.

Aparece el cuadro de diálogo Editar Dominio de Active Directory.

- Para agregar una dirección IP o un nombre de DNS al servidor para este dominio, haga clic en Agregar y siga las instrucciones de la sección anterior.

- Para quitar una dirección IP o nombre de DNS del servidor para este dominio, seleccione la entrada en la lista de Dirección IP/Nombre de DNS y haga clic en Eliminar.

- Actualice la configuración de su servidor Active Directory.

Eliminar un Dominio de Active Directory

Para eliminar un dominio Active Directory desde la página Servidores de Autenticación del Fireware Web UI:

- En la lista de Servidor, seleccione Active Directory.

Aparece la página Active Directory. - Lista Dominios de Active Directory, seleccione el dominio que se eliminará.

- Haga clic en Eliminar.

Aparece un mensaje de confirmación. - Haga clic en Sí.

El servidor se elimina de la lista.

Para eliminar un dominio de Active Directory desde el cuadro de diálogo Servidores de Autenticación del Policy Manager:

- Lista Dominios de Active Directory, seleccione el dominio que se eliminará.

- Haga clic en Eliminar.

Aparece un mensaje de confirmación. - Haga clic en Sí.

El servidor se elimina de la lista.