Definir los Ajustes Globales de Firebox

En las configuraciones globales de su Firebox, puede especificar las configuraciones que controlan las acciones de muchas de las funciones disponibles en su Firebox. También puede habilitar que más de un Administrador del Dispositivo inicie sesión en su Firebox al mismo tiempo.

Puede configurar los parámetros básicos para:

- Puerto Web UI

- Reinicio automático

- Retroalimentación del dispositivo

- Informes de falla

- Conexiones del administrador del dispositivo

- Tráfico generado por el Firebox (Fireware v12.2 o superior)

- Administración de errores de ICMP

- Verificación de estado de paquetes y conexión TCP SYN

- Tiempo de espera inactivo de la conexión de TCP

- Ajuste del tamaño máximo de segmento (MSS) de TCP

- Administración de tráfico y QoS

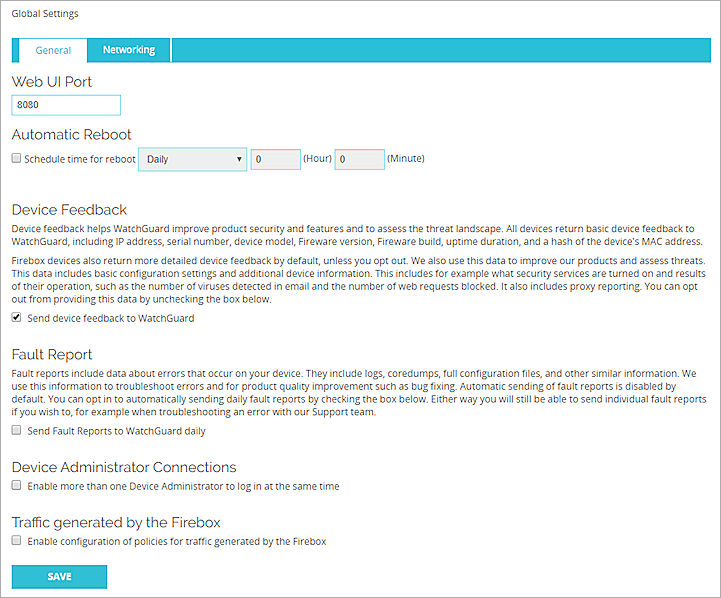

- Seleccione Sistema > Configuración Global.

Aparece el cuadro de diálogo Configuraciones Globales. - Seleccione la pestaña General y configure los ajustes de estas categorías globales, de acuerdo a lo descrito en estas secciones:

- Seleccione la pestaña Redes y configure los ajustes de estas categorías globales, de acuerdo a lo descrito en estas secciones:

- Haga clic en Guardar.

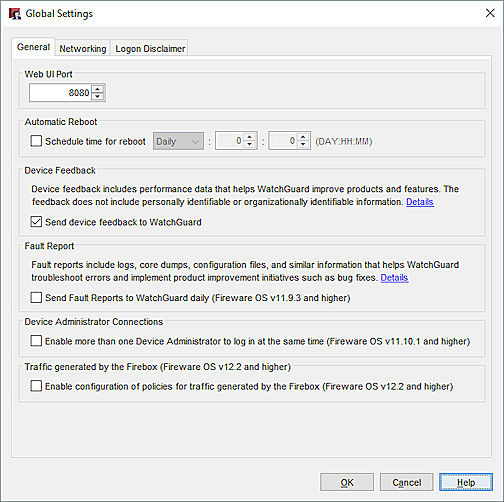

- Seleccione Configuración > Configuración Global.

Aparece el cuadro de diálogo Configuraciones Globales. - Seleccione la pestaña General y configure los ajustes de estas categorías globales, de acuerdo a lo descrito en estas secciones:

- Seleccione la pestaña Redes y configure los ajustes de estas categorías globales, de acuerdo a lo descrito en estas secciones:

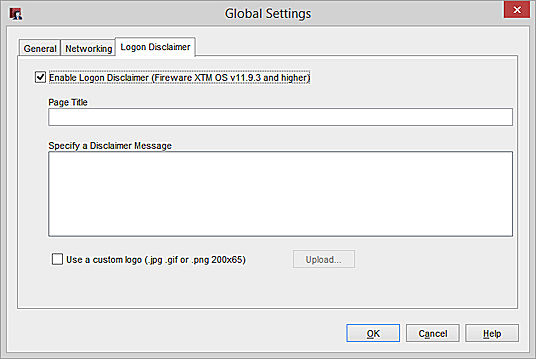

- Seleccione la pestaña Exención de Responsabilidad de Inicio de Sesión y configure los ajustes para la página de Exención de Responsabilidad de Inicio de Sesión, de acuerdo a lo descrito en la sección Configurar la Exención de Responsabilidad de Inicio de Sesión.

- Haga clic en Aceptar.

- Guarde el archivo de configuración en el Firebox.

Cambiar el Puerto Web UI

De forma predeterminada, Fireware Web UI usa el puerto 8080.

Para cambiar el puerto predeterminado:

- En el cuadro de texto Puerto Web UI, ingrese o seleccione un número de puerto distinto.

- Utilice el nuevo puerto para conectarse con Fireware Web UI y para probar la conexión con el nuevo puerto.

Reinicio Automático

Puede programar su Firebox para que se reinicie automáticamente en el día y la hora que especifique.

Para programar un reinicio automático para su Firebox:

- Seleccione la casilla de selección de Hora programada para el reinicio.

- En la lista desplegable adyacente, seleccione Diariamente para reiniciarlo a la misma hora todos los días o para elegir un día de la semana para un reinicio semanal.

- En los cuadros de texto adyacentes, ingrese o seleccione la hora y los minutos del día (en formato de 24 horas) en que desea que comience el reinicio.

Retroalimentación del Dispositivo

Cuando crea un nuevo archivo de configuración para Firebox o actualiza Firebox a Fireware v11.7.3 o superior, por defecto, este se configura para enviar retroalimentación a WatchGuard.

Esta función solo está disponible para los Fireboxes que ejecuten Fireware v11.7.3 o superior.

Los comentarios del dispositivo ayudan a WatchGuard a mejorar los productos y las funciones. Ésta incluye información sobre cómo es utilizado su Firebox y sobre los problemas que encuentra en su Firebox, pero no incluye ninguna información sobre su empresa ni se envía información de la empresa a través del Firebox. Debido a esto, sus datos de Firebox son anónimos. Toda la retroalimentación del dispositivo que se envía a WatchGuard está cifrada.

WatchGuard utiliza la información de los datos de retroalimentación del dispositivo para entender la distribución geográfica de las versiones de Fireware OS. Los datos que WatchGuard recopila incluyen información resumida acerca de qué funciones y servicios se usan en los Fireboxes, acerca de las amenazas que se interceptan, y acerca de la salud y el desempeño del dispositivo. Esta información ayuda a WatchGuard a determinar de mejor manera qué áreas del producto se deben mejorar para proporcionar la mayor cantidad de beneficios a los clientes y usuarios.

El uso de la función de retroalimentación del dispositivo es enteramente voluntario. Puede deshabilitarla en cualquier momento. Para deshabilitar la retroalimentación del dispositivo en su Firebox, desmarque la casilla de selección Enviar retroalimentación del dispositivo a WatchGuard.

Cuando la retroalimentación del dispositivo está deshabilitada, el Firebox devuelve solo los datos básicos a WatchGuard. Esto incluye datos que WatchGuard posee como el número de serie del dispositivo, el modelo, la versión de Fireware y la construcción de Fireware, y otros datos como la dirección IP del dispositivo, la duración del tiempo de funcionamiento y un hash de la dirección MAC del dispositivo.

Cuando la retroalimentación del dispositivo está habilitada, ésta se envía a WatchGuard una vez cada seis días y el Firebox se reinicia cada vez. La retroalimentación del dispositivo se envía a WatchGuard en un archivo comprimido. Para conservar espacio en el Firebox, se eliminan los datos de retroalimentación del Firebox después de que se envían a WatchGuard.

La retroalimentación del dispositivo incluye la siguiente información de su Firebox:

- Número de serie del Firebox

- Versión de Fireware OS y número de compilación

- Modelo del Firebox

- Tiempo de funcionamiento del Firebox desde el último reinicio

- Si la retroalimentación del dispositivo está habilitada (Fireware 12.4 y superior)

- Marcas de tiempo de inicio y final de los datos de retroalimentación enviados a WatchGuard

- Conteo de políticas

- Número de interfaces habilitadas

- Número de túneles BOVPN

- Número de túneles de Mobile VPN

- Número de VLAN

- Tamaño del archivo de configuración

- Número máximo de sesiones simultáneas

- Número máximo de conexiones proxy

- Uso máximo de la CPU

- Uso máximo de la memoria

- Qué interfaz de usuario de WatchGuard envía retroalimentación a WatchGuard: Fireware Web UI, WatchGuard System Manager o Referencia de la Command Line Interface de Fireware XTM

- Si el Firebox está en Centralized Management y en modo de administración para el Firebox

- Número de los Puntos de Acceso (AP) configurados en el Firebox

- Opciones de autentificación configuradas en el Firebox

- Si el Firebox es miembro de un FireCluster y está en modo Activo/Activo o Activo/Pasivo

- Si la función de seguridad VoIP está habilitada

- Si Intrusion Prevention Service (IPS) está habilitado

- Opciones de registro configuradas en el Firebox

- Número de acciones de proxy con servicios de suscripción habilitados en la configuración

Para cada servicio, los detalles incluyen si el servicio está habilitado, conteo del número de eventos para cada servicio habilitado en el Firebox, y una lista de los eventos desencadenados en el Firebox para cada servicio (incluye la dirección IP de la fuente, su protocolo y el nivel de la amenaza del evento).

- APT Blocker

- Data Loss Prevention (DLP)

- Default Threat Protection

- Excepciones de Archivo

- Gateway AntiVirus (GAV)

- IntelligentAV

- Intrusion Prevention Service (IPS)

- Reputation Enabled Defense (RED)

- spamBlocker

- WebBlocker

- Si el Gateway Wireless Controller está habilitado o no

- Número de dispositivos de AP configurados en el Firebox

- Número de SSID configuradas en el Firebox

- Si el Hotspot Inalámbrico está habilitado

- Si Access Portal está habilitado

- Número máximo de usuarios registrados

- Número máximo de conexiones RDP iniciadas por los usuarios

- Número máximo de conexiones SSH iniciadas por los usuarios

- Metadatos de Identity Provider (IdP) (cuando la autenticación SAML está habilitada)

- Si el inicio de sesión único de Active Directory está habilitado

- Número de SSO agents

- Estado del SSO agent

- Si Autotask está habilitado

- Número de intentos exitosos y fallidos de guardar una imagen de copia de seguridad en el Firebox, una unidad USB y una computadora.

- Número de intentos exitosos y fallidos de restaurar una imagen de copia de seguridad desde Firebox, una unidad USB y una computadora.

- Si el Firebox ha sido alguna vez restablecido a los valores de fábrica.

- Si la Botnet Detection está habilitada

- Cuántas direcciones de origen de tráfico se han probado

- Cuántas direcciones de origen de tráfico eran de botnets y se cortaron

- Cuántas direcciones de destino de tráfico se probaron

- Cuántas direcciones de destino de tráfico que se enviaron a botnets fueron cortadas

- Si Connectwise está habilitado

- Cuantos datos se escriben en el almacenamiento del Firebox

- Si el reenvío de DNS está habilitado

- Número de reglas de reenvío de DNS definidas

- Si DNSWatch está habilitado

- Si FQDN está en uso o no

- Cuántos FQDNs están configurados

- Cuántos FQDNs utilizan nombres de dominio específicos

- Cuántos FQDNs utilizan comodines

- Cuántos FQDNs están configurados en las políticas de filtrado de paquetes

- Cuántos FQDNs están incluidos en la lista de excepciones de Sitios Bloqueados

- Cuántos FQDNs están incluidos en las excepciones de cuotas

- Cuántas políticas de filtrado de paquetes incluyen el FQDN en un filtro de política

- Cuántos servidores DNS sancionados están en uso

- Si la Geolocation está habilitada

- Número de acciones de Geolocation configuradas

- Número de direcciones IP de origen y destino comprobadas con la base de datos de Geolocation

- Número de direcciones IP de origen y destino detectadas de países bloqueados

- El número de cuentas de administración y cuentas de Firebox-DB

- Si Mobile Security está habilitada o no

- Cuántos dispositivos móviles están conectados

- Cuántos dispositivos Android están conectados

- Cuántos dispositivos iOS están conectados

- Cuántos dispositivos móviles están conectados a través de una VPN

- Cuántas políticas incluyen un grupo de dispositivos de Mobile Security

- Cuántas conexiones fueron rechazadas por una política con Mobile Security habilitada

- Si el enrutamiento multicast está habilitado

- Si NetFlow está habilitado

- La versión del protocolo NetFlow que está habilitada

- Cuántas interfaces tienen el Escaneo Activo habilitado

- El intervalo de programación configurado para el Escaneo Activo

- Cuántos dispositivos se encuentran en su red

- Cuántos dispositivos fueron encontrados por Mobile Security

- Cuántos dispositivos fueron encontrados por el Escaneo Activo

- Cuántos dispositivos fueron encontrados por Exchange Monitor

- Cuántos dispositivos fueron encontrados por la detección HTTP

- Cuántos dispositivos fueron encontrados por el proceso iked

- Cuántos dispositivos fueron encontrados por el proceso SSL VPN

- Si las cuotas están configuradas en el Firebox o no

- Cuántas reglas de cuotas están configuradas

- Cuántas acciones de cuotas están configuradas

- Cuántas excepciones de cuotas están configuradas

- Si las estadísticas de cuota están configuradas para el SSO de RADIUS

- Método utilizado para multi-WAN globales

- Número de interfaces WAN configuradas en el Firebox

- Número de acciones SD-WAN configuradas en el Firebox

- Si el Protocolo de Árbol de Expansión está habilitado

- Si TDR está habilitado

- Si Tigerpaw está habilitado

- Si WatchGuard Cloud está habilitado

Informes de Falla

Su Firebox recopila y almacena información sobre las fallas que se producen en su Firebox y genera informes de diagnóstico de la falla. Se recopilan fallas de las siguientes categorías:

- Aserciones fallidas

- Bloqueos de programas

- Excepciones de núcleo

- Problemas de hardware

Cuando habilita la función de Informes de Falla, la información de las fallas se envía a WatchGuard una vez al día. WatchGuard utiliza esta información para mejorar Fireware OS y el hardware. También puede revisar la lista de Informes de Falla, enviando manualmente los informes a WatchGuard, y eliminando los Informes de Falla de su Firebox.

Para obtener información acerca de cómo administrar la lista de Informes de Falla, consulte Administrar Informes de Falla.

Esta función solo está disponible para los Fireboxes que ejecuten Fireware v11.9.3 o superior.

Para habilitar los Informes de Falla en Firebox, marque la casilla de selección Enviar Informes de Falla a WatchGuard diariamente.

Conexiones del Administrador del Dispositivo

Puede permitir que más de un usuario con credenciales de Administrador del Dispositivo pueda iniciar sesión en Firebox al mismo tiempo para monitorizar y administrar su Firebox. Cuando habilita esta opción, los usuarios que inician sesión en su Firebox con credenciales de Administrador del Dispositivo deben desbloquear el archivo de configuración del dispositivo antes de que puedan cambiar las configuraciones.

Para permitir que más de un Administrador de Dispositivos pueda conectarse al Firebox al mismo tiempo, marque la casilla de selección Habilitar más de un Administrador de Dispositivos para iniciar sesión al mismo tiempo.

Bloquear y Desbloquear un Archivo de Configuración

(Solo para Fireware Web UI)

Cuando permite que más de un Administrador de Dispositivos puedan conectarse al Firebox al mismo tiempo, en Fireware Web UI, antes de que un Administrador de Dispositivos pueda cambiar los ajustes de configuración en el archivo de configuración del dispositivo Firebox, ese usuario debe desbloquear el archivo de configuración. Cuando un Administrador del Dispositivo desbloquea el archivo de configuración para realizar cambios, el archivo de configuración se bloquea para el resto de los usuarios con credenciales de Administrador del Dispositivo, hasta que el Administrador del Dispositivo que desbloqueó el archivo de configuración vuelva a bloquear el archivo de configuración o cierre sesión.

Para obtener información sobre cómo permitir que más de un Administrador del Dispositivo inicie sesión en el Firebox al mismo tiempo, consulte Definir los Ajustes Globales de Firebox.

Para desbloquear un archivo de configuración, en Fireware Web UI:

En la parte superior de la página, haga clic en ![]() .

.

Para bloquear un archivo de configuración, en Fireware Web UI:

En la parte superior de la página, haga clic en ![]() .

.

Tráfico Generado por el Firebox

En Fireware v12.2 o superior, puede configurar políticas para controlar el tráfico generado por el Firebox. Este tipo de tráfico también se conoce como tráfico autogenerado o tráfico auto originado.

Antes de que pueda crear políticas para controlar el tráfico generado por el Firebox, debe marcar la casilla de selección Habilitar la configuración de políticas para el tráfico generado por el Firebox. Es importante comprender los cambios que ocurren cuando habilita esta opción. Cuando esta opción está habilitada:

- Puede agregar nuevas políticas que se apliquen al tráfico generado por el Firebox.

- La política previamente escondida Cualquiera del Firebox aparece en la lista de políticas.

Esta política no puede ser modificada o eliminada. - El Firebox ya no establece la dirección IP de origen para que el tráfico generado por el Firebox coincida con una ruta de túnel BOVPN. Esto significa que, si su configuración incluye un túnel BOVPN, el tráfico generado por el Firebox utiliza una interfaz WAN en lugar del túnel BOVPN.

Si el modo de orden automático está habilitado para la lista de Políticas, ocurren estos cambios:

- El número de orden de políticas cambia para las políticas existentes.

Esto ocurre porque ahora aparece la política previamente oculta Cualquiera del Firebox. - Las políticas que controlan el tráfico generado por el Firebox aparecen antes que todas las demás políticas.

Si no existen otras políticas que controlen tráfico generado por el Firebox, la política Cualquiera del Firebox es el primero en la lista y está numerado 1. - Las políticas que agregue para tráfico generado por el Firebox aparecen antes de la política Cualquiera del Firebox porque son más granulares.

Para obtener más información sobre esta configuración y las políticas que controlan el tráfico generado por el Firebox, consulte Acerca de las Políticas para el Tráfico Generado por el Firebox.

Para configurar políticas para tráfico generado por el Firebox, consulte Configurar las Políticas para el Tráfico Generado por el Firebox.

Para ejemplos de configuración, consulte Ejemplos de Configuración para el Control de Tráfico Generado por el Firebox.

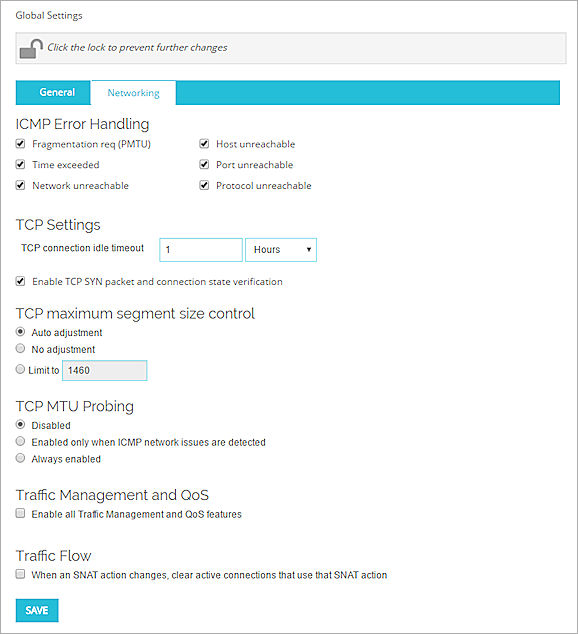

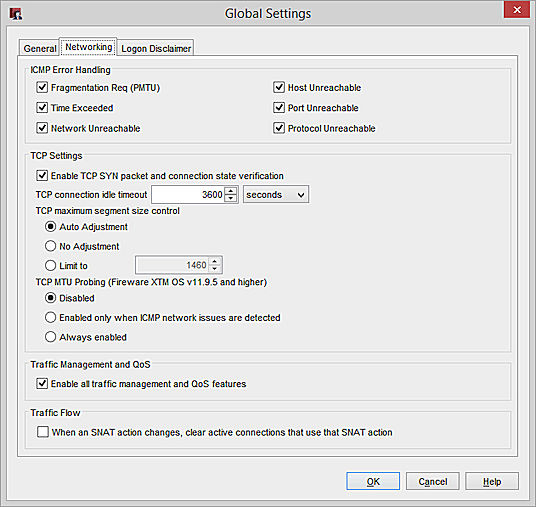

Definir las Configuraciones Globales de Administración de Errores de ICMP

Las configuraciones del Protocolo de Mensajes de Control de Internet (ICMP) controla errores en las conexiones. Puede usarlo para:

- Informar a los host clientes sobre las condiciones de error

- Sondear una red a fin de encontrar características generales acerca de ésta

El Firebox envía un mensaje de error ICMP cada vez que ocurre un evento que coincide con uno de los parámetros seleccionados. Estos mensajes son herramientas convenientes para utilizar cuando se resuelven problemas, pero también pueden reducir la seguridad porque exponen información acerca de la red. Si el usuario rechaza estos mensajes ICMP, puede aumentar la seguridad al impedir los sondeos de red, pero esto también puede generar demoras del tiempo de espera para conexiones incompletas, lo cual puede causar problemas en las aplicaciones.

Las configuraciones para la administración global de errores de ICMP son:

Solicitud de fragmentación (PMTU)

Seleccione esta casilla de verificación para permitir los mensajes "Se requiere fragmentación" de ICMP. El Firebox utiliza estos mensajes para encontrar la ruta MTU.

Tiempo excedido

Seleccione esta casilla de verificación para permitir mensajes de "Tiempo Excedido" de ICMP. Un enrutador en general envía estos mensajes cuando ocurre un bucle en la ruta.

No se pudo alcanzar la red

Seleccione esta casilla de verificación para permitir mensajes "No se puede alcanzar la red" de ICMP. Un enrutador en general envía estos mensajes cuando un enlace de red está roto.

No se pudo Alcanzar el Host

Seleccione esta casilla de verificación para permitir mensajes "No se puede Alcanzar el Host" de ICMP. La red en general envía estos mensajes cuando no puede utilizar un host o servicio.

No se pudo Alcanzar el Puerto

Seleccione esta casilla de verificación para permitir mensajes "No se puede Alcanzar el Puerto" de ICMP. Un host o firewall en general envía estos mensajes cuando un servicio de red no está disponible o no está permitido.

No se pudo Alcanzar el Protocolo

Seleccione esta casilla de verificación para permitir mensajes "No se puede Alcanzar el Protocolo" de ICMP.

- Seleccione Firewall > Políticas de Firewall.

- Haga doble clic en la política para editarla.

Aparecerá la página Editar Política. - Seleccione la pestaña Avanzado.

- Seleccione la casilla de selección Utilizar administración de errores de ICMP basada en políticas.

- Seleccione la casilla de verificación sólo para las configuraciones que desea activar.

- Haga clic en Guardar.

- En la pestaña Firewall, seleccione la política específica.

- Haga doble clic en la política para editarla.

Aparece el cuadro de diálogo Editar Propiedades de Política. - Seleccione la pestaña Avanzado.

- En la lista desplegable Administración de Errores de ICMP, seleccione Especificar Ajuste.

- Haga clic en Configuración de ICMP.

Aparece el cuadro de diálogo Ajustes de Administración de Errores de ICMP. - Seleccione la casilla de verificación sólo para las configuraciones que desea activar.

- Haga clic en Aceptar.

Configurar los Ajustes de TCP

Habilitar la verificación de estado de paquetes y conexión TCP SYN

Seleccione esta opción para habilitar su Firebox para verificar que el primer paquete enviado a través de una conexión es un paquete SYN, sin indicadores RST, ACK o FIN.

Si deshabilita esta opción, se permite la conexión incluso si el primer paquete enviado a través de la conexión incluye indicadores RST, ACK o FIN.

Si experimenta problemas de estabilidad con algunas conexiones (por ejemplo, conexiones a través de un túnel VPN), puede deshabilitar esta opción.

Tiempo de espera inactivo de la conexión de TCP

El tiempo que una conexión TCP puede estar inactiva antes de una desconexión. Especificar el valor en segundos, minutos, horas o días. La configuración predeterminada en la Web UI es 1 hora y la configuración predeterminada en el Policy Manager es 3600 segundos.

También, puede establecer una configuración personalizada de tiempo de espera inactivo para una política individual. Para más información, consulte Configurar un Tiempo de Espera Inactivo Personalizado.

Si establece una configuración de tiempo de espera inactivo global y también activa una personalizada para una política, la configuración personalizada predomina sobre la del tiempo de espera inactivo global para esa política.

Control de tamaño máximo del segmento de TCP

El segmento TCP puede configurarse en un tamaño específico para una conexión que debe tener más sobrecarga TCP/IP de capa 3 (por ejemplo, PPPoE, ESP o AH). Si este tamaño no está configurado correctamente, los usuarios no pueden obtener acceso a algunos sitios web.

Las opciones globales de ajuste de tamaño máximo del segmento TCP son:

- Ajuste Automático — Esta opción permite que el Firebox examine todas las negociaciones de los tamaños máximos de segmento (MSS) y los cambios en los valores de MSS aplicables.

- Sin Ajuste — El Firebox no cambia el valor de MSS.

- Limitar a — Ingrese o seleccione un límite del ajuste del tamaño.

Sondeo TCP MTU

Para asegurarse de que se descubra con éxito el PMTU, puede habilitar el sondeo TCP MTU en su Firebox. Cuando se habilita esta opción, los clientes en su red pueden obtener acceso a Internet a través de un túnel BOVPN de ruta cero configurado en este Firebox, aun cuando su Firebox haya recibido un paquete de ICMP inalcanzable para el tráfico enviado a través del túnel BOVPN (se detectó un "agujero negro" de ICMP).

Las opciones de Sondeo TCP MTU son:

- Deshabilitado — Configuración predeterminada.

- Habilitado solamente cuando se detectan problemas con la red de ICMP — Esta opción habilita automáticamente el Sondeo TCP MTU cuando se recibe un mensaje de error de ICMP y el proceso de descubrimiento de PMTU no puede completarse (se detectó un "agujero negro" de ICMP). Cuando se resuelve el problema, el Sondeo TCP MTU permanece habilitado.

- Siempre habilitada

Opción de escala de la ventana TCP

Fireware v12.1.1 y superior admite un ajuste global para especificar la opción de escala de ventana TCP, como se describe en RFC 1323. Para configurar este ajuste global, debe usar Fireware CLI.

El comando CLI es global-setting tcp-window-scale.

Habilitar o Deshabilitar la Administración de Tráfico y QoS

Para fines de prueba de rendimiento o depuración de la red, el usuario puede desactivar las funciones de administración de tráfico y QoS.

Para habilitar estas funciones, marque la casilla de selección Habilitar todas las funciones de administración de tráfico y QoS.

Para deshabilitar estas funciones, desmarque la casilla de selección Habilitar todas las funciones de administración de tráfico y QoS.

Administrar el Flujo de Tráfico

Por defecto, su Firebox no cierra las conexiones activas cuando modifica una acción NAT estática usada por una política. Puede anular esta configuración predeterminada y permitir que su Firebox cierre cualquier conexión activa a través de una política que use una acción SNAT que usted modifique.

Para anular el ajuste predeterminado de Flujo de Tráfico y habilitar esta función, en la sección Flujo de Tráfico, marque la casilla de selección Cuando una acción SNAT cambia, borrar las conexiones activas que utilizan esa acción SNAT.

Configurar la Exención de Responsabilidad de Inicio de Sesión

Para forzar a que sus usuarios estén de acuerdo con los términos y condiciones que especificó antes de que pudiesen iniciar sesión para administrar un Firebox, puede habilitar la función Exención de Responsabilidad de Inicio de Sesión.

Esta sección incluye instrucciones para habilitar la función de Exención de Responsabilidad de Inicio de Sesión desde Policy Manager. Para obtener instrucciones para habilitar esta función desde Fireware Web UI, consulte Configurar la Exención de Responsabilidad de Inicio de Sesión.

Cuando configura los ajustes de exención de responsabilidad de inicio de sesión, puede especificar el título de la página de Exención de Responsabilidad de Inicio de Sesión y el texto del mensaje de exención de responsabilidad. También puede seleccionar un logotipo personalizado para la Exención de Responsabilidad de Inicio de Sesión. El archivo de imagen que seleccione debe ser un archivo JPG, GIF o PNG, que no supere 200 x 65 pixeles.

Para habilitar y configurar la función de Exención de Responsabilidad de Inicio de Sesión, desde Policy Manager:

- En el cuadro de diálogo Configuraciones Globales, seleccione la pestaña Exención de Responsabilidad de Inicio de Sesión.

Aparecen los ajustes de Exención de Responsabilidad de Inicio de Sesión. - Seleccione la casilla de selección Habilitar Exención de Responsabilidad de Inicio de Sesión.

- En el cuadro de texto Título de la Página, ingrese el texto para el título de la página de Exención de Responsabilidad de Inicio de Sesión.

- En el cuadro de texto Especificar un Mensaje de Exención de Responsabilidad, ingrese o pegue el texto para el mensaje de exención de responsabilidad.

- Para agregar un logotipo personalizado en el mensaje de exención de responsabilidad:

- Seleccione la casilla de selección Usar un logotipo personalizado.

- Haga clic en Cargar y seleccione el archivo de imagen.

- Haga clic en Aceptar.

Con la función Exención de Responsabilidad de Inicio de Sesión habilitada, la Exención de Responsabilidad de Inicio de Sesión aparece cuando un usuario inicia sesión en el Firebox a través de Fireware Web UI o CLI. El usuario debe aceptar la Exención de Responsabilidad de Inicio de Sesión antes de poder iniciar sesión en Firebox.

Los usuarios deben admitir la Exención de Responsabilidad de Inicio de Sesión para iniciar sesión en la CLI en Fireware v12.6.2 y superior.

También puede configurar una exención de responsabilidad de inicio de sesión para las conexiones a su Management Server. Para más información, consulte Definir Historial de Configuración y Cambiar Configuraciones de Comentarios.