Una Plantilla de Seguridad es un conjunto de información de configuración que se usa al crear túneles de VPN. Cuando usa las Plantillas de Seguridad, no tiene que crear nuevas configuraciones de seguridad cada vez que crea un túnel. Estas plantillas incluyen configuraciones de Fase 1 y Fase 2 que utilizan los algoritmos de cifrado SHA1-AES256-DH5 y SHA2-AES256-DH5.

Para obtener más información acerca de las configuraciones de Fase 1 y Fase 2, consulte Configurar los Ajustes de Fase 1 IPSec VPN y Configuraciones de Fase 2.

Las Plantillas de Seguridad administradas predefinidas se suministran para todos los tipos de cifrados disponibles. Se pueden usar esas configuraciones para crear túneles seguros que funcionan correctamente para la mayoría de las redes. No obstante, si su red posee requisitos especiales, puede alterar estas plantillas existentes o crear nuevas plantillas:

- SHA1-AES256-DH5 (predefinido)

- SHA2-AES256-DH5 (predefinido)

Si su WSM Management Server es v11.11 o inferior, las Plantillas de Seguridad Predefinidas no están disponibles. En cambio, estas plantillas predeterminadas están disponibles:

- Medio

- Media con Autenticación

- Alta con autenticación

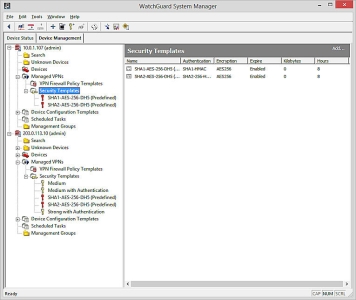

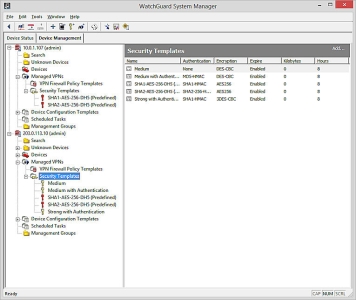

Si actualiza su Management Server a v11.11.1 o superior, las plantillas predeterminadas siguen estando disponibles y las Plantillas de Seguridad Predefinidas se agregan a la lista Plantillas de Seguridad. Para un recién instalado Management Server v11.11.1 y superior, solo las Plantillas de Seguridad Predefinidas están disponibles. Las Plantillas de Seguridad que están disponibles en su Management Server aparecen en la vista jerárquica Plantillas de Seguridad y en la página Plantillas de Seguridad. Las Plantillas predefinidas están designadas con un icono de llave roja y las plantillas predeterminadas están designadas con un icono de llave dorada.

Ejemplo de la página Plantillas de Seguridad para la nueva instalación de un Management Server v11.11.1 o superior

Ejemplo de la página Plantillas de Seguridad para un Management Server actualizado a v11.11.1 o superior

Para crear una Plantilla de Seguridad:

- En la pestaña Administración del Dispositivo, haga clic en

.

.

Alternativamente, seleccione Editar > Insertar Plantilla de Seguridad.

O bien, desde la vista jerárquica del Management Server, seleccione VPN Administradas > Plantillas de Seguridad y haga clic en Agregar.

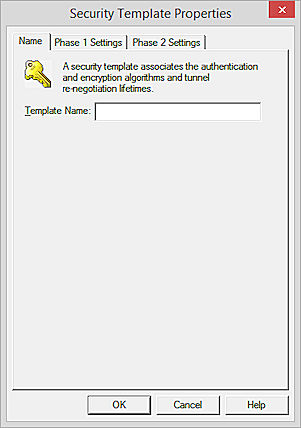

Aparece el cuadro de diálogo Plantilla de Seguridad.

- En el cuadro de texto Nombre de la Plantilla, escriba un nombre para la plantilla.

Este es el nombre que aparece en la lista Plantillas de Seguridad y en el Add VPN Wizard. - Seleccione la pestaña Configuración de Fase 1.

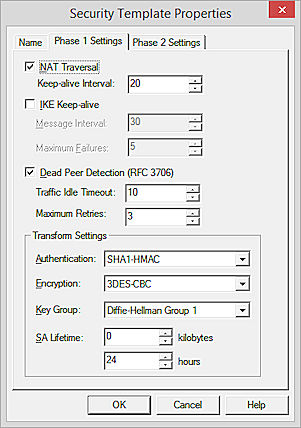

- Para crear un túnel BOVPN entre el Firebox y otro dispositivo que esté detrás de un dispositivo NAT, marque la casilla de selección NAT Traversal.

La NAT Traversal o Encapsulado de UDP permiten que el tráfico llegue a los destinos correctos cuando un dispositivo no tiene una dirección IP pública.

Para cambiar el intervalo keep-alive del NAT Traversal predeterminado, en el cuadro de texto Intervalo Keep-alive, ingrese o seleccione la cantidad de segundos que deben transcurrir antes de que se envíe el próximo mensaje de NAT keep-alive. - Si ambos dispositivos no son compatibles con Dead Peer Detection y si ambos son Firebox, seleccione la casilla de selección IKE Keep-alive para habilitar al Firebox para que envíe mensajes a su par IKE y mantener el túnel VPN abierto.

- Para establecer el Intervalo de Mensajes, digite o seleccione la cantidad de segundos.

- Para definir un número máximo de veces que Firebox intenta enviar un mensaje de IKE keep-alive antes de intentar negociar la Fase 1 nuevamente, inserte el número deseado de intentos en el cuadro de texto Fallas Máximas.

- Si el otro endpoint de VPN es compatible, seleccione la casilla de selección Dead Peer Detection.

- Para establecer la cantidad de tiempo que el Firebox espera antes de enviar una consulta al par remoto, cuando un paquete está esperando ser enviado al par y no se ha recibido tráfico de este, en el cuadro de texto Tiempo de Espera Inactivo de Tráfico, escriba el cantidad de tiempo.

- Para especificar el número de veces que el Firebox intenta contactar al par remoto antes de renegociar la conexión de Fase 1, en el cuadro de texto Reintentos máximos, escriba o seleccione el número de reintentos.

No habilite ambos, el IKE Keep-alive y el Dead Peer Detection.

- De la lista desplegable Autenticación, seleccione el método de autenticación.

- En la lista desplegable Encryption [Cifrado], seleccione el método de cifrado.

- En la lista desplegable Grupo Clave, seleccione un grupo Diffie-Hellman.

Los grupos Diffie-Hellman determinan la fuerza de la clave maestra usada en el proceso de intercambio de claves. Los miembros de grupos más altos son más seguros, pero se necesita más tiempo para hacer las claves.

Para más información, consulte Acerca de los Grupos Diffie-Hellman. - Para cambiar la duración de SA (asociación de seguridad), digite o seleciones un número en el cuadro de texto Duración de SA para definir el número de veces o de tráfico que debe pasar antes de que expire la SA. Para que no haya un límite, escriba o seleccione 0 (cero).

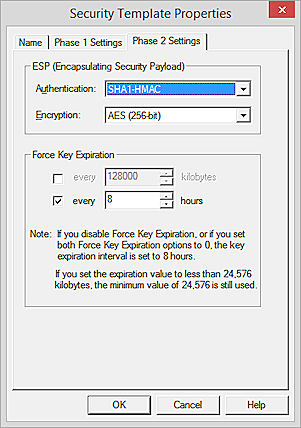

- Seleccione la pestaña Configuraciones de Fase 2.

- Desde la lista desplegable Autenticación, seleccione el método de autenticación para la Fase 2.

- En la lista desplegable Encryption [Cifrado], seleccione el método de cifrado.

- Para que los endpoints de la puerta de enlace generen e intercambien nuevas claves después que pase un período de tiempo o cantidad de tráfico determinado, seleccione la casilla Forzar Caducidad de Clave. Seleccione la duración y un número de kilobytes después de los cuales caduca la clave.

Si Forzar Caducidad de Clave está desactivado, o si está activado y la hora y el número de kilobytes están puestos en cero, el Firebox utiliza la caducidad de clave predeterminada de 8 horas.

El tiempo máximo de caducidad es de un año. - Haga clic en Aceptar.