Interfaz BOVPN Virtual para el Dynamic Routing a Cisco

Topología

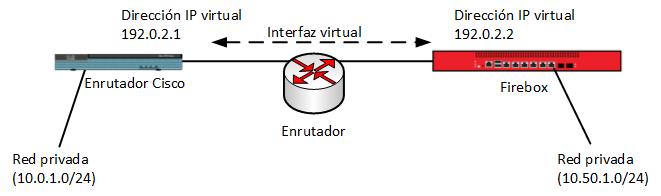

Este ejemplo de configuración muestra cómo configurar una interfaz virtual BOVPN y el enrutamiento dinámico OSPF entre un Firebox y una interfaz de habilitación de túnel virtual (VTI) de Cisco en un enrutador Cisco. Para este ejemplo, el Cisco VTI está configurado para el modo de túnel IPSec, el cual no utiliza GRE. El Cisco VTI también admite el modo de túnel GRE.

Para este ejemplo, los dos dispositivos tienen estas direcciones IP:

Direcciones IP de Firebox

Dirección IP externas — 203.0.113.2

Dirección IP de red privada — 10.50.1.0/24

Dirección IP de la interfaz virtual — 192.0.2.2, máscara de red 255.255.255.0

Direcciones IP del enrutador Cisco

Dirección IP externa — 198.51.100.2/24

Dirección IP de red privada — 10.0.1.0/24

Dirección IP de la interfaz virtual — 192.0.2.1, máscara de red 255.255.255.0

Configuración del Firebox

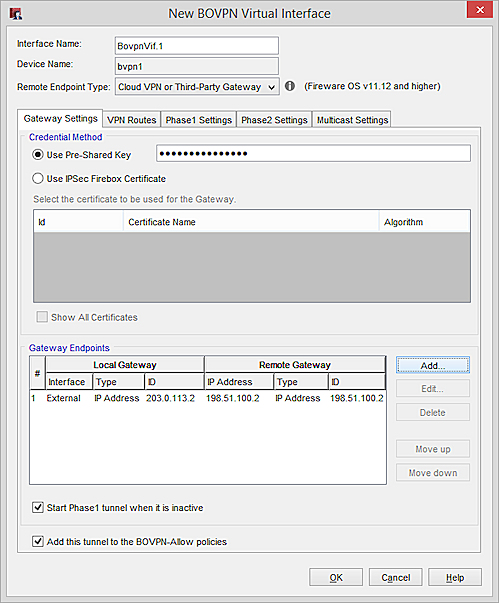

En la configuración de la interfaz virtual BOVPN en el Firebox, usted configura los endpoints de puerta de enlace local y remota con las direcciones IP externas de los dos dispositivos. Debe seleccionar el tipo de endpoint Cloud VPN o Puerta de Enlace de Tercero para configurar un túnel IPSec sin GRE.

Ajustes de la puerta de enlace para este ejemplo:

Tipo de endpoint remoto — Cloud VPN o Puerta de Enlace de Tercero

Método de credencial — Clave Precompartida

Par de endpoint de puerta de enlace — Local (203.0.113.2), Remoto (198.51.100.2)

El par de endpoints de puerta de enlace configurados para la interfaz virtual BOVPN de Firebox en Fireware Web UI

El par de endpoints de puerta de enlace configurados para la interfaz virtual BOVPN de Firebox en Policy Manager

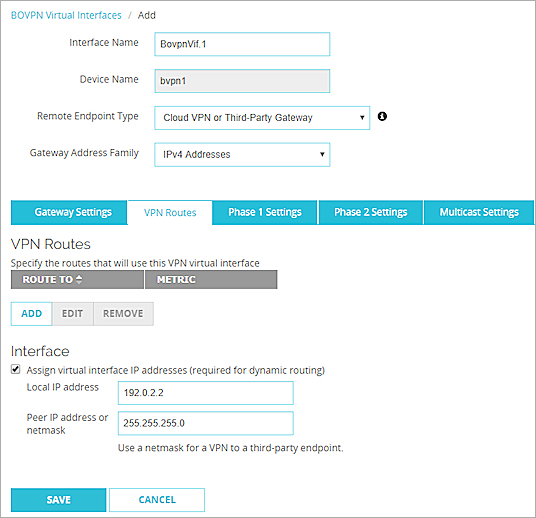

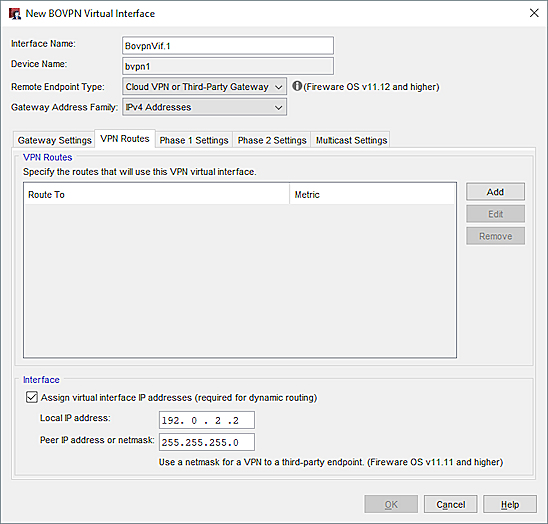

En la pestaña Rutas VPN, la dirección IP virtual y la máscara de red están configuradas para el enrutamiento dinámico. La dirección IP local (192.0.2.2) está en la misma subred que la dirección IP local en el dispositivo remoto, 192.0.2.1. En ambos dispositivos, la máscara de red es 255.255.255.0.

Para este ejemplo, los ajustes de la dirección IP de la interfaz virtual en la pestaña Rutas VPN son:

Dirección IP Local — 192.0.2.2

Dirección IP o máscara de red del par — 255.255.255.0

Para utilizar la interfaz virtual BOVPN para el enrutamiento dinámico a un endpoint de VPN de terceros, debe configurar la dirección IP de la interfaz virtual con una dirección IP local y una subnet mask. La dirección IP virtual en el Firebox debe estar en la misma subred que la dirección IP virtual del endpoint de VPN del par. En el Firebox, usted configura una subnet mask, en lugar de la dirección IP virtual de pares. Para obtener más información acerca de las direcciones IP virtuales, consulte Direcciones IP de Interfaz Virtual para una VPN a un Endpoint de Terceros.

Las direcciones IP de la interfaz virtual configurada en Fireware Web UI

Las direcciones IP de la interfaz virtual configurada en Policy Manager

Las configuraciones de Fases 1 y 2 en el Firebox y el dispositivo Cisco deben coincidir. Para la autenticación, recomendamos SHA-2, que es más fuerte que SHA-1 y MD5. Para el cifrado, recomendamos usar AES. Elija AES (128 bits) para un mejor rendimiento. Elija AES (256 bits) para el cifrado más fuerte.

Algunos dispositivos WatchGuard y Cisco no admiten SHA-2. Si su dispositivo no admite SHA-2, use SHA-1. Para obtener más información, consulte Agregar una Transformación de Fase 1.

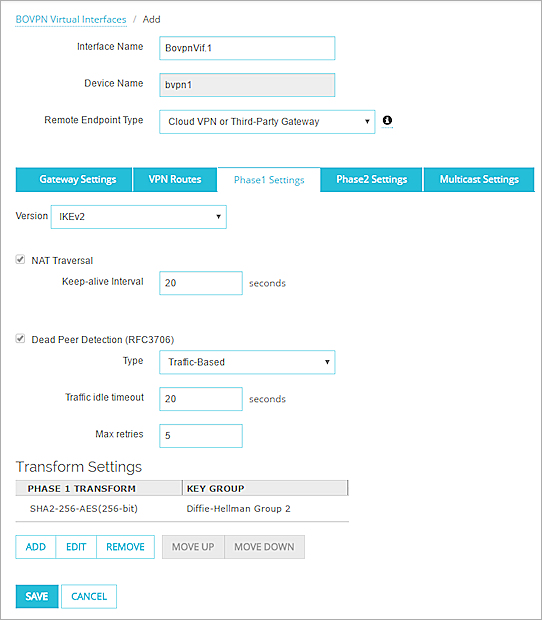

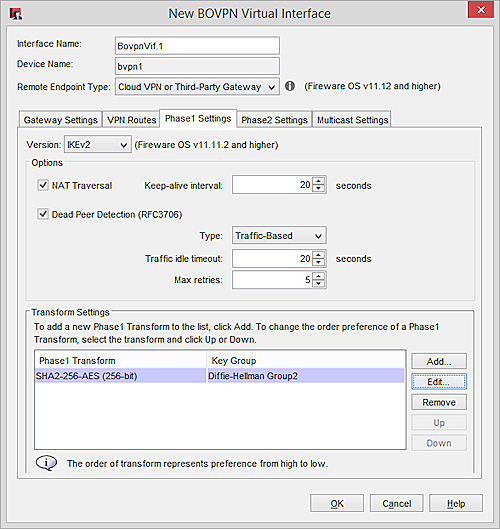

Para este ejemplo, Firebox utiliza estas configuraciones de Fase 1:

Versión — IKEv2

Transformación — SHA2-256, AES (256-bit)

Grupo de Clave — Grupo Diffie-Hellman 2

Los ajustes configurados de Fase 1 en Fireware Web UI

Los ajustes configurados de Fase 1 en Policy Manager

Ajustes de Fase 2 en el Firebox:

Tipo — ESP

Autenticación — SHA1

Cifrado — AES (256 bits)

Los ajustes configurados de Fase 2 en Fireware Web UI

Los ajustes configurados de Fase 2 en Policy Manager

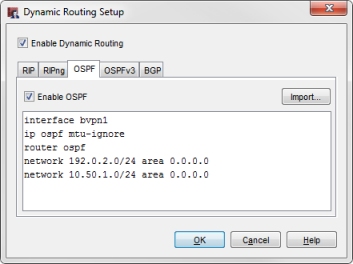

La configuración de enrutamiento dinámico OSPF del Firebox tiene estos comandos:

interfaz bvpn1

ip ospf mtu-ignore

enrutador ospf

network 192.0.2.0/24 area 0.0.0.0

red 10.50.1.0/24 área 0.0.0.0

Los ajustes configurados de OSPF en Fireware Web UI

Los ajustes configurados de OSPF en Policy Manager

Esta configuración utiliza el comando mtu-ignore para evitar problemas con el tamaño de MTU con algunos enrutadores Cisco.

Configuración del Enrutador Cisco

En el enrutador Cisco, la configuración de este ejemplo tiene estos comandos:

crypto ikev2 keyring kyr1

peer peer1

address 203.0.113.2

pre-shared-key local key1

pre-shared-key remote key1

!

crypto ikev2 profile profile1

match identity remote address 203.0.113.2 255.255.255.255

identity local address 198.51.100.2

authentication local pre-share

authentication remote pre-share

keyring kyr1

!

crypto ipsec transform-set my-transform-set esp-aes 256 esp-sha256-hmac

!

crypto ipsec profile protect-ikev2

set security-association lifetime seconds 120

set transform-set my-transform-set

set ikev2-profile profile1

!

interface Tunnel1

ip address 192.0.2.1 255.255.255.0

ip ospf mtu-ignore

tunnel source 198.51.100.2

tunnel mode ipsec ipv4

tunnel destination 203.0.113.2

tunnel protection ipsec profile protect-ikev2

!

interface GigabitEthernet0/0

ip address 198.51.100.2 255.255.255.0

duplex auto

speed auto

!

interface GigabitEthernet0/1

ip address 10.0.1.1 255.255.255.0

duplex auto

speed auto

!

enrutador ospf 1

network 10.0.1.0 0.0.0.255 area 0

network 192.0.2.0 0.0.0.255 area 0

!

Ver También

Configurar Enrutamiento IPv4 con OSPF

Direcciones IP de Interfaz Virtual para una VPN a un Endpoint de Terceros

Configure una interfaz virtual BOVPN que utilice GRE para el enrutamiento dinámico a Cisco (Fireware v11.11.x) en la Base de Conocimientos de WatchGuard.