Un túnel de red privada virtual de sucursal (BOVPN) es un camino seguro para redes o para un host y una red intercambiar datos por Internet. Este tema explica cómo utilizar Fireware Web UI para configurar un túnel BOVPN entre dos Firebox.

Para ver el mismo ejemplo configurado con Policy Manager, consulte Configurar una VPN entre Dos Dispositivos Fireware (WSM).

- Acerca de VPN de Sucursal IPSec Manuales

- Configurar Puertas de Enlace BOVPN Manuales

- Configurar Túneles BOVPN Manuales

Determinar Dirección IP y Ajustes de Túnel

Antes de crear un túnel BOVPN manual, se recomienda determinar las direcciones IP y los ajustes que se usarán. Este tema incluye una lista de control que lo ayudará a planificar.

En este ejemplo, ambos endpoints deben tener direcciones IP estáticas externas. Para obtener más información sobre túneles BOVPN hacia dispositivos con una dirección IP externa dinámica, consulte Definir los Endpoints de la Puerta de Enlace para una Puerta de Enlace BOVPN.

Asegúrese de configurar los endpoints de la VPN correctamente y que las configuraciones de Fase 1 y Fase 2 sean las mismas en ambos Fireboxes. Si las configuraciones no coinciden, no se compila el túnel VPN.

Si una configuración no figura en esta lista, mantenga el valor predeterminado para este ajuste.

Configuraciones de Túnel BOVPN

Firebox del Sitio A

Dirección IP pública: ______________________________

Dirección IP privada: ______________________________

Firebox del Sitio B

Dirección IP pública: ______________________________

Dirección IP privada: ______________________________

Configuración de Fase1

Ambos Fireboxes deben utilizar exactamente los mismos valores.

Para un túnel BOVPN entre dos Fireboxes, recomendamos que seleccione Dead Peer Detection (RFC3706) y que no seleccione IKE Keep-Alive. No seleccione ambas. Debería siempre seleccionar Dead Peer Detection si ambos dispositivos endpoints la soportan.

Método de credencial: Seleccione Utilizar Clave Precompartida.

Clave precompartida: ______________________________

(Fireware v12.5.4 o superior) Tipo de clave precompartida (basada en cadenas o basada en hexadecimal): ________________

Versión IKE: IKEv1 ____ IKEv2 ____

Modo (elegir uno): Principal ____ Agresivo ____

NAT Traversal: Sí ____ No ____

Intervalo de keep-alive NAT Traversal: ________________

IKE Keep-alive: Sí ____ No ____

Intervalo de mensaje de IKE keep-alive: ________________

Máx. Fallas de IKE keep-alive: ________________

Dead Peer Detection (RFC3706): Sí ____ No ____

Tiempo de espera inactivo de Tráfico para Dead Peer Detection: ________________

Máx. de reintentos de Dead Peer Detection: ________________

Algoritmo de autenticación (elija uno): MD5___SHA1____ SHA2-256____SHA2-384____SHA2-512____

Recomendamos SHA-1 o SHA-2

Algoritmo de cifrado (elija uno): DES____ 3DES____ AES-128____ AES-192____ AES-256____ AES-GCM-128____AES-GCM-192____AES-GCM-256

Recomendamos una variante AES. AES-GCM es compatible con Fireware v12.2 o superior. AES-GCM solamente es compatible para IKEv2.

Duración de las SA ________________

Seleccione Horas como la unidad de duración de SA.

Grupo Diffie-Hellman (elegir uno): 1____ 2____ 5____14____15____19____20____

Configuraciones de la Fase 2

Ambos Fireboxes deben utilizar exactamente los mismos valores.

Perfect Forward Secrecy (grupo Diffie-Hellman): Disable____ Group1____ Group2____ Group5____ Group14____ Group15____ Group19____ Group20____

Algoritmo de autenticación (elija uno): MD5___SHA1____ SHA2-256____SHA2-384____SHA2-512_____ (Se recomienda SHA-1 o SHA-2)

Algoritmo de cifrado (elija uno): DES____ 3DES____AES-128____ AES-192____ AES-256____ AES-GCM-128____AES-GCM-192____AES-GCM-256

Recomendamos una variante AES. AES-GCM es compatible con Fireware v12.2 o superior. AES-GCM solamente es compatible para ESP.

Forzar Tiempo de Vencimiento de la Clave (Horas): ________________

Forzar Tráfico de Vencimiento de la Clave (kilobytes): ________________

Ejemplo de configuraciones de túnel

Esta sección tiene los mismos campos que la sección anterior e incluye ejemplos de configuraciones. Esas configuraciones corresponden con las que aparecen en las imágenes en este ejemplo.

Firebox del Sitio A

Dirección IP pública — 203.0.113.2

Dirección IP de red privada:10.0.1.0/24

Firebox del Sitio B

Dirección IP pública — 198.51.100.2

Dirección IP de red privada:10.50.1.0/24

Configuraciones de la Fase 1

Ambos extremos deben usar exactamente los mismos valores.

Método de credencial: Seleccione Utilizar Clave Precompartida.

Clave precompartida: [Especifique una clave súpersegura]

Tipo de clave precompartida: Basada en cadenas

Versión: IKEv1

Modo: Principal

NAT Traversal: Habilitar

Intervalo de keep-alive NAT Traversal: 20 segundos

IKE Keep-alive: Deshabilitar

Intervalo de Mensaje de IKE keep-alive: ninguno

Máx. Fallas de IKE keep-alive: ninguno

Dead Peer Detection (RFC3706): Habilitar

Tiempo de espera inactivo de Tráfico para Dead Peer Detection: 20 segundos

Máx. de reintentos de Dead Peer Detection: 5

Algoritmos de Autenticación: SHA256

Algoritmos de cifrado: AES (256 bits)

Duración de la SA: 24 horas

Grupo Diffie-Hellman: 14

Configuraciones de la Fase 2

Ambos extremos deben usar exactamente los mismos valores.

Perfect Forward Secrecy (grupo Diffie-Hellman): 14

Tipo: ESP

Algoritmos de Autenticación: SHA256

Algoritmos de cifrado: AES (256 bits)

Los ajustes en este ejemplo son los ajustes predeterminados de Fase 1 y 2 en Fireware v12.0 y superior. Los ajustes predeterminados de Fase 1 y 2 son diferentes en Fireware v11.12.4 e inferior. Para obtener más información sobre de estos ajustes en Fireware v11.12.4 e inferior, consulte Ayuda de Fireware versión 11.

Configurar el Sitio A

Luego, configure la puerta de enlace en el Firebox del Sitio A. Una puerta de enlace es un punto de conexión para uno o más túneles. Para configurar una puerta de enlace, especifique:

- Método de credenciales (claves precompartidas o un Firebox Certificate IPSec)

- Ubicación de los endpoints de puerta de enlace remota y local, sea por dirección IP o por información de dominio

- Ajustes para la Fase 1 de la negociación de Intercambio de Claves de Internet (IKE)

Este ejemplo usa los valores especificados en la sección anterior.

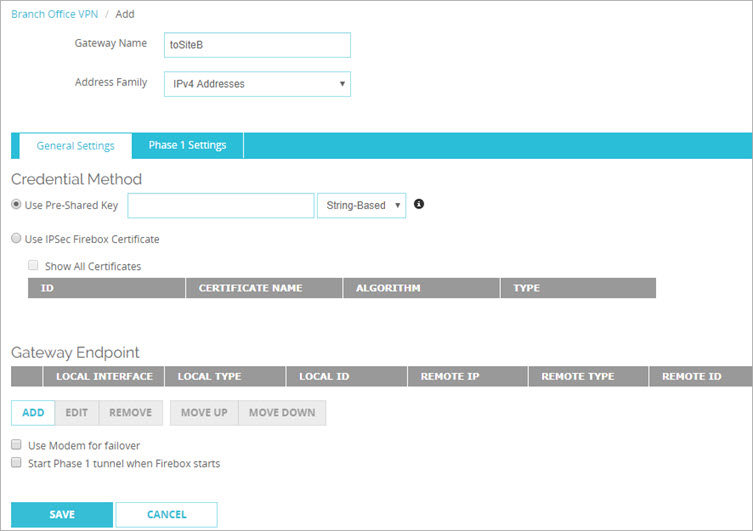

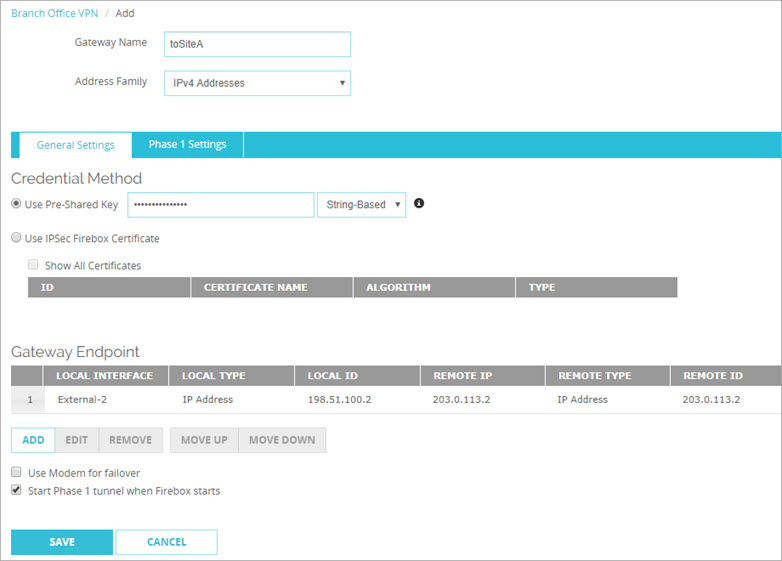

Para agregar una Puerta de Enlace de VPN:

- Seleccione VPN > VPN de Sucursal.

Aparece la página de configuración de VPN de Sucursal con la lista de Puertas de enlace en el topo. - En la sección Puertas de enlace, haga clic en Agregar.

Aparece la página de Ajustes de la Puerta de Enlace.

- En el cuadro de texto Nombre de la puerta de enlace, ingrese un nombre para identificar esta puerta de enlace en Policy Manager.

- En la sección Métodos de Credenciales, seleccione Utilizar Claves Precompartidas.

- (Fireware v12.5.4 o superior) Seleccione Basado en Cadenas o Basado en Hexadecimales. El ajuste predeterminado es Basado en Cadenas. Para obtener información sobre llaves hexadecimales, consulte Claves Precompartidas Basadas en Hexadecimal.

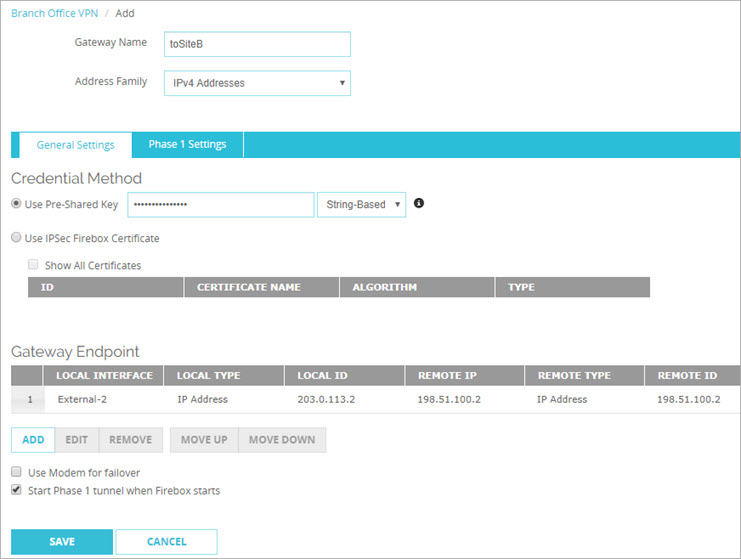

- Ingrese la clave compartida.

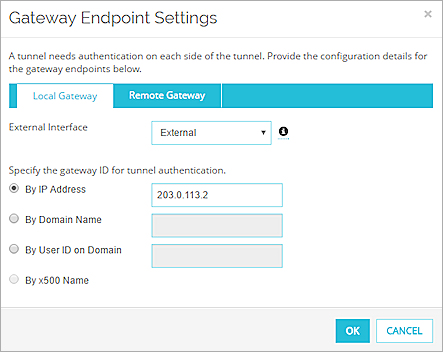

La clave compartida debe usar solo caracteres ASCII estándar. - En la sección Endpoints de Puerta de Enlace, haga clic en Agregar.

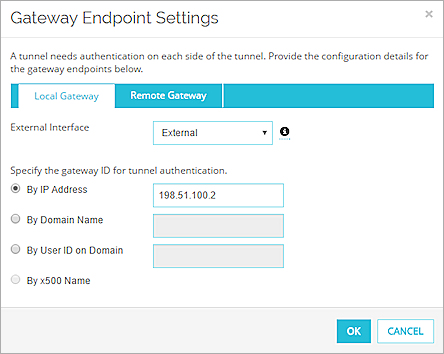

Aparece el cuadro de diálogo Configuraciones de Endpoints de la Nueva Puerta de Enlace.

- En la lista desplegable Interfaz externa, seleccione la interfaz que tiene la dirección IP externa (pública) del Firebox del Sitio A.

- Seleccione Por Dirección IP.

- En el cuadro de texto Por Dirección IP, ingrese la dirección IP externa (pública) para el Firebox del Sitio A.

- En la pestaña Puerta de Enlace Remota, seleccione Dirección IP Estática.

- En el cuadro de texto Dirección IP Estática, ingrese la dirección IP externa (pública) del Firebox del Sitio B.

- Para especificar la ID de la Puerta de Enlace, seleccione Por Dirección IP.

- En el cuadro de texto Por Dirección IP, ingrese la dirección IP externa (pública) del Firebox del Sitio B.

- Haga clic en Aceptar para cerrar el cuadro de diálogo Configuraciones de los Endpoints de la Nueva Puerta de Enlace.

Aparece el par de la puerta de enlace definido en la lista Endpoints de la Puerta de Enlace.

Configurar la Fase 1

En la Fase 1 de la conexión IPSec, los dos puntos forman un canal autenticado y seguro que pueden usar para comunicarse. Eso es conocido como Asociación de Seguridad (SA) ISAKMP.

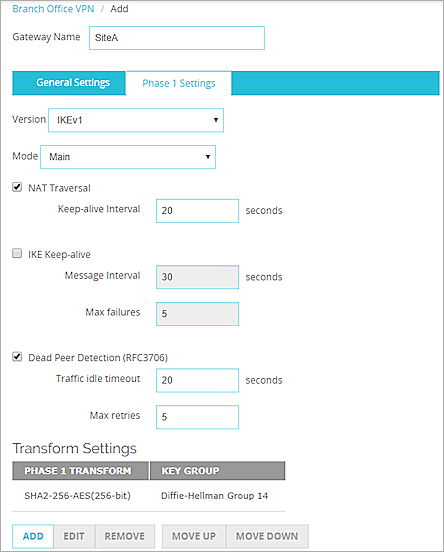

- Seleccione la pestaña Configuración de Fase 1.

- En la lista desplegable Versión, seleccione IKEv1.

- Desde la lista desplegable Modo, seleccione Principal.

El ejemplo usa el Modo Principal porque ambos endpoints tienen direcciones IP estáticas. Si un endpoint tiene una dirección IP dinámica, debe usar el modo Agresivo. - Seleccione NAT Traversal y Dead Peer Detection (RFC3706). Estos son los ajustes recomendados para un túnel BOVPN entre Fireboxes que usan Fireware v11.x o superior.

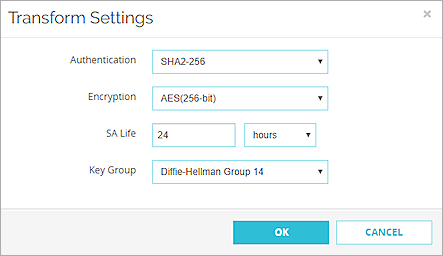

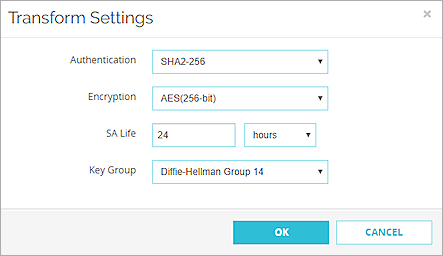

- En la sección Transformar Configuraciones, seleccione la transformación predeterminada y haga clic en Editar.

- En las listas desplegables Autenticación y Cifrado, seleccione sus algoritmos preferidos. En nuestro ejemplo, mantenemos las selecciones predeterminadas, SHA2-256 y AES (256 bits).

- En el cuadro de texto Duración de SA, escriba 24. En la lista desplegable, seleccione Horas.

- En la lista desplegable Grupo Clave, seleccione un Grupo Diffie-Hellman. En nuestro ejemplo, seleccionamos Grupo Diffie-Hellman 14.

- Haga clic en Aceptar. Mantenga los valores predeterminados para otras configuraciones de Fase 1.

- Haga clic en Guardar para cerrar la página de Puerta de Enlace.

La puerta de enlace agregada aparece en la página VPN de Sucursal en la lista Puertas de Enlace.

Agregar un Túnel VPN

Después de definir las puertas de enlace, puede establecer túneles entre ellas. Al establecer un túnel, debe especificar:

- Rutas (endpoints local y remoto para el túnel)

- Ajustes de la Fase 2 de la negociación de Intercambio de Claves de Internet (IKE)

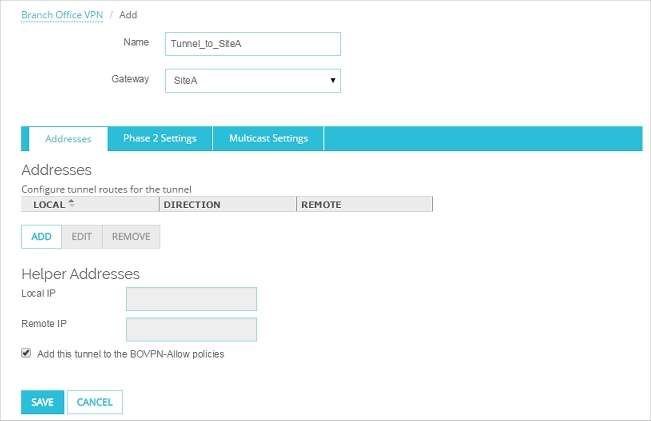

Para agregar un túnel VPN:

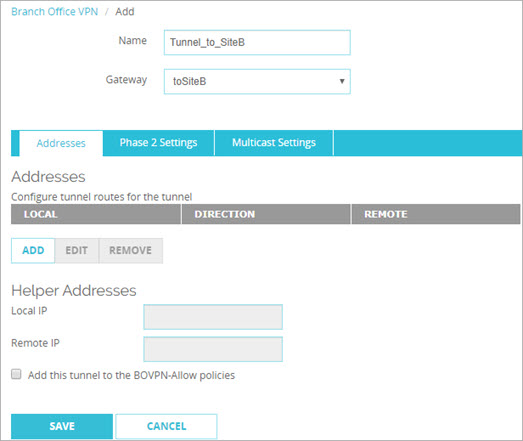

- En la sección Túneles, haga clic en Agregar.

Aparece la página configuración Túnel.

- En el cuadro de texto Nombre, ingrese un nombre para el túnel.

- En la lista desplegable Puerta de enlace, seleccione la puerta de enlace creada.

- Para agregar el túnel a las políticas BOVPN-Allow.in y BOVPN-Allow.out, en la pestaña Direcciones, seleccione la casilla de selección Agregar este túnel a las políticas BOVPN-Allow.

Esas políticas permiten todo el tráfico que coincida con las rutas del túnel. Si desea restringir el tráfico a través del túnel, limpie esta casilla de verificación y use el BOVPN Policy Wizard para crear políticas para tipos de tráfico que desea autorizar pasar por el túnel. - En la sección Direcciones, haga clic en Agregar.

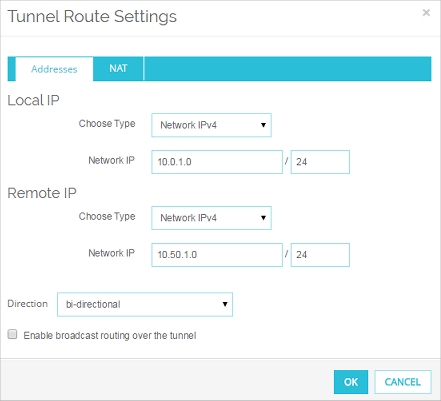

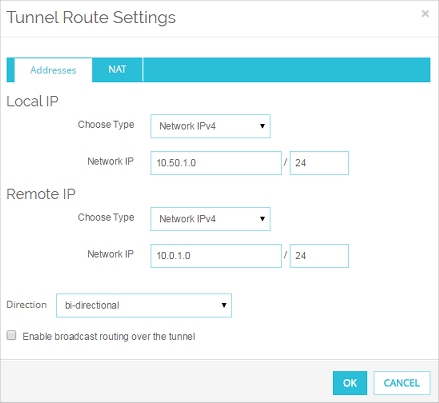

Aparece el cuadro de diálogo Configuraciones de Ruta de Túnel.

- En la sección IP Local, en la lista desplegable Elegir Tipo, seleccione un host o tipo de red. En nuestro ejemplo, seleccionamos Red IPv4.

- En el cuadro de texto IP de la Red, ingrese la dirección de red local (privada).

Esa es la dirección IP de red privada de Sitio A. - En la sección IP Remota, en la lista desplegable Elegir Tipo, seleccione un host o tipo de red. En nuestro ejemplo, seleccionamos Red IPv4.

- En el cuadro de texto IP de la Red, ingrese la dirección de red remota (privada).

Esa es la dirección de red privada del Sitio B. - En la lista desplegable Dirección, seleccione la dirección del túnel. La dirección del túnel determina qué endpoint del túnel VPN puede iniciar una conexión VPN a través del túnel.

- Haga clic en Aceptar.

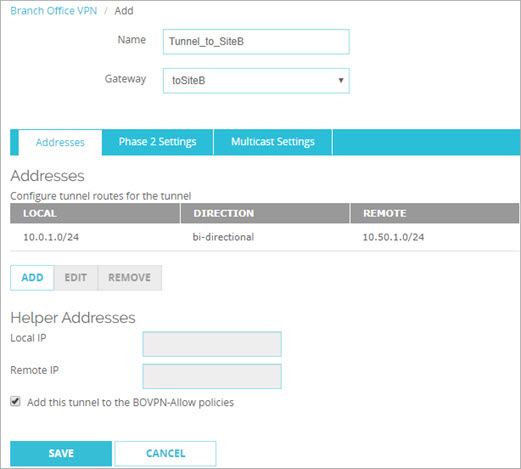

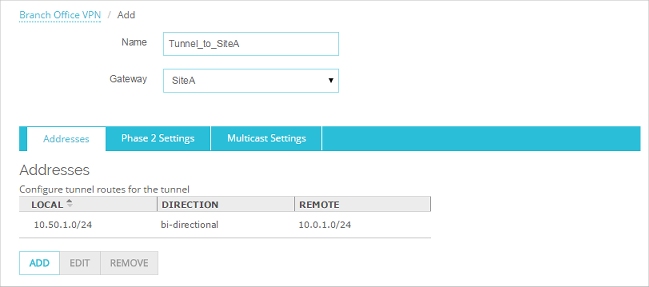

La ruta de túnel aparece en la página de configuraciones Túnel en la sección Direcciones.

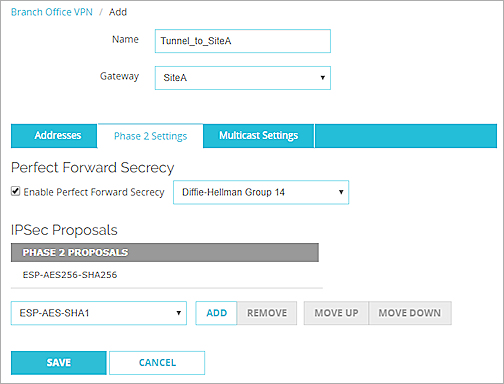

Configurar la Fase 2

La configuración de Fase 2 incluye las configuraciones para una asociación de seguridad (SA), que define cómo los paquetes de datos son protegidos cuando pasan entre dos endpoints. La SA mantiene toda la información necesaria para que Firebox sepa qué hacer con el tráfico entre los endpoints.

- En la página de configuración del Túnel, seleccione la pestaña Configuraciones de la Fase 2.

- Para habilitar Perfect Forward Secrecy (PFS), marque la casilla de selección Habilitar Perfect Forward Secrecy.

- Si habilita PFS, en la lista desplegable Habilitar Perfect Forward Secrecy, seleccione un grupo Diffie-Hellman. En nuestro ejemplo, seleccionamos Grupo Diffie-Hellman 14.

- El Firebox contiene una propuesta predeterminada, que aparece en la lista Propuestas de IPSec. Esta propuesta especifica el método de protección de datos de ESP, cifrado AES de 256 bits y la autenticación SHA256. Para este ejemplo, usamos la propuesta predeterminada. Puede:

- Utilizar la propuesta predeterminada.

- Remover la propuesta predeterminada. Después, seleccione una propuesta diferente en la lista desplegable y haga clic en Agregar.

- Agregue una propuesta adicional, tal como se describe en Agregar una Propuesta de Fase 2.

- Haga clic en Guardar.

El Túnel creado aparece en la página BOVPN en la lista Túneles.

El Firebox en Sitio A ahora está configurado.

Configurar el Sitio B

Ahora configura la puerta de enlace del Sitio B que tiene un Firebox con Fireware v11.x o superior.

Para agregar una Puerta de Enlace de VPN:

- Seleccione VPN > VPN de Sucursal.

Aparece la página de configuración de BOVPN, con la lista de Puertas de Enlace en el topo. - Para agregar una puerta de enlace, haga clic en Agregar.

Aparece la página de configuraciones Puerta de Enlace. - En el cuadro de texto Nombre de la puerta de enlace, ingrese un nombre para identificar esta puerta de enlace en Policy Manager.

- Seleccione la pestaña Configuraciones Generales.

- En la sección Métodos de Credenciales, seleccione Utilizar Claves Precompartidas.

- (Fireware v12.5.4 o superior) Seleccione Basado en Cadenas o Basado en Hexadecimales. El ajuste predeterminado es Basado en Cadenas. Para obtener información sobre llaves hexadecimales, consulte Claves Precompartidas Basadas en Hexadecimal.

- Ingrese la clave compartida.

La clave compartida debe usar solo caracteres ASCII estándar. - En la sección Endpoints de Puerta de Enlace, haga clic en Agregar.

Aparece el cuadro de diálogo Configuraciones de Endpoints de la Nueva Puerta de Enlace.

- En la lista desplegable Interfaz Externa, seleccione la interfaz que tiene la dirección IP externa (pública) del Firebox del Sitio A.

- Seleccione Por Dirección IP.

- En el cuadro de texto Por Dirección IP, ingrese la dirección IP externa (pública) para el Firebox del Sitio A.

- En la pestaña Puerta de Enlace Remota, seleccione Dirección IP Estática.

- En el cuadro de texto Dirección IP Estática, ingrese la dirección IP externa (pública) del Firebox del Sitio B.

- Para especificar la ID de la puerta de enlace, seleccione Por Dirección IP.

- En el cuadro de texto Por Dirección IP, ingrese la dirección IP externa (pública) del Firebox del Sitio B.

- Haga clic en Aceptar para cerrar el cuadro de diálogo Configuraciones de los Endpoints de la Nueva Puerta de Enlace.

Aparece el par de la puerta de enlace definido en la lista de endpoints de la puerta de enlace.

Configurar la Fase 1

En la Fase 1 de la conexión IPSec, los dos puntos forman un canal autenticado y seguro que pueden usar para comunicarse. Eso es conocido como Asociación de Seguridad (SA) ISAKMP.

- Seleccione la pestaña Configuración de Fase 1.

- Desde la lista desplegable Modo, haga clic en Principal.

El ejemplo usa el Modo Principal porque ambos endpoints tienen direcciones IP estáticas. Si un endpoint tiene una dirección IP dinámica, debe usar el modo Agresivo. - Seleccione NAT Traversal y Dead Peer Detection (RFC3706).

- En la sección Transformar Configuraciones, seleccione la transformación predeterminada y haga clic en Editar.

Aparece el cuadro de diálogo Transformar Configuraciones.

- En las listas desplegables Autenticación y Cifrado, seleccione sus algoritmos preferidos. En nuestro ejemplo, seleccionamos SHA2-256 y AES (256 bits).

- En el cuadro de texto Duración de SA, ingrese 24 y seleccione horas.

- En la lista desplegable Grupo Clave, seleccione un Grupo Diffie-Hellman. En nuestro ejemplo, seleccionamos Grupo Diffie-Hellman 14.

- Haga clic en Aceptar. Mantenga los valores predeterminados para otras configuraciones de Fase 1.

- Haga clic en Guardar para cerrar la página de Puerta de Enlace.

La puerta de enlace agregada aparece en la lista Puertas de enlace en la página BOVPN.

Agregar un Túnel VPN

- En la sección Direcciones, haga clic en Agregar.

Aparece la página configuración Túnel.

- En el cuadro de texto Nombre, ingrese un nombre para el túnel.

- En la lista desplegable Puerta de enlace, seleccione la puerta de enlace recién creada.

- Seleccione la pestaña Direcciones.

- Para agregar el túnel a las políticas BOVPN-Allow.in y BOVPN-Allow.out, seleccione la casilla de selección Agregar este túnel a las políticas BOVPN-Allow.

Esas políticas permiten todo el tráfico que coincida con las rutas del túnel. Si desea restringir el tráfico a través del túnel, limpie esta casilla de verificación y use el BOVPN Policy Wizard para crear políticas para tipos de tráfico que desea autorizar pasar por el túnel. - Haga clic en Agregar.

Aparece el cuadro de diálogo Configuraciones de Ruta de Túnel.

- En la sección IP Local, en la lista desplegable Elegir Tipo, seleccione un host o tipo de red. En nuestro ejemplo, seleccionamos Red IPv4.

- En el cuadro de texto IP de la Red, ingrese la dirección de red local (privada).

Esa es la dirección IP de red privada del Sitio B. - En la sección IP Remota, en la lista desplegable Elegir Tipo, seleccione un host o tipo de red. En nuestro ejemplo, seleccionamos Red IPv4.

- En el cuadro de texto IP de la Red, ingrese la dirección de red remota (privada).

Esa es la dirección IP de red privada del Sitio A. - En la lista desplegable Dirección, seleccione bidireccional. La dirección del túnel determina qué endpoint del túnel VPN puede iniciar una conexión VPN a través del túnel.

- Haga clic en Aceptar.

La ruta de túnel aparece en la página de configuraciones del Túnel en la sección Direcciones.

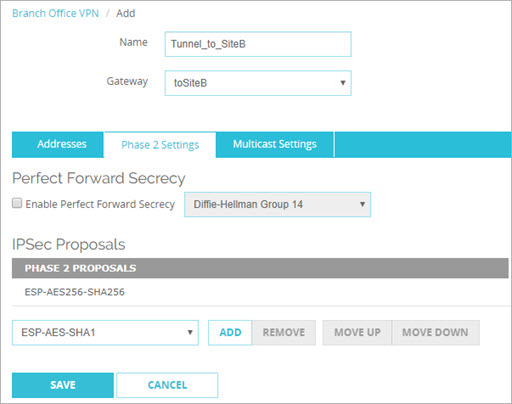

Configurar la Fase 2

La configuración de Fase 2 incluye las configuraciones para una asociación de seguridad (SA), que define cómo los paquetes de datos son protegidos cuando pasan entre dos endpoints. La SA mantiene toda la información necesaria para que Firebox sepa qué debería hacer con el tráfico entre los endpoints.

- En la página de configuración del Túnel, seleccione la pestaña Configuraciones de la Fase 2.

- Para habilitar Perfect Forward Secrecy (PFS), marque la casilla de selección PFS.

- Si habilita PFS, desde la lista desplegable PFS, seleccione el grupo Diffie-Hellman. En nuestro ejemplo, seleccionamos Grupo Diffie-Hellman 14.

- El Firebox tiene una propuesta predeterminada, que aparece en la lista Propuestas de IPSec. Esta propuesta especifica el método de protección de datos de ESP, cifrado AES de 256 bits y la autenticación SHA256. Para este ejemplo, usamos la propuesta predeterminada. Puede:

- Haga clic en Agregar para agregar la propuesta predeterminada.

- Remover la propuesta predeterminada. Después, seleccione una propuesta diferente en la lista desplegable y haga clic en Agregar.

- Agregue una propuesta adicional, tal como se explica en Agregar una Propuesta de Fase 2.

- Haga clic en Guardar.

El túnel creado aparece en la página BOVPN en la lista Túneles.

El Firebox en Sitio B ahora está configurado.

Después de configurar los dos extremos del túnel, éste se abre y el tráfico pasa por él. Si el túnel no funciona, examine los archivos de registro en ambos Firebox por el período de tiempo que intentó iniciar el túnel. Los mensajes de registro aparecen en el archivo de registro para señalar donde la falla está ubicada en la configuración y cuáles configuraciones pueden formar parte del problema. También puede revisar los mensajes de registro en tiempo real con el Firebox System Manager.