Certificados para Autenticación de Túnel VPN de Sucursal (BOVPN)

Cuando se crea un túnel BOVPN, el protocolo de IPSec verifica la identidad de cada endpoint con una clave precompartida (PSK) o con un certificado importado y almacenado en el Firebox.

Cuando agregue una nueva puerta de enlace BOVPN y seleccione el método de credencial de certificado, verá una lista de certificados que incluyen el identificador de Uso de Clave Extendida (EKU) conocido como “IKE intermedio de seguridad de IP” (OID 1.3.6.1.5.5.8.2.2). Un identificador EKU especifica el propósito del certificado.

En Fireware v12.5 o superior, se puede especificar un certificado ECDSA en la configuración BOVPN. Los certificados de ECDSA también se conocen como certificados de EC. Para obtener más información acerca de los certificados EC, consulte Acerca de los certificados de Algoritmo de Firma Digital de Curva Elíptica (ECDSA).

En Fireware v12.6.2 o superior, cuando selecciona un certificado para la autenticación, puede especificar un certificado CA raíz o intermedio para la verificación de pares de VPN. El Firebox usa el certificado CA para verificar el certificado recibido del par VPN. El certificado del par de VPN debe ser parte de la cadena de certificados que incluye el certificado CA raíz o intermedio especificado. Si el certificado de pares no es parte de la cadena, el Firebox rechaza las negociaciones del túnel de la Fase 1.

Si utiliza un certificado para la autenticación, es importante realizar un seguimiento de cuándo vencen los certificados. Esto ayuda a evitar interrupciones en servicios críticos como VPN.

Usar un Certificado para un Túnel BOVPN

Para usar un certificado para autenticación del túnel BOVPN, desde Fireware Web UI:

- Seleccione VPN > VPN de Sucursal.

- En la sección Puertas de Enlace, haga clic en Agregar para crear una puerta de enlace nueva.

O seleccione una puerta de enlace existente y haga clic en Editar. - Seleccione Usar IPSec Firebox Certificate.

Se muestran los certificados en el dispositivo que incluyen el identificador de Uso de Clave Extendida (EKU) “IKE intermedio de seguridad de IP (OID 1.3.6.1.5.5.8.2.2)”. - Para ver otros certificados disponibles, seleccione Mostrar Todos los Certificados.

Se muestran todos los certificados disponibles. Esto incluye los certificados sin EKU. - Seleccione el certificado que desea usar.

- Configure otros ajustes según sea necesario.

- (Fireware v12.6.2 o superior) Para especificar un certificado CA raíz o intermedio para la verificación por pares:

- Seleccione Agregar > Avanzado. O seleccione una puerta de enlace existente y seleccione Editar > Avanzado.

- Seleccione Especificar un certificado CA para la verificación de endpoint remoto.

- En la lista desplegable Certificado CA, seleccione el certificado y haga clic enAceptar.

- Haga clic en Guardar.

Si usa un certificado para autenticación de BOVPN, desde Fireware Web UI:

- Para más información, consulte Administrar Certificados del Dispositivo (Web UI).

- El certificado debe ser reconocido como un certificado de tipo IPSec.

- Asegúrese de que los certificados para los dispositivos en cada endpoint de la puerta de enlace usen el mismo algoritmo. Ambos endpoints deben usar DSS, RSA o EC. El algoritmo para certificados aparece en la página VPN de Sucursal en la lista Puerta de Enlace.

- Si no tiene un certificado de terceros o autofirmado, debe usar una autoridad de certificación en un WatchGuard Management Server.

Para usar un certificado para autenticación del túnel BOVPN, desde Policy Manager:

- Seleccione VPN > Puertas de Enlace de Sucursal.

- Haga clic en Agregar para crear una nueva puerta de enlace.

O seleccione una puerta de enlace existente y haga clic en Editar. - Seleccione Usar IPSec Firebox Certificate.

Se muestran los certificados en el dispositivo que incluyen el identificador de Uso de Clave Extendida (EKU) “IKE intermedio de seguridad de IP (OID 1.3.6.1.5.5.8.2.2)”. - Para ver otros certificados disponibles, seleccione Mostrar Todos los Certificados.

Se muestran todos los certificados disponibles. Esto incluye los certificados sin EKU. - Seleccione el certificado que desea usar.

- Configure otros ajustes según sea necesario.

- (Fireware v12.6.2 o superior) Para especificar un certificado CA raíz o intermedio para la verificación por pares:

- Seleccione Agregar > Avanzado. O seleccione una puerta de enlace existente y seleccione Editar > Avanzado.

- Seleccione Especificar un certificado CA para la verificación de endpoint remoto.

- En la lista desplegable Certificado CA, seleccione el certificado.

- Haga clic en Aceptar.

- Haga clic en Aceptar.

Si usa un certificado para autenticación de BOVPN, desde Policy Manager:

- Primero debe importar el certificado.

Para más información, consulte Administrar Certificados del Dispositivo (WSM). - El certificado debe ser reconocido como un certificado de tipo IPSec.

- Asegúrese de que los certificados para los dispositivos en cada endpoint de la puerta de enlace usen el mismo algoritmo. Ambos endpoints deben usar DSS, RSA o EC. El algoritmo aparece en la tabla en el cuadro de diálogo Nueva Puerta de Enlace en WatchGuard System Manager y en el cuadro de diálogo Certificados en Firebox System Manager.

- Si no tiene un certificado de terceros o autofirmado, debe usar una autoridad de certificación en un WatchGuard Management Server.

Para más información, consulte Configurar la Autoridad de Certificación en el Management Server.

Verificar el certificado

Para verificar un certificado, desde Fireware Web UI:

- Seleccione Sistema > Certificados.

Aparece la página Certificados. - En la columna Tipo, verifique que aparezca IPSec o IPSec/Web.

Para verifiar un certificado, en Fireware System Manager:

- Seleccione Ver > Certificados.

Aparece el cuadro de diálogo Certificados. - En la columna Tipo, verifique que aparezca IPSec o IPSec/Web.

Verificar los Certificados de VPN con un Servidor de LDAP

Puede usar un servidor LDAP para verificar automáticamente certificados usados para la autenticación de VPN si tiene acceso al servidor. Debe tener datos de la cuenta de LDAP ofrecidos por un servicio de CA de terceros para usar esta función.

Para verificar un certificado, desde Fireware Web UI:

- Seleccione VPN > Configuración Global.

Se muestra la página Configuraciones Globales de VPN.

- Seleccione la casilla de verificación Habilitar servidor LDAP para la verificación de certificado.

- En el cuadro de texto Servidor, ingrese el nombre o la dirección del servidor LDAP.

- (Opcional) Ingrese el número de Puerto.

- Guarde la configuración.

Su Firebox verifica la CRL almacenada en el servidor LDAP cuando se solicita la autenticación del túnel.

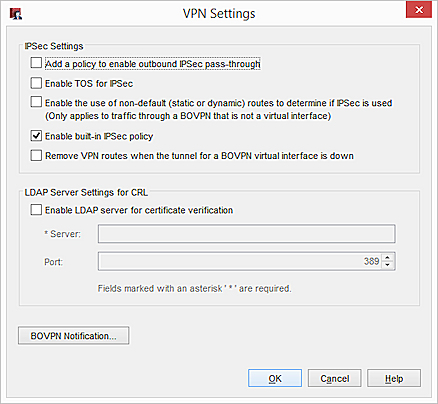

Para verificar un certificado, desde Policy Manager:

- Seleccione VPN > Configuración de VPN.

Aparece el cuadro de diálogo Configuración de VPN.

- Seleccione la casilla de verificación Habilitar servidor LDAP para la verificación de certificado.

- En el cuadro de texto Servidor, ingrese el nombre o la dirección del servidor LDAP.

- (Opcional) Ingrese el número de Puerto.

- Guarde la configuración.

Su Firebox verifica la CRL almacenada en el servidor LDAP cuando se solicita la autenticación del túnel.