Implementar Firebox Cloud en AWS

Antes de Empezar

Antes de poder usar Firebox Cloud, debe crear una cuenta de AWS. Cuando configura su cuenta de AWS, especifica la información de facturación y las credenciales de seguridad que usa para conectarse a la AWS Management Console.

Para obtener más información sobre cómo comenzar con AWS, consulte:

http://docs.aws.amazon.com/gettingstarted/latest/awsgsg-intro/gsg-aws-intro.html

Para obtener información sobre la AWS Management Console, consulte:

http://docs.aws.amazon.com/awsconsolehelpdocs/latest/gsg/getting-started.html

Vista General de la Implementación

Para implementar su instancia de Firebox Cloud en AWS, debe completar estos procedimientos:

Asignar una Dirección IP Elástica

Asigne una dirección IP Elástica del grupo de direcciones IPv4 públicas de Amazon, o de una dirección IP personalizada que haya traído a su cuenta de AWS.

Crear una Nube Privada Virtual (VPC)

Use el VPC Wizard para crear una VPC con subredes públicas y privadas.

Eliminar la puerta de enlace NAT

Finalice la puerta de enlace NAT que el VPC Wizard creó automáticamente para la VPC. Puede finalizar esta puerta de enlace NAT predeterminada porque la instancia de Firebox Cloud completará las funciones de NAT para las subredes en esta VPC.

Crear una instancia de Firebox Cloud

Inicie una instancia de EC2 para Firebox Cloud con estas propiedades:

- Configuración de VPC — VPC con Subredes Públicas y Privadas

- AMI — WatchGuard Firebox Cloud

- Tipo de Instancia — Si selecciona Firebox Cloud con una licencia BYOL, asegúrese de seleccionar el tipo de instancia que tenga el mismo número de vCPUs que la licencia de Firebox Cloud que compró

- Red — Una VPC con subredes públicas y privadas

- Interfaces — Eth0 debe usar una subred pública; Eth1 debe usar una subred privada

- Almacenamiento — Mantenga el tamaño predeterminado

- Grupo de Seguridad — Permita todo el tráfico entrante

Firebox Cloud admite los tipos de instancias M4, M5, C4 y C5. Para obtener información detallada sobre los tipos de instancias de EC2 compatibles con Firebox Cloud (BYOL) y Firebox Cloud (Por Hora), consulte la información del producto Firebox Cloud en el AWS Marketplace.

Deshabilitar las comprobaciones de Origen/Destino para Firebox Cloud

Para que su Firebox Cloud funcione como un dispositivo NAT para su VPC, debe deshabilitar la comprobación de origen/destino para la instancia de Firebox Cloud.

Asignar una dirección IP Elástica a la instancia de Firebox Cloud

Asigne una dirección IP Elástica (EIP) a la interfaz eth0 para su instancia de Firebox Cloud. Puede usar la dirección EIP que se asignó a la puerta de enlace NAT que eliminó, o cualquier otra dirección EIP disponible.

Configurar la ruta predeterminada para la red privada

Cambie el enrutamiento de la subred privada para que use la instancia de Firebox Cloud como la puerta de enlace predeterminada.

Comprobar el estado de la instancia

Compruebe el estado de la instancia de Firebox Cloud para verificar que se ha encendido, que tiene asignada una dirección IP pública y un servidor DNS, y que está configurado el grupo de seguridad correcto.

Cada uno de estos procedimientos se describe en detalle en las siguientes secciones.

Asignar una Dirección IP Elástica

Antes de crear una VPC, debe asignar una IP elástica.

Para asignar una IP elástica:

- Inicie sesión en la AWS Management Console en aws.amazon.com.

- Expanda la sección Todos los servicios.

- En la sección Calcular, seleccione EC2.

Se abre la página del Panel de control de EC2. - En la sección Recursos, seleccione IP Elásticas.

- Haga clic en Asignar dirección IP Elástica.

Se abre la página Asignar dirección IP Elástica con el grupo de direcciones IPv4 de Amazon seleccionado. - Haga clic en Asignar y guarde su dirección IP elástica asignada.

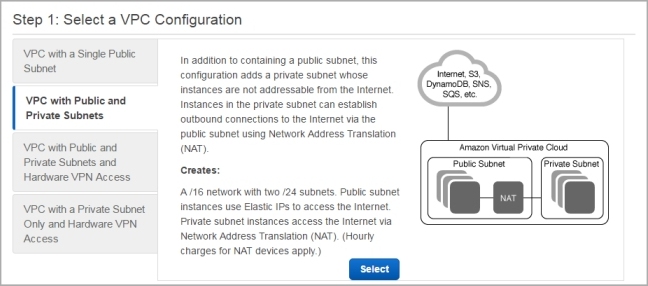

Crear una VPC con Subredes Públicas y Privadas

Si aún no tiene una VPC con subredes públicas y privadas, debe crear una.

Para usar el VPC Wizard para crear una VPC:

- Inicie sesión en la AWS Management Console en aws.amazon.com.

- En la sección Redes y Distribución de Contenido, seleccione VPC.

- Haga clic en Iniciar VPC Wizard.

- Seleccione VPC con Subredes Públicas y Privadas.

- Haga clic en Seleccionar.

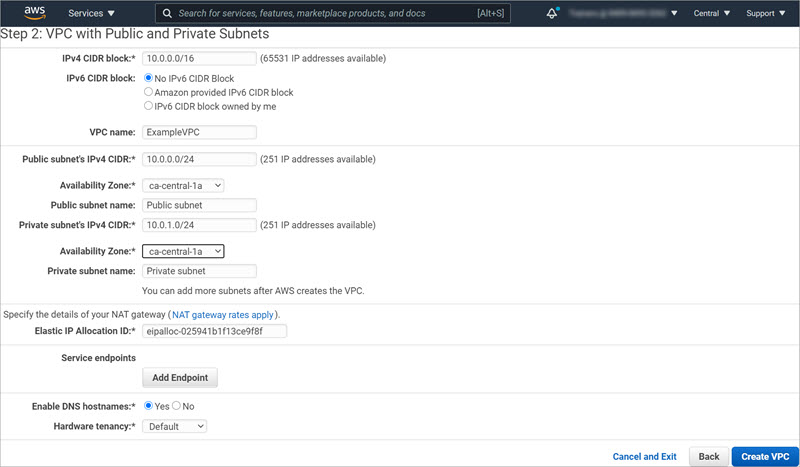

Se abre la página VPC con Subredes Públicas y Privadas. - En el cuadro de texto Nombre de la VPC, escriba un nombre para identificar su VPC.

- Configure las subredes públicas y privadas. Puede usar las subredes públicas y privadas predeterminadas o seleccionar otras subredes.

- Configure la Zona de Disponibilidad para cada subred. Asegúrese de que la subred pública y la subred privada estén en la misma zona.

- En el cuadro de texto ID de Asignación de IP Elástica, haga clic para seleccionar la IP elástica que creó en la sección anterior.

- Haga clic en Crear VPC.

El asistente crea la VPC.

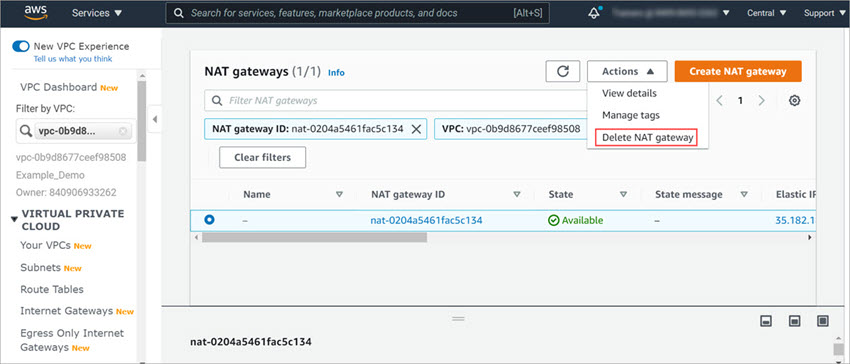

Eliminar la Puerta de Enlace NAT

El VPC Wizard crea automáticamente una puerta de enlace NAT para su VPC. Esta puerta de enlace NAT predeterminada no es necesaria porque el Firebox proporcionará servicios de NAT para la VPC. Puede eliminar la puerta de enlace NAT creada automáticamente desde la página de la puerta de enlace NAT.

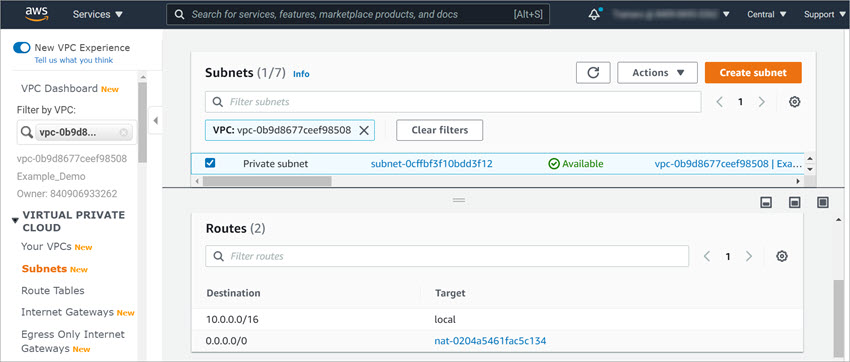

Para eliminar la puerta de enlace NAT:

- Desde el Panel de Control VPC, en la sección Nube Privada Virtual, seleccione Subredes para ver la información de enrutamiento y subred de su VPC.

- Seleccione su subred privada.

Para filtrar la lista, en la lista desplegable Filtrar por VPC, busque su VPC. - Seleccione la pestaña Tabla de enrutamiento para su subred.

- Copie la identificación de puerta de enlace NAT (nat-xxxxxxxxxxxxxxxxx). Esta se utilizará más adelante en la implementación.

- Seleccione la identificación de puerta de enlace NAT (nat-xxxxxxxxxxxxxxxxx).

Se abre la página de Puertas de Enlace NAT. - Seleccione Acciones > Eliminar puerta de enlace NAT.

- En el cuadro de diálogo Eliminar puerta de enlace NAT, escriba delete en el campo para eliminar.

- Haga clic en Eliminar.

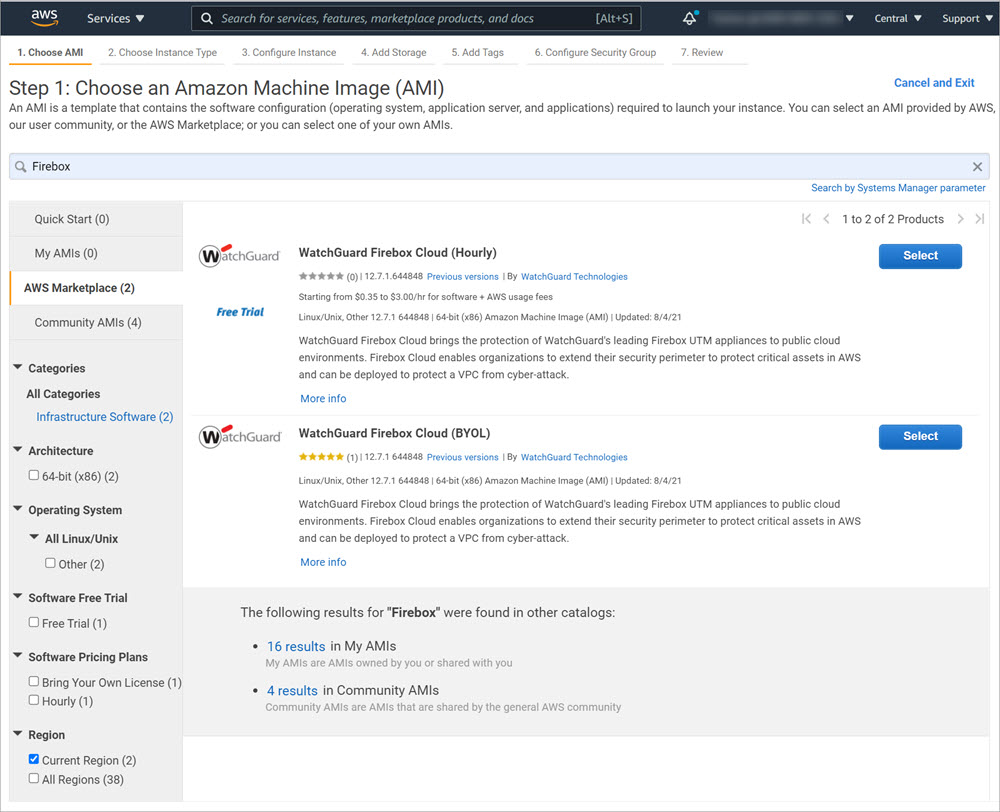

Crear una Instancia de Firebox Cloud

En el panel de control de EC2, puede crear una instancia de EC2 para Firebox Cloud.

Para iniciar una instancia de Firebox Cloud:

- Seleccione Servicios > EC2.

- Seleccione Instancias de lanzamiento.

- En el cuadro de texto de búsqueda, escriba Firebox y seleccione AWS Marketplace en el panel izquierdo.

- Seleccione WatchGuard Firebox Cloud Por Hora o BYOL.

- Haga clic en Seleccionar.

- Haga clic en Continuar.

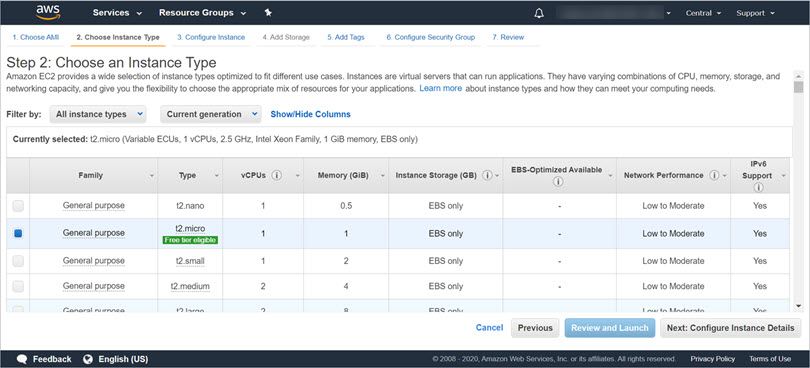

- Seleccione el tipo de instancia de AWS. Si seleccionó Firebox Cloud con una licencia BYOL, seleccione una instancia que tenga el número de vCPUs compatibles con su licencia de Firebox Cloud.

- Para obtener información sobre el número máximo de vCPUs admitidas para cada modelo de Firebox Cloud, consulte Opciones de Licencia de Firebox Cloud.

- Para obtener información sobre los tipos de instancias de EC2 compatibles con Firebox Cloud (BYOL) y Firebox Cloud (Por Hora), consulte la información del producto Firebox Cloud en el AWS Marketplace.

- Haga clic en Siguiente: Configurar Detalles de la Instancia.

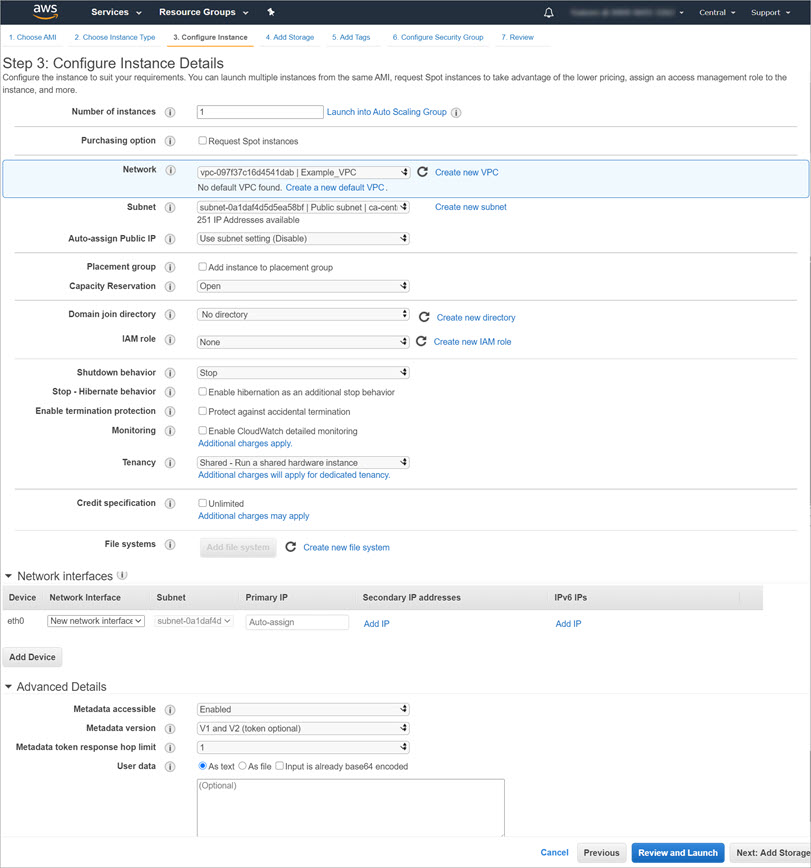

Se abre el paso Configurar Detalles de la Instancia.

- En la lista desplegable Red, seleccione su VPC.

- En la lista desplegable Subred, seleccione la subred pública para usar con eth0.

La subred que seleccione aparece en la sección Interfaces de Red para eth0. - Para agregar una segunda interfaz, en la sección Interfaces de Red haga clic en Agregar Dispositivo.

Eth1 se agrega a la lista de interfaces de red. - En la lista desplegable Subred para eth1, seleccione la subred privada para usar con eth1.

- Haga clic en Siguiente: Agregar Almacenamiento.

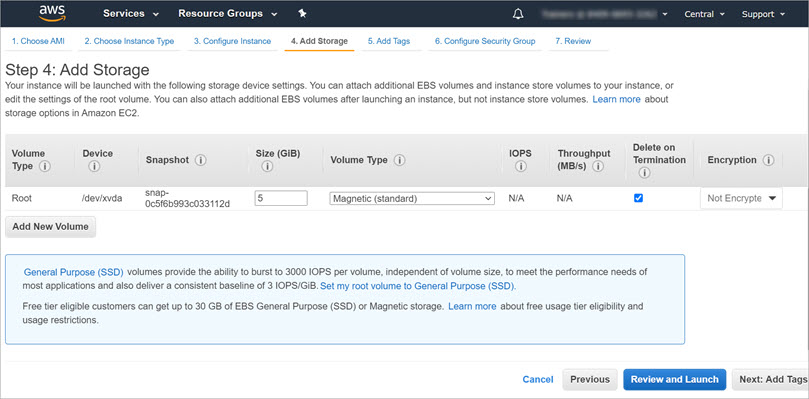

- Use el tamaño de almacenamiento predeterminado (5 GB). Haga clic en Siguiente: Agregar Etiquetas.

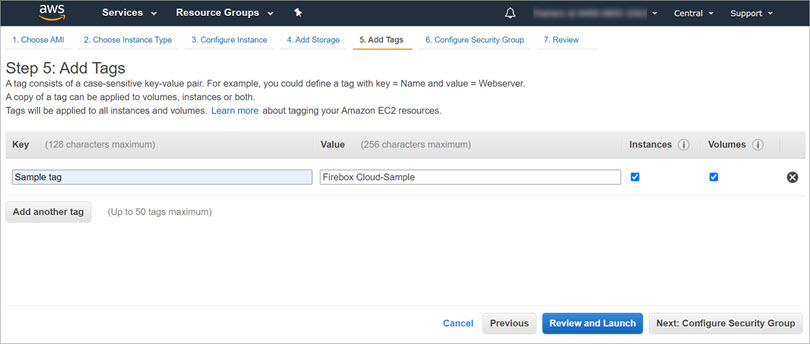

- Haga clic en Agregar Etiqueta.

- En el cuadro de texto Valor, escriba un nombre para identificar esta instancia.

- Haga clic en Siguiente: Configurar Grupo de Seguridad.

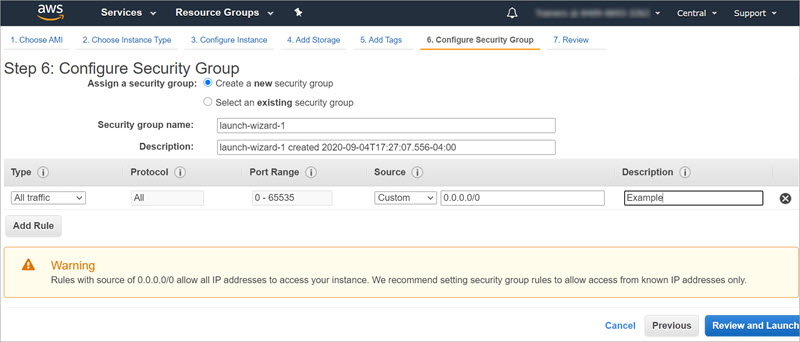

De manera predeterminada, la instancia usa un grupo de seguridad que funciona como un firewall básico. Dado que Firebox Cloud es un firewall, debe agregar un nuevo grupo de seguridad que permita todo el tráfico y asignar ese grupo de seguridad a esta instancia de EC2.

- Seleccione un grupo de seguridad existente o agregue un nuevo grupo de seguridad que permita todo el tráfico.

Si crea un nuevo grupo de seguridad, en la lista desplegable Tipo, seleccione Todo el tráfico. - Haga clic en Revisar e Iniciar.

Aparece la información configurada para su instancia. - Haga clic en Iniciar.

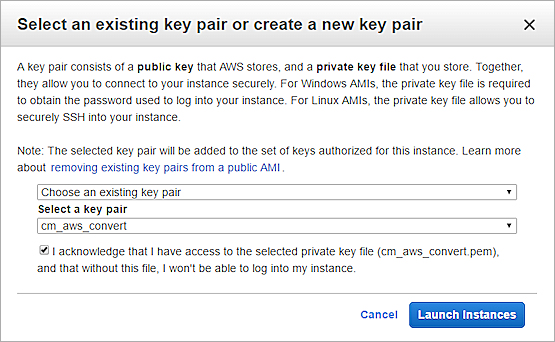

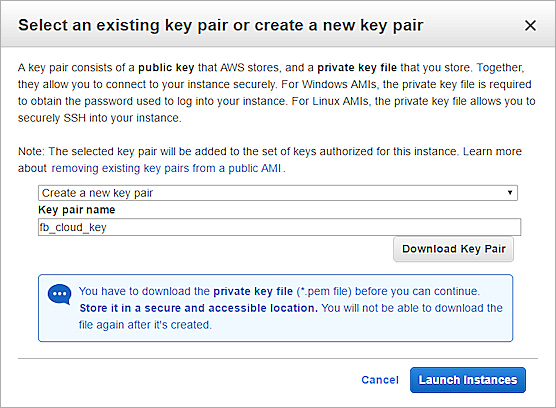

Se abre el cuadro de diálogo de ajustes del par de claves.

Seleccionar o Crear un Par de Claves para la Autenticación SSH

Puede usar un par de claves existente si tiene acceso al archivo de la llave privada. O puede crear un nuevo par de claves y descargar el archivo de la llave privada.

Para utilizar un par de claves existente:

- En la lista desplegable superior, seleccione Elegir un par de claves existente.

- En la lista desplegable Seleccione un par de claves, seleccione un par de claves existente.

- Marque la casilla de selección para confirmar que tiene acceso al archivo de la llave privada seleccionado.

- Haga clic en Iniciar Instancias.

Para crear un nuevo par de claves:

- En la lista desplegable superior, seleccione Crear un nuevo par de claves.

- En el cuadro de texto Nombre del par de claves, escriba el nombre para el nuevo par de claves.

- Haga clic en Descargar Par de Claves.

Se descarga el archivo .PEM que contiene la llave privada.

Guarde el archivo de llave privada en una ubicación segura. Debe proporcionar la llave privada para conectarse al Fireware command line interface.

- Guarde la llave privada en una ubicación segura y accesible. No puede volver a descargar el archivo de la llave privada.

- Haga clic en Iniciar Instancias.

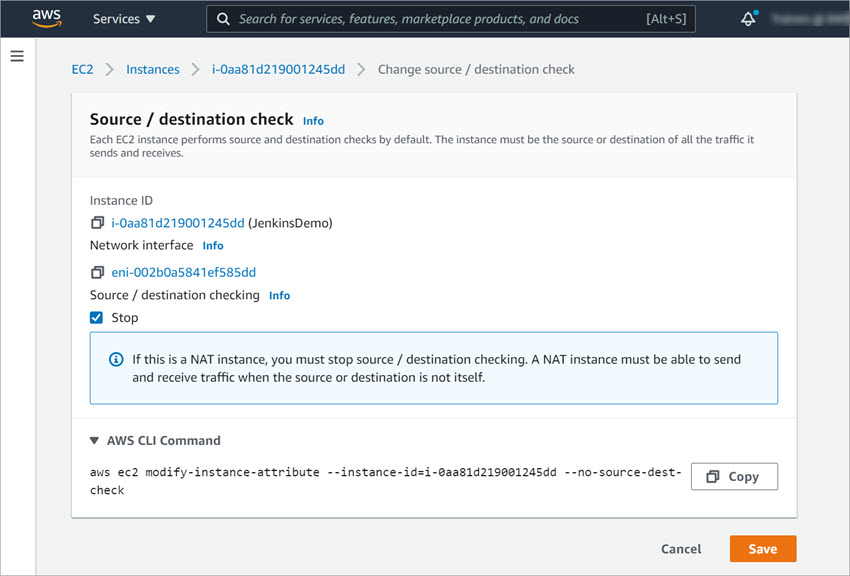

Deshabilitar las Comprobaciones de Origen/Destino

De manera predeterminada, cada instancia de EC2 completa las comprobaciones de origen/destino. Para que las redes en su VPC utilicen con éxito su instancia de Firebox Cloud para NAT, debe deshabilitar la comprobación de origen/destino para las interfaces de red asignadas a la instancia de Firebox Cloud.

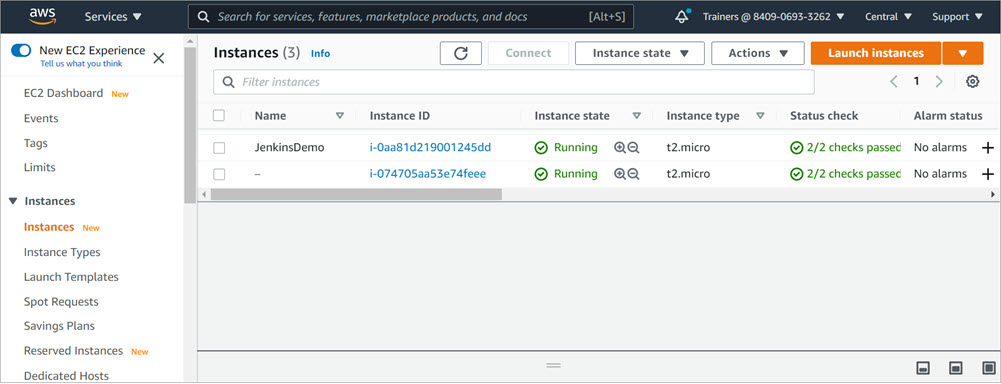

Para deshabilitar las comprobaciones de origen/destino para la interfaz pública:

- En la Consola de Administración de EC2, seleccione Instancias > Instancias.

- Marque la casilla de selección junto a la instancia de Firebox Cloud.

- Seleccione Acciones > Redes > Cambiar verificación de origen/destino.

Se abre la página de verificación de origen/destino. - Seleccione Detener > Guardar.

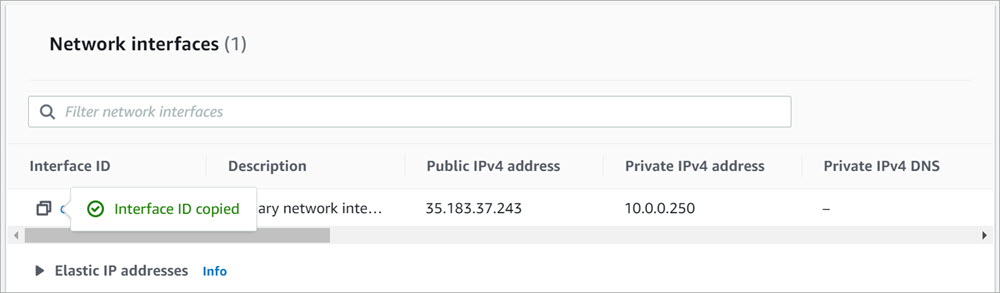

Asignar una Dirección IP Elástica a la Interfaz Externa

Debe asignar una dirección IP Elástica (EIP) a la interfaz eth0 para la instancia de Firebox Cloud. Puede usar la dirección EIP que se asignó previamente a la puerta de enlace NAT que eliminó, o cualquier otra dirección EIP disponible. Para asegurarse de asignarla a la interfaz correcta, busque y copie la ID de la interfaz eth0 para su instancia de Firebox Cloud.

Para encontrar la ID de la interfaz eth0 para su instancia de Firebox Cloud:

- En el Panel de Control de EC2, seleccione Instancias.

- Seleccione la instancia de Firebox Cloud.

Aparecen los detalles de la instancia. - Seleccione la pestaña Red.

- En la sección Interfaces de red, copie la ID de Interfaz desde la Interfaz de red primaria.

Se muestra la confirmación de copia de la ID de Interfaz.

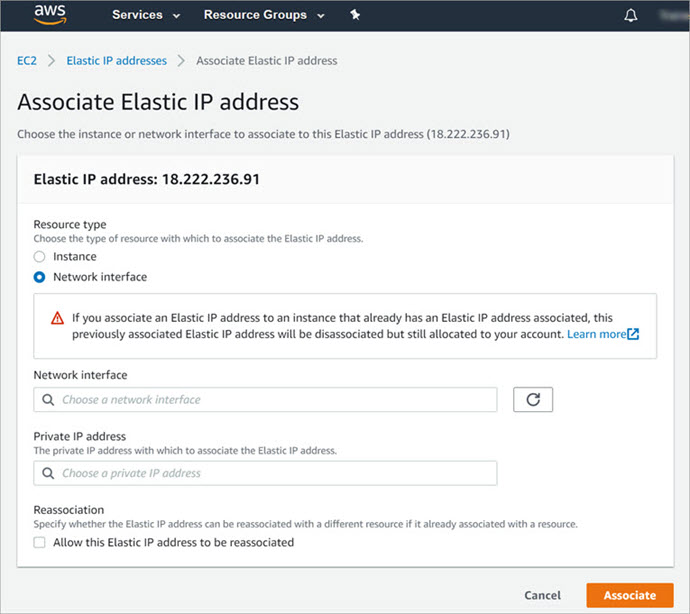

Para asociar la dirección IP Elástica con la interfaz eth0:

- En la Consola de Administración de EC2, seleccione Red y Seguridad > IPs Elásticas.

- Seleccione una dirección IP Elástica disponible.

- Seleccione Acciones > Asociar Dirección IP Elástica.

Se abre la página Asociar Dirección IP Elástica.

- En la configuración Tipo de recurso, seleccione Interfaz de red.

- En el cuadro de texto Interfaz de Red, pegue la ID de la Interfaz para eth0.

- Haga clic en Asociar.

Ahora puede usar la dirección EIP para conectarse a Fireware Web UI para su instancia de Firebox Cloud.

Para conectarse a Fireware Web UI, abra un explorador web y vaya a https://<eth0_EIP>:8080.

Configurar la Ruta Predeterminada

Para permitir que Firebox Cloud controle el tráfico saliente desde la red privada conectada a eth1, debe cambiar la tabla de enrutamiento de la subred privada para que use Firebox Cloud como la puerta de enlace predeterminada.

Para encontrar la ID de la interfaz de red de la red privada:

- En el panel de control de EC2, seleccione Red y Seguridad > Interfaces de Red.

- Busque la interfaz de red privada para la ID de su instancia. Es la interfaz que no tiene asignada una dirección IP pública.

- Copie la ID de la interfaz de red.

Para editar la tabla de enrutamiento:

- Seleccione Servicios > VPC.

- Seleccione Tablas de Enrutamiento.

- Para encontrar la interfaz para la red privada, seleccione cada tabla de enrutamiento para su VPC de una a la vez.

Aparecen los detalles de la tabla de enrutamiento, con la información de la interfaz para cada tabla de enrutamiento. - Para ver las rutas de cada red, seleccione la pestaña Rutas.

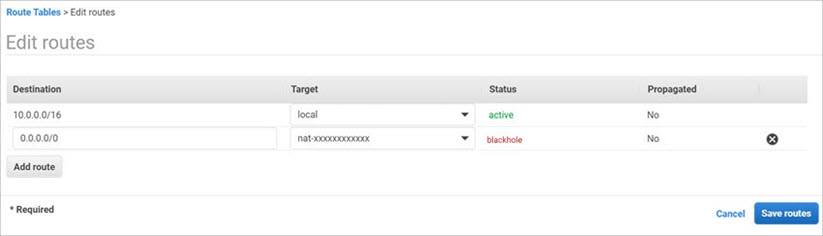

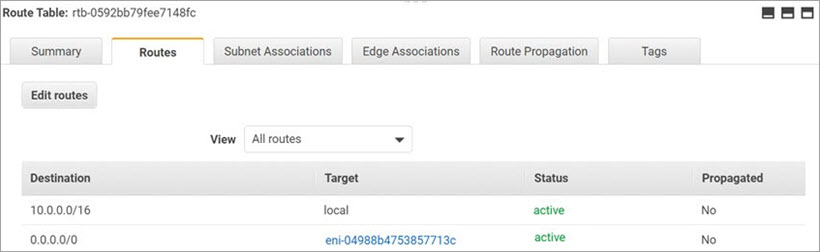

Para la interfaz privada, el estado predeterminado de la ruta es Black Hole porque el objetivo NAT fue establecido por el VPC Wizard a la puerta de enlace NAT que usted eliminó. - En la pestaña Rutas para la red privada, haga clic en Editar rutas.

- En el cuadro de texto Objetivo, pegue la ID de Interfaz sobre la ID de la Puerta de Enlace NAT.

El estado de la ruta cambia de Black Hole a Active.

- Haga clic en Guardar rutas.

Verificar el Estado de la Instancia

Después de finalizar todos los pasos para implementar su instancia de Firebox Cloud, revise los detalles de la instancia en la página Instancias de EC2 para verificar lo siguiente:

- Se han asignado la dirección IP pública y el servidor DNS Público

- Se ha asignado el grupo de seguridad para permitir todo el tráfico

Activar su Licencia de Firebox Cloud (Solo BYOL)

Para Firebox Cloud con una licencia BYOL, debe activar el número de serie de Firebox Cloud en el portal de WatchGuard. Antes de poder activar Firebox Cloud, debe tener el número de serie de Firebox Cloud que recibió de WatchGuard y debe conocer la ID de la Instancia de Firebox Cloud.

Para activar su licencia de Firebox Cloud:

- Vaya a www.watchguard.com.

- Haga clic en Soporte.

- Haga clic en Activar Productos.

- Inicie sesión en su cuenta del portal de Cliente o Socio de WatchGuard. Si no tiene una cuenta, puede crear una.

- Si es necesario, navegue hasta el Centro de Soporte y seleccione Mi WatchGuard > Activar Producto.

- Cuando se le solicite, proporcione el número de serie de su Firebox Cloud y la ID de la Instancia.

- Cuando se complete la activación, copie la llave de licencia y guárdela en un archivo local.

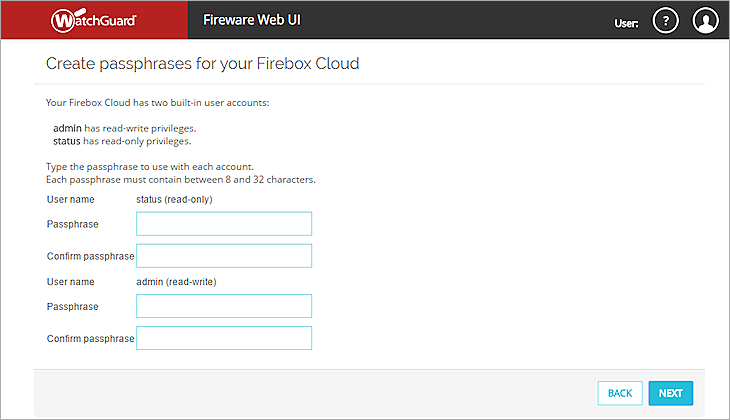

Ejecutar el Firebox Cloud Setup Wizard

Después de implementar Firebox Cloud, puede conectarse a Fireware Web UI a través de la dirección IP pública para ejecutar el Firebox Cloud Setup Wizard. Usará el asistente para configurar las contraseñas administrativas para Firebox Cloud.

Para ejecutar el Firebox Cloud Setup Wizard:

- Conéctese a Fireware Web UI para su Firebox Cloud con la dirección IP pública:

https://<eth0_public_IP>:8080 - Inicie sesión con el nombre de usuario y la contraseña predeterminados de la cuenta de Administrator:

- Nombre de usuario — admin

- Contraseña — El Firebox Cloud Instance ID

Se abre la página de bienvenida de Firebox Cloud Setup Wizard.

- Haga clic en Siguiente.

Se inicia el asistente de configuración. - Lea y acepte el Acuerdo de Licencia. Haga clic en Siguiente.

- Especifique nuevas contraseñas para las cuentas de usuario integradas estado y admin.

- Haga clic en Siguiente.

La configuración se guarda en Firebox Cloud y el asistente termina.

Conectarse a Fireware Web UI

Para conectarse a Fireware Web UI y administrar Firebox Cloud:

- Abra un explorador web y vaya a la dirección de la IP pública para su instancia de Firebox Cloud en:

https://<eth0_public_IP>:8080 - Inicie sesión con la cuenta de usuario admin. Asegúrese de especificar la contraseña que configuró en el Firebox Cloud Setup Wizard.

De forma predeterminada, Firebox Cloud permite que más de un usuario con credenciales de Administrador de Dispositivos inicie sesión al mismo tiempo. Para evitar que más de un administrador realice cambios al mismo tiempo, la configuración se bloquea de manera predeterminada. Para desbloquear la configuración y poder hacer cambios, haga clic en ![]() .

.

Si prefiere permitir que solo un Administrador de Dispositivos inicie sesión al mismo tiempo, seleccione Sistema > Configuración Global y desmarque la casilla de selección Habilitar más de un Administrador de Dispositivos para iniciar sesión al mismo tiempo.

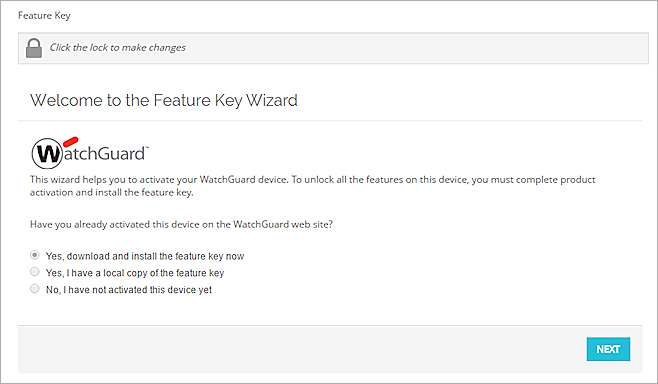

Agregar la Llave de Licencia (Solo BYOL)

Si activó una licencia de Firebox Cloud en el portal de WatchGuard, su llave de licencia está disponible directamente en WatchGuard. Debe agregar esta llave de licencia a la configuración de Firebox Cloud para habilitar todas las funciones y opciones de configuración en Firebox Cloud.

Después de agregar la llave de licencia, Firebox Cloud se reinicia automáticamente con un nuevo número de serie.

Para agregar la llave de licencia, desde Fireware Web UI:

- Seleccione Sistema > Llave de Licencia.

Se abre la página de Feature Key Wizard.

- Para desbloquear el archivo de configuración, haga clic en

.

. - Para descargar e instalar la llave de licencia, haga clic en Siguiente.

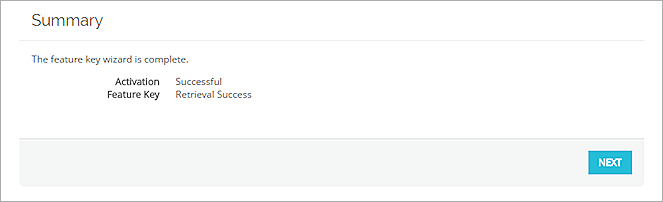

- En la página Resumen, verifique que su llave de licencia se haya instalado correctamente.

Cuando su llave de licencia se haya instalado, aparecerá el mensaje Llave de Licencia Recuperada con Éxito en la página Resumen.

- Haga clic en Siguiente.

El asistente se completa y Firebox Cloud se reinicia con un nuevo número de serie.

Próximos Pasos

Después de ejecutar el asistente de configuración y agregar la llave de licencia, puede usar el Fireware Web UI o Policy Manager para configurar los ajustes de Firebox Cloud.

Habilitar la Sincronización de Llaves de Licencia

Habilite a Firebox Cloud para verificar automáticamente las actualizaciones de la llave de licencia cuando los servicios estén próximos a expirar.

Para habilitar la sincronización de llaves de licencia, en Fireware Web UI:

- Seleccione Sistema > Llave de Licencia.

- Marque la casilla de selección Habilitar la sincronización automática de llaves de licencia.

- Haga clic en Guardar.

Para habilitar la sincronización de llaves de licencia, en Policy Manager:

- Conéctese a Firebox Cloud en WatchGuard System Manager.

- Abre el Policy Manager.

- Seleccione Sistema > Llaves de Licencia.

- Marque la casilla de selección Habilitar la sincronización automática de llaves de licencia.

- Haga clic en Guardar.

Configurar Firebox Cloud para Enviar Retroalimentación a WatchGuard

Para habilitar Firebox Cloud para enviar retroalimentación, en el Fireware Web UI:

- Seleccione Sistema > Configuración Global.

- Marque la casilla de selección Enviar retroalimentación del dispositivo a WatchGuard.

- Seleccione la casilla de selección Enviar Informes de Falla a WatchGuard diariamente.

Para habilitar Firebox Cloud para enviar retroalimentación, en Policy Manager:

- Conéctese a Firebox Cloud en WatchGuard System Manager.

- Abre el Policy Manager.

- Seleccione Configurar > Configuraciones Globales.

- Marque la casilla de selección Enviar retroalimentación del dispositivo a WatchGuard.

- Seleccione la casilla de selección Enviar Informes de Falla a WatchGuard diariamente.

Configurar Políticas y Servicios de Firewall

Las políticas predeterminadas WatchGuard y WatchGuard Web UI permiten conexiones de administración desde cualquier equipo en las redes de confianza, opcionales o externas. Si no desea permitir conexiones de administración desde la red externa, edite las políticas de WatchGuard y de WatchGuard Web UI para eliminar el alias Cualquiera-Externo de la lista Desde. Para permitir la administración solo desde un equipo específico en la red externa, puede agregar la dirección de ese equipo de administración a la lista Desde en estas políticas.

Configure otras políticas y servicios como lo haría con cualquier otro Firebox.

Firebox Cloud no es compatible con todas las funciones de Fireware. Para obtener un resumen de las diferencias entre Firebox Cloud y otros modelos de Firebox, consulte Diferencias de las Funciones de Firebox Cloud.