Antes de habilitar DNSWatch, es importante planificar cómo se integrará en su red. Este tema explica cómo se integra DNSWatch con lo siguiente:

- Redes con un servidor DNS local

- Redes sin un servidor DNS local

- Configuraciones Mobile VPN

- Múltiples redes internas

- Configuraciones de BOVPN

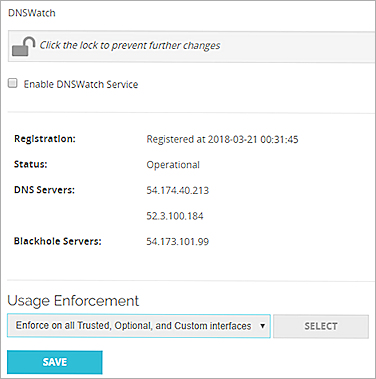

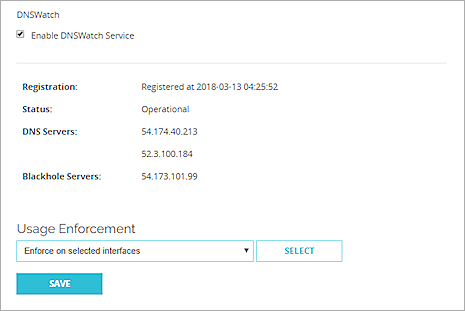

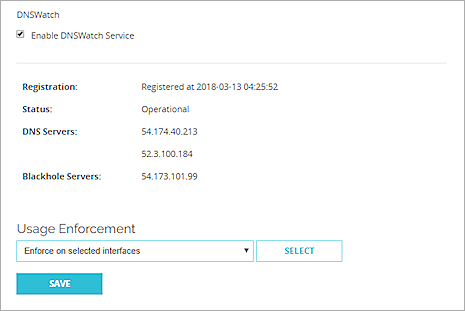

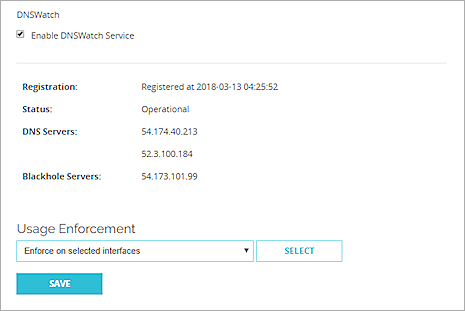

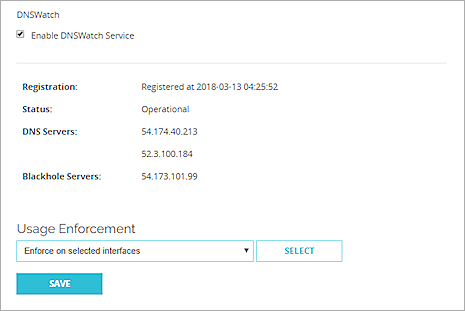

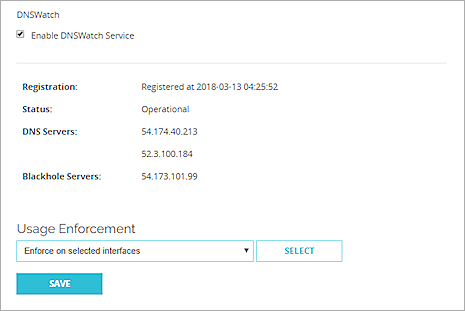

Cuando habilita DNSWatch en Firebox, configura un ajuste de cumplimiento de DNSWatch, lo cual controla qué DNS saliente solicita que el Firebox redireccione a DNSWatch. Si prefiere deshabilitar la imposición de DNSWatch y tiene un servidor DNS local, consulte Ejemplos de Configuración de DNSWatch en Firebox. En todos los demás ejemplos de este tema, la ejecución de DNSWatch está habilitada.

Para más información sobre el ajuste de imposición, consulte Habilitar DNSWatch en su Firebox.

Configuraciones de Ejemplo

Estos ejemplos describen cómo configurar DNSWatch y otros ajustes de DNS en el Firebox y en su red. En estos ejemplos, su Firebox está en modo de Enrutamiento Combinado, que es el modo de red predeterminado.

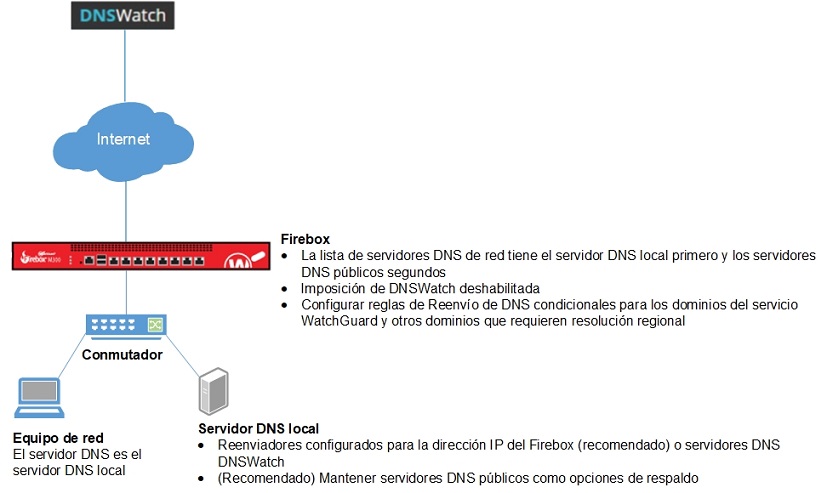

Si desea que DNSWatch proteja su red, pero no quiere habilitar la imposición de DNSWatch, puede usar la configuración en este ejemplo. Esta configuración es la más común.

Configuración de Red

DHCP

En este ejemplo, tiene clientes DHCP en su red, y el servidor DHCP es ya sea el Firebox o un servidor DHCP local.

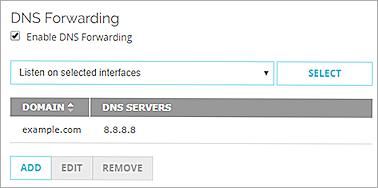

Si el Firebox es su servidor DHCP, habilite el reenvío de DNS en el Firebox. Cuando el reenvío de DNS está habilitado, y cuando el Firebox está configurado como un servidor DHCP, este proporciona su propia dirección IP como servidor DNS a los clientes DHCP.

Si tiene un servidor DHCP local, puede configurarlo para proporcionar el servidor DNS local a los clientes DHCP.

DNS

En su servidor DNS local, recomendamos que configure un reenviador para la dirección IP del Firebox.

En nuestro ejemplo, configuramos un reenviador para la dirección IP del Firebox 10.0.1.1 en Windows Server 2016.

Opcionalmente, puede configurar reenviadores que apuntan a direcciones IP de DNSWatch.

Puede obtener estas direcciones IP desde el Panel de Control de DNSWatch, que incluye todas las direcciones IP regionales de DNSWatch. Las direcciones IP de DNSWatch se resuelven al dominio dnswatch.watchguard.com. Para obtener información sobre el Panel de Control de DNSWatch, consulte Panel de Control de DNSWatch. Si las direcciones IP de DNSWatch cambian, debe actualizar manualmente estos reenviadores con las nuevas direcciones IP.

Si especifica servidores DNSWatch como reenviadores, recomendamos que no configure reenviadores que no sean direcciones IP de DNSWatch. Si su servidor DNS está configurado para contactar a los reenviadores de DNS simultáneamente, en lugar de hacerlo de forma secuencial, es posible que algunas solicitudes de DNS se envíen a servidores DNS que no sean de DNSWatch. Esto significa que sus usuarios no siempre estarán protegidos por DNSWatch.

Es posible que la memoria caché de su servidor DNS local contenga entradas para dominios que DNSWatch considera maliciosos. Recomendamos que vacíe la memoria caché de DNS en cualquier servidor DNS local después de habilitar DNSWatch. Cuando vacía la memoria caché, las solicitudes de DNS de recursos externos son resueltas por DNSWatch, en lugar de la memoria caché del servidor DNS local.

Para obtener más información sobre los ajustes de reenvío de DNS en su servidor, consulte la documentación de su sistema operativo.

DNSWatch no es compatible con sugerencias de raíz. En un servidor Windows, si tiene tanto reenviadores como sugerencias de raíz configurados, se usan sugerencias de raíz si los reenviadores no responden. Para obtener los mejores resultados con DNSWatch, le recomendamos que desmarque la opción Usar sugerencias de raíz si no hay reenviadores disponibles en la pestaña Reenviadores.

Configuración del Firebox

Tiene una red interna en la interfaz De Confianza.

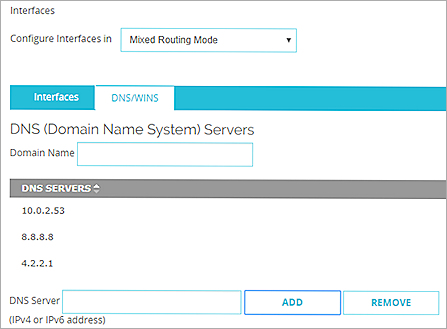

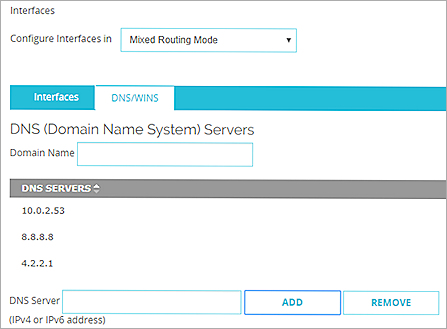

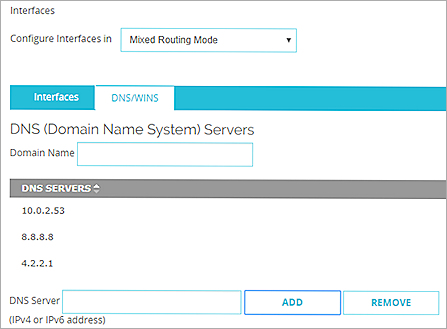

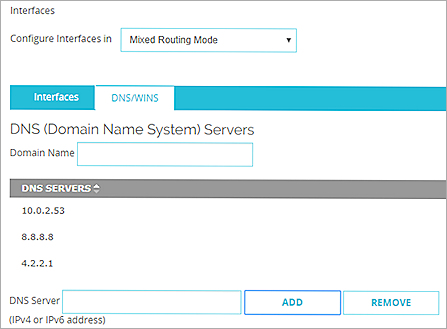

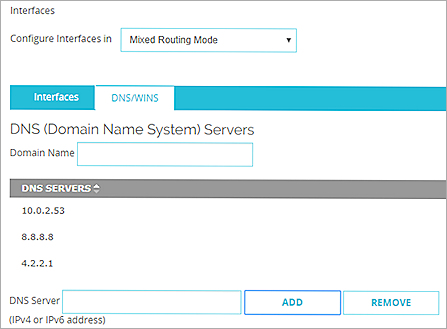

La lista de Servidores de Red (Global) incluye su servidor DNS local y servidores DNS públicos. Las razones comunes para incluir el servidor DNS local en la configuración del Firebox son las siguientes:

- Quiere que el Firebox distribuya el servidor DNS local con DHCP, pero un servidor DNS de Interfaz no está configurado en el Firebox.

- Quiere que los usuarios de VPN móvil utilicen el servidor DNS local especificado en la lista de Servidores de Red (Global) para la resolución del dominio local.

Para ver un ejemplo de configuración de DNSWatch para usuarios de VPN móvil, vea el Ejemplo 5 en este tema.

El servidor DNS local debe aparecer primero en la lista para que la resolución de DNS para el dominio local funcione.

- 10.0.2.53

- 8.8.8.8

- 4.2.2.1

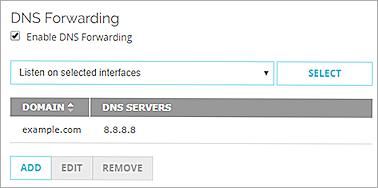

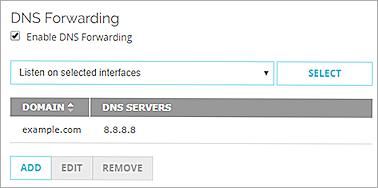

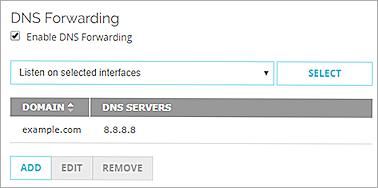

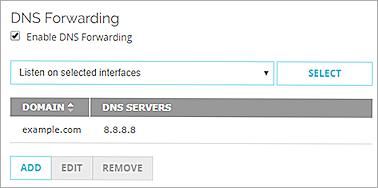

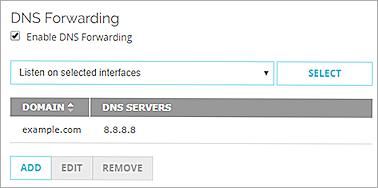

DNSWatch tiene servidores regionales en los Estados Unidos (este de EE. UU.), la UE (Irlanda) y la región APAC (Japón y Australia). Si es importante que sus usuarios se conecten a servidores en otras regiones para un dominio, puede agregar una regla de reenvío de DNS condicional. En la regla, especifique el nombre de dominio y un servidor DNS público de su elección.

Por ejemplo, puede configurar una regla de reenvío de DNS que reenvíe las solicitudes de los usuarios para ejemplo.com a 8.8.8.8, en lugar de DNSWatch.

DNSWatch incluye una lista de excepciones que evita que las solicitudes de DNS para los dominios de servicio de WatchGuard se envíen a DNSWatch. Cuando la imposición está deshabilitada, esta lista de excepciones no se utiliza. Si deshabilita la imposición de DNSWatch, recomendamos que configure reglas de reenvío de DNS condicionales para los dominios de servicio de WatchGuard watchguard.com, ctmail.com y rp.cloud.threatseeker.com si utiliza estos servicios. Las reglas que configura se aseguran de que estos servicios se conecten al servidor regional más cercano.

Configuración de DNSWatch

Deshabilitar la imposición de DNSWatch. Cuando se deshabilita la imposición de DNSWatch, las solicitudes de DNS de los hosts de su red no se envían a DNSWatch, a menos que el host se configure manualmente para usar los servidores DNS de DNSWatch. Sin embargo, el Firebox utiliza DNSWatch para sus propias solicitudes de DNS.

Solicitudes de DNS para Recursos Internos

Si un host en su red envía una solicitud de DNS para un recurso interno en su red, el servidor DNS local resuelve la solicitud.

Si el propio Firebox genera una solicitud de un recurso local, el resolvedor del Firebox reenvía la solicitud al servidor DNS local.

Solicitudes de DNS para Recursos Externos

Si el Firebox está configurado como un servidor DHCP, y el reenvío de DNS está habilitado

Si un host en su red envía una solicitud de DNS para un recurso externo, la solicitud se reenvía a la dirección IP del Firebox. El Firebox resuelve la solicitud a partir de la información almacenada en la memoria caché, reenvía la solicitud a un servidor DNS especificado en una regla de reenvío de DNS condicional, o bien reenvía la solicitud a DNSWatch.

Si tiene un servidor DHCP local y configuró un reenviador en su servidor DNS local para la dirección IP de Firebox

Si un host en su red envía una solicitud de DNS para un recurso externo, el servidor DNS local redirige la solicitud al Firebox. El Firebox resuelve la solicitud a partir de la información almacenada en la memoria caché, o bien reenvía la solicitud a DNSWatch.

Si también tiene habilitado el reenvío de DNS en el Firebox, y la solicitud de DNS coincide con una regla de reenvío de DNS en el Firebox, este reenvía la solicitud al servidor DNS especificado en la regla.

Si tiene un servidor DHCP local y configuró reenviadores en su servidor DNS local para las direcciones IP de DNSWatch

Si un host en su red envía una solicitud de DNS para un recurso externo, el servidor DNS local redirige la solicitud a DNSWatch.

Si también tiene habilitado el reenvío de DNS en el Firebox, y la solicitud de DNS coincide con una regla de reenvío de DNS en el Firebox, este reenvía la solicitud al servidor DNS especificado en la regla.

En este ejemplo, su red no incluye un servidor DNS local.

En los ajustes de DNSWatch, habilite la imposición. Cuando la imposición está habilitada, Firebox supervisa el tráfico del puerto 53 en su red. El Firebox redirige todas las solicitudes de DNS salientes desde su red a DNSWatch, incluso si los hosts de su red están configurados manualmente con diferentes servidores DNS.

DNSWatch tiene servidores regionales en los Estados Unidos (este de EE. UU.), la UE (Irlanda) y la región APAC (Japón y Australia). Si es importante que sus usuarios se conecten a servidores regionales en otras regiones para un dominio específico, puede agregar una regla de reenvío de DNS condicional. En la regla, especifique el nombre de dominio y un servidor DNS público de su elección.

Por ejemplo, puede configurar una regla de reenvío de DNS que reenvíe las solicitudes de los usuarios para ejemplo.com a 8.8.8.8, en lugar de DNSWatch.

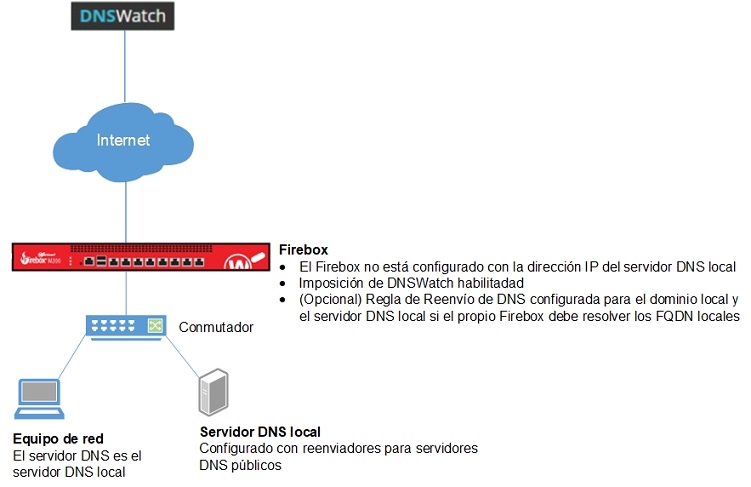

En este ejemplo, su red tiene esta configuración.

Configuración de red local

Su servidor DNS local tiene reenviadores para servidores DNS públicos. En nuestro ejemplo, configuramos los reenviadores para 8.8.8.8 y 4.2.2.1 en Windows Server 2016.

Es posible que la memoria caché de su servidor DNS local contenga entradas para dominios que DNSWatch considera maliciosos. Recomendamos que vacíe la memoria caché de DNS en cualquier servidor DNS local después de habilitar DNSWatch.

Para obtener más información sobre los ajustes de reenvío de DNS en su servidor, consulte la documentación de su sistema operativo.

DNSWatch no es compatible con sugerencias de raíz. En un servidor Windows, si tiene tanto reenviadores como sugerencias de raíz configurados, se usan sugerencias de raíz si los reenviadores no responden. Para obtener los mejores resultados con DNSWatch, le recomendamos que desmarque la opción Usar sugerencias de raíz si no hay reenviadores disponibles en la pestaña Reenviadores.

Configuración del Firebox

Tiene una red interna en la interfaz De Confianza.

La lista de Servidores de Red (Global) incluye solo servidores DNS públicos:

- 8.8.8.8

- 4.2.2.1

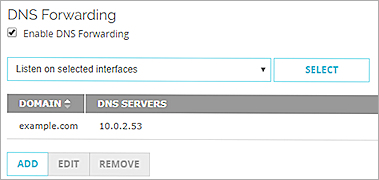

Opcionalmente, puede configurar una regla de reenvío de DNS si el propio Firebox debe resolver los nombres de host locales.

DNSWatch tiene servidores regionales en los Estados Unidos (este de EE. UU.), la UE (Irlanda) y la región APAC (Japón y Australia). Si es importante que sus usuarios se conecten a servidores en otras regiones para un dominio, puede agregar una regla de reenvío de DNS condicional. En la regla, especifique el nombre de dominio y un servidor DNS público de su elección.

Por ejemplo, puede configurar una regla de reenvío de DNS que reenvía las solicitudes de los usuarios para un dominio a 8.8.8.8, en lugar de DNSWatch.

Configuración de DNSWatch

En los ajustes de DNSWatch, habilite la imposición. Cuando la imposición está habilitada, Firebox supervisa el tráfico del puerto 53 en su red. El Firebox redirige todas las solicitudes de DNS salientes desde su red a DNSWatch, incluso si los hosts de su red están configurados manualmente con diferentes servidores DNS.

Solicitudes de DNS para Recursos Internos

Si un host en su red envía una solicitud de DNS para un recurso interno en su red, el servidor DNS local resuelve la solicitud.

Si el propio Firebox genera una solicitud de un recurso local en la red ejemplo.com, el Firebox usa la regla de reenvío de DNS que configuró para ejemplo.com para reenviar la solicitud al servidor DNS local, que es 10.0.2.53 en nuestro ejemplo.

Solicitudes de DNS para Recursos Externos

Si un host en su red envía una solicitud de DNS para un recurso externo, el servidor DNS local redirige la solicitud a los reenviadores de direcciones IP públicas configurados en el servidor. Sin embargo, debido a que la imposición de DNSWatch está habilitada, cuando el Firebox detecta este tráfico, Firebox resuelve la solicitud a partir de la información almacenada en caché, o bien, reenvía la solicitud a DNSWatch.

En este ejemplo, su red tiene esta configuración.

Configuración de red local

Su servidor DNS local tiene reenviadores para servidores DNS públicos. En nuestro ejemplo, configuramos los reenviadores para 8.8.8.8 y 4.2.2.1 en Windows Server 2016.

Es posible que la memoria caché de su servidor DNS local contenga entradas para dominios que DNSWatch considera maliciosos. Recomendamos que vacíe la memoria caché de DNS en cualquier servidor DNS local después de habilitar DNSWatch. Cuando vacía la memoria caché, las solicitudes de DNS de recursos externos son resueltas por DNSWatch, en lugar de la memoria caché del servidor DNS local.

Para obtener más información sobre los ajustes de reenvío de DNS en su servidor, consulte la documentación de su sistema operativo.

DNSWatch no es compatible con sugerencias de raíz. En un servidor Windows, si tiene tanto reenviadores como sugerencias de raíz configurados, se usan sugerencias de raíz si los reenviadores no responden. Para obtener los mejores resultados con DNSWatch, le recomendamos que desmarque la opción Usar sugerencias de raíz si no hay reenviadores disponibles en la pestaña Reenviadores.

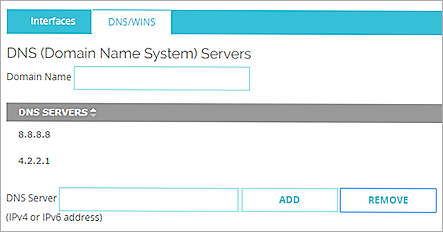

Configuración del Firebox

Tiene una red interna en la interfaz De Confianza.

La lista de Servidores de Red (Global) incluye su servidor DNS local y servidores DNS públicos. Las razones comunes para incluir el servidor DNS local en la configuración del Firebox son las siguientes:

- Quiere que el Firebox distribuya el servidor DNS local con DHCP, pero no hay un servidor DNS de Interfaz configurado en el Firebox.

- Quiere que los usuarios de VPN móvil utilicen el servidor DNS local especificado en la lista de Servidores de Red (Global) para la resolución del dominio local.

Para ver un ejemplo de configuración de DNSWatch para usuarios de VPN móvil, vea el Ejemplo 5 en este tema.

El servidor DNS local debe aparecer primero en la lista para que la resolución de DNS para su dominio local funcione.

- 10.0.2.53

- 8.8.8.8

- 4.2.2.1

DNSWatch tiene servidores regionales en los Estados Unidos (este de EE. UU.), la UE (Irlanda) y la región APAC (Japón y Australia). Si es importante que sus usuarios se conecten a servidores regionales en otras regiones para un dominio, puede agregar una regla de reenvío de DNS condicional. En la regla, especifique el nombre de dominio y un servidor DNS público de su elección.

Por ejemplo, puede configurar una regla de reenvío de DNS que reenvíe las solicitudes de los usuarios para ejemplo.com a 8.8.8.8, en lugar de DNSWatch.

Configuración de DNSWatch

En los ajustes de DNSWatch, habilite la imposición. Cuando la imposición está habilitada, Firebox supervisa el tráfico del puerto 53 en su red. El Firebox redirige todas las solicitudes de DNS salientes desde su red a DNSWatch, incluso si los hosts de su red están configurados manualmente con diferentes servidores DNS.

Solicitudes de DNS para Recursos Internos

Si un host en su red envía una solicitud de DNS para un recurso interno en su red, el servidor DNS local resuelve la solicitud.

Si el propio Firebox genera una solicitud de un recurso local, el resolvedor del Firebox reenvía la solicitud al servidor DNS local.

Solicitudes de DNS para Recursos Externos

Si un host en su red envía una solicitud de DNS para un recurso externo, el servidor DNS local redirige la solicitud a los reenviadores de direcciones IP públicas configurados en el servidor. Sin embargo, debido a que la imposición de DNSWatch está habilitada, cuando el Firebox detecta este tráfico, Firebox resuelve la solicitud a partir de la información almacenada en caché, o bien, reenvía la solicitud a DNSWatch.

Para proteger a los usuarios de VPN móvil con DNSWatch, debe tener un servidor DNS local en su red. Esto es necesario porque la imposición de DNSWatch se aplica solo a los hosts en sus interfaces De Confianza, Opcional o Personalizada. El tráfico de usuarios de Mobile VPN llega a la Interfaz Externa, lo que significa que la imposición de DNSWatch no se aplica a ese tráfico. Sin embargo, si los usuarios de VPN móvil envían solicitudes de DNS a un servidor DNS local detrás de su Firebox, se aplica la imposición de DNSWatch.

En este ejemplo, su red tiene esta configuración.

Configuración de red local

Su servidor DNS local tiene reenviadores para servidores DNS públicos. En nuestro ejemplo, configuramos los reenviadores para 8.8.8.8 y 4.2.2.1 en Windows Server 2016.

Es posible que la memoria caché de su servidor DNS local contenga entradas para dominios que DNSWatch considera maliciosos. Recomendamos que vacíe la memoria caché de DNS en cualquier servidor DNS local después de habilitar DNSWatch. Cuando vacía la memoria caché, las solicitudes de DNS de recursos externos son resueltas por DNSWatch, en lugar de la memoria caché del servidor DNS local.

Para obtener más información sobre los ajustes de reenvío de DNS en su servidor, consulte la documentación de su sistema operativo.

DNSWatch no es compatible con sugerencias de raíz. En un servidor Windows, si tiene tanto reenviadores como sugerencias de raíz configurados, se usan sugerencias de raíz si los reenviadores no responden. Para obtener los mejores resultados con DNSWatch, le recomendamos que desmarque la opción Usar sugerencias de raíz si no hay reenviadores disponibles en la pestaña Reenviadores.

Configuración del Firebox

Tiene una red interna en la interfaz De Confianza.

La lista de Servidores de Red (Global) incluye su servidor DNS local y servidores DNS públicos:

- 10.0.2.53

- 8.8.8.8

- 4.2.2.1

Se habilitan una o más funciones de VPN móvil: Mobile VPN with IKEv2, Mobile VPN with SSL, Mobile VPN with L2TP o Mobile VPN with IPSec.

Si alguna función de VPN móvil en el Firebox está configurada para usar la lista de Servidores DNS de Red (Global), el servidor DNS local debe aparecer primero en la lista para que la resolución DNS para el dominio local funcione para usuarios móviles.

Cuando un cliente de VPN móvil se conecta a la VPN, al cliente se le asigna la configuración del servidor DNS según los ajustes que configuró en el Firebox:

DNS para usuarios de VPN móvil en Fireware v12.2.1 o superior

- En nuestro ejemplo, los clientes de VPN móvil usan la lista de Servidores DNS de Red en el Firebox.

Esto significa que los clientes de VPN móvil reciben el primer servidor DNS configurado en la lista de Servidores DNS de red en el Firebox (10.0.2.53 en nuestro ejemplo) y un servidor DNS de DNSWatch. En todas las configuraciones de VPN móvil, esta es la configuración predeterminada de DNS. - Si prefiere no utilizar la lista de Servidores DNS de Red, puede optar por especificar la configuración del servidor DNS que se aplica solo a los usuarios de VPN móvil.

En la configuración de VPN móvil, asegúrese de que el servidor DNS local aparezca primero en la lista. También debe especificar un servidor DNS de DNSWatch. Si la dirección IP de DNSWatch cambia, debe actualizar manualmente los ajustes de DNS en la configuración de VPN móvil con las nuevas direcciones IP. ¡Consejo!

DNS para usuarios de VPN móvil en Fireware v12.2 o inferior

- En nuestro ejemplo, los clientes de Mobile VPN with IPSec, Mobile VPN with L2TP y Mobile VPN with IKEv2 reciben el primer servidor DNS configurado en la lista de Servidores DNS de la Red en el Firebox (10.0.2.53 en nuestro ejemplo) y un servidor DNS de DNSWatch.

- No puede optar por especificar la configuración del servidor DNS que se aplica solo a los usuarios de Mobile VPN IKEv2, IPSec o L2TP.

- Para Mobile VPN with SSL, los clientes de Mobile VPN reciben los servidores DNS configurados en los ajustes de Mobile VPN with SSL.

En la configuración de Mobile VPN with SSL, asegúrese de que el servidor DNS local aparezca primero en la lista. También debe especificar un servidor DNS de DNSWatch. Si la dirección IP del DNSWatch cambia, debe actualizar manualmente los ajustes de Mobile VPN with SSL con las nuevas direcciones IP. ¡Consejo!

Para obtener más información sobre los ajustes de DNS para clientes de VPN móvil, consulte DNS y Mobile VPN.

DNSWatch tiene servidores regionales en los Estados Unidos (este de EE. UU.), la UE (Irlanda) y la región APAC (Japón y Australia). Si es importante que sus usuarios se conecten a servidores regionales en otras regiones para un dominio, puede agregar una regla de reenvío de DNS condicional. En la regla, especifique el nombre de dominio y un servidor DNS público de su elección. Por ejemplo, puede configurar una regla de reenvío de DNS que reenvíe las solicitudes de los usuarios para ejemplo.com a 8.8.8.8, en lugar de DNSWatch.

Configuración de DNSWatch

En los ajustes de DNSWatch, habilite la imposición. Este ajuste se aplica solo a las redes internas conectadas a las interfaces De Confianza, Opcional y Personalizada. Cuando la imposición está habilitada, Firebox supervisa el tráfico del puerto 53 en su red. El Firebox redirige todas las solicitudes de DNS salientes desde su red a DNSWatch, incluso si los hosts de su red están configurados manualmente con diferentes servidores DNS.

La imposición de DNSWatch no se aplica a la Interfaz Externa, lo que significa que no se aplica a los usuarios de VPN móvil. Sin embargo, los usuarios de VPN móvil están protegidos por DNSWatch si envían solicitudes de DNS a través del túnel VPN a su servidor DNS local.

En nuestro ejemplo, cuando los clientes de Mobile VPN se conectan al Firebox, reciben el servidor DNS local 10.0.2.53.

En este ejemplo, los clientes de Mobile VPN también reciben una dirección IP del servidor DNS de DNSWatch. Si el servidor DNS local detrás de su Firebox no está disponible, el cliente VPN móvil envía las solicitudes de DNS al servidor DNS de DNSWatch. Sin embargo, DNSWatch actúa solo como un resolvedor de DNS pública en este caso. DNSWatch no puede prevenir las conexiones a dominios maliciosos conocidos porque las solicitudes de DNS se originan de usuarios de VPN móvil, en lugar de un Firebox registrado para DNSWatch.

Solicitudes de DNS para Recursos Internos y Externos

Para las conexiones VPN tanto de túnel completo como dividido, todas las solicitudes de DNS de los usuarios móviles pasan por el túnel VPN al Firebox. Si el servidor DNS local detrás del Firebox no puede resolver la solicitud, dirige la solicitud al primer reenviador de DNS en su lista, que es 8.8.8.8 en nuestro ejemplo.

Sin embargo, dado que la imposición de DNSWatch está habilitada, Firebox monitorea el tráfico de red en el puerto 53. El resolvedor de Firebox consulta su memoria caché para resolver la solicitud. Si la información almacenada en la memoria caché no puede resolver la solicitud, el Firebox reenvía la solicitud a DNSWatch.

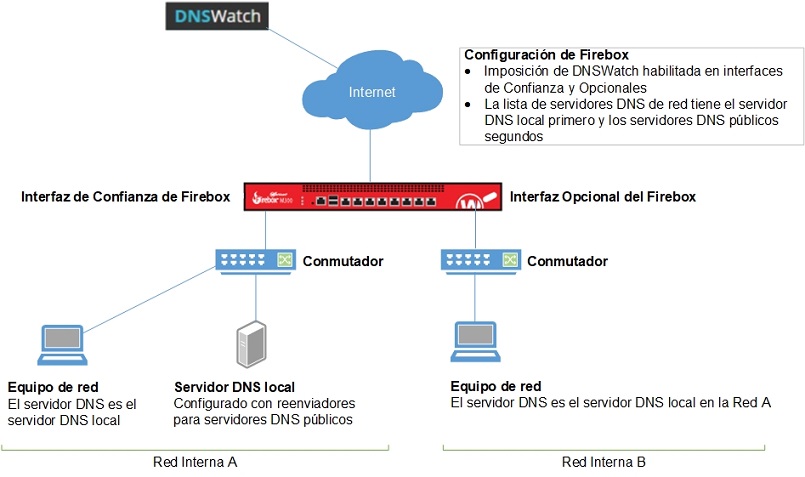

En este ejemplo, su red tiene esta configuración.

Configuración de red local

En la Red A, tiene un servidor DNS local con reenviadores para servidores DNS públicos. Los hosts en la Red B usan el servidor DNS local en la Red A.

El servidor DNS local tiene reenviadores para 8.8.8.8 y 4.2.2.1. En nuestro ejemplo, configuramos los reenviadores en Windows Server 2016.

Es posible que la memoria caché de su servidor DNS local contenga entradas para dominios que DNSWatch considera maliciosos. Recomendamos que vacíe la memoria caché de DNS en cualquier servidor DNS local después de habilitar DNSWatch. Cuando vacía la memoria caché, las solicitudes de DNS de recursos externos son resueltas por DNSWatch, en lugar de la memoria caché del servidor DNS local.

Para obtener más información sobre los ajustes de reenvío de DNS en su servidor, consulte la documentación de su sistema operativo.

DNSWatch no es compatible con sugerencias de raíz. En un servidor Windows, si tiene tanto reenviadores como sugerencias de raíz configurados, se usan sugerencias de raíz si los reenviadores no responden. Para obtener los mejores resultados con DNSWatch, le recomendamos que desmarque la opción Usar sugerencias de raíz si no hay reenviadores disponibles en la pestaña Reenviadores.

Configuración del Firebox

Tienes dos redes internas en un Firebox.

La lista de Servidores de Red (Global) incluye su servidor DNS local y servidores DNS públicos. El servidor DNS local debe aparecer primero en la lista.

- 10.0.2.53

- 8.8.8.8

- 4.2.2.1

DNSWatch tiene servidores regionales en los Estados Unidos (este de EE. UU.), la UE (Irlanda) y la región APAC (Japón y Australia). Si es importante que sus usuarios se conecten a servidores regionales en otras regiones para un dominio, puede agregar una regla de reenvío de DNS condicional. En la regla, especifique el nombre de dominio y un servidor DNS público de su elección.

Por ejemplo, puede configurar una regla de reenvío de DNS que reenvíe las solicitudes de los usuarios para ejemplo.com a 8.8.8.8, en lugar de DNSWatch.

La configuración de su Firebox también debe tener una política que permita el tráfico DNS entre la Red A y la Red B.

Configuración de DNSWatch

En los ajustes de DNSWatch, habilite la imposición. Cuando la imposición está habilitada, Firebox supervisa el tráfico del puerto 53 en su red. El Firebox redirige todas las solicitudes de DNS salientes desde su red a DNSWatch, incluso si los hosts de su red están configurados manualmente con diferentes servidores DNS.

Solicitudes de DNS para Recursos Internos

Si un host en la red A envía una solicitud de DNS para un recurso interno, el servidor DNS local en la red A resuelve la solicitud.

Si un host en la red B envía una solicitud de DNS para un recurso interno, el servidor DNS local en la red A resuelve la solicitud.

Si el propio Firebox genera una solicitud de un recurso local, el resolvedor del Firebox reenvía la solicitud al servidor DNS local en la red A.

Solicitudes de DNS para Recursos Externos

Si un host en la Red A o Red B envía una solicitud de DNS para un recurso externo, el servidor DNS local en la Red A redirige la solicitud a los reenviadores de direcciones IP públicas configurados en el servidor. Sin embargo, debido a que la imposición de DNSWatch está habilitada, cuando el Firebox detecta este tráfico, Firebox resuelve la solicitud a partir de la información almacenada en caché, o bien, reenvía la solicitud a DNSWatch.

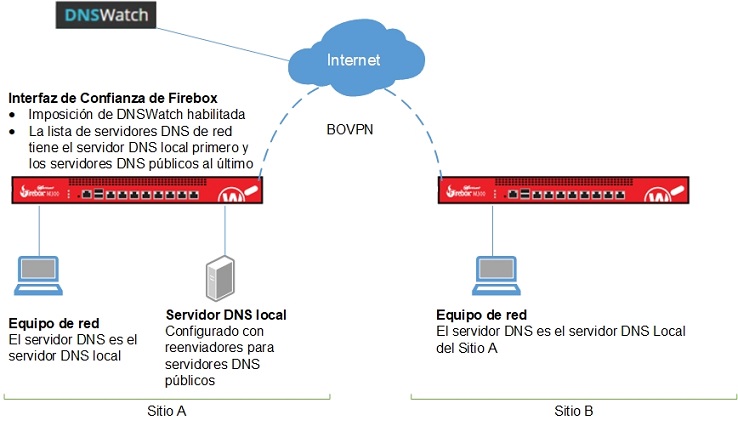

En este ejemplo, los Sitios A y B están conectados por una BOVPN. Sólo el Sitio A tiene un servidor DNS local.

Para estar protegidos por DNSWatch, los usuarios del Sitio B deben enviar solicitudes de DNS al servidor DNS local en el Sitio A. Esto es necesario porque la imposición de DNSWatch se aplica solo a los hosts en sus interfaces De Confianza, Opcional y Personalizada. El tráfico de la BOVPN llega a la Interfaz Externa, lo que significa que la imposición de DNSWatch no se aplica a ese tráfico. Sin embargo, si los usuarios de la BOVPN envían solicitudes de DNS a un servidor DNS local detrás del Firebox, se aplica la imposición de DNSWatch.

En las configuraciones de BOVPN, si el Sitio A tiene una suscripción de Total Security Suite, y DNSWatch está habilitado, DNSWatch protege a otros sitios que envían solicitudes de DNS al Sitio A, incluso si esos sitios solo tienen una suscripción de Basic Security Suite.

Su red tiene la configuración en este diagrama.

Configuración de red local

En el Sitio A, tiene un servidor DNS local con reenviadores para servidores DNS públicos. Los hosts en el Sitio B usan el servidor DNS local en el Sitio A.

En el servidor DNS local, que tiene Windows Server 2016 en nuestro ejemplo, configuramos los reenviadores para 8.8.8.8 y 4.2.2.1.

Es posible que la memoria caché de su servidor DNS local contenga entradas para dominios que DNSWatch considera maliciosos. Recomendamos que vacíe la memoria caché de DNS en cualquier servidor DNS local después de habilitar DNSWatch. Cuando vacía la memoria caché, las solicitudes de DNS de recursos externos son resueltas por DNSWatch, en lugar de la memoria caché del servidor DNS local.

Para obtener más información sobre los ajustes de reenvío de DNS en su servidor, consulte la documentación de su sistema operativo.

DNSWatch no es compatible con sugerencias de raíz. En un servidor Windows, si tiene tanto reenviadores como sugerencias de raíz configurados, se usan sugerencias de raíz si los reenviadores no responden. Para obtener los mejores resultados con DNSWatch, le recomendamos que desmarque la opción Usar sugerencias de raíz si no hay reenviadores disponibles en la pestaña Reenviadores.

Configuración del Firebox

Tiene un Firebox en el Sitio A y otro Firebox en el Sitio B.

Ambos Fireboxes tienen:

- Una red interna en la interfaz De Confianza

- Puerta de enlace BOVPN configurada en una interfaz Externa

La lista del Servidores de Red (Global) en ambos Fireboxes incluye el servidor DNS local en el Sitio A y los servidores DNS públicos. El servidor DNS local debe aparecer primero en la lista.

- 10.0.2.53

- 8.8.8.8

- 4.2.2.1

Configuración de DNSWatch

DNSWatch está habilitado en el Firebox del Sitio A.

Habilite la imposición en los ajustes de DNSWatch en el Firebox del Sitio A. Este ajuste se aplica solo a las redes internas conectadas a las interfaces De Confianza, Opcional y Personalizada. Cuando la imposición está habilitada, Firebox supervisa el tráfico del puerto 53 en su red. El Firebox redirige todas las solicitudes de DNS salientes desde su red a DNSWatch, incluso si los hosts de su red están configurados manualmente con diferentes servidores DNS.

La imposición de DNSWatch no se aplica a la interfaz Externa. Sin embargo, los usuarios de BOVPN están protegidos por DNSWatch si envían solicitudes de DNS a través del túnel VPN a su servidor DNS local.

DNSWatch tiene servidores regionales en los Estados Unidos (este de EE. UU.), la UE (Irlanda) y la región APAC (Japón y Australia). Si es importante que sus usuarios se conecten a servidores en otras regiones para un dominio, puede agregar una regla de reenvío de DNS condicional. En la regla, especifique el nombre de dominio y un servidor DNS público de su elección.

Por ejemplo, puede configurar una regla de reenvío de DNS que reenvíe las solicitudes de los usuarios para ejemplo.com a 8.8.8.8, en lugar de DNSWatch.

Solicitudes de DNS para Recursos Internos

Si un host en el Sitio A envía una solicitud de DNS para un recurso interno, el servidor DNS local resuelve la solicitud.

Si un host en el Sitio B envía una solicitud de DNS para un recurso interno, el servidor DNS local en la red del Sitio A resuelve la solicitud.

Si el propio Firebox genera una solicitud de un recurso local, el resolvedor del Firebox reenvía la solicitud al servidor DNS local en el Sitio A.

Solicitudes de DNS para Recursos Externos

Si un host en el Sitio A o Sitio B envía una solicitud de DNS para un recurso externo, el servidor DNS local en la Red A redirige la solicitud a los reenviadores de direcciones IP públicas configurados en el servidor. Sin embargo, debido a que la imposición de DNSWatch está habilitada, cuando el Firebox detecta este tráfico, Firebox resuelve la solicitud a partir de la información almacenada en caché, o bien, reenvía la solicitud a DNSWatch.

Ver También

Acerca de DNSWatch de WatchGuard