Se aplica A: Fireboxes administrados en la nube

Este tema explica cómo:

- Habilitar Mobile VPN with IKEv2

- Seleccione un certificado

- Agregar un nombre de dominio o dirección IP

- Agregar dominios de autenticación

- Agregar usuarios y grupos

- Editar el grupo de direcciones IP virtuales

- Utilizar un servidor DNS interno

Antes de Empezar

Antes de habilitar Mobile VPN with IKEv2, asegúrese de configurar los ajustes de autenticación:

- Agregar un dominio de autenticación a WatchGuard Cloud

- Agregar grupos y usuarios.

- Agregar el dominio de autenticación al Firebox.

Mobile VPN with IKEv2 admite la autenticación a través de la base de datos de autenticación del Firebox local (Firebox-DB), RADIUS y AuthPoint.

Para más información sobre cómo configurar los ajustes de autenticación, consulte Métodos de Autenticación para Mobile VPN.

Habilitar Mobile VPN with IKEv2

Para habilitar Mobile VPN with IKEv2, desde WatchGuard Cloud:

- Seleccione Configurar > Dispositivos.

- Seleccione el Firebox administrado en la nube.

- Haga clic en Configuración del Dispositivo.

- En la sección VPN, haga clic en el mosaico Mobile VPN.

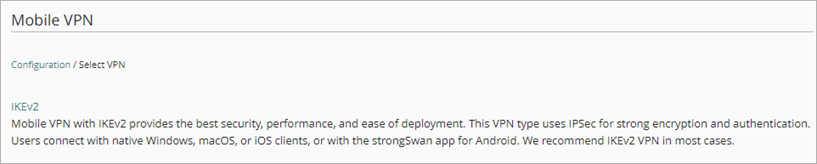

Se abre la página Seleccionar VPN.

Haga clic en IKEv2.

Se abre la página de configuración de Mobile VPN with IKEv2.

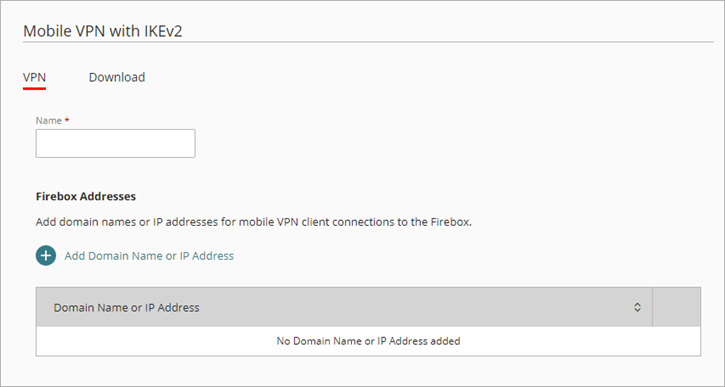

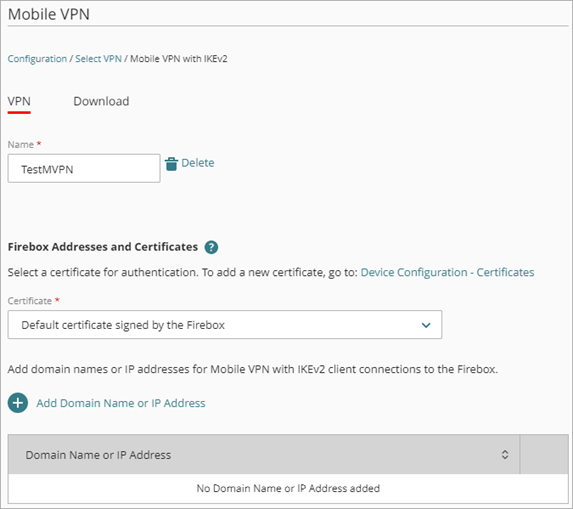

- En el cuadro de texto Nombre, ingrese el nombre de la conexión VPN.

Este nombre aparece como el nombre de la conexión VPN en el cliente.

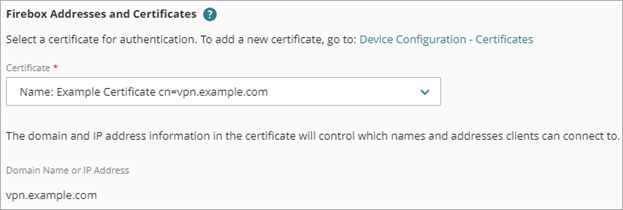

Seleccione un Certificado

En la sección Direcciones y Certificados del Firebox, seleccione un certificado. Los clientes VPN utilizan el certificado para autenticar el servidor VPN, que es el Firebox. Puede seleccionar el certificado predeterminado firmado por el Firebox o un certificado de terceros. Para utilizar un certificado de terceros, primero debe agregarlo al dispositivo o a su cuenta de WatchGuard.

Para obtener más información acerca de los certificados de Mobile VPN , consulte Mobile VPN y los Certificados y Administrar Certificados.

Para seleccionar un certificado, desde WatchGuard Cloud:

- Abra los ajustes de Mobile VPN with IKEv2 para el Firebox.

- En la sección Direcciones y Certificados del Firebox, seleccione un certificado de la lista desplegable.

Ejemplo de certificado de terceros

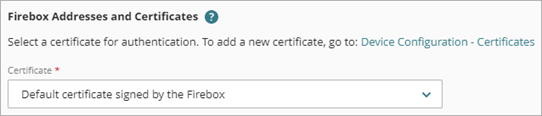

Certificado del Firebox Predeterminado

Si selecciona un certificado de terceros, la información sobre el dominio y la dirección IP del certificado controlará los nombres y direcciones a los que se pueden conectar los clientes. Si selecciona el certificado predeterminado firmado por el Firebox, debe ingresar la dirección IP o el nombre de dominio completo (FQDN) para las conexiones de los clientes VPN IKEv2 al Firebox.

Agregar un Nombre de Dominio o una Dirección IP

Para configurar un nombre de dominio o una dirección IP, desde WatchGuard Cloud:

- Abra los ajustes de Mobile VPN with IKEv2 para el Firebox.

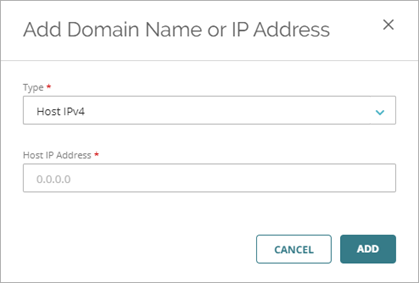

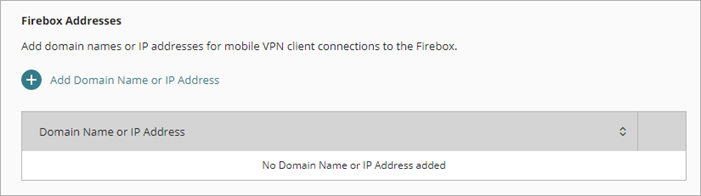

- Si seleccionó Certificado predeterminado firmado por el Firebox, haga clic en Agregar Nombre de Dominio o Dirección IP.

Se abre el cuadro de diálogo Agregar Nombre de Dominio o Dirección IP.

- En la lista desplegable Tipo, seleccione el tipo de dirección IP.

- IPv4 de Host — Especifique una dirección IP para las conexiones de los clientes VPN IKEv2 al Firebox.

- FQDN — Especifique un nombre de dominio completo para las conexiones de los clientes VPN IKEv2 al Firebox.

- Escriba la dirección IPv4 del host o el nombre de dominio.

Si su Firebox está detrás de un dispositivo NAT, especifique la dirección IP pública o el nombre de dominio del dispositivo NAT.

- Haga clic en Agregar.

Agregar Recursos Permitidos

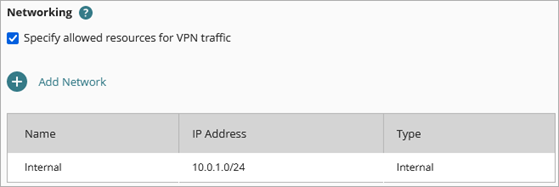

De forma predeterminada, todo el tráfico de los clientes VPN IKEv2 destinado a Internet y a su red local pasa por el túnel VPN y las políticas de su Firebox. Esto ofrece una protección uniforme, pero un rendimiento reducido. Esta opción también se conoce como túnel completo o ruta predeterminada. Esta es el ajuste predeterminado.

En los Fireboxes que ejecutan Fireware v12.9 o superior, puede seleccionar una opción para enrutar todo el tráfico del cliente VPN a Internet y a su red local a través del túnel. Esta opción se conoce como túnel dividido. Un túnel dividido ofrece un mejor rendimiento que un túnel completo porque el Firebox procesa menos tráfico. Sin embargo, un túnel dividido puede afectar a la seguridad porque el Firebox no inspecciona el tráfico enviado a Internet desde los clientes VPN ni el tráfico enviado a la red remota del cliente VPN.

Para agregar recursos permitidos para el túnel dividido:

- En la sección Redes, seleccione Especificar Recursos Permitidos para el Tráfico VPN.

- Haga clic en Agregar Red.

Se abre la página Agregar Red. - Seleccione una o más redes configuradas en su Firebox.

- Haga clic en Agregar.

La red aparece en la lista.

Agregar Dominios de Autenticación

De forma predeterminada, Mobile VPN with IKEv2 utiliza la base de datos del Firebox para la autenticación del usuario. También puede utilizar un servidor RADIUS o AuthPoint para la autenticación.

Antes de que pueda configurar Mobile VPN with IKEv2 para usar un dominio de autenticación, debe agregar el dominio de autenticación a WatchGuard Cloud, agregar grupos y usuarios, y agregar el dominio de autenticación al Firebox. Para más información, consulte Métodos de Autenticación para Mobile VPN.

Para utilizar AuthPoint para la autenticación de usuario de Mobile VPN en un Firebox administrado en la nube, primero debe agregar el Firebox como un recurso de AuthPoint, lo que requiere Fireware v12.7 o superior.

Para agregar un dominio de autenticación:

- Abra los ajustes de Mobile VPN with IKEv2 para el Firebox.

- Haga clic en Agregar Dominios de Autenticación.

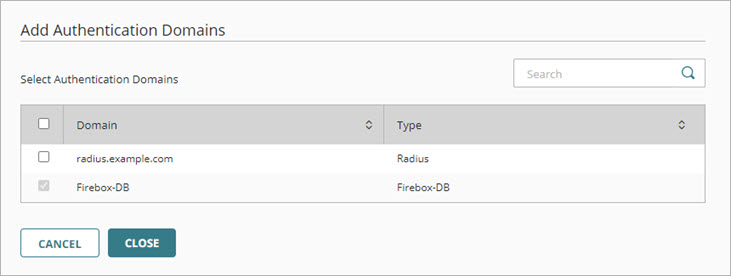

Se abre la página Agregar Dominios de Autenticación.

- Seleccione los dominios de autenticación que desea utilizar para la autenticación de usuarios de Mobile VPN with IKEv2.

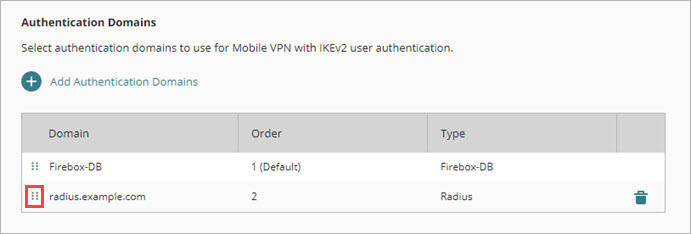

- El primer servidor de la lista es el servidor de autenticación predeterminado. Para cambiar el orden del servidor, haga clic en el interruptor de movimiento de un servidor de autenticación y arrástrelo hacia arriba o hacia abajo en la lista.

- Haga clic en Cerrar.

Agregar Usuarios y Grupos

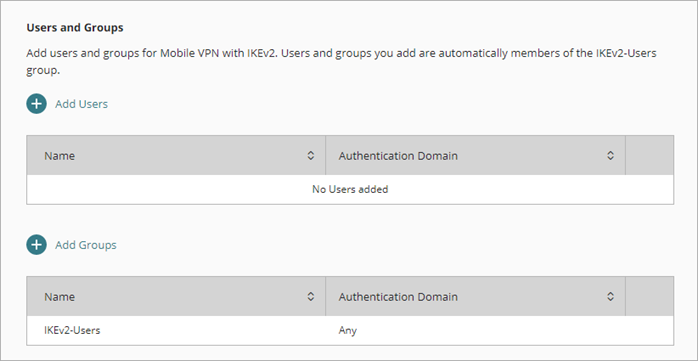

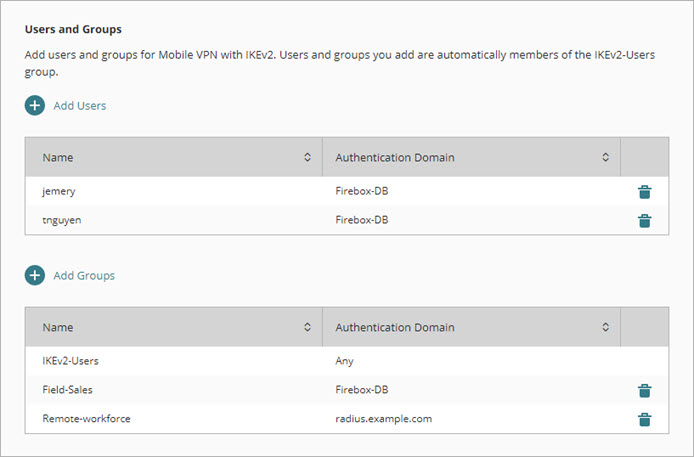

Después de especificar los dominios de autenticación, seleccione usuarios y grupos que pueden usar un cliente VPN IKEv2 para conectarse a los recursos de red protegidos por el Firebox.

Cuando agrega usuarios y grupos, selecciona de una lista de usuarios o grupos en los servidores de autenticación que agregó en el paso anterior. Los usuarios y grupos que seleccione se agregan automáticamente al grupo IKEv2-Users.

Para agregar usuarios y grupos a la configuración de Mobile VPN with IKEv2 :

- Abra los ajustes de Mobile VPN with IKEv2 para el Firebox.

- Para agregar grupos a la configuración de Mobile VPN with IKEv2 :

- Haga clic en Agregar Grupos.

- Marque la casilla de selección de cada grupo que desee agregar.

- Haga clic en Cerrar.

Los grupos seleccionados se agregan a la lista de grupos.

- Para agregar usuarios a la configuración de Mobile VPN with IKEv2 :

- Haga clic en Agregar Usuarios.

- Marque la casilla de selección de cada usuario que desea agregar a Mobile VPN with IKEv2.

- Haga clic en Cerrar.

Los usuarios seleccionados se agregan a la lista Usuarios.

- Para eliminar un usuario o grupo de la configuración de Mobile VPN with IKEv2, en la fila de ese usuario o grupo, haga clic en

.

.

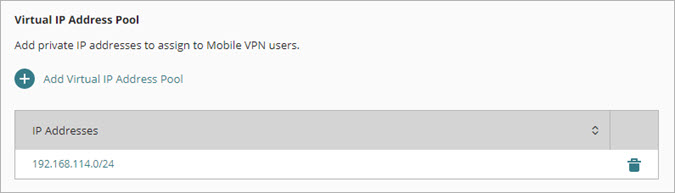

Editar el Grupo de Direcciones IP Virtuales

El grupo de direcciones IP virtuales es el grupo de direcciones IP privadas que el Firebox asigna a los usuarios de Mobile VPN with IKEv2. El valor predeterminado es 192.168.114.0/24. Puede agregar otras direcciones al grupo y eliminar la dirección predeterminada.

Asegúrese de que las direcciones IP de la red en el grupo de direcciones IP virtuales no entren en conflicto con las direcciones IP asignadas a una red de Firebox.

Para actualizar el grupo de direcciones IP virtuales:

- Abra los ajustes de Mobile VPN with IKEv2 para el Firebox.

- Para agregar direcciones IP al grupo:

- Haga clic en Agregar Grupo de Direcciones IP Virtuales.

Se abre el cuadro de diálogo Agregar Grupo de Direcciones IP Virtuales.

- Escriba una dirección IP y una máscara de red.

- Haga clic en Agregar .

- Haga clic en Agregar Grupo de Direcciones IP Virtuales.

- Para eliminar la dirección IP del grupo, haga clic en

.

.

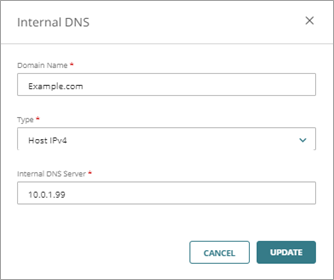

Utilizar un Servidor DNS Interno

De forma predeterminada, los clientes de Mobile VPN with IKEv2 utilizan el servidor DNS especificado en el cliente.Si configura un servidor DNS interno para su Firebox en Configuración del Dispositivo > DNS > DNS Interno, puede elegir usarlo para la resolución de DNS de mobile VPN.

En el caso de Fireboxes con Fireware v12.9.2 o superior, el perfil del cliente de Mobile VPN with IKEv2 de WatchGuard incluye el sufijo del nombre de dominio que ingresa en la configuración de DNS interno. Los clientes utilizan el sufijo del nombre de dominio para resolver los nombres de host locales de su red a través de la VPN.

El ajuste Usar DNS Interno se muestra solo si la configuración de su Firebox incluye un servidor DNS interno. Para obtener información sobre cómo agregar un servidor DNS interno a la configuración del Firebox, consulte Configurar los Ajustes de DNS del Firebox.

Para configurar las conexiones de mobile VPN a fin de utilizar un servidor DNS interno:

- Marque la casilla de selección Usar DNS Interno.

- En la lista desplegable Servidor DNS Interno, seleccione la dirección IP de un servidor DNS interno.

Próximos Pasos

Una vez finalizada la configuración de Mobile VPN with IKEv2, haga clic en la pestaña Descargar y descargue el perfil del cliente de Mobile VPN with IKEv2, que contiene información y archivos de configuración para los clientes VPN IKEv2. Para más información, consulte Descargar el Perfil del Cliente de Mobile VPN with IKEv2.

Agregar un Firebox Administrado en la Nube a WatchGuard Cloud

Administrar la Implementación de la Configuración del Dispositivo