Los objetos de política de ubicación de red le permiten especificar una lista de direcciones IP. A continuación, puede configurar políticas de autenticación que solo se aplican cuando los usuarios se autentican desde las direcciones IP en la ubicación de red especificada. Puede hacer esto si desea permitir que los usuarios inicien sesión sin la MFA cuando están en la oficina.

Cuando se agrega una ubicación de red a una política de autenticación, la política solo se aplica a las autenticaciones de usuarios que proceden de esa ubicación de red. Los usuarios que solo tienen una política que incluye una ubicación de red no pueden acceder al recurso cuando se autentican fuera de esa ubicación de red (porque no tienen una política aplicable, no porque se deniegue la autenticación).

Cuando configura una política que incluye una ubicación de red, recomendamos que cree una segunda política sin la ubicación de red para los mismos grupos y recursos. La segunda política se aplica a los usuarios cuando no se encuentran en la ubicación de la red. Asegúrese de que la política con la ubicación de red tenga una prioridad más alta que la política sin la ubicación de red. Para obtener más información, consulte Acerca de la Precedencia de las Políticas.

Las ubicaciones de red requieren que el usuario final tenga una conexión a Internet.

Para la autenticación RADIUS y la autenticación básica (ECP), no se aplican políticas que incluyan una ubicación de red porque AuthPoint no puede determinar la dirección IP del usuario final o la dirección IP de origen.

Ubicaciones de Red para RDP

Para las conexiones del Protocolo de Escritorio Remoto (RDP), AuthPoint utiliza la dirección IP que se conecta al puerto 3389 o al puerto 443 a fin de determinar si la autenticación se origina desde una ubicación de red.

Si se configura el RDP para que utilice un puerto distinto al 3389 o 443, AuthPoint no puede identificar la dirección IP del usuario final. En esta situación, las políticas con una ubicación de red no se aplican a la autenticación.

Si tiene un firewall o proxy, la ubicación de red recibe la dirección IP de confianza del firewall, no la dirección IP del usuario final.

Para permitir que los usuarios de su red usen RDP para conectarse a un servidor en la red sin la MFA, puede crear una ubicación de red que incluya las direcciones IP privadas de los usuarios internos, pero no la dirección IP interna del firewall. Agregue esta ubicación de red a una política que solo requiera autenticación de contraseña. Con esta configuración:

- Los usuarios internos pueden conectarse al servidor sin la MFA.

- Las conexiones externas que pasan por el firewall requieren la MFA.

Crear Ubicaciones de Red para Omitir la MFA

Para configurar una ubicación “segura” que no requiera la MFA cuando los usuarios se autentican, debe configurar una ubicación de red y agregarla a una política de autenticación que solo requiera autenticación de contraseña. Esto permite a los usuarios iniciar sesión solo con sus contraseñas (sin la MFA) cuando se autentican desde la ubicación de red especificada a los recursos en la política de autenticación.

Esta sección proporciona ejemplos que lo ayudarán a configurar ubicaciones de red para diferentes casos prácticos de redes locales o externas. En estos ejemplos, usamos estas definiciones:

- Red Local — Las computadoras dentro de la red de la empresa se consideran locales.

- Redes Externas — Las computadoras fuera de la red de la empresa se consideran externas.

- Conexiones VPN — Las computadoras que están conectadas a una VPN de la empresa se consideran parte de la red local.

- Dirección IP Pública — Dirección IP pública que se utiliza para conectarse a Internet.

- Dirección IP Local — Dirección IP que se utiliza dentro de la red local.

- Dirección IP de Usuario — Dirección IP del ordenador del usuario, en una red externa.

- Conexiones en Terminales — Conexión donde un usuario inicia sesión en la computadora directamente.

- Conexiones Remotas — Conexión donde un usuario inicia sesión en una computadora con una conexión RDP.

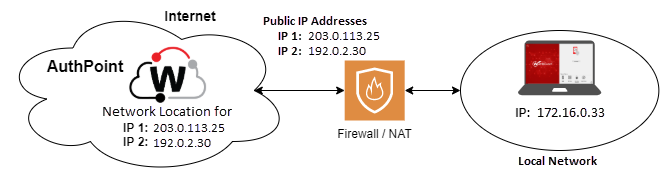

En este ejemplo, queremos crear una ubicación de red para permitir que los usuarios de la red local inicien sesión solo con sus contraseñas en computadoras con el agent for Windows o macOS (Logon app) instalado. Para este ejemplo, el usuario inicia sesión en la computadora directamente (sin conexión RDP).

La ubicación de la red debe incluir la dirección IP pública del Firewall o dispositivo NAT. En el ejemplo que se muestra, crearía una ubicación de red con las direcciones IP públicas 203.0.113.25 y 192.0.2.30.

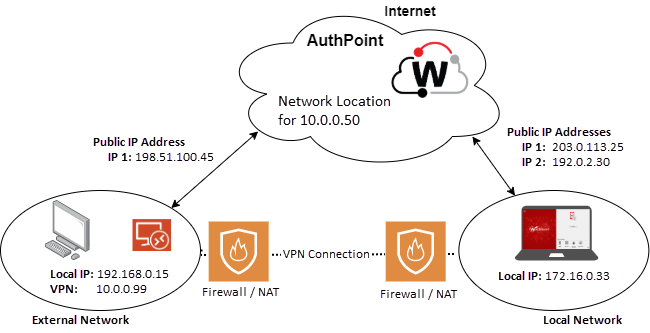

En este ejemplo, cuando un usuario está conectado a una VPN, queremos que su computadora se considere una computadora local en la red interna. Mientras está conectado a la VPN, el usuario puede autenticarse e iniciar sesión solo con su contraseña en los recursos asociados con la política de autenticación.

Para las solicitudes de VPN, AuthPoint utiliza la dirección IP del paquete interno a fin de validar la ubicación de la red en la política de autenticación. En el ejemplo que se muestra, crearía una ubicación de red con la dirección IP 10.0.0.50.

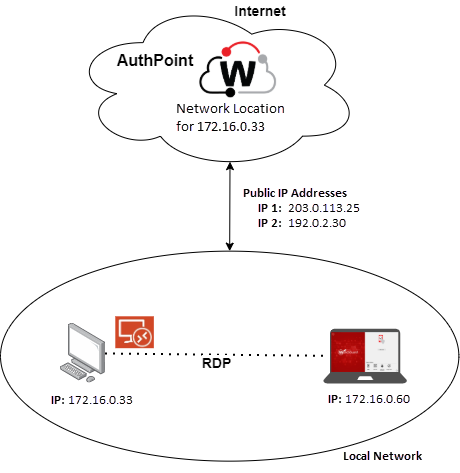

Este ejemplo se aplica a organizaciones que solo usan máquinas virtuales que se implementan en servidores locales. En este ejemplo, queremos permitir que los usuarios que están en una red local se conecten a máquinas virtuales que tengan el agent for Windows (Logon app) instalado e inicien sesión solo con sus contraseñas.

Dado que AuthPoint usa la dirección IP interna para validar la ubicación de la red para las solicitudes de RDP, debemos configurar la ubicación de la red para usar la dirección IP o el rango de IP de la red local. En el ejemplo que se muestra, crearía una ubicación de red con la dirección IP de la computadora: 172.16.0.33.

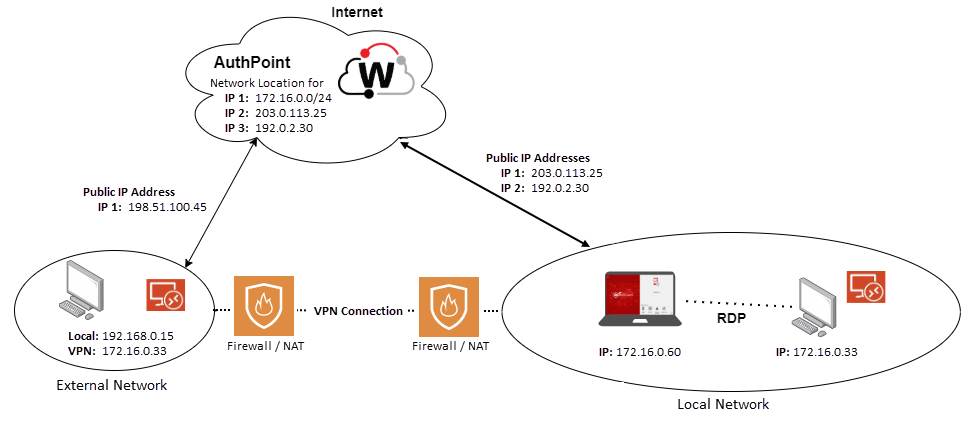

En este ejemplo, queremos permitir que todos los usuarios locales (terminales y remotos) inicien sesión solo con sus contraseñas. Para ello, configuramos una ubicación de red con las direcciones IP públicas de nuestra organización y el rango de IP de la red local.

En la ubicación de la red:

- Las direcciones IP públicas 203.0.113.25 y 192.0.2.30 se aplican a las autenticaciones de las conexiones de terminal.

- El rango de IP 172.16.0.0/24 se aplica a las autenticaciones de computadoras locales y computadoras externas que están conectadas a la VPN.

Para la RD Gateway, hay dos formas en que los usuarios pueden conectarse a las computadoras internas:

- Una RDP RemoteApp configurada en una Sesión de RD o una colección de Hosts de Virtualización en el Servicio de Escritorio Remoto (RDS)

- Redirección de dispositivos para conectarse con el RDP

La forma en que los usuarios usan la RD Gateway determina si usted debe agregar las direcciones IP públicas de la red o la dirección IP privada del servidor de RD Gateway cuando configura una ubicación de red.

Para RemoteApps, la RD Gateway inicia la conexión de RDP, y esto se maneja como una conexión de RDP desde la red local (como en el ejemplo 3). Debe agregar la dirección IP privada de la RD Gateway a su ubicación de red.

La redirección de dispositivos crea un túnel HTTPS a la RD Gateway y la conexión RDP pasa por el túnel. Esto hace que la Logon app coincida con el rango de direcciones IP públicas asignadas a dispositivos en la red, como un inicio de sesión local (terminal). Para este caso práctico, debe agregar la dirección IP pública de la red a su ubicación de red.

Configurar una Ubicación de Red

Para configurar un objeto de política de ubicación de red, en la AuthPoint management UI:

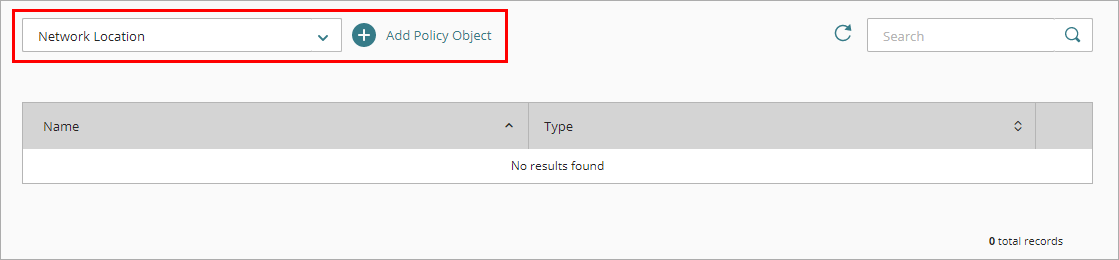

- En el menú de navegación de AuthPoint, seleccione Objetos de Política.

- En la lista desplegable Elegir un Tipo de Objeto de Política, seleccione Ubicación de Red. Haga clic en Agregar Objeto de Política.

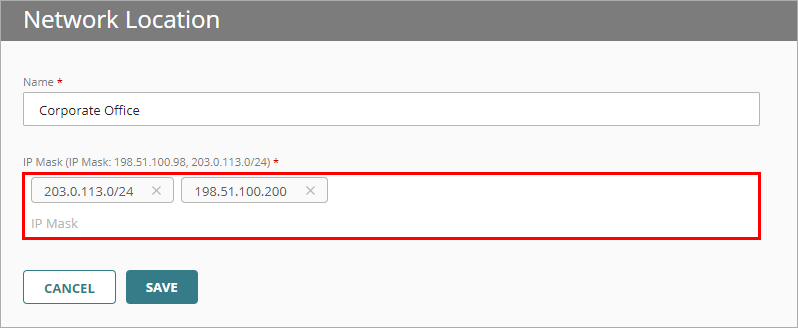

Aparece la página Ubicación de Red.

- En el cuadro de texto Nombre, escriba un nombre para identificar este objeto de política de ubicación de red. Esto le ayuda a identificar la ubicación de red cuando la agrega a las políticas de autenticación.

- En el cuadro de texto Máscara de IP, escriba una dirección IP pública o máscara de red que defina el rango de direcciones IP públicas para esta ubicación de red y presione Enter o Return. Puede especificar varias direcciones IP y rangos para una ubicación de red.

AuthPoint solo admite direcciones IPv4 para ubicaciones de red.

No pueden agregar las direcciones IP 0.0.0.0 o 255.255.255.255 a una ubicación de red.

- Haga clic en Guardar.

- Agregue esta ubicación de red a las políticas de autenticación a las que desea que se aplique. Para obtener más información, consulte Agregar Políticas de Autenticación

Recomendamos que cree una segunda política para los mismos grupos y recursos sin la ubicación de red a fin de que se aplique a los usuarios cuando no están en la ubicación de red. Asegúrese de que la política con la ubicación de red tenga una prioridad más alta que la política sin la ubicación de red. Para obtener más información, consulte Acerca de la Precedencia de las Políticas.

Ver También

Acerca de las Políticas de Autenticación de AuthPoint