Se aplica A: Fireboxes administrados en la nube

Para configurar una BOVPN entre dos Fireboxes administrados en la nube en la misma cuenta de WatchGuard Cloud, cree una configuración BOVPN compartida. Cuando agrega o actualiza una BOVPN entre dos Fireboxes administrados en la nube, los ajustes de configuración de la BOVPN se implementan automáticamente para que ambos Fireboxes los descarguen.

Para configurar una BOVPN entre Fireboxes administrados en la nube que no están en la misma cuenta de WatchGuard Cloud, debe configurar la BOVPN por separado para cada Firebox. Para más información, vaya a Configurar una BOVPN para un Firebox Administrado Localmente o un Endpoint de VPN de Terceros.

Cuando agrega una BOVPN entre dos Fireboxes administrados en la nube, configura lo siguiente:

- Gateways VPN — Las redes externas que los dos dispositivos usan para conectarse.

- Certificado — (Opcional) Un certificado del Firebox IPSec utilizado para la autenticación del túnel. Para obtener más información, vaya a Certificados para Autenticación de Túnel VPN de Sucursal (BOVPN) en la Ayuda de Fireware.

- Recursos de Red — Las redes que pueden enviar y recibir tráfico a través del túnel.

- Dirección IP Virtual — (Opcional) Requerida si desea:

- Utilice Dynamic Routing con una interfaz virtual BOVPN.

- Agregar la BOVPN a una acción de SD-WAN.

- Configurar una BOVPN de ruta cero.

- Responder al tráfico generado por el Firebox a través del túnel. Por ejemplo, el tráfico DNS y DHCP, Dimension, syslog, SNMP, NTP, autenticación (Active Directory, LDAP y RADIUS) y otras conexiones establecidas por el Firebox a recursos a través del túnel.

En Fireware v12.9 y posteriores, el comportamiento de verificación de ataques de suplantación de paquetes de IP del Firebox cambia y el Firebox ahora descarta el tráfico procedente de una segunda interfaz externa como un ataque de suplantación de paquetes. Las verificaciones de suplantación de paquetes también se aplican a las interfaces virtuales BOVPN y, si no tiene configuradas las direcciones IP de la interfaz virtual BOVPN, el tráfico parece provenir de la IP pública del endpoint remoto. Para obtener más información sobre este cambio en el comportamiento de verificación de suplantación de paquetes, vaya a la Base de Consulta de WatchGuard.

Todos los ajustes de seguridad de la VPN se configuran con los mismos ajustes automáticamente para que los dispositivos puedan establecer una conexión.

BOVPN y Enrutamiento

En la configuración de la BOVPN, usted especifica qué recursos de red son accesibles a través del túnel BOVPN. Los recursos que seleccione para un endpoint se convertirán en rutas estáticas en el otro endpoint, con la BOVPN como puerta de enlace. La distancia (métrica) que especifique para cada recurso aparece en la tabla de enrutamiento. El Firebox utiliza la tabla de enrutamiento para determinar a dónde enviar tráfico a través del túnel BOVPN.

No puede especificar recursos de red para ambos endpoints en la misma subred. Esto significa que no puede enrutar el tráfico a través de un túnel BOVPN entre redes privadas que usan el mismo rango de direcciones IP.

Para una VPN entre un Firebox y un endpoint de VPN administrado localmente o de terceros:

- Los recursos de red que indica para el endpoint remoto especifican qué tráfico enruta el Firebox a través del túnel. Estas se convierten en rutas estáticas en el Firebox administrado en la nube, con la BOVPN como puerta de enlace.

- Los recursos de red que especifica para el Firebox son los recursos que desea que el endpoint remoto enrute a través del túnel VPN al Firebox. Los recursos que especifica aquí no limitan el tráfico que el Firebox acepta a través del túnel VPN. Para que el Firebox reciba tráfico de VPN a estos recursos, el endpoint remoto debe estar configurado para enrutar el tráfico a estas direcciones IP a través del túnel.

Direcciones IP Virtuales

Una dirección IP virtual es una dirección IP que no está vinculada a una interfaz física. Para una BOVPN en WatchGuard Cloud, que es una interfaz virtual de BOVPN, una dirección IP virtual funciona como la gateway (siguiente salto). La dirección IP virtual se utiliza para el tráfico generado por el Firebox y el tráfico de respuesta enviado directamente a la interfaz virtual BOVPN.

Puede configurar la dirección IP virtual en estos casos:

Dynamic Routing

Puede usar una interfaz virtual BOVPN para permitir que el Firebox use el enrutamiento dinámico para encontrar las rutas a las redes privadas en un Firebox par o en un endpoint de tercero a través del túnel VPN. Para más información, vaya a Interfaz BOVPN Virtual con Dynamic Routing.

SD-WAN

Para que pueda agregar una BOVPN a una acción de SD-WAN, debe configurar la BOVPN con direcciones IP virtuales /32 para ambos endpoints. La monitorización de enlaces BOVPN se habilita implícitamente cuando configura direcciones IP de host /32 como la dirección IP virtual de ambos endpoints. Una BOVPN que no tiene habilitada la monitorización de enlaces (no tiene direcciones IP virtuales /32 válidas para ambos endpoints) no está disponible para seleccionar en una acción de SD-WAN.

Para obtener más información sobre SD-WAN, vaya a Configurar SD-WAN.

Enrutamiento Cero

Si agrega un recurso de red BOVPN de ruta cero (0.0.0.0/0), esto crea una ruta predeterminada que envía todo el tráfico de red (incluido el tráfico a WatchGuard Cloud) a través del túnel VPN. Para un Firebox administrado en la nube, debe ingresar las direcciones IP virtuales en la configuración de la BOVPN de modo que el tráfico de retorno utilice el túnel VPN.

Si agrega un recurso de red BOVPN de ruta cero, y el endpoint de VPN remoto no puede enrutar el tráfico desde el Firebox administrado en la nube a WatchGuard Cloud, pierde la capacidad de administrar o monitorizar el Firebox.

Tráfico Generado por el Firebox

El Firebox en sí mismo genera tráfico a través del túnel. El tráfico generado por el Firebox también se conoce como tráfico autogenerado o tráfico de origen propio.

Debe ingresar una dirección IP virtual /32 para cada endpoint, de modo que las respuestas al tráfico generado por el Firebox utilicen el túnel VPN. Algunos ejemplos de tráfico generado por el Firebox son tráfico DNS y DHCP, Dimension, syslog, SNMP, NTP, autenticación (Active Directory, LDAP y RADIUS) y otras conexiones establecidas por el Firebox a recursos a través del túnel.

BOVPN e Implementación Automática

Cuando agrega, edita o elimina una BOVPN, WatchGuard Cloud crea automáticamente una nueva implementación para que ambos Fireboxes la descarguen. Para cada Firebox, la implementación automática contiene ajustes de BOVPN actualizados. Para asegurarse de que la implementación automática contenga solo cambios de configuración de BOVPN, no puede guardar los cambios de la BOVPN si alguno de los dispositivos tiene otros cambios de configuración no implementados.

Antes de agregar, editar o eliminar una BOVPN para dos Fireboxes en la misma cuenta, asegúrese de que ninguno de ellos tenga cambios sin implementar.

Agregar una BOVPN entre Fireboxes Administrados en la Nube de la Misma Cuenta

Puede agregar una BOVPN desde la página BOVPN para un Firebox específico, o puede agregarla desde la página VPN, que es una página de configuración compartida.Para más información, vaya a Administrar BOVPN para Fireboxes Administrados en la Nube.

Para agregar una BOVPN, en WatchGuard Cloud:

- Para abrir la página BOVPN, use uno de estos métodos:

- Para administrar las BOVPN de todos los Fireboxes en la cuenta actualmente seleccionada, vaya a Configurar > VPN.

- Para administrar las BOVPN de un Firebox específico, en la página Configuración del Dispositivo, haga clic en el mosaico VPN de Sucursales.

- Desde cualquiera de las páginas de BOVPN, haga clic en el mosaico VPN de Sucursales.

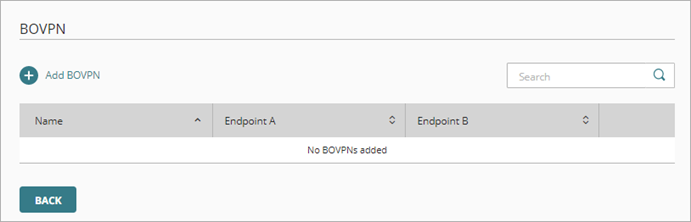

La página BOVPN muestra las BOVPN configuradas actualmente.

- Haga clic en Agregar BOVPN.

Se abre la página Agregar BOVPN.

- En el cuadro de texto Nombre, ingrese un nombre para esta BOVPN.

- En la lista desplegable Familia de Direcciones, seleccione Direcciones IPv4 o Direcciones IPv6.

Si selecciona Direcciones IPv6, el otro endpoint BOVPN debe configurarse para admitir IPv6. - Seleccione la opción para conectarse a un Firebox administrado en WatchGuard Cloud.

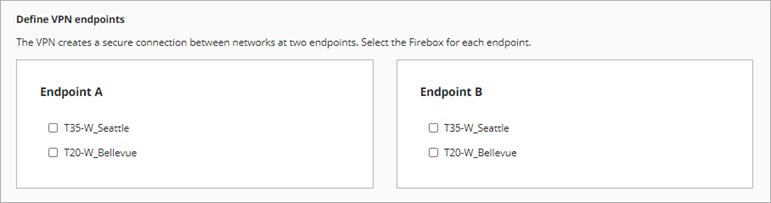

Con esta opción, las secciones Endpoint A y Endpoint B contienen una lista de Fireboxes.

- En la sección Endpoint A, seleccione un Firebox administrado en la nube en su cuenta.

Si agregó la BOVPN desde una página Configuración del Dispositivo, la lista de Endpoint A contiene solo un Firebox. - En la sección Endpoint B, seleccione otro Firebox administrado en la nube en esta cuenta.

La lista Endpoint B muestra todos los Fireboxes administrados en la nube en la misma cuenta. - Haga clic en Siguiente.

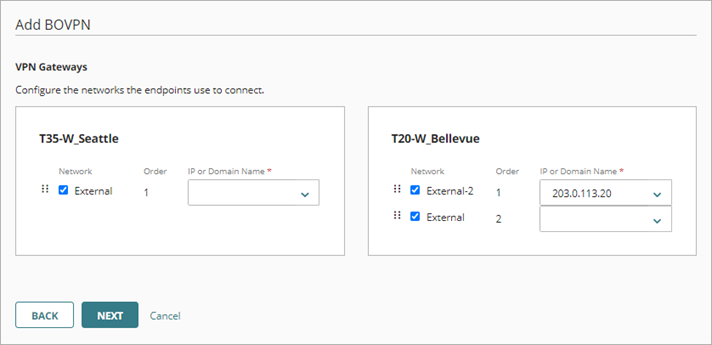

La página Gateways VPN muestra la opción de usar un certificado del Firebox IPSec y una lista de redes externas en cada Firebox.

- (Opcional) Para usar un certificado del Firebox IPSec para esta conexión VPN, seleccione Usar certificado del Firebox IPSec.

Aparece una lista de certificados. - Seleccione un certificado.

- Para cada endpoint, seleccione al menos una red externa que los endpoints utilizan para conectarse.

- Para cada red que seleccione, especifique la dirección IP o un nombre de dominio que se resuelva en la dirección IP de la red externa del Firebox.

- Si selecciona más de una red para un endpoint, el Orden determina cuál red es la principal. Para cambiar el orden de las redes, haga clic en la manija de movimiento de una red y arrástrela hacia arriba o hacia abajo en la lista.

- Haga clic en Siguiente.

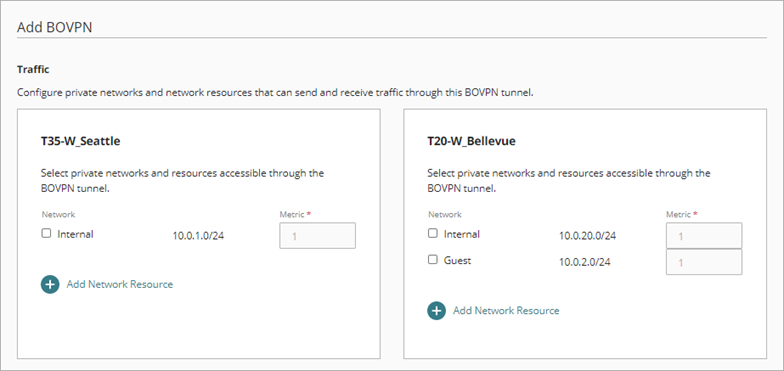

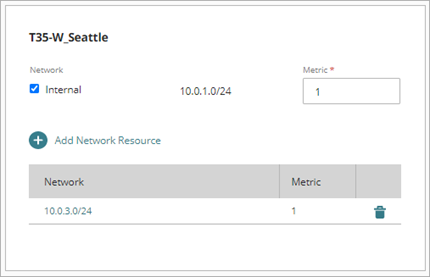

La página de ajustes de Tráfico muestra las redes internas y de invitados configuradas en cada dispositivo.

- Para cada endpoint, seleccione redes internas o de invitados que puedan enviar y recibir tráfico a través de este túnel.

- Para especificar un recurso de red que no sea una red interna o de invitados, haga lo siguiente:

- Haga clic en Agregar Recurso de Red.

- En el cuadro de texto Recurso de Red, ingrese la dirección IP de la red y la máscara de red.¡Consejo!

- En el cuadro de texto Distancia, ingrese un valor entre 1 y 254. Las rutas con las métricas más bajas tienen mayor prioridad. El valor predeterminado es 1. En Fireware v12.9 o posterior, el ajuste Distancia reemplaza el ajuste Métrica.

- Haga clic en Agregar.

El recurso de red se agrega a los ajustes de Tráfico para el endpoint.

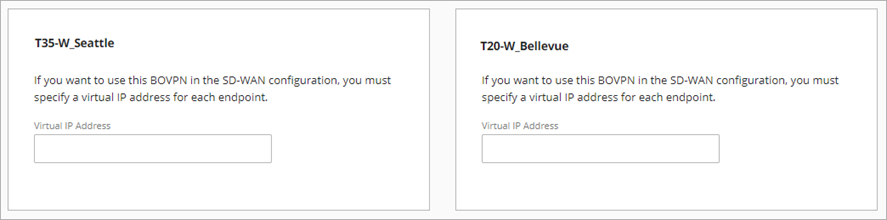

- (Opcional) Para cada endpoint, en el cuadro de texto Dirección IP Virtual, ingrese una dirección IP. Una dirección IP virtual es una dirección IP que no está vinculada a una interfaz física. Para una BOVPN en WatchGuard Cloud, que es una interfaz virtual de BOVPN, una dirección IP virtual funciona como la gateway (siguiente salto). La dirección IP virtual se utiliza para el tráfico de respuesta enviado directamente a la interfaz virtual BOVPN.

Se requieren direcciones IP virtuales en algunos casos:

- Debe utilizar direcciones IP de interfaz virtual BOVPN cuando utilice Dynamic Routing.

- Debe especificar direcciones IP virtuales con una máscara de red /32 para poder agregar esta BOVPN a una acción de SD-WAN.

- Si configura una BOVPN de ruta cero, debe ingresar las direcciones IP virtuales de modo que el tráfico de retorno utilice el túnel VPN.Si agrega un recurso de red BOVPN de ruta cero, y el endpoint de VPN remoto no puede enrutar el tráfico desde el Firebox administrado en la nube a WatchGuard Cloud, pierde la capacidad de administrar o monitorizar el Firebox.

- Para tráfico generado por el Firebox, se requieren direcciones IP virtuales para que ese tráfico de respuesta utilice el túnel VPN. Algunos ejemplos de tráfico generado por el Firebox son tráfico DNS y DHCP, Dimension, syslog, SNMP, NTP, autenticación (Active Directory, LDAP y RADIUS), así como otras conexiones establecidas por el Firebox a recursos a través del túnel.

- Haga clic en Guardar.

Los cambios de la BOVPN se implementan automáticamente para que ambos Fireboxes los descarguen. La implementación de la BOVPN se agrega al Historial de Implementaciones para ambos Fireboxes.

Editar o Eliminar una BOVPN

Puede editar o eliminar una BOVPN desde la página BOVPN. Para información, vaya a Administrar BOVPN para Fireboxes Administrados en la Nube.

Administrar la Implementación de la Configuración del Dispositivo

Configurar una BOVPN para un Firebox Administrado Localmente o un Endpoint de VPN de Terceros