Utiliser l'Authentification pour Restreindre les Connexions Entrantes

L'une des fonctions des paramètres d'authentification est de restreindre les connexions sortantes de votre Firebox. Vous pouvez également utiliser l'authentification pour limiter les connexions réseau entrantes. Lorsque vous avez un compte d'utilisateur sur le Firebox et que celui-ci a une adresse IP externe publique, vous pouvez vous authentifier au Firebox depuis un ordinateur externe à son réseau. Par exemple, vous pouvez saisir cette adresse dans votre navigateur web pour vous authentifier: https://<adresse IP de l'interface externe du Firebox:4100/.

Pour une plus grande sécurité, nous vous recommandons les paramètres suivants dans la stratégie d'Authentification de WatchGuard :

- Dans la liste De, spécifiez les adresses IP, les plages d'adresses ou les réseaux à partir desquels les utilisateurs peuvent se connecter. Conservez les alias par défaut Tout-Approuvé et Tout-Facultatif.

- Dans la liste À, spécifiez les adresses IP pour les connexions d'authentification des utilisateurs. Astuce !

Une fois authentifié, vous pouvez vous connecter au réseau derrière le Firebox selon des règles d'accès définies dans les stratégies qui sont configurées sur celui-ci. Pour plus d'informations sur les accès authentifiés, reportez-vous à la section Utiliser l'Authentification pour les Connections aux Ressources Internes.

- Sélectionnez Pare-Feu > Stratégies de Pare-Feu.

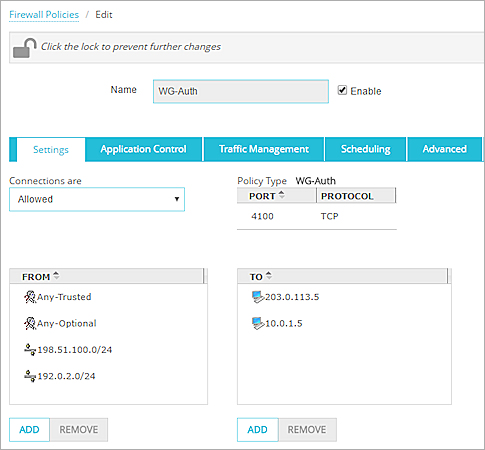

La Page Stratégies de Pare-feu s'affiche. - Cliquez sur la stratégie Authentification WatchGuard (WG-Auth) pour la modifier.

Cette stratégie s'affiche lorsque vous avez ajouté un utilisateur ou un groupe à la configuration d'une stratégie.

La page Modifier s'affiche. - Dans la liste déroulante Les connexions sont, assurez-vous que l'option Autorisées est activée.

- Dans la section De, cliquez sur Ajouter.

La boîte de dialogue Ajouter un membre s'affiche. - Dans la liste déroulante Type de membre, sélectionnez Alias.

- Dans la liste des membres, sélectionnez Tout-Approuvé.

- Cliquez sur OK.

- Répétez les Étapes 4 à 5. Dans la liste des membres, sélectionnez Tout-Optionnel.

- Répétez les Étapes 4 à 5. Dans la liste des membres, sélectionnez une option pour les connexions externes.

Par exemple, vous pouvez sélectionner Réseau IPv4 et saisir une adresse IP de réseau. - Dans la section À, cliquez sur Ajouter.

- Dans la liste déroulante Type de membre, sélectionnez Alias.

- Dans la liste des membres, sélectionnez une option.

Par exemple, pour restreindre les tentatives d'authentification à une adresse IP en particulier, sélectionnez Hôte IPv4 et saisissez une adresse IP. Dans notre exemple, nous autorisons les tentatives d'authentification à une adresse IP externe et une adresse IP interne. Astuce ! - Cliquez sur OK.

- Cliquez sur Enregistrer.

- Ouvrir Policy Manager pour votre périphérique.

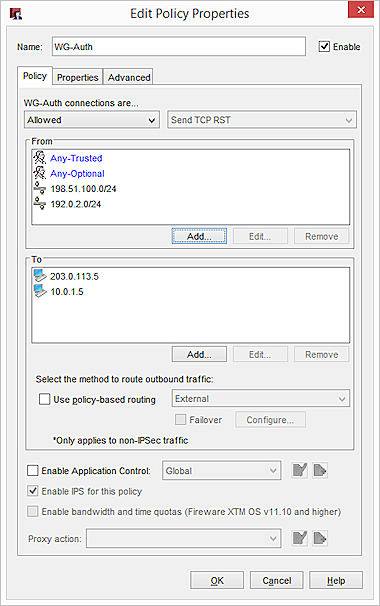

- Double-cliquez sur la stratégie Authentification WatchGuard. Cette stratégie s'affiche lorsque vous avez ajouté un utilisateur ou un groupe à la configuration d'une stratégie.

La boîte de dialogue Modifier les propriétés de la stratégie s'affiche. - Dans la liste déroulante Les connexions WG-Auth sont, assurez-vous que l'option Autorisées est activée.

- Dans la section De, cliquez sur Ajouter.

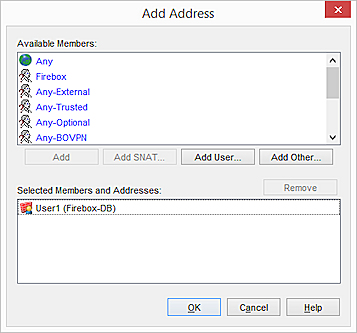

La boîte de dialogue Ajouter une adresse s'affiche. - Dans la liste Membres Disponibles, sélectionnez Tout-Approuvé et Tout-Optionnel et cliquez sur Ajouter.

- Cliquez sur Ajouter autre.

- Dans la liste déroulante Choisir le Type, sélectionnez une option pour les connexions externes et cliquez sur OK.

Par exemple, vous pouvez sélectionner Réseau IPv4 et saisir une adresse IP de réseau. Dans notre exemple, nous autorisons les tentatives d'authentification depuis le réseau local, ainsi que certains réseaux externes. - Cliquez sur OK.

- Dans la section À, cliquez sur Ajouter.

- Dans la liste Membres Disponibles, sélectionnez Ajouter Autre.

- Dans la liste déroulante Choisir le Type, sélectionnez une option pour les connexions externes et cliquez sur OK.

Par exemple, vous pouvez sélectionner Hôte IPv4 et saisir une adresse IP. Dans notre exemple, nous autorisons les tentatives d'authentification à une adresse IP externe et une adresse IP interne. Astuce ! - Cliquez sur OK.

- Cliquez sur OK pour fermer la boîte de dialogue Modifier les propriétés de la stratégie.

Utiliser l'Authentification pour des Connections à des Ressources Internes

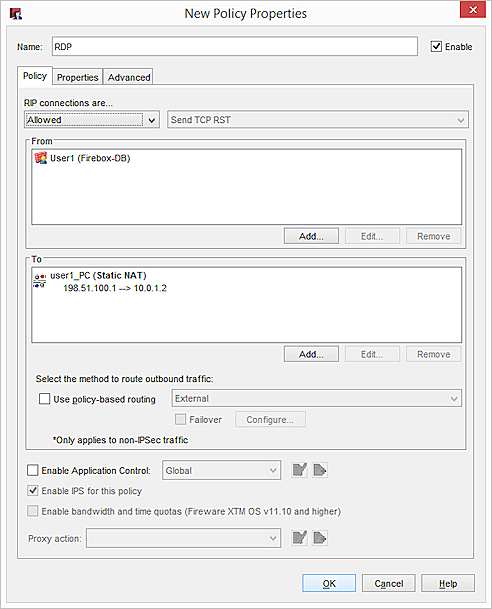

Un VPN est la manière la plus sécurisée pour la connexion des utilisateurs à des ressources internes. Si vous ne pouvez pas vous connecter avec un VPN, vous pouvez fournir un accès authentifié à des ressources internes. Par exemple, vous pouvez configurer une stratégie RDP qui s'applique uniquement aux utilisateurs authentifiés.

Avant de commencer, vérifiez que la stratégie d'Authentification WatchGuard (WG-Auth) autorise les connexions entrantes d'utilisateurs externes. Pour permettre à un utilisateur distant de s'authentifier depuis un réseau externe, consultez la section précédente.

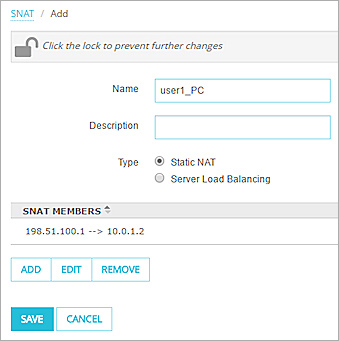

- Suivez les instructions dans Configurer la traduction d'adresses réseau statique pour définir une action NAT statique.

Dans notre exemple, les adresses IP sont 198.51.100.1 et 10.0.1.2.

- Sélectionnez Pare-feu > Stratégies de Pare-feu.

- Cliquez sur Ajouter une Stratégie.

- Dans la liste déroulante Filtre de Paquets, sélectionnez RDP.

- Cliquez sur Ajouter une Stratégie.

- Dans la liste De, sélectionnez Tout-Approuvé et cliquez sur Supprimer.

- Cliquez sur Ajouter.

- Dans la liste déroulante Type de Membre, sélectionnez Utilisateur de Pare-feu.

- Sélectionnez un nom d'utilisateur et cliquez sur OK.

- Dans la liste À, sélectionnez Tout-Externe et cliquez sur Supprimer.

- Cliquez sur Ajouter.

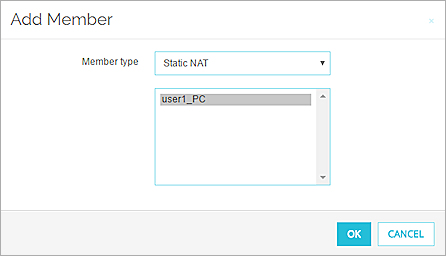

- Dans la liste déroulante Type de membre, sélectionnez NAT statique.

- Dans la liste à côté, sélectionnez le SNAT que vous avez créé.

- Cliquez sur OK.

- Sélectionnez Modifier > Ajouter une Stratégie.

- Cliquez sur Filtres de Paquets.

- Sélectionnez RDP.

- Cliquez sur Ajouter.

- Dans la liste De, sélectionnez Tout-Approuvé et cliquez sur Supprimer.

- Cliquez sur Ajouter un Utilisateur.

- Sélectionnez un utilisateur et cliquez sur Sélectionner.

- Dans la liste À, sélectionnez Tout-Externe et cliquez sur Supprimer.

- Cliquez sur Ajouter>Ajouter SNAT.

- Suivez les instructions dans Configurer la traduction d'adresses réseau statique pour définir une action NAT statique.

Dans notre exemple, les adresses IP sont 198.51.100.1 et 10.0.1.2.

Vous avez maintenant deux stratégies :

- Une stratégie d'Authentification WatchGuard (WG-Auth) qui autorise les utilisateurs à s'authentifier au Firebox à l'adresse https://[adresse IP ou nom de domaine externe]:4100

- Une stratégie RDP qui autorise uniquement l'Utilisateur1 à accéder à l'ordinateur à l'adresse 10.0.1.2 avec RDP.

Ceci n'est qu'un exemple d'un accès authentifié. Vous pouvez ajouter plus d'utilisateurs, configurer des stratégies pour différents services et configurer des accès à différents réseaux.

Utiliser l'authentification via une passerelle Firebox

La passerelle Firebox est le Firebox WatchGuard que vous installez sur votre réseau pour protéger votre Management Server d'Internet.

Pour plus d'informations, consultez À propos de la Passerelle Firebox.

Pour envoyer une requête d'authentification via une passerelle Firebox à un autre périphérique, vous devez avoir une stratégie autorisant les connexions d'authentification sur le périphérique de passerelle. Si les connexions d'authentification sont refusées par le périphérique de passerelle, vous pouvez ajouter la stratégie WG-Auth. Cette stratégie contrôle les connexions sur le port TCP 4100. Vous devez configurer la stratégie pour qu'elle autorise les connexions à l'adresse IP du périphérique de destination.