Configurer l'Authentification LDAP

Vous pouvez utiliser un serveur d'authentification Lightweight Directory Access Protocol (LDAP) pour authentifier vos utilisateurs sur votre Firebox. LDAP est un protocole standard ouvert pour utiliser les services d'annuaire en ligne.

Avant de configurer votre Firebox pour une authentification LDAP, révisez la documentation de votre serveur LDAP pour vérifier que votre installation prend en charge l'attribut memberOf (« membre de »), ou équivalent.

Pour une authentification à un serveur Active Directory, WatchGuard vous recommande de configurer sur le Firebox l'authentification Active Directory plutôt que l'authentification LDAP. Pour plus d'informations, consultez Configurer l'Authentification Active Directory.

Paramètres LDAP

Paramètres de Connexion

Vous pouvez spécifier l'adresse IP ou le nom DNS du serveur LDAP.

Les ports LDAP standards sont :

- LDAP — 389

- LDAPS — 636

- Requêtes de catalogue global Active Directory - 3269

Base de recherche et Chaine de groupe

Lorsque vous configurez la méthode d'authentification LDAP, vous définissez une base de recherche indiquant à quel endroit des répertoires du serveur d'authentification le Firebox doit rechercher une correspondance d'authentification. Si votre nom de domaine est exemple.com, vous pouvez utiliser la base de recherche dc=exemple,dc=com.

Exemple de bases de recherche

Pour restreindre la recherche LDAP à l'Unité Organisationnelle (OU) nommée comptes, vous pouvez utiliser la base de recherche ou=comptes,dc=exemple,dc=com. N'importe quel utilisateur ou groupe que vous utilisez dans la configuration du Firebox doit faire partie de cet OU.

Si vous avez aussi des objets de groupe d'utilisateurs dans un autre OU nommé groupes, avec des comptes d'utilisateurs dans un OU nommé comptes et que votre nom de domaine est exemple.com, utilisez la base de recherche dc=exemple,dc=com.

Si vous utilisez un serveur OpenLDAP sans prise en charge de la superposition memberOf, ajoutez des utilisateurs à plusieurs unités d'organisation et constatez que le paramètre Chaîne de groupe par défaut memberOf ne renvoie pas d'informations de groupe correctes pour vos utilisateurs, vous pouvez configurer Firebox pour qu'il utilise un autre attribut de groupe. Pour gérer des groupes d'utilisateurs, vous pouvez ajouter les classes d'objets member, memberUID ou gidNumber. Pour plus d'informations sur ces classes d'objets, voir RFC 2256 et RFC 2307.

LDAP sur SSL (LDAPS)

Par défaut, le trafic LDAP est un texte brut non chiffré. L'authentification LDAP ne procède pas au hachage ou au cryptage des mots de passe.

Pour crypter les informations d'identification des utilisateurs, nous vous recommandons de sélectionner Activer LDAPS. Lorsque vous utilisez LDAPS, le trafic entre le client LDAPS de votre Firebox et le serveur LDAP est sécurisé par un tunnel SSL. Si vous sélectionnez cette option, vous pouvez également choisir d'activer le client LDAPS pour valider le certificat du serveur LDAP, ce qui évite les attaques de type w⦆man-in-the-middle⦆ァ. Si vous décidez d'utiliser LDAPS en indiquant le nom DNS de votre serveur, assurez-vous que la base de recherche que vous spécifiez comprend le nom DNS de votre serveur.

Si vous activez LDAPS, vous pouvez choisir de valider le certificat du serveur LDAP à l'aide d'un certificat d'autorité de certification importé. Si vous sélectionnez la validation du certificat du serveur LDAP, vous devez importer le certificat d'autorité de certification racine de l'autorité de certification qui a signé le certificat du serveur LDAP, afin que votre Firebox puisse utiliser le certificat d'autorité de certification pour valider le certificat du serveur LDAP. Lorsque vous importez le certificat d'autorité de certification, sélectionnez l'option IPSec, Serveur Web, Autre.

Pour plus d'informations sur l'importation des certificats avec Firebox System Manager, consultez Gérer les Certificats de Périphérique (WSM).

Configurer LDAP

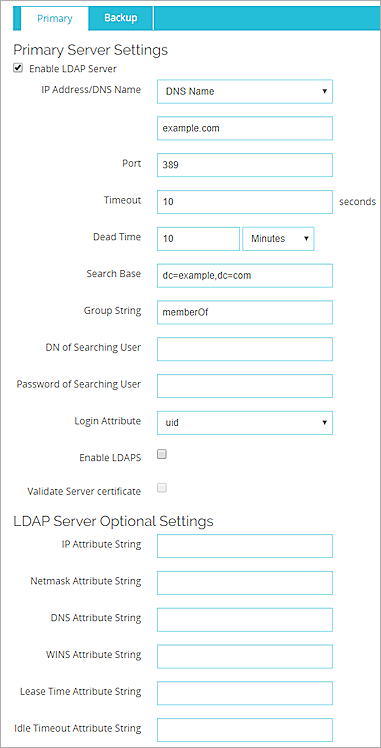

Pour configurer l'authentification LDAP à partir de Fireware Web UI :

- Sélectionnez Authentification > Serveurs.

La page Serveurs d'Authentification s'affiche. - Sélectionnez LDAP dans la liste Serveur.

La page des paramètres de serveur LDAP s'affiche. - Cochez la case Activer le serveur LDAP.

Les paramètres du serveur LDAP sont activés.

- Dans la liste déroulante Adresse IP/Nom DNS, sélectionnez s'il faut utiliser l'adresse IP ou le nom DNS pour contacter votre serveur LDAP primaire.

- Dans la zone de texte Adresse IP/Nom DNS, entrez l'adresse IP ou le nom DNS du serveur LDAP primaire que le périphérique doit contacter avec des requêtes d'authentification.

Le serveur LDAP peut être placé dans n'importe quelle interface Firebox. Vous pouvez aussi configurer votre périphérique pour qu'il utilise un serveur LDAP sur réseau distant via un tunnel VPN. - Dans la zone de texte Port, saisissez le numéro de port TCP du Firebox à utiliser pour la connexion au serveur LDAP. Le numéro de port par défaut est 389.

Si vous activez LDAPS, vous devez sélectionner le port 636. - Dans la zone de texte Délai, entrez ou sélectionnez le nombre secondes durant lesquelles le périphérique doit recevoir une réponse du serveur LDAP avant de fermer la connexion et tenter de se reconnecter.

- Dans la zone de texte Temps Mort, entrez ou sélectionnez le délai au bout duquel un serveur inactif est défini comme de nouveau actif.

La valeur par défaut est de 3 minutes. Dans Fireware v12.1.1 ou une version antérieure, la valeur par défaut est de 10 minutes. - Dans la liste déroulante Temps Mort, sélectionnez Minutes ou Heures pour définir la durée.

Lorsqu'un serveur d'authentification ne répond pas au bout d'un certain temps, il est marqué comme inactif. Les tentatives d'authentification supplémentaires ne s'appliquent pas à ce serveur tant qu'il n'est pas défini comme de nouveau actif. - Dans la zone de texte Base de recherche, entrez les paramètres de la base de recherche au format standard : ou=unité d'organisation,dc=première partie du nom unique du serveur,dc=une partie du nom unique du serveur qui apparaît après le point.

Par exemple : ou=accounts,dc=exemple,dc=com - Dans la zone de texte Chaîne de groupe, entrez l'attribut de la chaîne de groupe.

L'attribut par défaut est memberOf.

Cette chaîne d'attributs conserve des informations sur le groupe d'utilisateurs sur le serveur LDAP. Sur beaucoup de serveurs LDAP, la chaîne de groupe par défaut est uniqueMember (Membreunique), tandis que sur les autres serveurs, c'est member (membre). Pour les groupes d'utilisateurs d'un serveur OpenLDAP sans prise en charge de la superposition memberOf, vous pouvez également spécifier les attributs member, memberUID ou gidNumber. - Dans la zone de texte Nom unique de l'utilisateur qui effectue la recherche, entrez le nom unique d'une opération de recherche.

Vous pouvez utiliser n'importe quel DN d'utilisateur doté du privilège de recherche dans LDAP tel qu'un administrateur. Certains administrateurs créent un nouvel utilisateur doté uniquement de privilèges de recherche.

Par exemple, cn=Administrateur,cn=Utilisateurs,dc=exemple,dc=com. - Dans la zone de texte Mot de passe de l'utilisateur qui effectue la recherche, entrez le mot de passe associé au nom unique d'une opération de recherche.

- Dans la zone de texte Attribut de connexion, sélectionnez un attribut de connexion LDAP à utiliser pour l'authentification dans la liste déroulante.

Cet attribut est le nom utilisé pour la liaison avec la base de données LDAP. L'attribut de connexion par défaut est uid. Si vous utilisez uid, les zones de texte Nom unique de l'utilisateur qui effectue la recherche et Mot de passe de l'utilisateur qui effectue la recherche peuvent être vides. - (Recommandé) Pour activer les connexions SSL sécurisées au serveur LDAP, sélectionnez la case à cocher Activer LDAPS.

- Si vous activez LDAPS sans toutefois avoir défini la valeur Port sur le port par défaut de LDAPS, une boîte de dialogue avec un message concernant le port apparaît. Pour utiliser le port par défaut, cliquez sur Oui. Pour utiliser le port que vous avez précisé, cliquez sur Non

- Pour vérifier le certificat du serveur LDAP avec le certificat d'autorité de certification importé, cochez la case Valider le certificat du serveur.

- Pour spécifier les attributs facultatifs pour le serveur LDAP primaire, remplissez la section Paramètres facultatifs du serveur LDAP.

Pour plus d'informations sur la manière de configurer les paramètres facultatifs, consultez la section suivante. - Pour ajouter un serveur LDAP de sauvegarde, sélectionnez l'onglet Secondaire et sélectionnez Activer un serveur LDAP secondaire.

- Répétez les étapes 3 à 16 pour configurer le serveur de sauvegarde. Vérifiez que le secret partagé est le même sur le serveur LDAP de sauvegarde et sur le serveur principal.

Pour plus d'informations, consultez Utiliser un Serveur d'Authentification de sauvegarde. - Cliquez sur Enregistrer.

Pour configurer l'authentification LDAP, à partir de Policy Manager :

- Cliquez sur

.

.

Ou sélectionnez Configurer > Authentification > Serveurs d'Authentification.

La boîte de dialogue Serveurs d'Authentification s'affiche. - Sélectionnez l'onglet LDAP .

- Cochez la case Activer le serveur LDAP.

Les paramètres du serveur LDAP sont activés.

- Dans la liste déroulante Adresse IP/Nom DNS, sélectionnez s'il faut utiliser l'adresse IP ou le nom DNS pour contacter votre serveur LDAP primaire.

- Dans la zone de texte Adresse IP/Nom DNS, entrez l'adresse IP ou le nom DNS du serveur LDAP primaire que le périphérique doit contacter avec des requêtes d'authentification.

Le serveur LDAP peut être placé dans n'importe quelle interface Firebox. Vous pouvez aussi configurer votre périphérique pour qu'il utilise un serveur LDAP sur réseau distant via un tunnel VPN. - Dans la zone de texte Port, saisissez le numéro de port TCP du Firebox à utiliser pour la connexion au serveur LDAP. Le numéro de port par défaut est 389.

Si vous activez LDAPS, vous devez sélectionner le port 636. - Dans la zone de texte Délai, entrez ou sélectionnez le nombre secondes durant lesquelles le périphérique doit recevoir une réponse du serveur LDAP avant de fermer la connexion et tenter de se reconnecter.

- Dans la zone de texte Temps Mort, entrez ou sélectionnez le délai au bout duquel un serveur inactif est défini comme de nouveau actif.

La valeur par défaut est de 3 minutes. Dans Fireware v12.1.1 ou une version antérieure, la valeur par défaut est de 10 minutes. - Dans la liste déroulante Temps Mort, sélectionnez Minutes ou Heures pour définir la durée.

Lorsqu'un serveur d'authentification ne répond pas au bout d'un certain temps, il est marqué comme inactif. Les tentatives d'authentification supplémentaires ne s'appliquent pas à ce serveur tant qu'il n'est pas défini comme de nouveau actif. - Dans la zone de texte Base de recherche, entrez les paramètres de la base de recherche au format standard : ou=unité d'organisation,dc=première partie du nom unique du serveur,dc=une partie du nom unique du serveur qui apparaît après le point.

Par exemple : ou=comptes,dc=exemple,dc=com - Dans la zone de texte Chaîne de groupe, entrez l'attribut de la chaîne de groupe.

L'attribut par défaut est memberOf.

Cette chaîne d'attributs conserve des informations sur le groupe d'utilisateurs sur le serveur LDAP. Sur beaucoup de serveurs LDAP, la chaîne de groupe par défaut est uniqueMember (Membreunique), tandis que sur les autres serveurs, c'est member (membre). Pour les groupes d'utilisateurs d'un serveur OpenLDAP sans prise en charge de la superposition memberOf, vous pouvez également spécifier les attributs member, memberUID ou gidNumber. - Dans la zone de texte Nom unique de l'utilisateur qui effectue la recherche, entrez le nom unique d'une opération de recherche.

Vous pouvez utiliser n'importe quel DN d'utilisateur doté du privilège de recherche dans LDAP tel qu'un administrateur. Certains administrateurs créent un nouvel utilisateur doté uniquement de privilèges de recherche.

Par exemple, cn=Administrateur,cn=Utilisateurs,dc=exemple,dc=com. - Dans la zone de texte Mot de passe de l'utilisateur qui effectue la recherche, entrez le mot de passe associé au nom unique d'une opération de recherche.

- Dans le champ Attribut de connexion, entrez un attribut de connexion LDAP à utiliser pour l'authentification.

Cet attribut est le nom utilisé pour la liaison avec la base de données LDAP. L'attribut de connexion par défaut est uid. Si vous utilisez uid, les zones de texte Nom unique de l'utilisateur qui effectue la recherche et Mot de passe de l'utilisateur qui effectue la recherche peuvent être vides. - (Recommandé) Pour activer les connexions SSL sécurisées au serveur LDAP, sélectionnez la case à cocher Activer LDAPS.

- Si vous activez LDAPS sans toutefois avoir défini la valeur Port sur le port par défaut de LDAPS, une boîte de dialogue avec un message concernant le port apparaît. Pour utiliser le port par défaut, cliquez sur Oui. Pour utiliser le port que vous avez précisé, cliquez sur Non

- Pour vérifier le certificat du serveur LDAP avec le certificat d'autorité de certification importé, cochez la case Valider le certificat du serveur.

- Pour spécifier des attributs facultatifs pour le serveur LDAP principal, cliquez sur Paramètres facultatifs.

Pour plus d'informations sur la manière de configurer les paramètres facultatifs, consultez la section suivante. - Pour ajouter un serveur LDAP de sauvegarde, sélectionnez l'onglet Paramètres du serveur de sauvegarde et cochez la case Activer un serveur LDAP de sauvegarde.

- Répétez les étapes 3 à 16 pour configurer le serveur de sauvegarde. Vérifiez que le secret partagé est le même sur le serveur LDAP de sauvegarde et sur le serveur principal.

Pour plus d'informations, consultez Utiliser un Serveur d'Authentification de sauvegarde. - Cliquez sur OK.

- Enregistrez le Fichier de Configuration..

À propos des paramètres LDAP facultatifs

Fireware peut obtenir des informations supplémentaires du serveur LDAP lors de la lecture de la liste d'attributs figurant dans la réponse à la recherche du serveur. Cela vous permet d'utiliser le serveur d'annuaire pour attribuer des paramètres supplémentaires aux sessions de l'utilisateur authentifié, notamment des délais d'attente et des adresses Mobile VPN with IPSec. Étant donné que les données proviennent d'attributs LDAP associés à des objets d'utilisateur individuel, vous n'êtes pas limité aux paramètres globaux spécifiés dans le fichier de configuration du périphérique. Vous pouvez définir ces paramètres pour chaque utilisateur individuel.

Pour plus d'informations, consultez Utiliser les Paramètres Active Directory ou LDAP Facultatifs.

Tester la connexion au serveur

Pour garantir que votre Firebox se connecte à votre serveur LDAP et authentifier correctement vos utilisateurs, vous pouvez tester la connexion à votre serveur d'authentification. Vous pouvez aussi utiliser cette fonction pour déterminer si un utilisateur spécifique est authentifié et pour obtenir des informations sur le groupe d'authentification pour cet utilisateur.

Vous pouvez tester la connexion à votre serveur d'authentification à partir de la page Serveurs d'authentification pour votre serveur ou vous pouvez naviguer directement jusqu'à la page Connexion au serveur dans Fireware Web UI.

Pour naviguer jusqu'à la page Connexion au serveur à partir de la page Serveurs d'authentification :

- Cliquez sur Tester la connexion pour LDAP et Active Directory.

La page Connexion au Serveur s'affiche. - Suivez les instructions de la rubrique Connexion du Serveur pour tester la connexion à votre serveur.

Pour des instructions sur la manière de naviguer directement jusqu'à la page Connexion au serveur dans Fireware Web UI, consultez Connexion du Serveur.