Configurer 1-to-1 NAT via un Tunnel Branch Office VPN

Lorsque vous créez un tunnel Branch Office VPN (BOVPN) entre deux réseaux utilisant la même plage d'adresses IP privées, il y a conflit d'adresses. Pour créer un tunnel sans conflit, les deux réseaux doivent appliquer une traduction d'adresses réseau 1-to-1 NAT au réseau VPN. Avec 1-to-1 NAT, les adresses IP de vos ordinateurs semblent différentes de leur véritable adresse lorsque le trafic transite par VPN.

Ce paramètre crée une correspondance entre une ou plusieurs adresses IP d'une plage et une autre plage d'adresses de même taille. À chaque adresse IP de la première plage correspond une adresse IP de la seconde plage. Dans cette rubrique, nous appelons la première plage les adresses IP réelles et la seconde plage les fausses adresses IP. Pour plus d'informations sur 1-to-1 NAT, consultez À propos de 1-to-1 NAT.

1-to-1 NAT et réseaux VPN

Quand vous utilisez 1-to-1 NAT via un tunnel BOVPN :

- Quand un ordinateur de votre réseau envoie du trafic à un ordinateur du réseau distant, le Firebox remplace l'adresse IP source du trafic par une adresse IP de la plage des fausses adresses IP. Le réseau distant voit les fausses adresses IP comme source du trafic.

- Quand un ordinateur du réseau distant envoie du trafic à un ordinateur de votre réseau par VPN, le bureau distant envoie les données à la plage de fausses adresses IP. Le Firebox remplace l'adresse IP de destination par la bonne adresse dans la plage des adresses IP réelles puis achemine les données vers leur destination prévue.

1-to-1 NAT via VPN affecte uniquement le trafic qui transite par ce réseau VPN. Les règles que vous voyez quand vous sélectionnez Réseau > NAT n'affectent pas le trafic passant par un VPN.

Dans Fireware v12.4 et versions ultérieures, dans les paramètres du portail VPN, si vous sélectionnez Adresses IPv6 comme famille d'adresses, les paramètres NAT ne sont pas disponibles dans la configuration de tunnel. Pour configurer un NAT 1-à-1 via un tunnel BOVPN, vous devez sélectionner Adresses IPv4 comme famille d'adresses.

Autres raisons d'utiliser 1-to-1 NAT via un réseau VPN

Vous pouvez aussi utiliser 1-to-1 NAT via un VPN lorsque le réseau auquel vous souhaitez vous relier par VPN dispose déjà d'un VPN vers un réseau ayant les mêmes adresses IP privées que celles de votre réseau. Un périphérique IPSec ne peut pas envoyer du trafic vers deux réseaux distants différents lorsque ces deux réseaux utilisent les mêmes adresses IP privées. Vous utilisez 1-to-1 NAT via VPN pour permettre aux ordinateurs de votre réseau de sembler avoir des adresses IP différentes (fausses). Toutefois, contrairement à la situation décrite au début de cette rubrique, la traduction d'adresses réseau (NAT) ne doit être utilisée que de votre extrémité du réseau VPN et non aux deux extrémités.

Une situation similaire existe lorsque deux bureaux distants utilisent les mêmes adresses IP privées et qu'ils veulent tous les deux ouvrir une liaison VPN avec votre Firebox. Dans ce cas, l'un des bureaux distants doit utiliser la traduction d'adresses réseau (NAT) pour établir le réseau VPN avec le Firebox afin de résoudre le conflit d'adresses IP.

Alternative à la Traduction d'Adresses Réseau (NAT)

Si votre bureau utilise une plage d'adresses IP privées courante (par exemple 192.168.0.x ou 192.168.1.x), il existe de fortes probabilités que vous soyez confrontés à des problèmes de conflits d'adresses IP à l'avenir. Ces plages d'adresses IP sont souvent utilisées par les routeurs large bande ou d'autres périphériques électroniques à domicile et dans les petits bureaux. Nous vous recommandons de la modifier pour une plage d'adresses IP privées moins courante (par exemple 10.x.x.x ou 172.16.x.x).

Configuration du réseau VPN

Ces étapes et l'exemple suivant concernent un Branch Office VPN qui n'est pas configuré comme interface virtuelle BOVPN. Pour une interface virtuelle BOVPN, vous configurez le 1-to-1 NAT de la même manière que pour une interface physique. Pour plus d'informations, consultez Configurer 1-to-1 NAT pour le Pare-feu.

- Sélectionnez une plage d'adresses IP que les ordinateurs utiliseront comme adresses IP source pour l'acheminement du trafic de votre réseau vers le réseau distant via BOVPN. Assurez-vous de consulter l'administrateur réseau de l'autre réseau pour sélectionner une plage d'adresses IP non utilisée.

N'utilisez pas les adresses IP des réseaux suivants :- Le réseau approuvé, facultatif ou externe connecté à votre Firebox

- Un réseau secondaire connecté à une interface approuvée, facultative ou externe de votre Firebox

- Un réseau routé configuré dans votre stratégie de Firebox (Réseau > Routes)

- Réseaux auxquels vous êtes déjà reliés par un tunnel BOVPN

- Pools d'adresses IP virtuelles pour Mobile VPN

- Réseaux que le périphérique IPSec distant peut atteindre via ses interfaces, routes réseaux ou routes VPN

- Configurer des Passerelles BOVPN Manuelles pour les Fireboxes locaux et distants.

- Configurer des Tunnels BOVPN Manuels.

Dans la boîte de dialogue Paramètres de Route de Tunnel de chaque Firebox, cochez la case 1:1 NAT et entrez la plage de fausses adresses IP dans la zone de texte adjacente.

Le nombre d'adresses IP notées dans cette zone de texte doit être rigoureusement identique au nombre d'adresses IP de la zone de texte Local en haut de la boîte de dialogue. Par exemple, si vous utilisez la notation de barre oblique pour spécifier un sous-réseau, la valeur après la barre oblique doit être identique dans les deux zones de texte. Pour plus d'informations, consultez À propos de la Notation de Barre Oblique.

Il n'est pas nécessaire de définir de paramètre dans les paramètres Réseau > NAT. Ces paramètres n'ont pas d'incidence sur le trafic VPN.

Exemple

- Le réseau approuvé du site A est configuré pour qu'il paraisse provenir de la plage 192.168.100.0/24 lorsque le trafic transite par le VPN. Ceci est la plage de fausses adresses du Site A pour ce VPN.

- Le réseau approuvé du site B est configuré pour qu'il paraisse provenir de la plage 192.168.200.0/24 lorsque le trafic transite par VPN. Ceci est la plage de fausses adresses du Site B pour ce VPN.

Configurez vos serveurs DNS internes pour résoudre correctement les noms d'hôtes pour les ressources du réseau situées sur le site distant. Par exemple, vous pouvez avoir un serveur web intranet.example.com situé sur le Site A. Avec les adresses IP de notre exemple, si un utilisateur du Site A va sur http://intranet.example.com, votre serveur DNS résout le nom de domaine en 192.168.1.80. Si un utilisateur du Site B va sur http://intranet.example.com, votre serveur DNS doit résoudre le nom de domaine en 192.168.200.80, qui est la fausse adresse IP donnée par NAT.

Définir une Passerelle Branch Office sur Chaque Périphérique

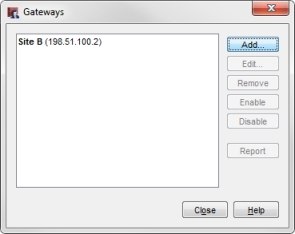

Vous devez tout d'abord ajouter une passerelle qui identifie le périphérique IPSec distant. Lorsque vous ajoutez la passerelle, celle-ci apparaît dans la liste des passerelles.

Pour voir la liste des passerelles depuis Policy Manager, sélectionnez VPN > Passerelles Branch Office.

Pour voir la liste des passerelles depuis Fireware Web UI, sélectionnez VPN > Branch Office VPN.

Configurer le Tunnel du Site A

Activez le 1-to-1 NAT dans la configuration du tunnel local du Firebox du Site A afin que le trafic du réseau approuvé du Site A semble provenir de la plage 192.168.100.0/24 quand il passe par le VPN vers le Site B.

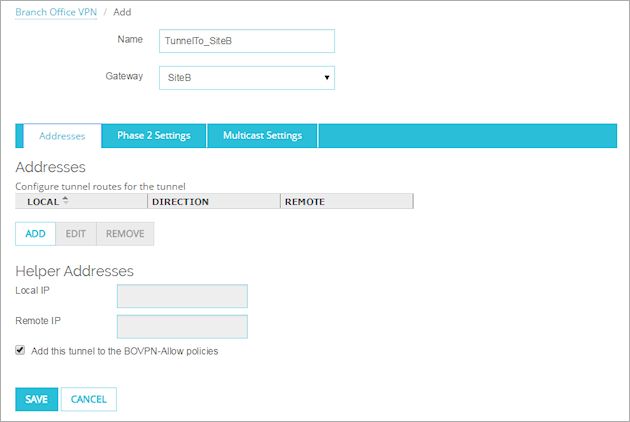

- Sélectionnez VPN > Branch Office VPN.

La page Branch Office VPN s'affiche. - Dans la section Tunnel de la page BOVPN, cliquez sur Ajouter.

La page de paramètres Tunnel s'ouvre.

- Donnez un nom descriptif au tunnel.

Pour cet exemple, le Nom est TunnelTo_SiteB. - Dans la liste déroulante Passerelle, sélectionnez la passerelle pour le périphérique IPSec du bureau distant.

Dans cet exemple, la Passerelle est SiteB. - Sélectionnez l'onglet Paramètres de phase 2.

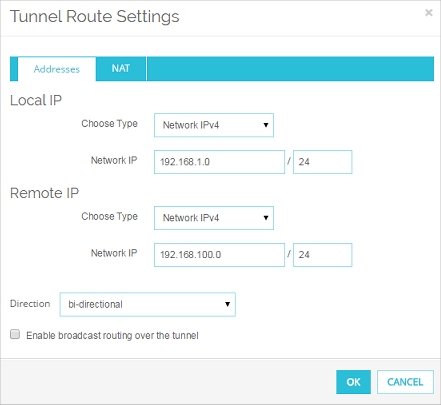

Vérifiez que les paramètres de Phase 2 sont les mêmes que ceux que le bureau distant spécifie pour la Phase 2. - Sélectionnez l'onglet Adresses. Cliquez sur Ajouter pour ajouter la paire local-distant.

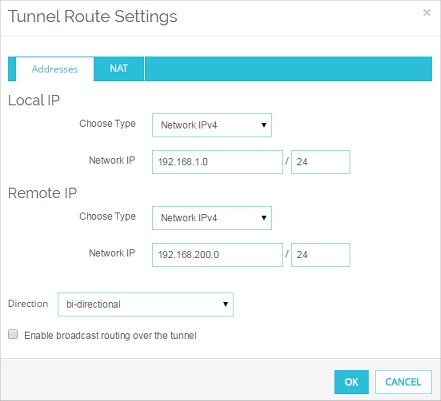

La boîte de dialogue Paramètres de route de tunnel s'affiche.

- Dans la section IP locale, dans la liste déroulante Choisir le Type sélectionnez Réseau IPv4.

Dans la zone de texte IP Réseau, entrez la plage d'adresses IP réelle des ordinateurs locaux qui utilisent ce VPN.

Dans cet exemple, la plage d'adresses IP réelle est 192.168.1.0/24. - Dans la section IP distante, dans la liste déroulante Choisir le type, sélectionnez IPv4 réseau.

Dans la zone de texte IP Réseau, entrez la plage d'adresses IP privées vers laquelle les ordinateurs locaux envoient le trafic.

Dans cet exemple, la plage d'adresses privée est 192.168.200.0/24.

Dans cet exemple, le bureau distant Site B utilise 1-to-1 NAT sur son réseau VPN. Cela donne l'impression que les ordinateurs du site B proviennent de la fausse plage du Site B, 192.168.200.0/24. Les ordinateurs locaux au Site A envoient du trafic vers la fausse plage d'adresses IP du Site B. Si le réseau distant n'utilise pas NAT via le VPN, saisissez la plage d'adresses IP réelles dans la zone de texte Distant.

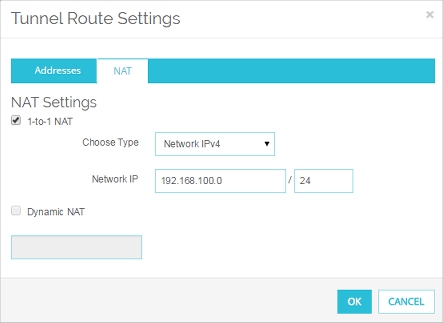

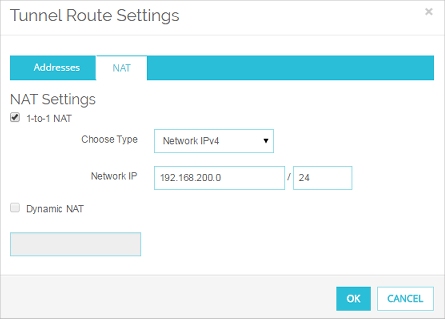

- Sélectionnez l'onglet NAT .

- Activez la case à cocher 1:1 NAT et entrez la plage de fausses adresses IP de ce bureau.

Il s'agit de la plage d'adresses IP que les ordinateurs protégés par ce Firebox affichent comme adresse IP source pour tout trafic provenant de ce Firebox qui arrive à l'autre extrémité du VPN.

Pour cet exemple, la fausse plage d'adresses IP pour le Site A est 192.168.100.0/24.

La case à cocher 1:1 NAT est disponible dès lors que vous entrez une adresse IP d'hôte valide, une adresse IP de réseau valide ou une plage d'adresses IP d'hôte valides dans la zone de texte Local de l'onglet Adresses.

- Cliquez sur OK.

Le périphérique ajoute un nouveau tunnel aux stratégies BOVPN-Allow.out et BOVPN-Allow.in.

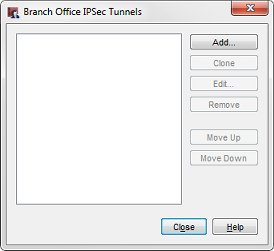

- Sélectionnez VPN > Tunnels Branch Office.

La boîte de dialogue Tunnels Branch Office IPSec s'affiche.

- Cliquez sur Ajouter.

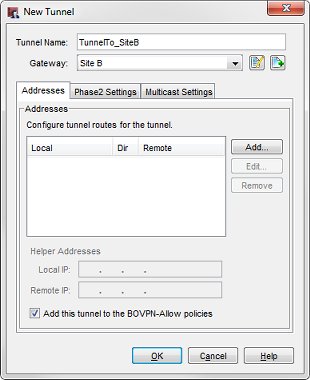

La boîte de dialogue Nouveau tunnel s'affiche.

- Donnez un nom descriptif au tunnel.

Pour cet exemple, le Nom est TunnelTo_SiteB. - Dans la liste déroulante Passerelle, sélectionnez la passerelle orientée vers le périphérique IPSec du bureau distant.

Dans cet exemple, la Passerelle est SiteB. - Sélectionnez l'onglet Paramètres de phase 2.

Vérifiez que les paramètres de Phase 2 sont les mêmes que ceux que le bureau distant spécifie pour la Phase 2. - Sélectionnez l'onglet Adresses. Cliquez sur Ajouter pour ajouter la paire local-distant.

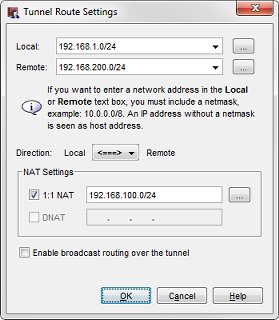

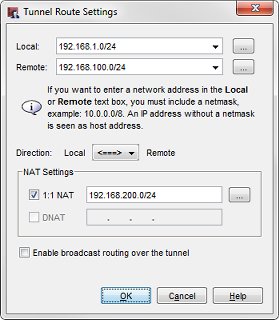

La boîte de dialogue Paramètres de route de tunnel s'affiche. - Dans la zone de texte Local, entrez la plage d'adresses IP réelle des ordinateurs locaux qui utilisent ce VPN.

Dans cet exemple, la plage d'adresses IP réelle est 192.168.1.0/24. - Dans la zone de texte Distant, entrez la plage d'adresses IP privée vers laquelle les ordinateurs locaux envoient le trafic.

Dans cet exemple, la plage d'adresses IP privée est 192.168.200.0/24.

Dans cet exemple, le bureau distant Site B utilise 1-to-1 NAT sur son réseau VPN. Cela donne l'impression que les ordinateurs du site B proviennent de la fausse plage du Site B, 192.168.200.0/24. Les ordinateurs locaux au Site A envoient du trafic vers la fausse plage d'adresses IP du Site B. Si le réseau distant n'utilise pas NAT via le VPN, saisissez la plage d'adresses IP réelles dans la zone de texte Distant.

- Activez la case à cocher 1:1 NAT et entrez la plage de fausses adresses IP de ce bureau.

Il s'agit de la plage d'adresses IP que les ordinateurs protégés par ce Firebox affichent comme adresse IP source pour tout trafic provenant de ce Firebox qui arrive à l'autre extrémité du VPN.

Pour cet exemple, la fausse plage d'adresses IP pour le Site A est 192.168.100.0/24.

La case à cocher 1:1 NAT est disponible dès lors que vous entrez une adresse IP d'hôte valide, une adresse IP de réseau valide ou une plage d'adresses IP d'hôte valides dans la zone de texte Local.

- Cliquez sur OK.

Le périphérique ajoute un nouveau tunnel aux stratégies BOVPN-Allow.out et BOVPN-Allow.in.

Si 1-to-1 NAT doit uniquement être configuré d'un côté du VPN vous n'avez pas à effectuer les procédures suivantes. Le VPN sur le Firebox à l'autre extrémité du tunnel doit être configuré de sorte qu'il accepte le trafic en provenance de votre fausse plage d'adresses IP.

Configurer le Tunnel au Site B

Pour configurer le 1-to-1 NAT du Site B vers le Site A, activez le 1-to-1 NAT dans la configuration de la route de tunnel sur le périphérique du Site B. Avec cette configuration, le trafic en provenance du réseau approuvé du Site B semble provenir de la plage d'adresses 192.168.200.0/24 quand il passe par le VPN vers le Site A.

- Suivez les étapes 1 à 6 de la procédure précédente et ajoutez le tunnel sur le Firebox distant. Vérifiez que les paramètres de Phase 2 sont les mêmes.

- Dans la section IP Locale, dans la liste déroulante Choisir le Type, sélectionnez IP Réseau.

Dans la zone de texte IP Réseau, entrez la plage d'adresses IP réelle des ordinateurs locaux qui utilisent ce VPN.

Dans cet exemple, la plage d'adresses IP réelle est 192.168.1.0/24. - Dans la section IP Distante, dans la liste déroulante Choisir le Type, sélectionnez IP Réseau.

Dans la zone de texte IP Réseau, entrez la plage d'adresses IP privée vers laquelle les ordinateurs du bureau distant envoient le trafic.

Dans cet exemple, le VPN du Site A VPN a 1-to-1 NAT configuré. Cela donne l'impression que les ordinateurs du Site A proviennent de la fausse plage, 192.168.100.0/24. Les ordinateurs locaux du site B envoient leurs données à la fausse plage d'adresses IP du site A.

- Sélectionnez l'onglet NAT .

- Activez la case à cocher 1:1 NAT et entrez la plage de fausses adresses IP de ce bureau.

Il s'agit de la plage d'adresses IP que les ordinateurs protégés par ce Firebox affichent comme adresse IP source pour tout trafic provenant de ce Firebox qui arrive à l'autre extrémité du VPN.

Pour cet exemple, la fausse plage d'adresses IP pour le Site B est 192.168.200.0/24.

- Cliquez sur OK.

Le périphérique ajoute un nouveau tunnel aux stratégies BOVPN-Allow.out et BOVPN-Allow.in.

- Suivez les étapes 1 à 6 de la procédure précédente et ajoutez le tunnel sur le Firebox distant. Vérifiez que les paramètres de Phase 2 sont les mêmes.

- Dans la zone de texte Local, entrez la plage d'adresses IP réelle des ordinateurs locaux qui utilisent ce VPN.

Dans cet exemple, la plage d'adresses IP réelle est 192.168.1.0/24. - Dans la zone de texte Distant, entrez la plage d'adresses IP privée vers laquelle les ordinateurs du bureau distant envoient le trafic.

Dans cet exemple, le VPN du Site A VPN a 1-to-1 NAT configuré. Cela donne l'impression que les ordinateurs du Site A proviennent de la fausse plage, 192.168.100.0/24. Les ordinateurs locaux du site B envoient leurs données à la fausse plage d'adresses IP du site A. - Activez la case à cocher 1:1 NAT et entrez la plage de fausses adresses IP de ce bureau.

Il s'agit de la plage d'adresses IP que les ordinateurs protégés par ce Firebox affichent comme adresse IP source pour tout trafic provenant de ce Firebox qui arrive à l'autre extrémité du VPN.

Pour cet exemple, la fausse plage d'adresses IP pour le Site B est 192.168.200.0/24.

- Cliquez sur OK.

Le périphérique ajoute un nouveau tunnel aux stratégies BOVPN-Allow.out et BOVPN-Allow.in.