Adresses IP d'Interface Virtuelle pour un VPN vers un Endpoint Tiers

Passerelle tierce qui prend en charge le GRE par IPSec

Vous pouvez configurer une interface virtuelle BOVPN entre votre Firebox et un endpoint VPN tiers qui prend en charge GRE over IPSec. l'endpoint tiers doit mettre fin au tunnel GRE et non passer le trafic GRE via le tunnel IPSec.

Pour configurer ce type d'interface virtuelle BOVPN, configurez le Type d'Endpoint Distant sur Firebox.

VPN en Nuage ou passerelle tierce sans GRE

Vous pouvez configurer une interface virtuelle BOVPN entre votre Firebox et un VPN en Nuage ou une passerelle VPN tierce qui n'utilise pas le GRE. Fireware prend en charge les connexions vers les endpoints en nuage qui prennent en charge les sélecteurs de trafic génériques, par exemple Microsoft Azure.

Pour configurer ce type d'interface virtuelle BOVPN, configurez le Type d'Endpoint Distant sur Passerelle en Nuage ou Tierce.

Vous configurez les adresses IP de l'interface virtuelle de la même manière pour tous les types d'interface virtuelle BOVPN.

Dans Fireware v12.4 et versions ultérieures, si vous spécifiez des Adresses IPv6 comme Famille d'Adresses de Passerelle, vous devez spécifier des adresses IP d'interface virtuelle IPv6.

Routage Statique

Pour créer des routes d'interface virtuelle BOVPN statiques entre un Firebox et un périphérique tiers :

- Sélectionnez le type d'endpoint du Firebox pour créer un tunnel IPSec qui utilise GRE.

- Sélectionnez Endpoints en Nuage ou Tiers pour créer un tunnel IPSec sans GRE.

Pour des exemples de configuration, consultez Interface Virtuelle BOVPN pour le Routage Statique vers Microsoft Azure, Interface Virtuelle BOVPN pour le Routage Statique vers Amazon Web Services (AWS), et Guides d'Intégration Fireware.

Routage dynamique

Pour utiliser l'interface virtuelle BOVPN pour le routage dynamique vers un endpoint VPN tiers, vous ne devez pas configurer l'adresse IP de l'interface virtuelle comme pour un routage dynamique entre deux Firebox. Pour des exemples de configuration, consultez :

- Interface Virtuelle BOVPN pour Routage Dynamique vers Cisco

- Interface Virtuelle BOVPN pour Routage Dynamique vers Microsoft Azure

- Interface Virtuelle BOVPN de Routage Dynamique vers Amazon Web Services (AWS)

Pour une interface virtuelle BOVPN vers un périphérique tiers, vous devez attribuer une adresse IP locale et un masque de sous-réseau :

- Adresse IP locale — L'adresse IP à utiliser pour l'extrémité locale du tunnel. Elle doit être sur le même sous-réseau que l'adresse IP locale configurée pour ce VPN sur l'endpoint VPN tiers.

- Masque réseau ou adresse IP du pair — Le masque de sous-réseau de l'adresse IP locale. Il doit être le même que le masque de réseau configuré pour ce VPN sur l'endpoint tiers. Pour un routage dynamique vers un réseau Microsoft Azure, spécifiez l'adresse IP de l'interface virtuelle Azure au lieu d'un masque de réseau. L'adresse IP de l'interface virtuelle Azure est définie par Azure.

Pour vous assurer que les adresses que vous spécifiez n'entrent pas en conflit avec d'autres périphériques, nous vous conseillons de sélectionner une adresse IP et un masque de réseau locaux dans une plage d'adresses IP de réseau privé qui n'est utilisée par aucun réseau local ou distant connecté par un VPN.

Si vous activez une interface virtuelle BOVPN pour un FireCluster, assurez-vous que l'adresse IP locale n'est pas en conflit avec les adresses IP de l'interface du cluster ou les adresses IP de gestion du cluster. L'interface virtuelle BOVPN WatchGuard prend en charge BGP et OSPF. Toutefois, le routage dynamique avec OSPF vers Microsoft Azure et Amazon AWS n'est pas actuellement pris en charge.

Maximum Transmission Unit (MTU)

Dans Fireware v12.5 et versions ultérieures, vous pouvez spécifier une valeur d'unité de transmission maximale (MTU) personnalisée pour les interfaces virtuelles BOVPN. Vous devrez peut-être le faire si votre Firebox se connecte à un endpoint VPN tiers qui nécessite une valeur MTU personnalisée. Par exemple, une passerelle VPN Microsoft Azure nécessite une MTU de 1 400. Pour déterminer si l'endpoint tiers nécessite une valeur MTU personnalisée, consultez la documentation fournie par le fournisseur tiers.

Pour plus d'informations sur les paramètres MTU, consultez À propos des Interfaces Virtuelles BOVPN.

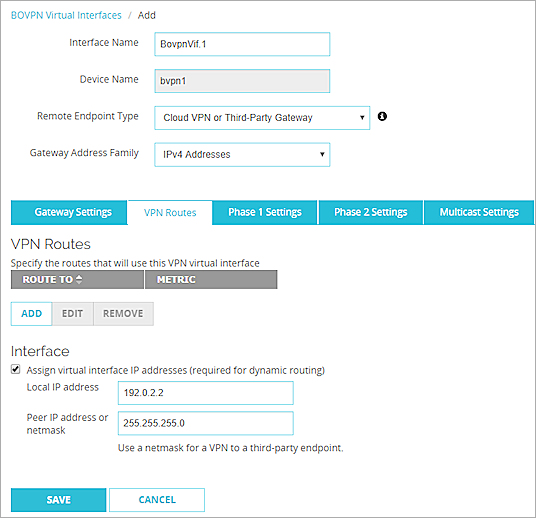

Attribuer des Adresses IP Virtuelles

- Ajouter ou modifier une interface virtuelle BOVPN.

Pour plus d'informations, consultez Configurer une Interface Virtuelle BOVPN. - Sélectionnez l'onglet Routes VPN.

- Dans la section Interface, cochez la case Attribuer des adresses IP d'interface virtuelle.

- Dans la zone de texte Adresse IP Locale, saisissez l'adresse IP pour l'extrémité locale du tunnel. Cette adresse doit se trouver sur le même sous-réseau que l'adresse IP configurée pour ce tunnel VPN sur l'endpoint tiers (le pair).

- Dans la zone de texte Adresse IP ou masque de réseau du pair, saisissez le masque de réseau.

Le masque de réseau doit être le même que celui configuré pour ce tunnel VPN sur l'endpoint tiers.

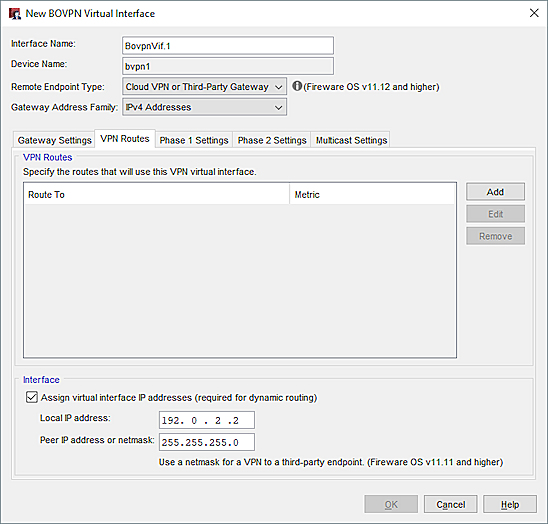

- Ajouter ou modifier une interface virtuelle BOVPN.

Pour plus d'informations, consultez Configurer une Interface Virtuelle BOVPN. - Sélectionnez l'onglet Routes VPN.

- Dans la section Interface, cochez la case Attribuer des adresses IP d'interface virtuelle.

- Dans la zone de texte Adresse IP Locale, saisissez l'adresse IP pour l'extrémité locale du tunnel.

Cette adresse doit se trouver sur le même sous-réseau que l'adresse IP configurée pour ce tunnel VPN sur l'endpoint tiers (le pair). - Dans la zone de texte Adresse IP ou masque de réseau du pair, saisissez le masque de réseau.

Le masque de réseau doit être le même que celui configuré pour ce tunnel VPN sur l'endpoint tiers.

Lorsque vous configurez le routage dynamique via une interface virtuelle BOVPN, utilisez l'adresse IP réseau de l'interface virtuelle plutôt que le nom du périphérique dans la configuration du routage dynamique. Par exemple, si l'adresse IP locale de l'interface virtuelle BOVPN est 10.10.11.0 et que le masque de réseau est 255.255.255.0, spécifiez l'adresse 10.10.11.0/24 dans la configuration du routage dynamique.